OD: Exploit Me - Overwrite Return Address

修改邻接变量的方法对代码环境限制比较多,更通用、更强大的方法是修改 EBP、返回地址等状态值。

为了方便调试,修改之前的代码如下:

#include<stdio.h>

#include<stdlib.h>

#include<string.h> #define PASSWORD "1234567" int verify_password(char *password)

{

int authenticated=0x03050709;

char buffer[]; // add local buf to be overflowed

authenticated=strcmp(password,PASSWORD);

strcpy(buffer, password); // overflow here

return authenticated;

} int main()

{

int valid_flag=;

char password[];

if(!freopen("password.txt","r",stdin)) // 非打印字符不便于从console输入,故 redirect stdin

//FILE *fp;

//if(!(fp=fopen("password.txt","rw+")))

{

printf("file open error!\n");

exit();

}

scanf("%s",password);

//fscanf(fp,"%s",password);

printf("password input: %s\n",password);

valid_flag=verify_password(password);

if(valid_flag){

printf("Incorrect password!\n\n");

}

else

{

printf("Congratulation! You have passed the verification!\n\n");

}

//fclose(fp);

return ;

}

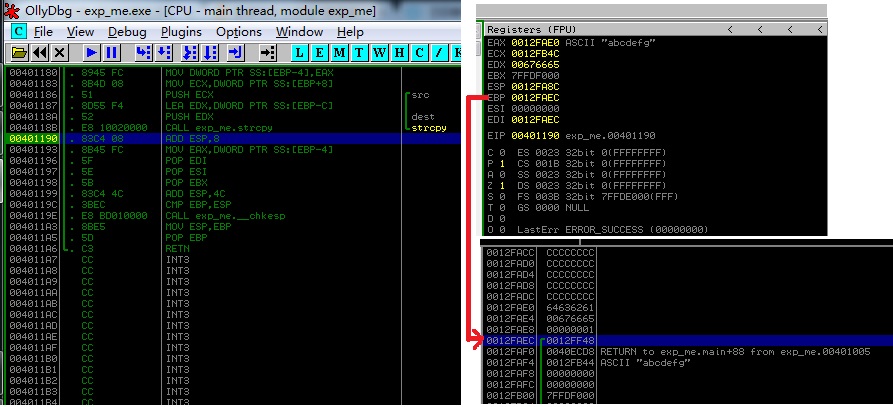

在 password.txt 中存储内容为 abcdefg 时,OD 调试 exp_me.exe,执行完第 12 行 strcpy 后的栈帧如下图所示:

如上图,此时栈帧中 authenticated 的值(0x0012FAE8)为 1,表示验证未通过。EBP : 0x0012FAEC,前栈帧 EBP : 0x0012FF48,返回地址 : 0x0040ECD8。

0040ECCC |. 8D95 FCFBFFFF LEA EDX,DWORD PTR SS:[EBP-]

0040ECD2 |. PUSH EDX

0040ECD3 |. E8 2D23FFFF CALL exp_me.

0040ECD8 |. 83C4 ADD ESP,

0040ECDB |. FC MOV DWORD PTR SS:[EBP-],EAX

0040ECDE |. 837D FC CMP DWORD PTR SS:[EBP-],

0040ECE2 |. 0F JE SHORT exp_me.0040ECF3

0040ECE4 |. AC404200 PUSH OFFSET exp_me.??_C@_0BG@GFGB@Incorr>; /format = "Incorrect password! "

0040ECE9 |. E8 F225FFFF CALL exp_me.printf ; \printf

0040ECEE |. 83C4 04 ADD ESP,4

0040ECF1 |. EB 0D JMP SHORT exp_me.0040ED00

0040ECF3 |> 68 6C404200 PUSH OFFSET exp_me.??_C@_0DD@FPBB@Congra>; /format = "Congratulation! You have passed the verification! "

0040ECF8 |. E8 E325FFFF CALL exp_me.printf ; \printf

0040ECFD |. 83C4 04 ADD ESP,4

0040ED00 |> 33C0 XOR EAX,EAX

0040ED02 |. 5F POP EDI

0040ED03 |. 5E POP ESI

从上面的反汇编代码可以看到,0x0040ECD8 处的代码对应源码第 30 行后恢复栈帧处,如果能将此时的返回地址覆盖为 0x0040ECF3,就能跳过错误验证流程,直接执行源码中第 36 行的 else 分支,进入验证正确后的执行流程。

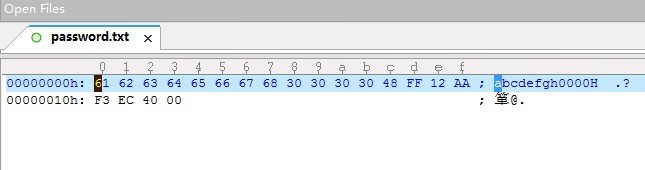

用 UltraEdit 将 password.txt 修改为如下内容:

注意,CPU 为 Little_Endian 模式,最后的四字节返回地址(0x0040ECF3)要反写成 E3 EC 40 00

在返回地址之前的前栈帧地址 0x0012FF48 不能写为 48 FF 12 00,因为这里的 00 会被 scanf 当作截断符中止读取,导致内容读取不够,覆盖返回地址失败(只能覆盖到 EBP)。

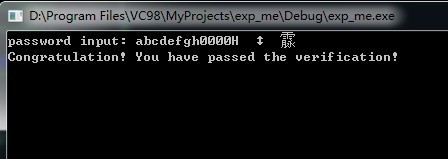

修改 password.txt 后,OD 调试结果如下:

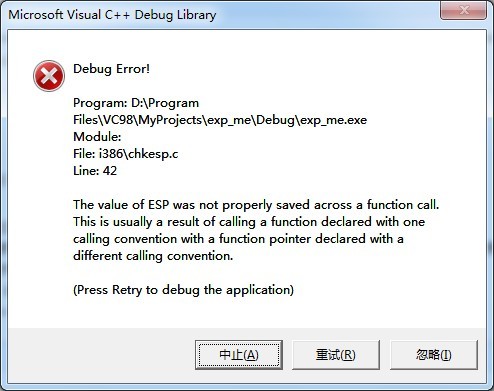

紧接着出现如下错误,因为 EBP 覆盖成了错误的 0xAA12FF48 而不是 0x0012FF48,导致栈帧不平衡。

这个问题留着以后再学习吧,今天到此了,睡觉去(2014-3-31 23:31:55)。

OD: Exploit Me - Overwrite Return Address的更多相关文章

- OD: Exploit Me - Overwrite Nearby Varible

实验代码: #include<stdio.h> #include<string.h> #define PASSWORD "1234567" int veri ...

- Multi-tasking RTOS for microprocessors with limited memory by saving only a single return address per task during context switching

A real-time operating system (RTOS) for use with minimal-memory controllers has a kernel for managin ...

- 栈帧的内部结构--动态返回地址(Return Address)

每个栈帧中包含: 局部变量表(Local Variables) 操作数栈(Opreand Stack) 或表达式栈 动态链接 (Dynamic Linking) (或指向运行时常量的方法引用) 动态返 ...

- OD: Exploit Me - Inject Instruction

修改之前的代码: #include<stdio.h> #include<stdlib.h> #include<string.h> #include<windo ...

- OD: Shellcode / Exploit & DLL Trampolining

看到第五章了. 标题中 Dll Tramplining(跳板)名字是从如下地址找到的,写的很好: http://en.wikipedia.org/wiki/Buffer_overflow#The_ju ...

- BUFFER OVERFLOW 10 Vulnerability & Exploit Example

SRC= http://www.tenouk.com/Bufferoverflowc/Bufferoverflow6.html THE VULNERABLE AND THE EXPLOIT W ...

- OD: ASLR

ASLR,Address Space Layout Randomization,通过加载程序的时候不再使用固定的基址,从而干扰 shellcode 定位的一种保护机制,包括映像随机化.堆栈随机化.PE ...

- Detecting a return-oriented programming exploit

A method and apparatus for detecting a Return-Oriented Programming exploitation. At a computer devic ...

- OD: DEP - Ret2Libc via VirtualProtect() & VirtualAlloc()

一,通过 VirutalProtect() 修改内存属性绕过 DEP DEP 的四种工作模式中,OptOut 和 AlwaysOn 下所有进程默认都开启 DEP 保护,这里如果一个程序自身需要从堆栈中 ...

随机推荐

- windows下安装php笔记

为了更深入的理解下服务端的配置 ,上篇文章讲了如何在windows下安装apache , 接下来再研究下在windows下安装php并且结合apache运行php环境, 纯属学习用 ^^ ,如果嫌麻烦 ...

- android 样式开发

1. Android的样式一般定义在res/values/styles.xml文件中,其中有一个根元素<resource>,而具体的每种样式定义则是通过<resource>下的 ...

- 不用修改nginx的高并发合并回源架构

nginx的连接都是一对一的,想改成一对多,比较麻烦,所以曾经看完了Nginx代码想改成一对多,我还是没改成,后来改变了一下思路想到一个更简单的方案,而且不失并发性能,还容易控制,下面先给出下面的图: ...

- jquery 20行代码实现简单轮播效果

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <title> ...

- 发现一个时隐时现的bug!

在awk里可以这样使用正则: #截取 a.cn?fr= 中的1211 -]+/) > ) { fr = substr(url,RSTRART + , RLENGTH - ) } #截取 a.cn ...

- PHP之mysql笔记

1:在php中提供了两个用于连接MySQL数据库服务器的函数. (1)int mysql_connect(hostname[:port][:/path/to/socket],user,pass). ( ...

- PHP 中的数组

PHP中的数组是指一个键/值对的集合.PHP中的数组是使用哈系表构建的,这意味着访问每一个值都会有一个平均的O(1)复杂度. $arr=array([key=>]value,....); 在这里 ...

- SQL通过xml插入批量数据

存储过程: CREATE PROCEDURE [dbo].[UP_PurchasexxxCard] @OrderInfo XMLASBEGIN SET NOCOUNT ON; DECLARE @Dat ...

- QT使用BC技术(网页与桌面结合)开发程序,好多相关链接(寒山居士)

http://blog.csdn.net/Esonpo/article/category/1366376

- fatal error C1083: Cannot open include file: 'qttreepropertybrowser.moc': No such file or directory

编译QtPropertyBrowser的时候出错.要用moc来生成.moc文件.我好奇的是与之前的通过.h生成moc_xxx.cpp不一样. 要用以下命令.一般来说是处理带Q_OBJECT宏的.h文件 ...