011.Docker仓库管理

一 Docker仓库介绍

二 Docker私有仓库构建

2.1 私有仓库构建形式

|

节点

|

IP地址

|

备注

|

|

docker01

|

172.24.8.111

|

Docker仓库

|

|

docker02

|

172.24.8.112

|

Docker客户端,用于测试仓库

|

|

节点

|

IP地址

|

备注

|

|

docker01

|

172.24.8.111

|

Docker仓库,reg.itzgr.com

|

|

docker02

|

172.24.8.112

|

Docker客户端,用于测试仓库

|

三 registry构建:无认证部署

3.1 下载registry

root@docker01:~# wget https://github.com/mkuchin/docker-registry-web/releases/download/v0.1.2/examples.tar.gz

root@docker01:~# tar -zxvf examples.tar.gz

root@docker01:~# mv examples compose_registry

3.2 docker-compose构建

root@docker01:~# mkdir -p /registry/db

root@docker01:~# mkdir -p /registry/images

root@docker01:~# cd compose_registry/auth-disabled/

root@docker01:~/compose_registry/auth-disabled# vi conf/registry/config.yml

version: 0.1

storage:

filesystem:

rootdirectory: /registry #指定registry工作目录

delete:

enabled: true #开启删除功能

http:

addr: 0.0.0.0:5000

notifications:

endpoints:

- name: listener

url: http://registry-web:8080/api/notification

timeout: 500ms

threshold: 5

backoff: 1s

root@docker01:~/compose_registry/auth-disabled# vi conf/registry-web/config.yml

registry:

url: http://registry:5000/v2

name: 172.24.8.111:5000

readonly: false

auth:

enabled: false #关闭相关认证

root@docker01:~/compose_registry/auth-disabled# vi docker-compose.yml

version: '2'

services:

registry-web:

image: hyper/docker-registry-web:latest

ports:

- 8080:8080

volumes:

- ./conf/registry-web:/conf:ro

- /registry/db:/data #修改db保存目录

networks:

- registry-net

depends_on:

- registry

registry:

image: registry:2.4.1

ports:

- 5000:5000

volumes:

- /registry/images:/registry #修改镜像保存路径

- ./conf/registry:/etc/docker/registry:ro

networks:

- registry-net

networks:

registry-net:

# driver: default

3.3 docker-compose启动容器

root@docker01:~/compose_registry/auth-disabled# docker-compose up -d

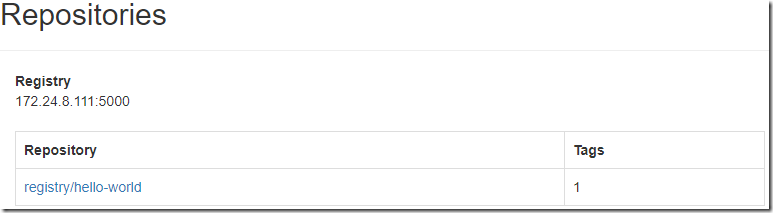

3.4 客户端测试

root@docker02:~# vi /etc/docker/daemon.json

{

"insecure-registries": ["172.24.8.111:5000"]

}

root@docker02:~# docker pull hello-world #pull测试镜像

root@docker02:~# docker tag hello-world:latest 172.24.8.111:5000/registry/hello-world:xhy #修改对应的tag

root@docker02:~# docker push 172.24.8.111:5000/registry/hello-world

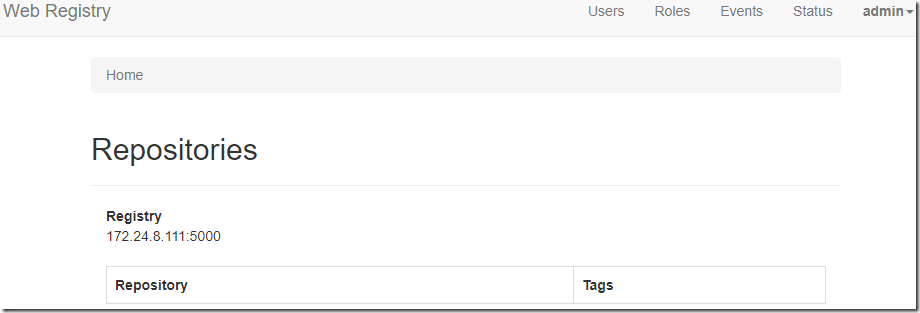

四 registry构建:开启认证部署

4.1 下载registry

4.2 docker-compose构建

root@docker01:~# mkdir -p /registry/db

root@docker01:~# mkdir -p /registry/images

root@docker01:~# cd compose_registry/auth-enabled/

root@docker01:~/compose_registry/auth-enabled# vi conf/registry/config.yml

version: 0.1

storage:

filesystem:

rootdirectory: /registry

delete:

enabled: true #开启删除功能

http:

addr: 0.0.0.0:5000

auth:

token:

realm: http://172.24.8.111:8080/api/auth

service: 172.24.8.111:5000

issuer: test

rootcertbundle: /etc/docker/registry/auth.cert #配置cert路径

log:

level: info notifications:

endpoints:

- name: listener

url: http://registry-web:8080/api/notification

timeout: 500ms

threshold: 5

backoff: 1s

root@docker01:~/compose_registry/auth-disabled# vi conf/registry-web/config.yml

registry:

url: http://registry:5000/v2

name: 172.24.8.111:5000

readonly: false

auth:

enabled: true

key: /conf/auth.key #指定key的路径

issuer: test

root@docker01:~/compose_registry/auth-disabled# vi docker-compose.yml

version: '2'

services:

registry-web:

image: hyper/docker-registry-web:latest

ports:

- 8080:8080

volumes:

- ./conf/registry-web:/conf:ro

- /registry/db:/data

networks:

- registry-net

depends_on:

- registry

registry:

image: registry:2.4.1

ports:

- 5000:5000

volumes:

- ./conf/registry:/etc/docker/registry:ro

- /registry/images:/registry

networks:

- registry-net

networks:

registry-net:

# driver: default

4.3 生成自签名证书

root@docker01:~/compose_registry/nginx-auth-enabled# ./generate-keys.sh

4.4 docker-compose启动容器

root@docker01:~/compose_registry/nginx-auth-enabled# docker-compose up -d

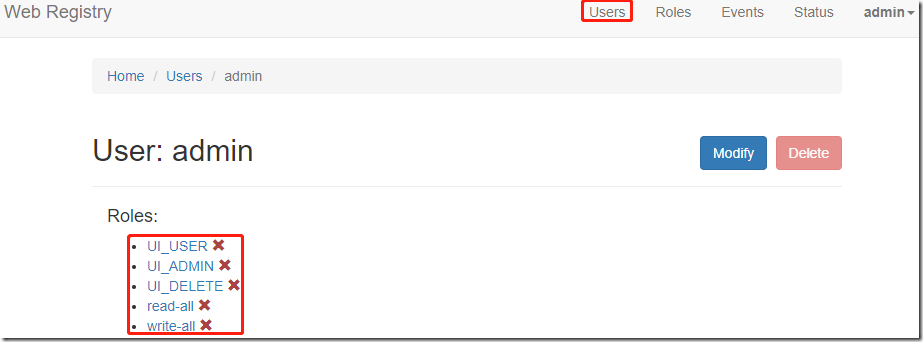

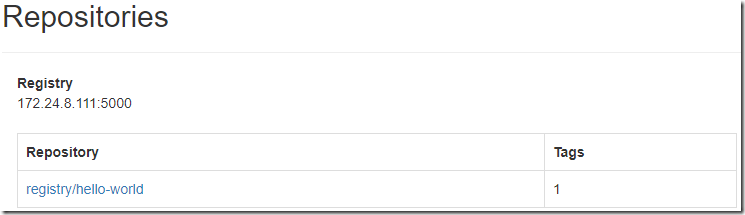

4.5 客户端测试

root@docker02:~# vi /etc/docker/daemon.json

{

"insecure-registries": ["172.24.8.111:5000"]

}

root@docker02:~# docker pull hello-world #pull测试镜像

root@docker02:~# docker tag hello-world:latest 172.24.8.111:5000/registry/hello-world:xhy #修改对应的tag

root@docker02:~# docker login 172.24.8.111:5000 #输入默认admin/admin登录

root@docker02:~# docker push 172.24.8.111:5000/registry/hello-world

五 registry构建:http形式Harbor

5.1 Harbor介绍

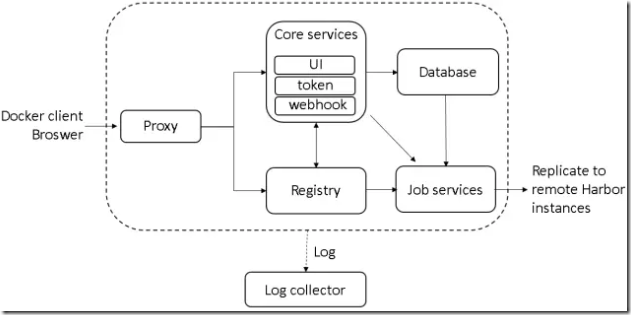

- UI: 作为Registry Webhook, 以图像用户界面的方式辅助用户管理镜像。

- WebHook:是在registry中配置的一种机制,当registry中镜像发生改变时,就可以通知到Harbor的webhook endpoint。Harbor使用webhook来更新日志、初始化同步job等。

- Token service:会根据该用户在一个工程中的角色,为每一次的push/pull请求分配对应的token。假如相应的请求并没有包含token的话,registry会将该请求重定向到token service。

5.2 容器组件介绍

- ui:harbor的核心服务。

- log:运行着rsyslog的容器,进行日志收集。

- mysql:由官方mysql镜像构成的数据库容器。

- nginx:使用Nginx做反向代理。

- registry:官方的Docker registry。

- adminserver:harbor的配置数据管理器。

- jobservice:Harbor的任务管理服务。

- redis:用于存储session。

5.3 下载harbor安装文件

root@docker01:~# wget https://storage.googleapis.com/harbor-releases/harbor-offline-installer-v1.5.4.tgz

root@docker01:~# tar xvf harbor-offline-installer-v1.5.4.tgz

5.4 编辑harbor.cfg

root@docker01:~# mkdir /data #harbor默认相关volume挂载目录

root@docker01:~# cd harbor/

root@docker01:~/harbor# vi harbor.cfg

hostname = reg.itzgr.com # harbor的访问地址

5.5 安装harbor

root@docker01:~/harbor# ./install.sh

empty_subj = "/C=/ST=/L=/O=/CN=/"

empty_subj = "/C=US/ST=California/L=Palo Alto/O=VMware, Inc./OU=Harbor/CN=notarysigner"

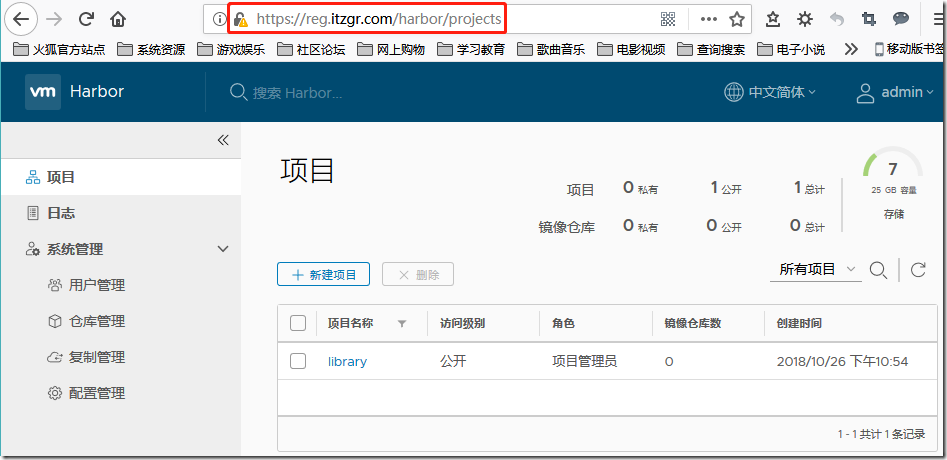

5.6 确认验证

root@docker01:~# cd harbor

root@docker01:~/harbor# docker-compose ps

172.24.8.111 reg.itzgr.com

六 registry构建:https形式Harbor

6.1 下载harbor安装文件

6.2 自建证书

root@docker01:~# localdomain=reg.itzgr.com

root@docker01:~# openssl req \

-newkey rsa:4096 -nodes -sha256 -keyout ca.key \

-x509 -days 365 -out ca.crt #创建CA证书

Country Name (2 letter code) [AU]:CN #国家

State or Province Name (full name) [Some-State]:ZheJiang #州或省

Locality Name (eg, city) []:WenZhou #城市

Organization Name (eg, company) [Internet Widgits Pty Ltd]:harbor #机构

Organizational Unit Name (eg, section) []:harbor #组织

Common Name (e.g. server FQDN or YOUR name) []:reg.itzgr.com #访问域名

Email Address []:xhy@itzgr.com #邮箱 root@docker01:~# openssl req \

-newkey rsa:4096 -nodes -sha256 -keyout $localdomain.key \

-out $localdomain.csr #生成证书签名请求

Country Name (2 letter code) [AU]:CN

State or Province Name (full name) [Some-State]:ZheJiang

Locality Name (eg, city) []:WenZhou

Organization Name (eg, company) [Internet Widgits Pty Ltd]:harbor

Organizational Unit Name (eg, section) []:harbor

Common Name (e.g. server FQDN or YOUR name) []:reg.itzgr.com

Email Address []:xhy@itzgr.com

A challenge password []:x7374521*

An optional company name []:reg.itzgr.com root@docker01:~# openssl x509 -req -days 365 -in $localdomain.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out $localdomain.crt

root@docker01:~# mkdir /root/cert/

root@docker01:~# cp $localdomain.crt $localdomain.key /root/cert/

6.2 编辑harbor.cfg

root@docker01:~# cd harbor/

root@docker01:~/harbor# vi harbor.cfg

hostname = reg.itzgr.com

ui_url_protocol = https

ssl_cert = /root/cert/reg.itzgr.com.crt

ssl_cert_key = /root/cert/reg.itzgr.com.key

6.3 安装harbor

root@docker01:~/harbor# ./prepare

root@docker01:~/harbor# ./install.sh

empty_subj = "/C=/ST=/L=/O=/CN=/"

empty_subj = "/C=US/ST=California/L=Palo Alto/O=VMware, Inc./OU=Harbor/CN=notarysigner"

root@docker01:~# cd harbor

root@docker01:~/harbor# docker-compose ps

172.24.8.111 reg.itzgr.com

6.5 docker 客户端测试

root@docker02:~# vi /etc/hosts

172.24.8.111 reg.itzgr.com

root@docker02:~# mkdir -p /etc/docker/certs.d/reg.itzgr.com

root@docker01:~# scp ca.crt root@172.24.8.112:/etc/docker/certs.d/reg.itzgr.com/

root@docker02:~# vi /etc/docker/daemon.json

{

"insecure-registries": ["https://reg.itzgr.com"]

}

root@docker02:~# docker login reg.itzgr.com #登录registry

Username: admin

Password:

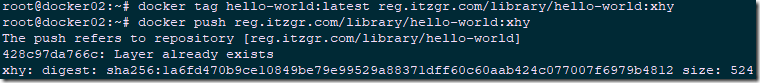

root@docker02:~# docker pull hello-world

root@docker02:~# docker tag hello-world:latest reg.itzgr.com/library/hello-world:xhy

root@docker02:~# docker push reg.itzgr.com/library/hello-world:xhy

011.Docker仓库管理的更多相关文章

- [第十一篇]——Docker 仓库管理之Spring Cloud直播商城 b2b2c电子商务技术总结

Docker 仓库管理 仓库(Repository)是集中存放镜像的地方.以下介绍一下 Docker Hub.当然不止 docker hub,只是远程的服务商不一样,操作都是一样的. Docker H ...

- Docker学习(五)——Docker仓库管理

Docker仓库管理 仓库(Repository)是集中存放镜像的地方. 1.Docker Hub 目前Docker官方维护了一个公共仓库Docker Hub.大部分需求都可以通过 ...

- 【Docker】第四篇 Docker仓库管理

一.仓库概述 仓库(Repository):Docker仓库主要用于镜像的存储,它是镜像分发.部署的关键.仓库分为公共仓库和私有仓库. 注册服务器(Registry)和仓库区别:注册服务器上往往存放着 ...

- Docker仓库管理

1.# docker pull registry //下载registry镜像,registry为docker官方提供的一个镜像,我们可以用它来创建本地的docker私有仓库. 2.# docker ...

- Docker 仓库管理

仓库 ( registry ) 是一个用来存放镜像的地方,当我们执行 docker pull centos 去拉取 centos 镜像时,默认是从 Docker Hub 这个公共仓库来拉取的: 对于企 ...

- docker仓库管理(9)

使用公共 Registry Docker Hub 是 Docker 公司维护的公共 Registry.用户可以将自己的镜像保存到 Docker Hub 免费的 repository 中.如果不希望别人 ...

- 012.Docker私有仓库多Harbor同步部署

一 Harbor主从介绍 harbor官方默认提供主从复制的方案来解决镜像同步问题,通过复制的方式,我们可以实时将测试环境harbor仓库的镜像同步到生产环境harbor,类似于如下流程: Harbo ...

- 附007.Docker全系列大总结

Docker全系列总结如下,后期不定期更新. 欢迎基于学习.交流目的的转载和分享,禁止任何商业盗用,同时希望能带上原文出处,尊重ITer的成果,也是尊重知识. 若发现任何错误或纰漏,留言反馈或右侧添加 ...

- docker 实践(一)

docker 简介 容器虚拟化,比传统的虚拟化轻量 2013年出现,发展非常迅猛 Redhat在6.5版本开始支持docker 使用go语言开发,基于apache2.0协议 开源软件,项目代码在git ...

随机推荐

- php 匹配替换中文

1.匹配中文 $str = "中文“; preg_match_all("/[\x{4e00}-\x{9fa5}]+/u",$str,$match); 2.替换中文: 在所 ...

- EOF \n \0 NULL 之间的区别

\n 是换行符 \0 是字符串的结束标志 EOF是流的结束标志 FILE* 这种流 NULL 是指针为空 第一个问题是EOF 它是end of file的缩写,表示"文字流"(s ...

- B - SETI POJ - 2065 (高斯消元)

题目链接:https://vjudge.net/contest/276374#problem/B 题目大意: 输入一个素数p和一个字符串s(只包含小写字母和‘*’),字符串中每个字符对应一个数字,'* ...

- 2017-2018-2 20155303『网络对抗技术』Exp1:PC平台逆向破解

2017-2018-2 『网络对抗技术』Exp1:PC平台逆向破解 --------CONTENTS-------- 1. 逆向及Bof基础实践说明 2. 直接修改程序机器指令,改变程序执行流程 3. ...

- [转]GDB-----1.GDB概述

作者: liigo原文链接: http://blog.csdn.net/liigo/archive/2006/01/17/582231.aspx 1.前言 本文写给主要工作在Windows操作系统下而 ...

- 【转】 Linux常用文件操作命令

1 改变目录 要进入相应的目录我们可以使用Linux下的改变目录命令cd (ChangeDirectory). 下面我要进入到/tmp目录下,如下操作: [root@bestlinux ~]# cd ...

- mtk 无线配置文件生效过程

openwrt 下无线接口的配置文件位于 /etc/config/wirless 中. 启动 /sbin/wifi 脚本后,生效过程如下: (1)通过 uci2dat 工具生成所需要的 .dat文件 ...

- transfer pdf to png

#! /bin/bash # # transfer pdf to png if [ $# != 1 ] ; then echo "USAGE: $0 PDF FILE ABSOLUTELY ...

- Python-ccs高级选择器 盒模型

css高级选择器与盒模型 脱离文档流 ,其中就是产生了BFC 1.组合选择器 - 群组选择器 /* 每个选择器位可以位三种基础选择器的任意一个, 用逗号隔开, 控制多个 */ div, #div, . ...

- IntelliJ IDEA2017 使用教程

一:安装教程 请参考<Windows7下安装与破解IntelliJ IDEA2017> 二:目录说明 三:开发界面