FastAPI安全机制:从OAuth2到JWT的魔法通关秘籍

title: FastAPI安全机制:从OAuth2到JWT的魔法通关秘籍

date: 2025/06/07 08:40:35

updated: 2025/06/07 08:40:35

author: cmdragon

excerpt:

FastAPI 的安全机制基于 OAuth2 规范、JWT 和依赖注入系统三大核心组件,提供了标准化的授权框架和无状态的身份验证。OAuth2 密码流通过 CryptContext 进行密码哈希处理,OAuth2PasswordBearer 自动提取和验证 Bearer Token,JWT 令牌包含过期时间,确保服务端无需存储会话状态。依赖注入系统通过 Depends() 实现身份验证逻辑的解耦。典型请求流程包括 Token 验证、JWT 解码和用户验证,确保请求的合法性。

categories:

- 后端开发

- FastAPI

tags:

- FastAPI

- 安全机制

- OAuth2

- JWT

- 依赖注入

- 身份验证

- Python

扫描二维码

关注或者微信搜一搜:编程智域 前端至全栈交流与成长

探索数千个预构建的 AI 应用,开启你的下一个伟大创意:https://tools.cmdragon.cn/

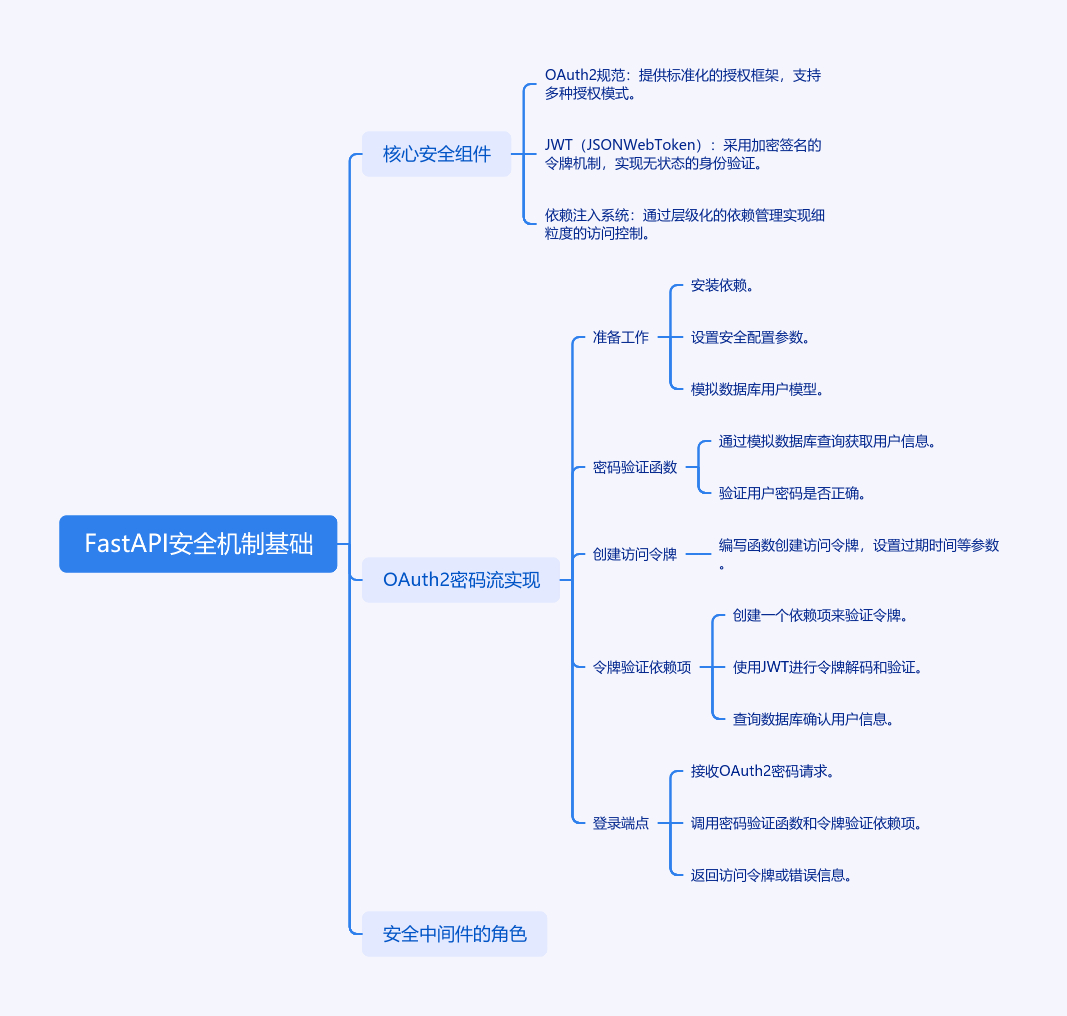

第一章:FastAPI 安全机制基础

1.1 安全机制核心组件

FastAPI 的安全体系基于现代 Web 安全标准构建,其核心由三大组件构成:

- OAuth2 规范:提供标准化的授权框架,支持密码流、客户端凭证流等多种授权模式

- JWT(JSON Web Token):采用加密签名的令牌机制,实现无状态的身份验证

- 依赖注入系统:通过层级化的依赖管理实现细粒度的访问控制

这些组件像安全链条的各个环节协同工作,FastAPI 的安全中间件如同智能安检门,自动验证每个请求的合法性。

1.2 OAuth2 密码流实现

以下是完整的 OAuth2 密码流示例(使用 Python 3.10+):

# 安装依赖:pip install fastapi==0.78.0 uvicorn==0.18.3 python-jose[cryptography]==3.3.0 passlib[bcrypt]==1.7.4

from datetime import datetime, timedelta

from typing import Optional

from fastapi import Depends, FastAPI, HTTPException, status

from fastapi.security import OAuth2PasswordBearer, OAuth2PasswordRequestForm

from jose import JWTError, jwt

from passlib.context import CryptContext

from pydantic import BaseModel

# 安全配置参数

SECRET_KEY = "your-secret-key-here" # 生产环境应从环境变量获取

ALGORITHM = "HS256"

ACCESS_TOKEN_EXPIRE_MINUTES = 30

# 模拟数据库用户模型

class User(BaseModel):

username: str

hashed_password: str

disabled: Optional[bool] = None

class UserInDB(User):

password: str

# 密码加密上下文

pwd_context = CryptContext(schemes=["bcrypt"], deprecated="auto")

# OAuth2 方案配置

oauth2_scheme = OAuth2PasswordBearer(tokenUrl="token")

app = FastAPI()

# 模拟数据库查询

def get_user(db, username: str):

if username in db:

user_dict = db[username]

return UserInDB(**user_dict)

# 密码验证函数

def authenticate_user(fake_db, username: str, password: str):

user = get_user(fake_db, username)

if not user or not pwd_context.verify(password, user.hashed_password):

return False

return user

# 创建访问令牌

def create_access_token(data: dict, expires_delta: Optional[timedelta] = None):

to_encode = data.copy()

expire = datetime.utcnow() + (expires_delta or timedelta(minutes=15))

to_encode.update({"exp": expire})

return jwt.encode(to_encode, SECRET_KEY, algorithm=ALGORITHM)

# 令牌验证依赖项

async def get_current_user(token: str = Depends(oauth2_scheme)):

credentials_exception = HTTPException(

status_code=status.HTTP_401_UNAUTHORIZED,

detail="Could not validate credentials",

headers={"WWW-Authenticate": "Bearer"},

)

try:

payload = jwt.decode(token, SECRET_KEY, algorithms=[ALGORITHM])

username: str = payload.get("sub")

if username is None:

raise credentials_exception

except JWTError:

raise credentials_exception

# 此处应查询真实数据库

user = get_user(fake_db, username=username)

if user is None:

raise credentials_exception

return user

# 登录端点

@app.post("/token")

async def login(form_data: OAuth2PasswordRequestForm = Depends()):

user = authenticate_user(fake_db, form_data.username, form_data.password)

if not user:

raise HTTPException(

status_code=status.HTTP_401_UNAUTHORIZED,

detail="Incorrect username or password",

headers={"WWW-Authenticate": "Bearer"},

)

access_token_expires = timedelta(minutes=ACCESS_TOKEN_EXPIRE_MINUTES)

access_token = create_access_token(

data={"sub": user.username}, expires_delta=access_token_expires

)

return {"access_token": access_token, "token_type": "bearer"}

# 受保护端点

@app.get("/users/me")

async def read_users_me(current_user: User = Depends(get_current_user)):

return current_user

代码解析:

CryptContext使用 bcrypt 算法进行密码哈希处理,即使数据库泄露也能保证密码安全OAuth2PasswordBearer自动处理 Bearer Token 的提取和验证- JWT 令牌包含过期时间(exp),服务端无需存储会话状态

- 依赖注入系统通过

Depends()实现身份验证逻辑的解耦

1.3 安全认证流程

典型请求处理流程如下:

客户端 → 请求头携带Bearer Token → FastAPI路由 → 依赖注入系统 → JWT解码 → 用户验证 → 业务逻辑处理

这个流程如同机场安检:

- 检查登机牌(验证Token格式)

- 扫描行李(解码JWT)

- 身份核验(用户验证)

- 放行到登机口(执行路由逻辑)

课后Quiz

问题1:当客户端收到401 Unauthorized响应时,可能的原因是什么?

A) 请求参数格式错误

B) 访问令牌已过期

C) 缺少Content-Type头

D) 服务器数据库连接失败

查看答案

正确答案:B

解析:401状态码表示身份验证失败。令牌过期会导致JWT验证失败,而格式错误通常会返回400 Bad Request。答案D属于服务器内部错误(5xx),答案C通常返回415 Unsupported Media Type。

问题2:如何防止JWT被篡改?

A) 使用HTTPS传输

B) 增加签名复杂度

C) 定期更换SECRET_KEY

D) 以上都是

查看答案

正确答案:D

完整的防护需要多层面措施:HTTPS保证传输安全,强签名算法防止伪造,定期更换密钥降低泄露风险。

常见报错解决方案

报错1:422 Validation Error

{

"detail": [

{

"loc": [

"body",

"username"

],

"msg": "field required",

"type": "value_error.missing"

}

]

}

原因:请求体缺少必填字段或字段类型不匹配

解决方案:

- 检查请求体是否符合API文档定义

- 验证字段类型是否正确(如字符串/数字类型)

- 使用自动生成的/docs接口测试请求格式

报错2:401 Unauthorized

{

"detail": "Could not validate credentials"

}

原因:身份验证失败

排查步骤:

- 检查Authorization头格式是否正确(Bearer )

- 验证令牌是否过期(exp字段)

- 确认SECRET_KEY与签发时一致

预防建议:

- 为不同环境配置独立的密钥

- 使用自动续签机制处理令牌过期

- 在Swagger UI中预先获取有效令牌

运行与测试

- 启动服务:

uvicorn main:app --reload - 访问文档页:http://localhost:8000/docs

- 测试流程:

- 在/token端点获取访问令牌

- 点击"Authorize"按钮设置Bearer Token

- 测试/users/me端点获取当前用户信息

注意:实际生产环境中应配置HTTPS、使用环境变量存储密钥、设置合理的令牌有效期,并定期轮换加密密钥。

余下文章内容请点击跳转至 个人博客页面 或者 扫码关注或者微信搜一搜:编程智域 前端至全栈交流与成长,阅读完整的文章:FastAPI安全机制:从OAuth2到JWT的魔法通关秘籍 | cmdragon's Blog

往期文章归档:

- FastAPI认证系统:从零到令牌大师的奇幻之旅 | cmdragon's Blog

- FastAPI安全异常处理:从401到422的奇妙冒险 | cmdragon's Blog

- FastAPI权限迷宫:RBAC与多层级依赖的魔法通关秘籍 | cmdragon's Blog

- JWT令牌:从身份证到代码防伪的奇妙之旅 | cmdragon's Blog

- FastAPI安全认证:从密码到令牌的魔法之旅 | cmdragon's Blog

- 密码哈希:Bcrypt的魔法与盐值的秘密 | cmdragon's Blog

- 用户认证的魔法配方:从模型设计到密码安全的奇幻之旅 | cmdragon's Blog

- FastAPI安全门神:OAuth2PasswordBearer的奇妙冒险 | cmdragon's Blog

- OAuth2密码模式:信任的甜蜜陷阱与安全指南 | cmdragon's Blog

- API安全大揭秘:认证与授权的双面舞会 | cmdragon's Blog

- 异步日志监控:FastAPI与MongoDB的高效整合之道 | cmdragon's Blog

- FastAPI与MongoDB分片集群:异步数据路由与聚合优化 | cmdragon's Blog

- FastAPI与MongoDB Change Stream的实时数据交响曲 | cmdragon's Blog

- 地理空间索引:解锁日志分析中的位置智慧 | cmdragon's Blog

- 异步之舞:FastAPI与MongoDB的极致性能优化之旅 | cmdragon's Blog

- 异步日志分析:MongoDB与FastAPI的高效存储揭秘 | cmdragon's Blog

- MongoDB索引优化的艺术:从基础原理到性能调优实战 | cmdragon's Blog

- 解锁FastAPI与MongoDB聚合管道的性能奥秘 | cmdragon's Blog

- 异步之舞:Motor驱动与MongoDB的CRUD交响曲 | cmdragon's Blog

- 异步之舞:FastAPI与MongoDB的深度协奏 | cmdragon's Blog

- 数据库迁移的艺术:FastAPI生产环境中的灰度发布与回滚策略 | cmdragon's Blog

- 数据库迁移的艺术:团队协作中的冲突预防与解决之道 | cmdragon's Blog

- 驾驭FastAPI多数据库:从读写分离到跨库事务的艺术 | cmdragon's Blog

- 数据库事务隔离与Alembic数据恢复的实战艺术 | cmdragon's Blog

- FastAPI与Alembic:数据库迁移的隐秘艺术 | cmdragon's Blog

- 飞行中的引擎更换:生产环境数据库迁移的艺术与科学 | cmdragon's Blog

- Alembic迁移脚本冲突的智能检测与优雅合并之道 | cmdragon's Blog

- 多数据库迁移的艺术:Alembic在复杂环境中的精妙应用 | cmdragon's Blog

- 数据库事务回滚:FastAPI中的存档与读档大法 | cmdragon's Blog

- Alembic迁移脚本:让数据库变身时间旅行者 | cmdragon's Blog

- 数据库连接池:从银行柜台到代码世界的奇妙旅程 | cmdragon's Blog

- 点赞背后的技术大冒险:分布式事务与SAGA模式 | cmdragon's Blog

- N+1查询:数据库性能的隐形杀手与终极拯救指南 | cmdragon's Blog

- FastAPI与Tortoise-ORM开发的神奇之旅 | cmdragon's Blog

- DDD分层设计与异步职责划分:让你的代码不再“异步”混乱 | cmdragon's Blog

- XML Sitemap

FastAPI安全机制:从OAuth2到JWT的魔法通关秘籍的更多相关文章

- 最新最简洁Spring Cloud Oauth2.0 Jwt 的Security方式

因为Spring Cloud 2020.0.0和Spring Boot2.4.1版本升级比较大,所以把我接入过程中的一些需要注意的地方告诉大家 我使用的版本是Spring boot 2.4.1+Spr ...

- OAuth2和JWT - 如何设计安全的API?

JWT和OAuth2比较? 要比较JWT和OAuth2?首先要明白一点就是,这两个根本没有可比性,是两个完全不同的东西. JWT是一种认证协议 JWT提供了一种用于发布接入令牌(Acce ...

- SpringCloud(10)使用Spring Cloud OAuth2和JWT保护微服务

采用Spring Security AOuth2 和 JWT 的方式,避免每次请求都需要远程调度 Uaa 服务.采用Spring Security OAuth2 和 JWT 的方式,Uaa 服务只验证 ...

- Spring Oauth2 with JWT Sample

https://www.javacodegeeks.com/2016/04/spring-oauth2-jwt-sample.html ******************************** ...

- 使用Spring Cloud OAuth2和JWT保护微服务

采用Spring Security AOuth2 和 JWT 的方式,避免每次请求都需要远程调度 Uaa 服务.采用Spring Security OAuth2 和 JWT 的方式,Uaa 服务只验证 ...

- 基于spring boot2.0+spring security +oauth2.0+ jwt微服务架构

github地址:https://github.com/hankuikuide/microservice-spring-security-oauth2 项目介绍 该项目是一个演示项目,主要演示了,基于 ...

- spring boot:spring security+oauth2+sso+jwt实现单点登录(spring boot 2.3.3)

一,sso的用途 ? 1,如果有多个应用系统,用户只需要登录一次就可以访问所有相互信任的应用系统. 不需要每次输入用户名称和用户密码, 也不需要创建并记忆多套用户名称和用户密码. 2,系统管理员只需维 ...

- 9.springSecurity整合OAuth2结合Jwt实现单点登录

1.总结:昨天主要是继续完善OAuth2配合将问题完成单点登录,昨天也应证了一个认证服务,两个客户端服务在登陆一次后可以访问两个客户端的页面,也算是完成了单点登录 2.具体实现 首先是使用java ...

- 使用JWT的OAuth2的SSO分析

参考:https://github.com/spring-guides/tut-spring-security-and-angular-js/blob/master/oauth2/README.ado ...

- JWT(JSON WEB TOKEN) / oauth2 / SSL

1: JWT: 为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准((RFC 7519).该token被设计为紧凑且安全的,特别适用于分布式站点的单点登录(SSO)场景.JWT的声明一般被 ...

随机推荐

- 基于 .NET Blazor 开源、低代码、易扩展的插件开发框架

前言 今天大姚给大家分享一个基于 .NET Blazor 开源的轻量级.跨平台.低代码.易扩展的插件开发框架:Known. 项目介绍 Known 是一个基于 Blazor 的轻量级.跨平台.低代码.易 ...

- How to use the shell, terminal and the advanced tools

How to use the shell, terminal and the advanced tools Introduction Why use English instead of Chin ...

- stat() "/root/xxx/index.html" failed (13: Permission denied)

前言 在 nginx 上部署静态网页报502,于是查看 nginx 错误日志 error_log /var/log/nginx/error.log;,却没有看到任何错误信息:访问 nginx活动日志 ...

- go module基本使用

前提 go版本为1.13及以上 官方文档 如果你想更深层次的了解GO MODULE的意义及开发者们的顾虑,可以直接访问官方文档(EN) https://github.com/golang/go/wik ...

- Tauri跨端笔记实战(1) - 从零打造一款跨端的 AI 笔记

前言 Tauri 跨端笔记实战项目是基于 Notegen 开源项目,本系列深度解析如何运用Tauri框架开发跨平台AI笔记应用.涵盖核心技术选型.架构设计.典型场景开发及常见问题解决方案,通过代码级演 ...

- 一文彻底搞清楚ArkUI

程序员Feri一名12年+的程序员,做过开发带过团队创过业,擅长Java相关开发.鸿蒙开发.人工智能等,专注于程序员搞钱那点儿事,希望在搞钱的路上有你相伴!君志所向,一往无前! 0.前言 在移动开发领 ...

- CSAPP学习笔记——chapter4 处理器体系结构

CSAPP学习笔记--chapter4 处理器体系结构 这一章相对于其它的章节,是相对来说比较困难的一章:其它章节的一些内容都在计组,计网,操作系统等课程里面已经接触过一些概念,但是有关处理器,我才发 ...

- 2021年扩展DevOps的6种方法

2021年扩展DevOps的6种方法 加强devops流程的自动化 为了满足快速.高质量应用程序交付的需求,现代软件团队需要一种超越常规性能测试的方法.在这里,以devops为中心的方法可以提供更快. ...

- Ruby+Selenium+testunit web自动化demo

1.安装对应库 使用RubyMine新建项目打开终端安装对应库 gem install selenium-webdriver gem install test-unit 如果安装不成功,请切换到国内源 ...

- 零基础搭建AI作曲工具:基于Magenta/TensorFlow的交互式音乐生成系统

引言:当AI遇见莫扎特 "音乐是流动的建筑",当人工智能开始理解音符间的数学规律,音乐创作正经历着前所未有的范式变革.本文将手把手教你构建一套智能作曲系统,不仅能够生成古典钢琴小品 ...