linux中firewall与iptables防火墙服务

firewall-cmd --state 查看火墙的状态

firewall-cmd --get-active-zones 目前所处的域

firewall-cmd --get-default-zone 查看默认的域

firewall-cmd --get-zones 查看所有的域

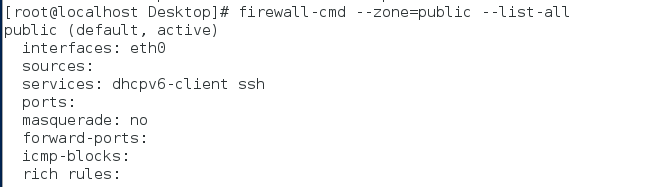

fiewall-cmd --zone=public ---list-all 查看pubic这个域里的具体信息

firewall-cmd --get-services 查看可以添加的服务

firewall-cmd --list-all-zones 查看所有域的具体信息

实验ji

firewall-cmd --set-default-zone=public 设置默认域为punblic

firewall-cmd --add-source=172.25.254.203 -zone=trusted 此时对于172.25.254.203域为trusted就是完全信任

firewall-cmd --remove-source=172.25.254.203 --zone=trusted 移除这个设置

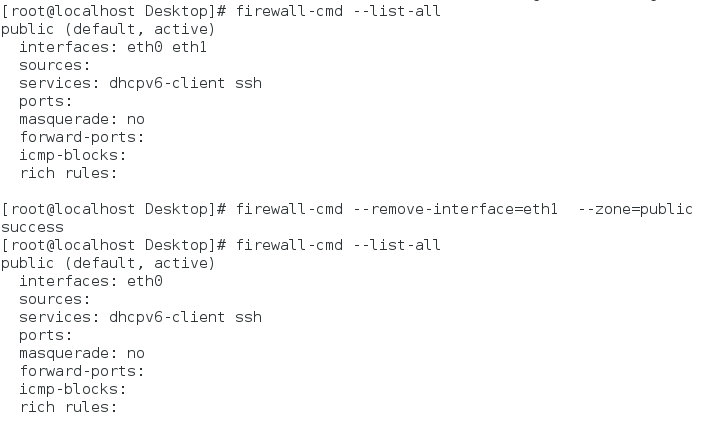

首先创建个新的网卡,配置成不同网段的ip新的接口eth1

firewall-cmd --remve-interface-eth1 --zone=public 移除新的网卡的默认的public域

firewall-cmd --add-intreface=eth1 --zone=trusted 把eth1的域设置为trusted

firewall-cmd --get-active-zones 查看目前所处的域,会发现有两个

/lib/firewalld 系统所有的设置

firewall-cmd --add-service=http

也可以

vim /etc/firewalld/zones/public.xml 设置

而xml又取决于当前域的设置

无论以那种方式修改都需要重载。

firewall-cmd --reload 完成当前任务后重载

firewall-cmd --complete-reload 终止当前任务并重载

-----------------------

三表五链

firewall-cmd --direct --remove-rule ipv4 filter INPUT 2 -s 172.25.254.204 -p tcp --dport 22 -j ACCEPT

firewall-cmd --direct --add-rule ipv4 filter INPUT 2 ! -s 172.25.254.204 -p tcp --deport 22 -j ACCEPT

firewall-cmd --add-masquerade

firewall-cmd --list-all

firewall-cmd --add-masquerade

firewall-cmd --add-rich-rule="rule family=ipv4 source address=172.25.254.103 masquerade

vim /etc/sysctl.conf

net.ipv4.ip_forward=1

客户端

设置ip为192.168.0.3,网关为192.168.0.103

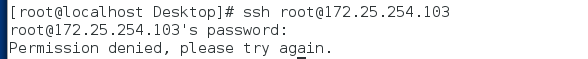

在客户端通过ssh连接172.25.254.3,查看登陆172.25.254.3的用户为172.25.254.103

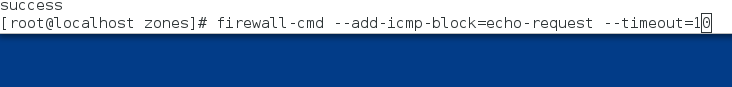

firewall-cmd --add-icmp=block=echo-request timeout=10

-----------------

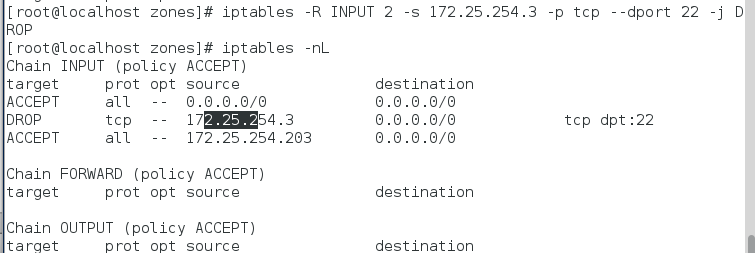

iptables

iptables -nL 显示策略

iptables -F 清除策略

iptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -i lo -j ACCEPT

iptables -A INPUT -s 172.25.254.250 -j ACCEPT ##添加

iptables -I INPUT 2 -s 172.25.254.250 -p tcp --dport 22 -j ACCEPT ##插入

iptables -R INPUT 2 -s 172.25.254.250 -p tcp --dport 22 -j DROP ##修改

iptables -D INPUT 2 ##删除

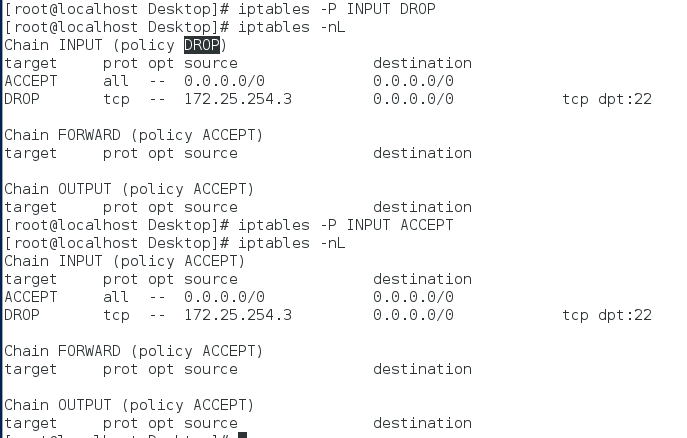

iptables -P INPUT DROP ##修改默认策略

iptables -P INPUT DROP

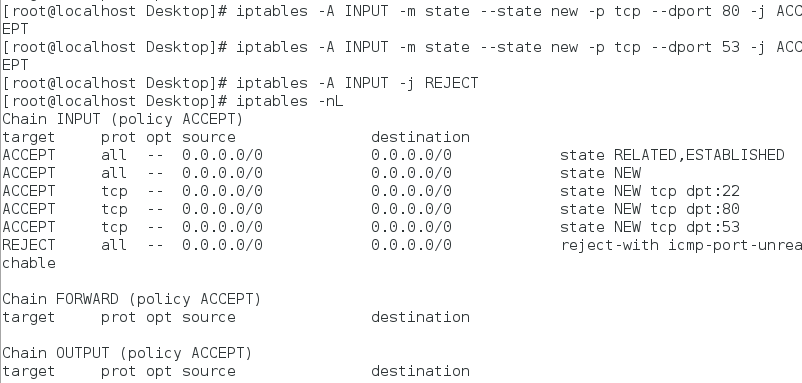

iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT ##访问过的,正在访问的可以访问

iptables -A INPUT -i lo -m state --state NEW -j ACCEPT ##接受访问本地回环网络

iptables -A INPUT -p tcp -m state --state NEW -m tcp --dport 22 -j ACCEPT ##接受访问22端口

iptables -A INPUT -p tcp -m state --state NEW -m tcp --dport 80 -j ACCEPT ##接受访问80端口

iptables -A INPUT -p tcp -m state --state NEW -m tcp --dport 53 -j ACCEPT ##接受访问53端口

iptables -A INPUT -j REJECT ##拒绝其他访问

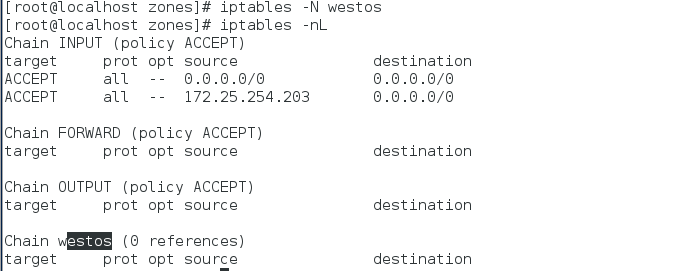

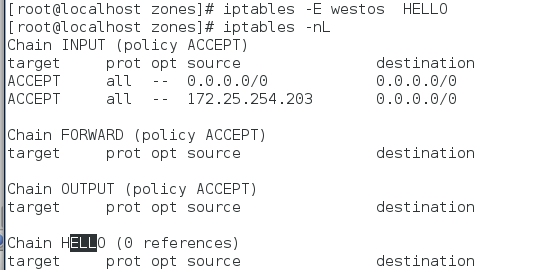

创建新的链

iptables -N westos

更改链名

iptables -E westos HELLO

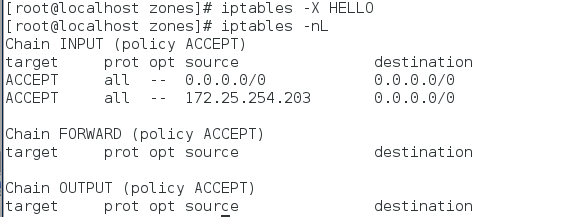

删除链

iptables -X HELLO

linux中firewall与iptables防火墙服务的更多相关文章

- 如何查看 Linux 中所有正在运行的服务

有许多方法和工具可以查看 Linux 中所有正在运行的服务.大多数管理员会在 System V(SysV)初始化系统中使用 service service-name status 或 /etc/ini ...

- Linux中的堡垒--iptables

iptables的构成(四表五链) 表 filter:过滤数据包 nat :转换数据包的源或目标地址 mangle:用来mangle包,改变包的 ...

- CentOS7 firewall与iptables防火墙的使用与开放端口

如何关闭firewall并开启iptables防火墙 如何使用firewall防火墙 如何关闭firewall并开启iptables防火墙 1.停止firewall systemctl stop fi ...

- Linux 中的定时处理 cron服务

cron服务 在LINUX中,周期执行的任务一般由cron这个守护进程来处理 当安装完操作系统后默认会安装此服务工具并且会自动启动crond,该进程会每分钟定期检查是否有要执行的任务,若有则执行. c ...

- Linux 7 关闭、禁用防火墙服务

1 查看防火墙状态 [root@lvxinghao ~]# systemctl status firewalld 2 查看开机是否启动防火墙服务 [root@lvxinghao ~]# systemc ...

- linux中的内核级防火墙(SELINUX)

SElinux是基于内核开发出来的一种安全机制,被称之为内核级加强型防火墙,有力的提升了系统的安全性. SElinux的作用分为两方面:1.在服务上面加上标签: 2.在功能上面限制功能 在linux系 ...

- 【Linux】Centos6的iptables防火墙设置

1,查看防火墙状态 # service iptables status //或 # /etc/init.d/iptables status 2,防火墙的启动.重启,关闭 # service iptab ...

- linux中添加开机自启服务的方法

往文件/etc/rc.d/rc.local中追加内容即可,如: /mongodb/start_mongoDB.sh

- Linux中的防火墙(Netfilter、Iptables、Firewalld)

目录 Netfilter Iptables iptables做本地端口转发 Firewalld Netfilter Netfilter是Linux 2.4内核引入的全新的包过滤引擎,位于Linux内核 ...

随机推荐

- MSSQL grant权限

--创建登录名 create login test_user with password='123456a.'; --创建用户 create user test_user for login test ...

- 学习CSS的思路(转)

两周之前写过该系列的第一篇,其实当时只是一个想法,这段时间迟迟未更新,是在思考一个解决过程.现在初有成效,就开更吧. 1. 一个段子 开题不必太严肃,写博客也不像写书,像聊天似的写东西是最好的表达方式 ...

- PHP的count(数组)和strlen(字符串)的内部实现

PHP的count(数组)和strlen(字符串)的内部实现上是直接显示一个长度变量,还是重头依次数一遍有多少个元素?关乎我理解这2个函数的效率..希望高人能从php的c源码上讲一讲.没有源码看过源码 ...

- ES02 变量、数组、对象、方法

1 变量 1.1 变量的声明 利用var关键字来声明变量,例如: var a = 100; <!DOCTYPE html> <html> <head> <me ...

- 客户注册功能,发短信功能分离 通过ActiveMQ实现

客户注册功能,发短信功能分离 通过ActiveMQ 配置链接工厂, 配置session缓存工厂(引入链接工厂) 2.配置模板对象JmsTemplate 引入缓存工厂 指定消息模式(队列,发布和订 ...

- 机器人自主移动的秘密:实际应用中,SLAM究竟是如何实现的?(二)

博客转载自:https://www.leiphone.com/news/201612/FRzmoEI8Iud6CmT2.html 雷锋网(公众号:雷锋网)按:本文作者SLAMTEC(思岚科技公号sla ...

- 1054D&EZOJ #93 Changing Array

传送门 分析 我们可以对一个数列求前缀和,如果pre[l]=pre[r]则我们可以知道区间[l,r]一定不合法 于是我们就要让不合法的区间尽量少 我们知道对于一个数$x$,他只受x和$(2^k-1)$ ...

- 100725B Banal Tickets

传送门 题目大意 有2*n个位置,这些位置有的已经填上了数,有的还没有(用?表示),现在让你在还没有填上数的填0~9中的任意数,使得前n个数的乘积等于后n个数的乘积,问有多少种方案. 分析 首先这个题 ...

- Entity Framework Tutorial Basics(8):Types of Entity in Entity Framework

Types of Entity in Entity Framework: We created EDM for existing database in the previous section. A ...

- 'module' object has no attribute 'contrib'

Problem solved, turns i had 2 tensorflow versions installed: When launching $python , it used 0.6 ve ...