shopxo代码审计

由于工作原因,分析了很多的cms也都写过文章,不过觉得好像没什么骚操作都是网上的基本操作,所以也就没发表在网站上,都保存在本地。最近突然发现自己博客中实战的东西太少了,决定将以前写的一些文章搬过来,由于当时写的初4是给自己留个记录,以后方便查看,所以写的都很简单,只有代码审计和复现,没有详细写挖掘中遇到的一些坑。以后写的文章中会尽量写详细的

-----------------------------------------------------------------------------------

CVE-2019-5886

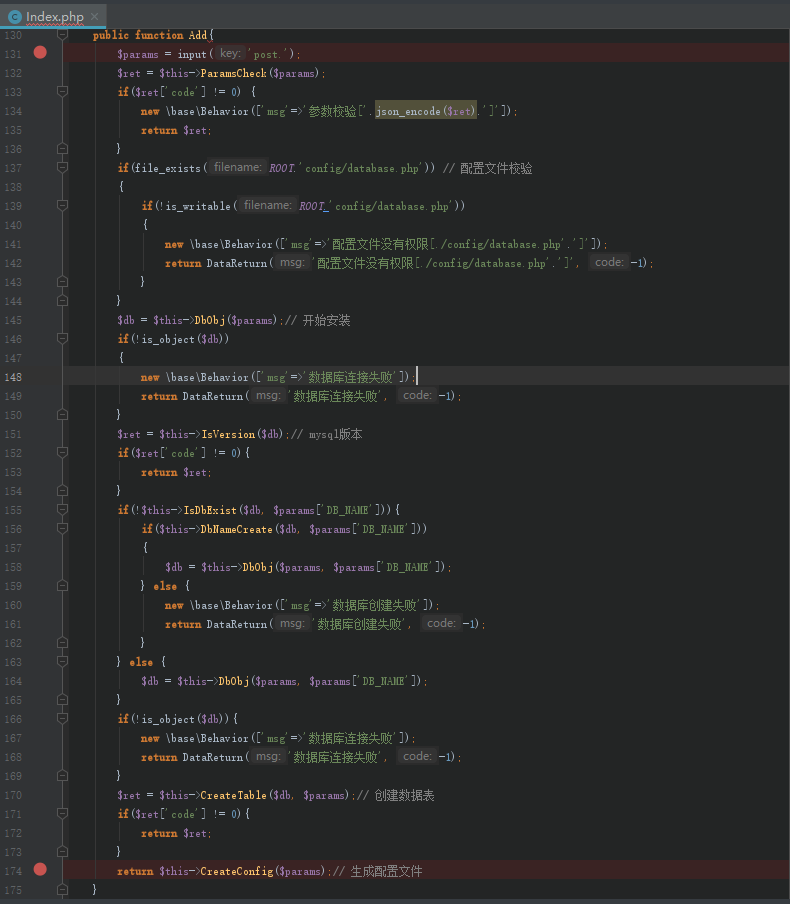

在shopxo\application\install\controller\Index.php文件中,Add方法中没有校验锁文件,导致攻击者可以重装数据库(我是后来才知道的,可以利用MySQL LOAD DATA LOCAL INFILE读取任意客户端文件)

Index.php文件是处理系统安装的CreateConfig文件,但是唯独它的Add方法中没有校验锁文件,且方法内第174行处调用CreateConfig()生成数据库配置文件,而$params是从post参数中取的,进入CreateConfig方法中

可以看到该方法中是将$params中的值写入database.php中,包括数据库地址,数据库名以及账号密码等。这样我们重装系统将数据库绑定到攻击者自己的数据库上。

---------------------------------------------------------------------------

这个地方是写入php文件中,理论上我们可以插入php代码后getshell的,当时我当时技术很菜,因为各种原因没成功(具体什么我也不记得了),不过我现在知道了一个新的方法:

闭合array后 Array.eval($_GET['evil']),类似这样。

漏洞复现:

访问install模块下的index控制器下的add方法,并构造如下请求

可以发现本地数据库中新建了一个shopxo2的数据库,实际场景中攻击者可以在自己额公网服务器中的数据库开启远程连接,连上自己的数据库。

最关键的地方是数据库配置文件也修改了

CVE-2019-5887漏洞分析

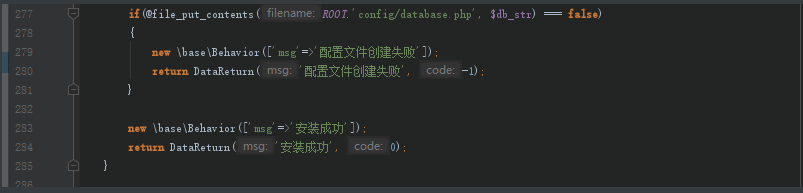

在shopxo/extend/base/FileUtil.php文件的201行处发现调用了rmdir函数:

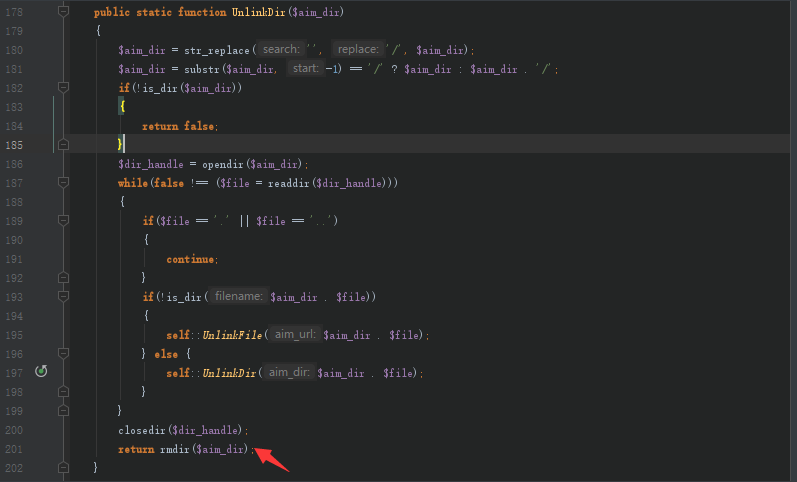

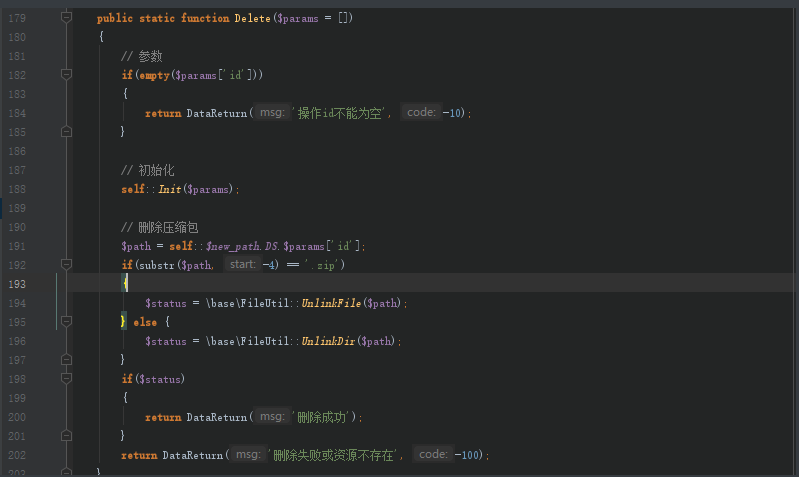

追踪$aim_dir发现是可控的,发现shopxo/service/AppMiniService.php文件中的Delete方法中调用了UnlinkDir方法:

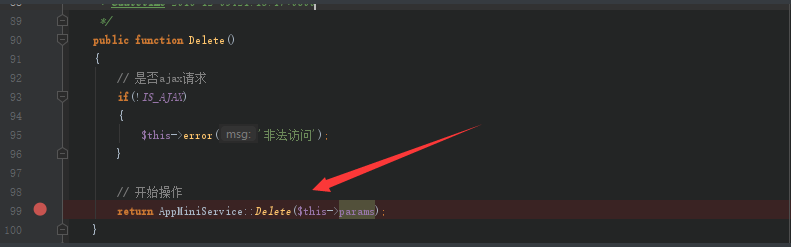

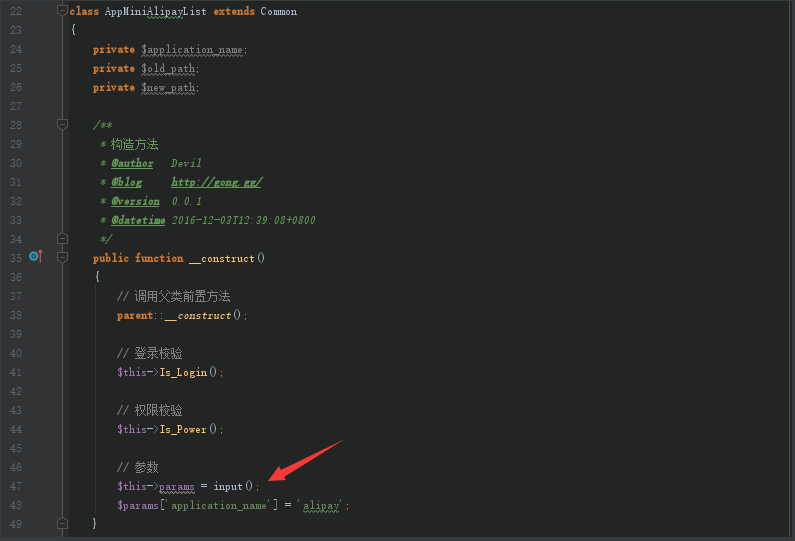

当$path不以".zip"结尾时,会调用UnlinkDir方法,而$path来源于params['id']。继续回溯:

shopxo/application/admin/controller/Appminialipaylist.php这个Controller文件的Delete方法调用了AppMiniService::Delete,改项目中所有的Controller的构造函数中都会调用父类的input(),也就是将请求参数中的值为$params赋值。

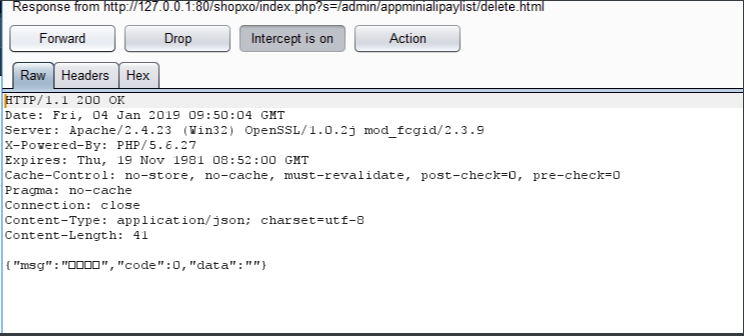

漏洞复现

在后台小程序操作处,点击删除

使用burp抓包,构造请求

可以看到返回包中已经成功删除

shopxo代码审计的更多相关文章

- PHP代码审计中你不知道的牛叉技术点

一.前言 php代码审计如字面意思,对php源代码进行审查,理解代码的逻辑,发现其中的安全漏洞.如审计代码中是否存在sql注入,则检查代码中sql语句到数据库的传输 和调用过程. 入门php代码审计实 ...

- 技术专题-PHP代码审计

作者:坏蛋链接:https://zhuanlan.zhihu.com/p/24472674来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 一.前言 php代码审计如字面 ...

- 关于PHP代码审计和漏洞挖掘的一点思考

这里对PHP的代码审计和漏洞挖掘的思路做一下总结,都是个人观点,有不对的地方请多多指出. PHP的漏洞有很大一部分是来自于程序员本身的经验不足,当然和服务器的配置有关,但那属于系统安全范畴了,我不太懂 ...

- Kindeditor 代码审计

<?php /** * KindEditor PHP * * 本PHP程序是演示程序,建议不要直接在实际项目中使用. * 如果您确定直接使用本程序,使用之前请仔细确认相关安全设置. * */ r ...

- 一个CMS案例实战讲解PHP代码审计入门

前言 php代码审计介绍:顾名思义就是检查php源代码中的缺点和错误信息,分析并找到这些问题引发的安全漏洞. 1.环境搭建: 工欲善其事必先利其器,先介绍代码审计必要的环境搭建 审计环境 window ...

- php代码审计基础笔记

出处: 九零SEC连接:http://forum.90sec.org/forum.php?mod=viewthread&tid=8059 --------------------------- ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 3.全局防护Bypass之Base64Decode

0x01 背景 现在的WEB程序基本都有对SQL注入的全局过滤,像PHP开启了GPC或者在全局文件common.php上使用addslashes()函数对接收的参数进行过滤,尤其是单引号.同上一篇,我 ...

- 【PHP代码审计】 那些年我们一起挖掘SQL注入 - 2.全局防护Bypass之UrlDecode

0x01 背景 现在的WEB程序基本都有对SQL注入的全局过滤,像PHP开启了GPC或者在全局文件common.php上使用addslashes()函数对接收的参数进行过滤,尤其是单引号.遇到这种情况 ...

- PHP代码审计】 那些年我们一起挖掘SQL注入 - 1.什么都没过滤的入门情况

0x01 背景 首先恭喜Seay法师的力作<代码审计:企业级web代码安全架构>,读了两天后深有感触.想了想自己也做审计有2年了,决定写个PHP代码审计实例教程的系列,希望能够帮助到新人更 ...

随机推荐

- Python中产生随机数

Python中产生随机数 一.Python自带的random库 1.参生n--m范围内的一个随机数: random.randint(n,m) 2.产生0到1之间的浮点数: rand ...

- IoAllocateMdl,MmProbeAndLockPages的用法

转载地址:https://blog.csdn.net/wdykanq/article/details/7752909 IoAllocateMdl,MmProbeAndLockPages的用法 第一,M ...

- Spring Cloud微服务安全实战- 2-1 环境安装

下面这些.后续随着讲课逐步再去安装. 2019年1月开始 jdk是收费的 找jdk最后一个免费版本 8u192这是jdk1.8最后的一个免费版本 STS spring提供的ide可以方便的开发spri ...

- RabbitMQ 入门教程(PHP版) 使用rabbitmq-delayed-message-exchange插件实现延迟功能

延迟任务应用场景 场景一:物联网系统经常会遇到向终端下发命令,如果命令一段时间没有应答,就需要设置成超时. 场景二:订单下单之后30分钟后,如果用户没有付钱,则系统自动取消订单. 场景三:过1分钟给新 ...

- 123457123456#2#----com.MC.ShiZi365--前拼后广--儿童识字Game-mc22222222222222222

com.MC.ShiZi365--前拼后广--儿童识字Game-mc

- Django中的ModelForm与Form

django表单系统中,所有的表单类都作为django.forms.Form的子类创建,包括ModelForm. 关于django中的表单系统有两种: 基于django.forms.Form 基于dj ...

- 【GStreamer开发】GStreamer基础教程14——常用的element

目标 本教程给出了一系列开发中常用的element.它们包括大杂烩般的eleemnt(比如playbin2)以及一些调试时很有用的element. 简单来说,下面用gst-launch这个工具给出一个 ...

- Python机器学习基础教程-第1章-鸢尾花的例子KNN

前言 本系列教程基本就是摘抄<Python机器学习基础教程>中的例子内容. 为了便于跟踪和学习,本系列教程在Github上提供了jupyter notebook 版本: Github仓库: ...

- phpstudy 8.0 安装redis并使用,解决phpstudy 8.0直接启用redis使用不了

目前phpstudy 8.0直接安装redis启用,是用不了的 在phpstudy 8.0环境面板中找到redis安装后: 打开redis安装目录配置文件redis.windows.conf配置red ...

- Windows10下Anaconda+Tensorflow+Keras环境配置

注意!注意!!注意!!! (重要的事情说三遍) 安装前检查: 1.Tensorflow不支持Anaconda2,Tensorflow也不支持python2.7和python3.7(满满的辛酸泪!) 2 ...