hibernate规避SQL注入实例

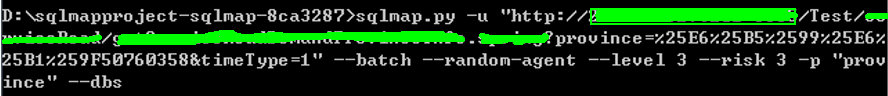

项目被检测出SQL注入,注入url如:http://127.0.0.1:8080/Test/wlf/getServiceInfo.html?province=%25E6%25B5%2599%25E6%25B1%259F50760358&timeType=1

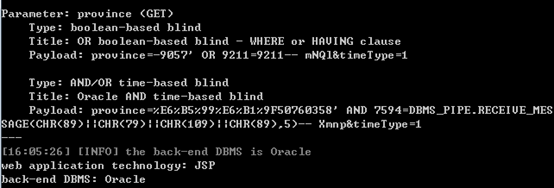

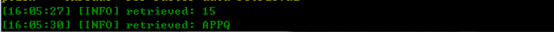

利用常用SQL注入工具可获取数据库详细情况如下所示:

sqlmap命令:

注入漏洞信息:

针对SQL注入漏洞,一般的应对方式是在服务器端加强HTTP请求字符过滤,防范注入攻击,但这里是用hibernate作为ORM操作数据库,更为彻底的方式是参数的处理。先看原来的查询操作:

public List<ProvinceListVO> getServiceInfo(String province,String timeType) {

List<ProvinceListVO> listVO = new ArrayList<ProvinceListVO>();

StringBuffer sb =new StringBuffer();

sb.append("select * from v_wlf_info t where t.province='")

.append(province).append("' and time_type='").append(timeType).append("'")

.append(" and t.total>0");

try {

listVO = this.queryByJdbcForBean2(sb.toString(), ProvinceListVO.class);

} catch (Exception e) {

e.printStackTrace();

}

return listVO;

}

问题就出在标红那一行,明明是两个参数,非得搞成字符串,让人家有机可乘。修改后的代码:

public List<ProvinceListVO> getServiceInfo(String province,String timeType) {

List<ProvinceListVO> listVO = new ArrayList<ProvinceListVO>();

StringBuffer sb =new StringBuffer();

sb.append("select * from v_wlf_info t where t.province=? and t.time_type=?")

// .append(province).append("' and time_type='").append(timeType).append("'")

.append(" and t.total>0");

try {

listVO = this.queryByJdbcForBean2(sb.toString(), ProvinceListVO.class, province, timeType);

} catch (Exception e) {

e.printStackTrace();

}

return listVO;

}

我们看下queryByJdbcForBean2干了啥:

public <T> List<T> queryByJdbcForBean2(String sql,Class c,final Object... values){

List<T> list= new ArrayList<T>();

Session session = null;

try {

session = this.getSession();

Query query = this.getSession().createSQLQuery(sql);

if (values != null) {

for (int i = 0; i < values.length; i++) {

query.setParameter(i, values[i]);

}

}

List<Object> rlist = query.setResultTransformer(Transformers.ALIAS_TO_ENTITY_MAP).list();

for (Object object : rlist) {

Map map = (Map) object;

T t = (T) Map2BeanUtils.map2Bean(map, c, Map2BeanUtils.DB_COLUMN_TYPE);

list.add(t);

}

} catch (DataAccessResourceFailureException e) {

e.printStackTrace();

} catch (HibernateException e) {

e.printStackTrace();

} catch (IllegalStateException e) {

e.printStackTrace();

}finally{

if(session != null)

this.releaseSession(session);

}

return list;

}

上面使用的是利用setParameter方法来防止在参数上做手脚。

hibernate规避SQL注入实例的更多相关文章

- sql注入实例分析

什么是SQL注入攻击?引用百度百科的解释: sql注入_百度百科: 所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.具 ...

- web安全之sql注入实例(5.0之前的)

web安全之sql(5.0之前)注入实例 5.0之前的数据库没有information库. 所以这里需要运用的是load_file()函数来获取信息. 1.判断是否有sql注入,用and 1=1 和 ...

- Hibernate防止SQL注入

如果在查询字段中输入单引号"'",则会报错,这是因为输入的单引号和其他的sql组合在一起编程了一个新的sql,实际上这就是SQL注入漏洞,后来我在前台和后台都对输入的字符进行了判断 ...

- 使用Hibernate防止SQL注入的方法

之前写代码,往后台传入一个组织好的String类型的Hql或者Sql语句,去执行. 这样其实是很蠢的一种做法!!!! 举个栗子~~ 我们模仿一下用户登录的场景: 常见的做法是将前台获取到的用户名和密码 ...

- sql注入实例详解(二)

前言 这篇文章就是一个最基本的SQl手工注入的过程了.基本上在sqlilabs上面的实验,如果知道了其中的全部知识点,都可以通过以下的步骤进行脱裤.下面的这个步骤也是其他的脱裤手段的基础.如果想要精通 ...

- 后台SQL注入实例

简要描述: 汉庭连锁酒店后台SQL注入,可绕过登陆限制进入后台,可脱库. 详细说明: 问题发生在这个站点.http://miaosha.htinns.com/ 标题内没有写具体信息.因为怕发布后被人入 ...

- hibernate防止sql注入对参数赋值传参数的例子

来源于:https://my.oschina.net/u/1754093/blog/707083 1.按参数名称绑定 在HQL语句中定义命名参数要用":"开头,形式如下: Quer ...

- PDO预处理语句规避SQL注入攻击

所谓SQL注入式攻击,就是攻击者把SQL命令插入到Web表单的输入域或页面请求的查询字符串,欺骗服务器执行恶意的SQL命令.在某些表单中,用户输入的内容直接用来构造(或者影响)动态SQL命令,或作为存 ...

- Hibernate使用中防止SQL注入的几种方案

Hibernate使用中防止SQL注入的几种方案 Hibernate是一个开放源代码的对象关系映射框架,它对JDBC进行了非常轻量级的对象封装,使得Java程序员可以随心所欲的使用对象编程思维来操纵数 ...

随机推荐

- Jdev 本地RUN页面时候,将异常直接显示出来,而不是乱码

本地运行页面时,经常会遇到以下错误 oracle.jbo.JboException: JBO-29000: JBO-29000: JBO-26028: ???? MemberAttributesDis ...

- IOS-CocoaPods制作篇

作者:wangzz 原文地址:http://blog.csdn.net/wzzvictory/article/details/20067595 转载请注明出处 如果觉得文章对你有所帮助,请通过留言或关 ...

- 暗网 tor溯源困难根因——用户的请求会在分布全球的主机随机跳转三次,最终才到达服务器,这就造成了溯源的极其困难

Tor(The Onion Router)可以说是目前最为流行的网络匿名访问技术,用户的请求会在分布全球的主机随机跳转三次,最终才到达服务器,这就造成了溯源的极其困难,从而使得所有的访问者完全没有身份 ...

- 004-对象——public protected private PHP封装的实例

<?php /** *public protected private PHP封装的实例 */ /*class tv { private $shengyin; function __constr ...

- CF910C

题解: 首先考虑暴力不行 然后采用贪心 按位展开 然后注意不能有前缀0 代码: #include<bits/stdc++.h> using namespace std; ],ans; ], ...

- 关于javascript严格模式下七种禁止使用的写法

分享至javascript语言精髓与编程实践 开启严格模式(”use strict"): 在全局代码的开始处加入 在eval代码的开始处加入 在函数声明代码处加入 在new Function ...

- jquery过滤特殊字符及js字符串转为数字

//替换特殊字符 $(this).val($(this).val().replace(/[~'!<>@#$%^&*()-+_=:]/g, "")); 方法主要有 ...

- Linux:mii-tool命令详解

mii-tool 用于查看.管理介质的网络接口的状态 语法 mii-tool [-VvRrwl] [-A media,... | -F media] [interface ...] 选项 -V 显示版 ...

- jsp笔记总结

第一章 JavaWeb简介 1.什么是Web应用程序 什么是Web应用程序是一种通过Web访问的应用程序.Web应用程序一个最大优点就是用户很容易访问.用户只需要有浏览器即可,不需要再安装其他软件.W ...

- python常用模块之sys模块

python常用模块之sys模块 1.sys.argv[]:命令行参数List,第一个元素是程序本身 # 写一个简单的python程序,代码如下: #!/usr/bin/python #coding= ...