逆向破解之160个CrackMe —— 017

CrackMe —— 017

160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序

CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 crackme 的人可能是程序员,想测试一下自己的软件保护技术,也可能是一位 cracker,想挑战一下其它 cracker 的破解实力,也可能是一些正在学习破解的人,自己编一些小程序给自己破。

| 编号 | 作者 | 保护方式 |

| 017 | bjanes | Serial(VB5) |

工具

x32dbg

VB Decompiler Pro

开始破解之旅

ON.1

爆破方式

首先使用x32dbg打开017号程序,右键搜索字符串

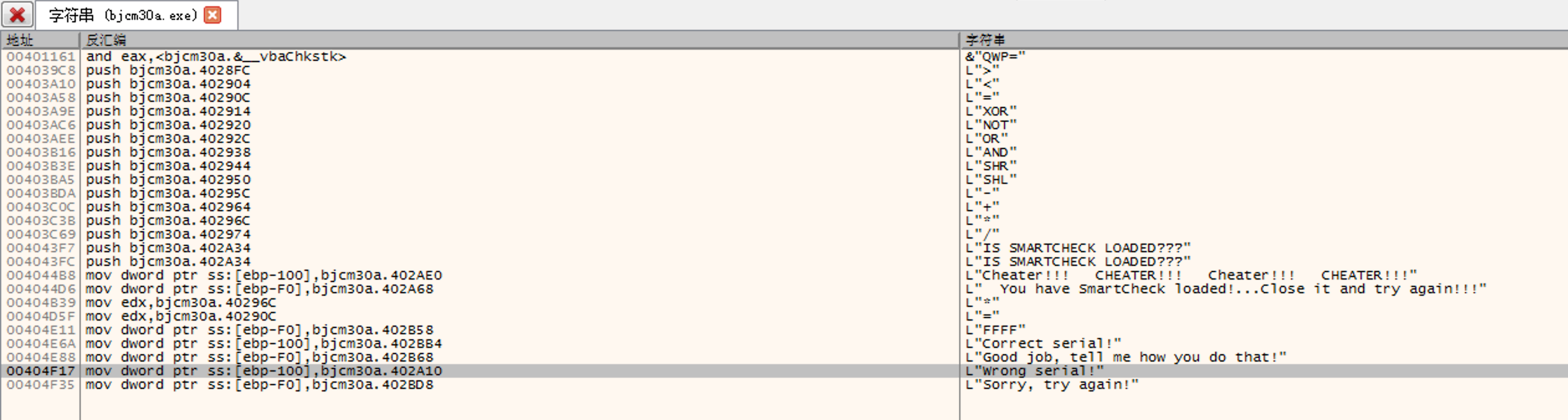

找到了我们的整错提示和错误提示的字符串

进入错误提示字符串,向上翻看

00404ED7 | | push ecx |

00404ED8 | | push edx |

00404ED9 | E9 A8000000 | jmp bjcm30a.404F86 |

00404EDE | BE | mov esi,0x8 | 从该地址进入

00404EE3 | 8B1D CC104000 | mov ebx,dword ptr ds:[<&__vbaVarDup>] |

00404EE9 | B9 | mov ecx,0x80020004 |

00404EEE | 898D 20FFFFFF | mov dword ptr ss:[ebp-0xE0],ecx |

00404EF4 | B8 0A000000 | mov eax,0xA | A:'\n'

00404EF9 | 898D 30FFFFFF | mov dword ptr ss:[ebp-0xD0],ecx |

00404EFF | 8D95 F8FEFFFF | lea edx,dword ptr ss:[ebp-0x108] |

00404F05 | 8D8D 38FFFFFF | lea ecx,dword ptr ss:[ebp-0xC8] |

00404F0B | 18FFFFFF | mov dword ptr ss:[ebp-0xE8],eax |

00404F11 | 28FFFFFF | mov dword ptr ss:[ebp-0xD8],eax |

00404F17 | C785 00FFFFFF 102A4000 | mov dword ptr ss:[ebp-0x100],bjcm30a.402A10 | 402A10:L"Wrong serial!"

00404F21 | 89B5 F8FEFFFF | mov dword ptr ss:[ebp-0x108],esi |

00404F27 | FFD3 | call ebx |

00404F29 | 8D95 08FFFFFF | lea edx,dword ptr ss:[ebp-0xF8] |

00404F2F | 8D8D 48FFFFFF | lea ecx,dword ptr ss:[ebp-0xB8] |

00404F35 | C785 10FFFFFF D82B4000 | mov dword ptr ss:[ebp-0xF0],bjcm30a.402BD8 | 402BD8:L"Sorry, try again!"

00404F3F | 89B5 08FFFFFF | mov dword ptr ss:[ebp-0xF8],esi |

00404F45 | FFD3 | call ebx |

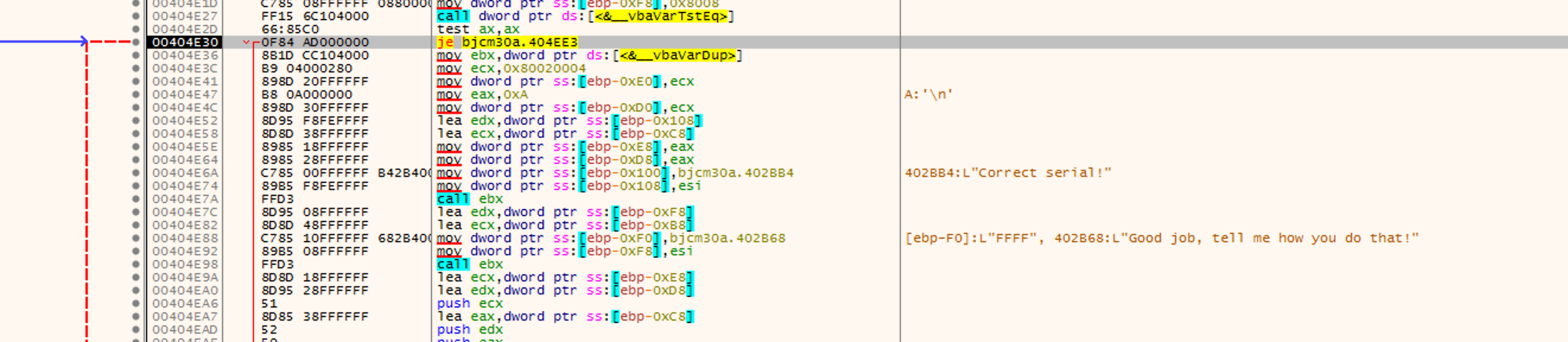

此时来到了进入错误提示字符串的入口处,找到00404EDE地址,右键 搜索->当前模块->常数,在此输入00404EDE搜索到了两个引用该字符串的地方,分别下断点

在输入框内输入任意数据,点击Check it 按钮,程序停在了0040459F处,我们按F9运行程序听到了处此时说明0040459F处断点是验证输入数据格式的,处断点才是验证数据,我们单步F8向下

此时我们看到程序跳过了正确提示符,说明是在此处判断我们将00404E30处改为NOP,F9运行

bingo ~ 程序破解成功

ON.2

注册机方式

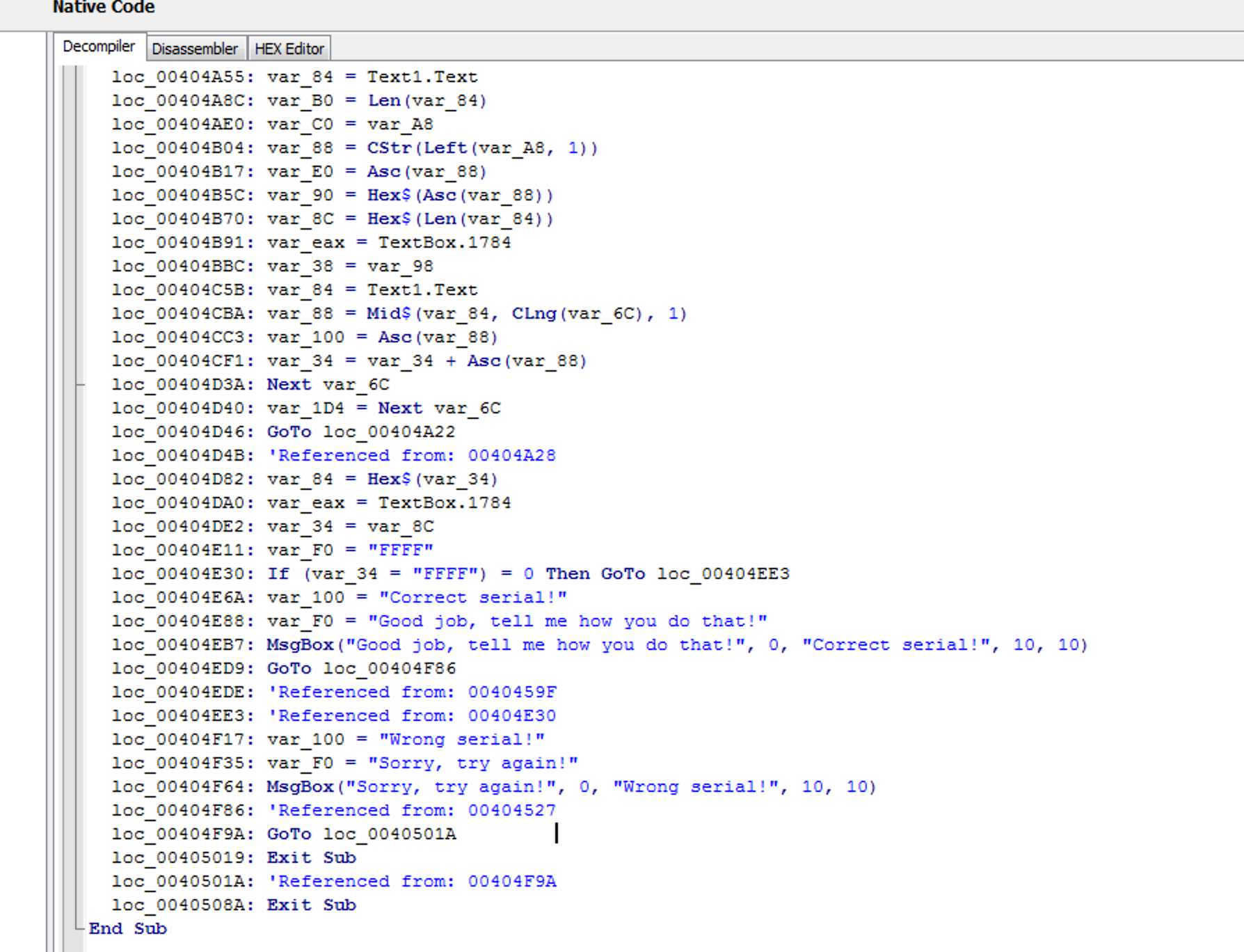

我们使用VB Decompiler Pro打开017号程序,发现相对于前两个版本此处有了较大的变化

多出了hextode和hexfunc两个函数,并不影响我们的分析,这两个函数应该是转16进制的函数

我们点击进入Command1_Click,来到最下方看到了生成注册码的地方

发现和我们的前两个程序代码一样

附上我们的注册机代码

code = ''

for i in range(1, 10):

a = i ^ 2

code = code + str(a)[-1]

print(code)

得出结果为我们输入到输入框内,点击Check it按钮

bingo ~ 破解成功

逆向破解之160个CrackMe —— 017的更多相关文章

- 逆向破解之160个CrackMe —— 018

CrackMe —— 018 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 001

CrackMe —— 001 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 002-003

CrackMe —— 002 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 004-005

CrackMe —— 004 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 013

CrackMe —— 013 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 014

CrackMe —— 014 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 016

CrackMe —— 016 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 025

CrackMe —— 025 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 026

CrackMe —— 026 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

随机推荐

- NameNode和SecondaryNameNode的工作机制

NameNode&Secondary NameNode 工作机制 NameNode: 1.启动时,加载编辑日志和镜像文件到内存 2.当客户端对元数据进行增删改,请求NameNode 3.Nam ...

- 小白开学Asp.Net Core《三》

小白开学Asp.Net Core<三> ——界面 我胡汉三再次又回来了(距离上篇时间有点长),今天抽时间将最近对框架采用的后台界面做个记录 1.先上图 (图一) (图二) 2.界面说明 后 ...

- <java程序大集合>

1.以下关于开发java程序的描述错误的是(). A.开发java程序的步骤包括:编写源程序,编译,运行 B.编写的java源程序文件使用.java作为扩展名 C:java源文件经编译后,生成后娺为. ...

- C#文件操作 File(静态类)

操作某一个文件/文件夹,需要一个文件的完整路径 一.使用File的静态方法进行文件操作 1 2 3 4 5 6 7 8 9 //使用file的静态方法进行复制 File.C ...

- springmvc+mybatis+spring+redis

只作参考,以防忘记使用! mybatis的配置文件: <?xml version="1.0" encoding="UTF-8" ?> <!DO ...

- 最近很火的MySQL:抛开复杂的架构设计,MySQL优化思想基本都在这

优化一览图 优化 笔者将优化分为了两大类:软优化和硬优化.软优化一般是操作数据库即可:而硬优化则是操作服务器硬件及参数设置. 1.软优化 1)查询语句优化 首先我们可以用EXPLAIN或DESCRIB ...

- 【Docker】unauthorized: incorrect username or password

昨天朋友推荐玩玩 Docker.虽然之前就听过,但一直不清楚干嘛的,也没去搞过,虽然前段时间就装了,但一直没打开.这两天刚开始熟悉,就遇到了点小问题.一番 Google 之后解决了,记录一下. CLI ...

- Flutter学习笔记(13)--表单组件

如需转载,请注明出处:Flutter学习笔记(13)--表单组件 表单组件是个包含表单元素的区域,表单元素允许用户输入内容,比如:文本区域,下拉表单,单选框.复选框等,常见的应用场景有:登陆.注册.输 ...

- host配置

host添加地址 今天是我第一天入职,坐到工位的第一件事就是配置host,因为连接测试环境需要本地授权,所以要配置.这里简单记录下配置中遇到的问题和操作的步骤 操作环境是win10,之前公司一直使用的 ...

- spring boot 学习笔记之前言----环境搭建(如何用Eclipse配置Maven和Spring Boot)

本篇文档来源:https://blog.csdn.net/a565649077/article/details/81042742 1.1 Eclipse准备 (1) 服务器上安装JDK和Mav ...