攻防世界MISC—进阶区21-30

21.easycap

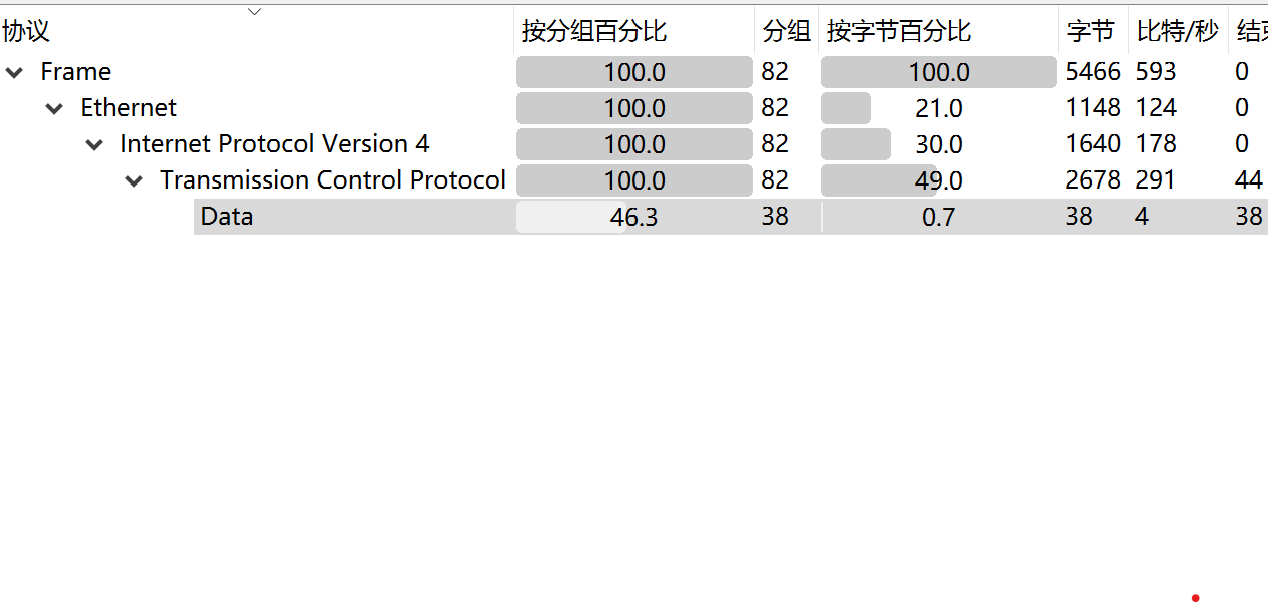

得到一个pcap文件,协议分级统计,发现都是TCP协议

直接追踪tcp流,得到FLAG

22.reverseMe

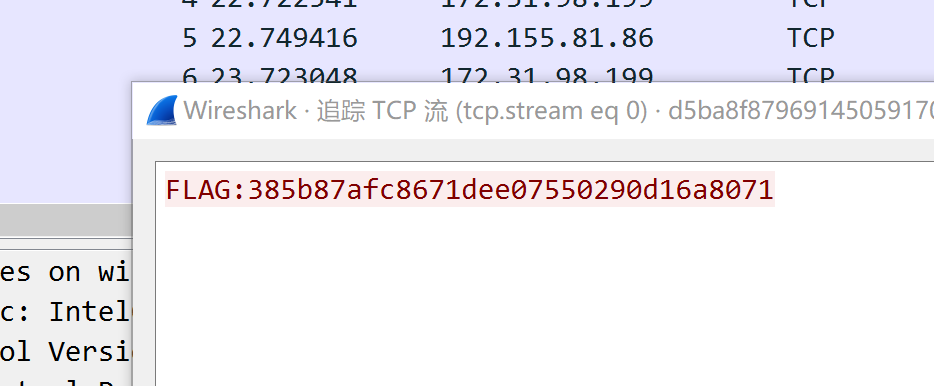

得到一张镜面翻转的flag,放入PS中,图像-图像旋转-水平翻转画布,得到flag

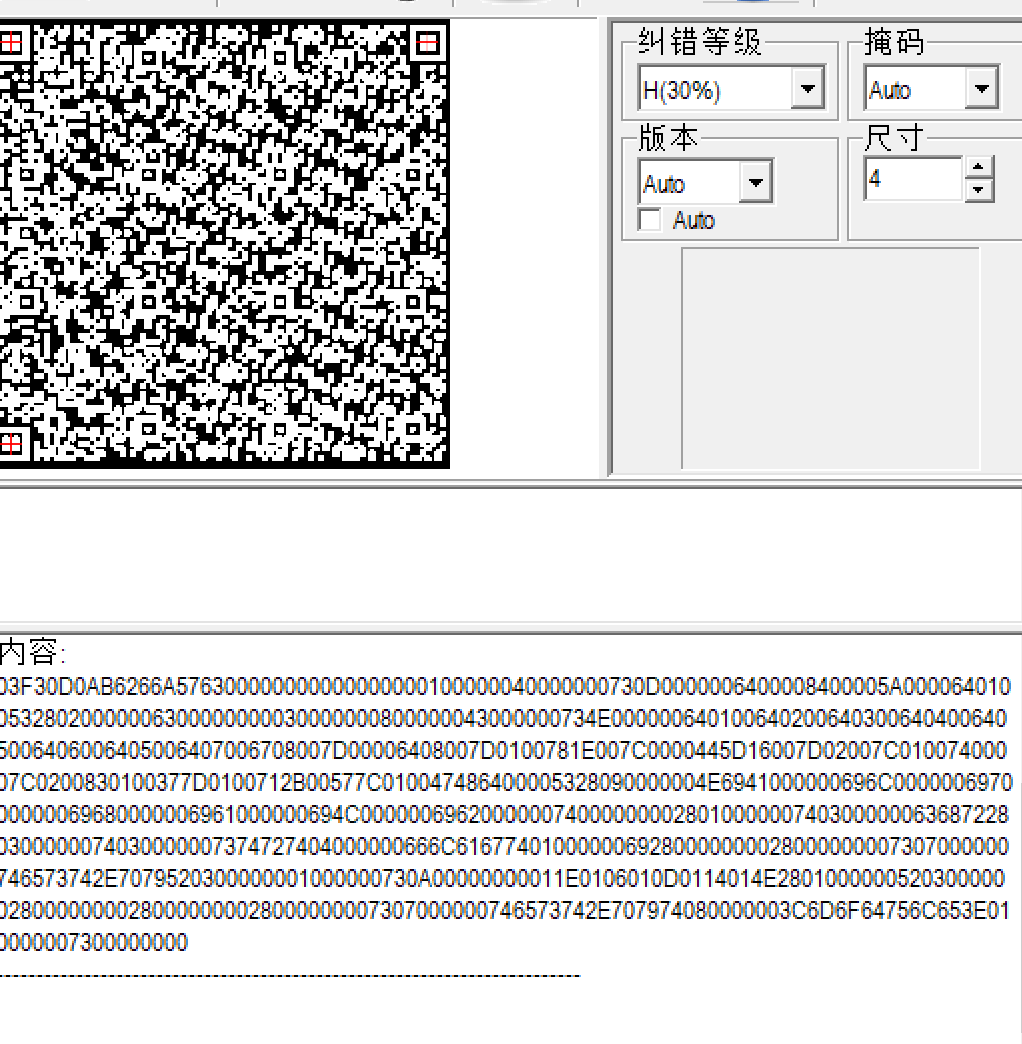

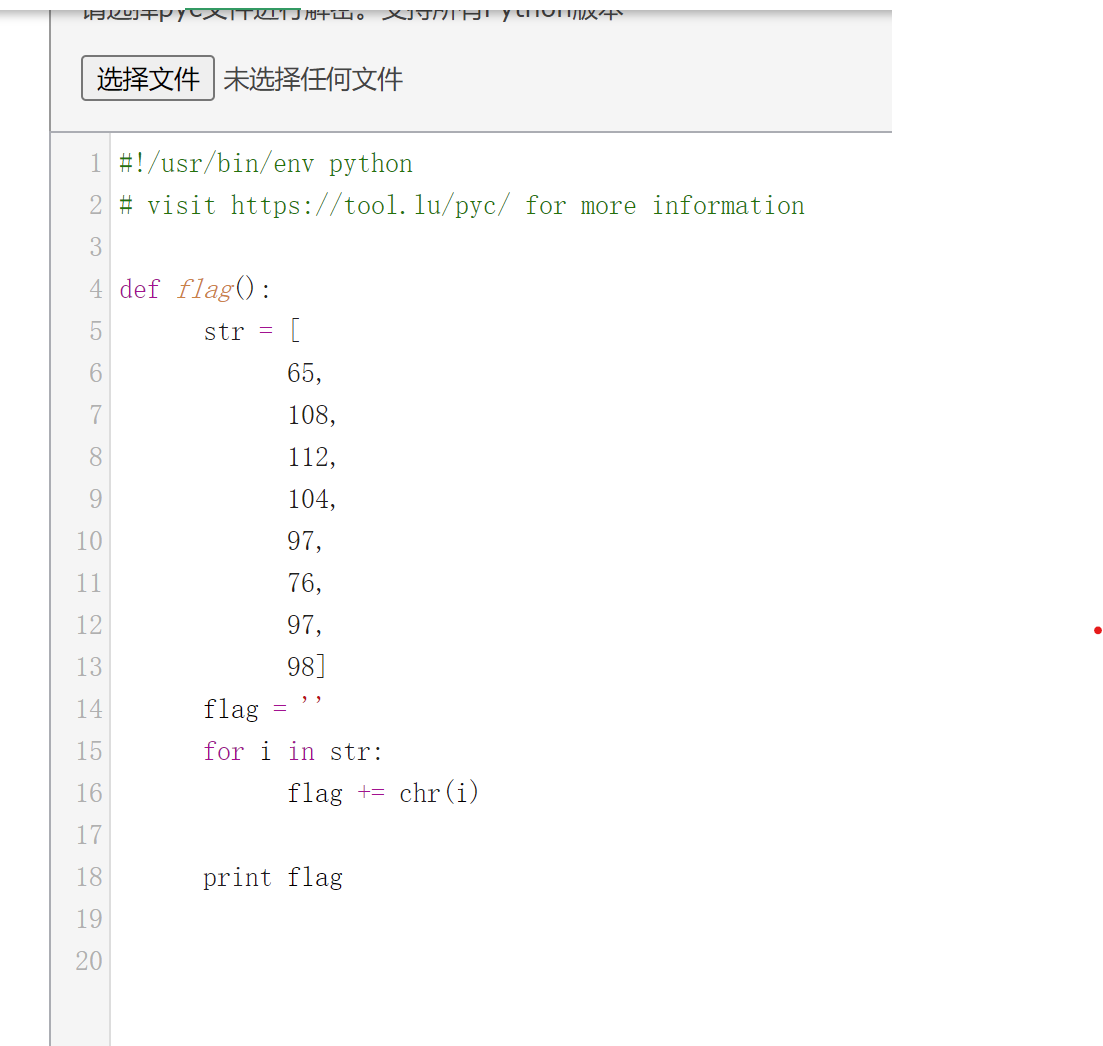

23.stage1

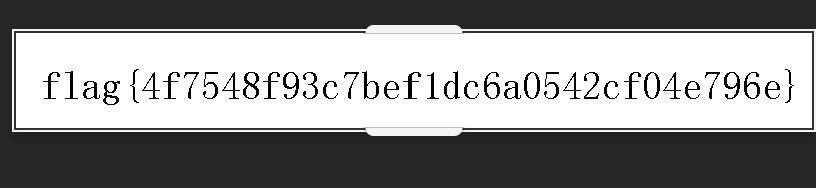

扔进stegsolve中,在green plane 1处发现二维码

QR扫描得到数据

用010 Editor保存为pyc文件,在线反编译,再保存为py文件,运行一下,得到的数据就是flag

(代码结尾要自行添加flag())

24.Miscellaneous-200

这是一个绘图题,

借用了别人的脚本,稍微修改了一下

from ast import literal_eval

from PIL import Image

f = open('flag.txt', 'r')

corl = [literal_eval(line) for line in f.readlines()]

f.close()

img = Image.new('RGB', (270, 270), '#ffffff')

k=0

for i in range(246):

for j in range(246):

img.putpixel ([i , j], corl[k])

k=k+1

img.save("flag.png")

得到flag

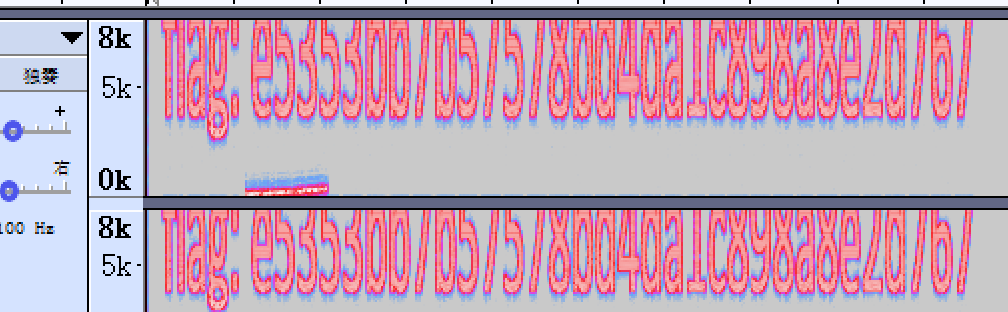

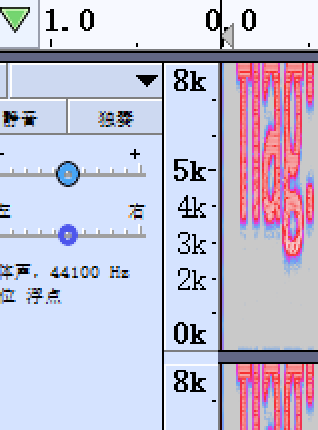

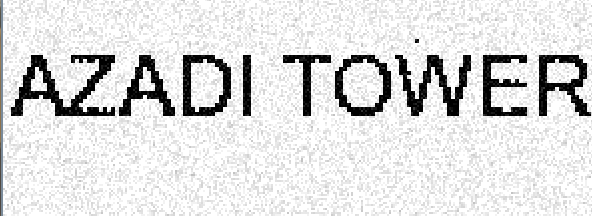

25.Hear-with-your-Eyes

无后缀文件,010查看也没有找到明显的十六进制字节提示,于是尝试改为zip,成功,打开,又得到一个无后缀文件,且010打开后发现有sound.wav,直接导入Audacity

查看频谱图(点击左侧的倒三角,选择频谱图)

得到flag

26.Hidden-Message

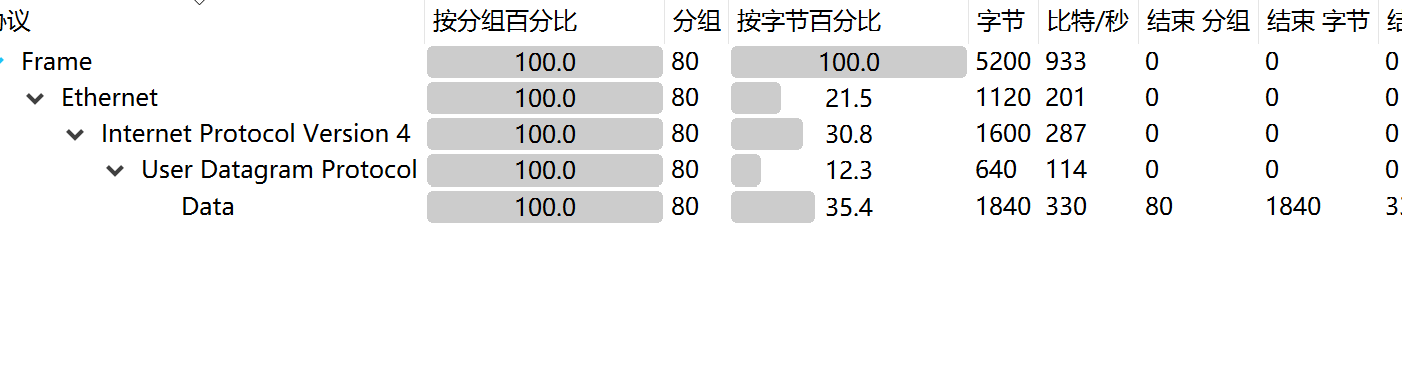

得到pcap文件,打开,查看分级协议,均为UDP

看info这列,可以看出只有后两位在变且像二进制数据

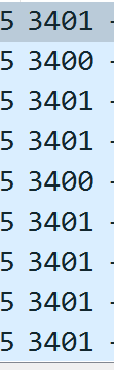

提取出来,二进制转换没有成功,看了一下WP,得知需要转换01的顺序

import numbers

number = '10110111100110101001011010001100100110101001000110011101100110101000110110011000'

number1 = number.replace("1","A")

number2 = number1.replace("0","B")

print(number2)

number3 = number2.replace("A","0")

number4 = number3.replace("B","1")

print(number4)

二进制转字符串,得到flag

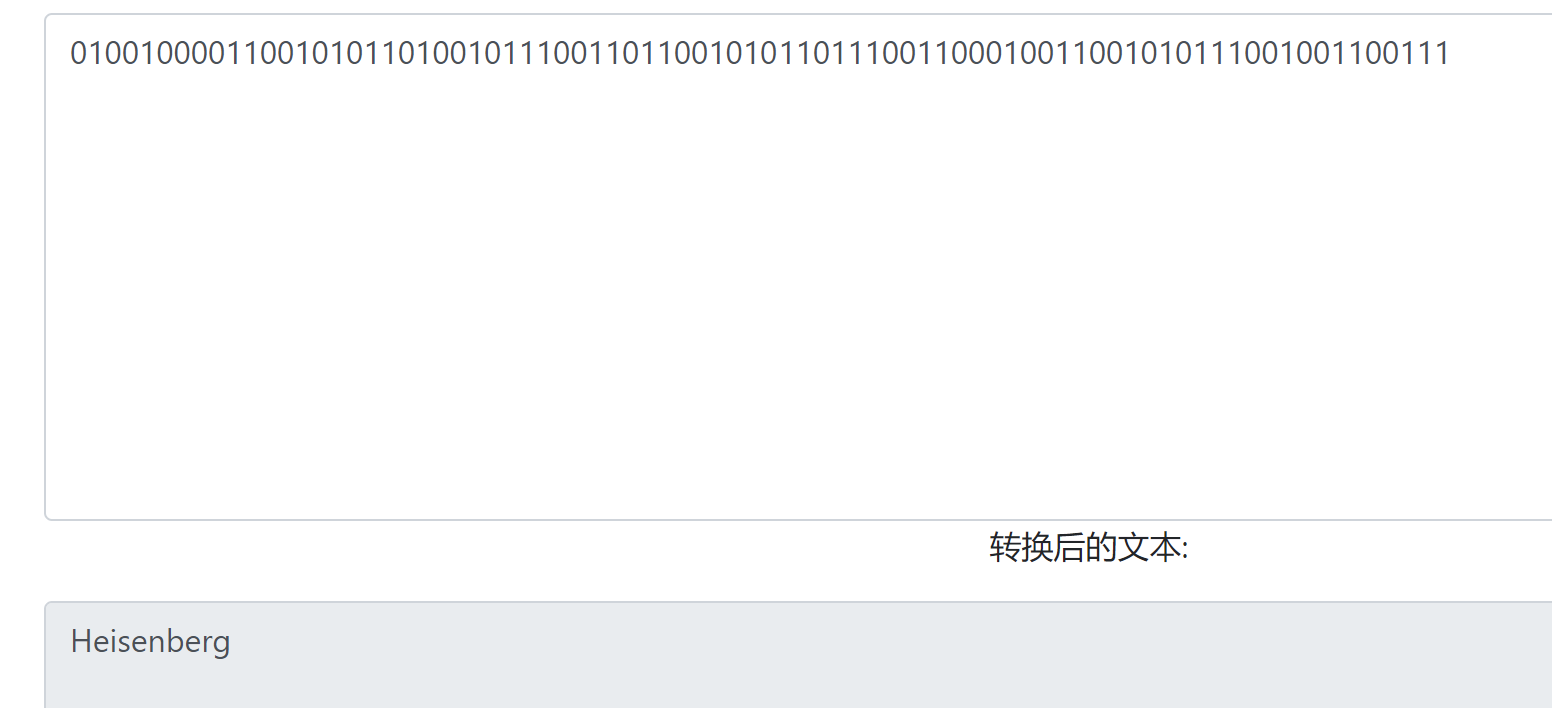

27.Recover-Deleted-File

打开后需要解压两次,最后得到disk-image这个文件,使用extundelete恢复磁盘内容

extundelete参考内容:https://blog.csdn.net/a1779078902/article/details/84657816

运行后得到RECOVERED_FILES文件夹,打开后里面有一个flag文件

用kali的root用户运行,刚开始权限可能会报错,可以先运行一下这条命令:

chmog a+x 文件名

然后再运行 ./flag

得到flag

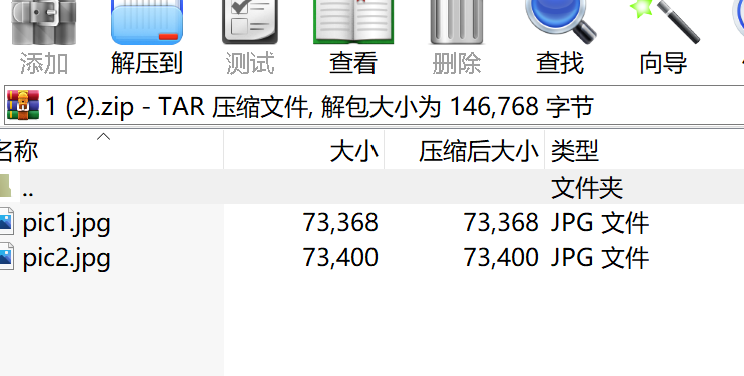

28.What-is-this

得到文件无后缀,添加zip后缀,解压两次,得到两张jpg

根据经验,用stegsolve合成一下,得到flag

29.red_green

参考了一下网上的WP,得知是要用脚本对图片中的红绿两种颜色进行识别,然后转化为01,最后绘图

贴上大佬的脚本

from PIL import Image

import os

import bitstring

image_name = '1.png'

current_path = os.path.dirname(__file__)

im = Image.open(os.path.join(current_path,image_name))

image_width = im.size[0]

image_height = im.size[1]

# load pixel

pim = im.load()

bin_result = ''

for row in range(image_height):

for col in range(image_width):

if pim[col,row][0] == 255:

bin_result += '1'

else:

bin_result += '0'

with open(os.path.join(current_path,'result.jpg'),'wb') as f:

f.write(bitstring.BitArray(bin=bin_result).bytes)

导出的图片上面就是flag

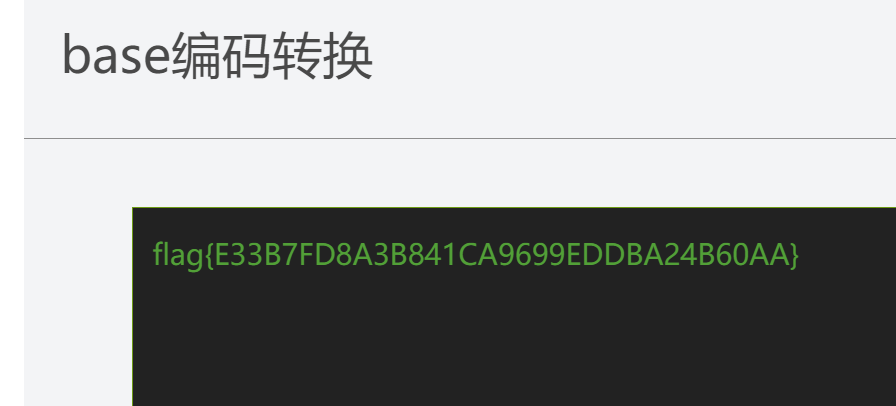

30.base64÷4

得到一串编码,根据题目提示,64 / 4 = 16;,直接在线base16解码,得到flag

攻防世界MISC—进阶区21-30的更多相关文章

- 攻防世界MISC—进阶区32—37

32.normal_png 得到一张png,扔进kali中binwalk 和 pngcheck一下,发现CRC报错 尝试修改图片高度,我是把height的2改为4,得到flag 33.很普通的数独 得 ...

- 攻防世界MISC进阶区 61-63

61.肥宅快乐题 得到swf文件,但是用PotPlayer打不开,用浏览器应该可以打开,打开后可以在npc的对话中看到一段base64 解密后就可以得到flag 62.warmup 得到一张png和一 ...

- 攻防世界MISC进阶区 52-55

52.Excaliflag 得到一张png,扔进stegsolve中查看,找到flag 53.Just-No-One 得到一个exe,运行后居然是一个安装程序,看了一下没什么问题,扔进ida pro中 ...

- 攻防世界MISC进阶区—48-51

48.Become_a_Rockstar 得到无类型文件,010 Editor打开为几段话,看到标示性的NCTF{),怀疑是用脚本加密后的结果,网上查了一下,得知Rockstar是一种语言,用rock ...

- 攻防世界MISC进阶区--39、40、47

39.MISCall 得到无类型文件,010 Editor打开,文件头是BZH,该后缀为zip,打开,得到无类型文件,再改后缀为zip,得到一个git一个flag.txt 将git拖入kali中,在g ...

- 攻防世界MISC进阶区---41-45

41.Get-the-key.txt 得到无类型文件,扔进kali中,strings一下,得到了一堆像flag的内容 扔进010 Editor中,搜索关键字,发现一堆文件,改后缀为zip 打开,直接得 ...

- 攻防世界MISC—进阶区11-20

11.János-the-Ripper 得到未知类型的文件,010 Editor打开后看到pk,得知是真加密的zip文件. 密码在文件中没有提示,根据题目名字,János-the-Ripper Ján ...

- 攻防世界MISC—进阶区1-10

1.something_in_image zip中的文件用010 Editor打开后直接搜索flag,即可找到flag 2.wireshark-1 zip内是pcap文件,打开后根据题目知道要寻找登录 ...

- 攻防世界_MISC进阶区_Get-the-key.txt(详细)

攻防世界MISC进阶之Get-the-key.txt 啥话也不说,咱们直接看题吧! 首先下载附件看到一个压缩包: 我们直接解压,看到一个文件,也没有后缀名,先用 file 看一下文件属性: 发现是是L ...

随机推荐

- pwn 之 沙箱机制

0x00: 简介 沙箱机制,英文sandbox,是计算机领域的虚拟技术,常见于安全方向.一般说来,我们会将不受信任的软件放在沙箱中运行,一旦该软件有恶意行为,则禁止该程序的进一步运行,不会对真实系统造 ...

- Java汽车租赁系统[源码+数据库]

系统名称 Java汽车租赁系统 (源码在文末) 系统概要 汽车租赁系统总共分为两个大的模块,分别是系统模块和业务模块.其中系统模块和业务模块底下又有其子模块. 功能模块 一.业务模块 1.客户管理 ...

- AcWing-3167. 星星还是树 -c++题解(模拟退火)

在二维平面上有 n 个点,第 i 个点的坐标为 (xi,yi).请你找出一个点,使得该点到这 n个点的距离之和最小.该点可以选择在平面中的任意位置,甚至与这 n个点的位置重合. 输入格式 第一行包 ...

- 图文详解:小白也能看懂的 Kubernetes

Kubernetes 这个单词来自于希腊语,含义是舵手或领航员 .其词根是 governor 和 cybernetic.K8s 是它的缩写,用 8 字替代了"ubernete". ...

- 你不知道的JS 中——yield

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- 【多线程】Thread静态代理模式理解

Thread静态代理模式理解 代码示例: /** * @Description 静态代理模式 * @Author hzx * @Date 2022-03-26 */ public class Stat ...

- 好客租房4-react的基本使用 方法说明

2.2方法说明 React.createElement //第二步创建react元素 //参数1:元素名称 //参数2:元素属性 //参数3:元素的子节 ...

- pyecharts世界地图用:国家中英文对照表.xlsx

用pyecharts画Map或者Geo,需要用到的国家中英文对照表: 英文 中文 Zimbabwe 津巴布韦 Zambia 赞比亚 Yugoslavia 南斯拉夫 Yemen 也门 Western S ...

- unity---GL实现案例

GL C#实现 不管是画任何东西都需要Begin()和End()函数: 画线 using System.Collections; using System.Collections.Generic; u ...

- 关于『Markdown』:第一弹

关于『Markdown』:第一弹 建议缩放90%食用 声明: 在我之前已有数位大佬发布 "Markdown" 的语法知识点, 在此, 仅整理归类以及补缺, 方便阅读. 感谢 C20 ...