[代码审计]eyoucms前台未授权任意文件上传

0x00 背景

来公司差不多一年了,然而我却依旧没有转正。约莫着转正也要到九月了,去年九月来的,实习,转正用了一年。2333

废话不多说了,最近有其他的事要忙,很久没有代码审计了。难的挖不了,浅的没意思。那就随便选吧。

在A5找了套源码,找找感觉。花了十来分钟审了一下,发现了个未授权任意文件上传。

0x01 总体了解

版本: v 1.1.3

框架: tp 5.0

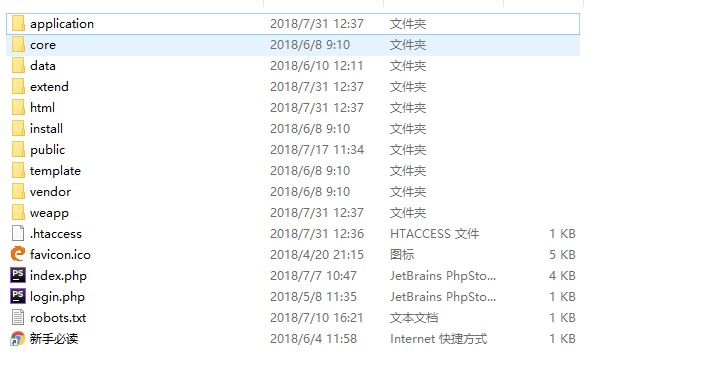

目录如下:

挺标准的tp二次开发目录,直接看application目录下的。

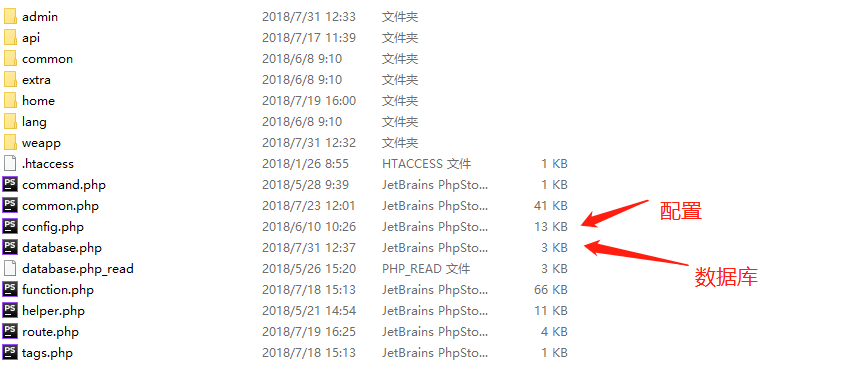

外面的几个php文件就不解释了。粗略的看了一下配置文件和路由。

全局过滤用了strip_sql加htmlspecialchars,tp5默认是走pdo的。除非不是故意留的坑,都不太可能会出现比较容易利用的注入点。

application里面有多个模块。主要是admin,api,common,home四个。

admin 顾名思义是后台处理的 api 是一些接口 common 是基础类。 home 是前端

0x02 发现任意文件上传的接口

看了一下common和api两个模块,在api里面发现了这么一个接口。

看到文件application\api\Uploadify.php

public function preview(){

// 此页面用来协助 IE6/7 预览图片,因为 IE 6/7 不支持 base64

$DIR = 'preview';

// Create target dir

if (!file_exists($DIR)) {

@mkdir($DIR);

}

$cleanupTargetDir = true; // Remove old files

$maxFileAge = 5 * 3600; // Temp file age in seconds

if ($cleanupTargetDir) {

if (!is_dir($DIR) || !$dir = opendir($DIR)) {

die('{"jsonrpc" : "2.0", "error" : {"code": 100, "message": "Failed to open temp directory."}, "id" : "id"}');

}

while (($file = readdir($dir)) !== false) {

$tmpfilePath = $DIR . DIRECTORY_SEPARATOR . $file;

// Remove temp file if it is older than the max age and is not the current file

if (@filemtime($tmpfilePath) < getTime() - $maxFileAge) {

@unlink($tmpfilePath);

}

}

closedir($dir);

}

//前面的一大串,不用关注,看下面的就行了

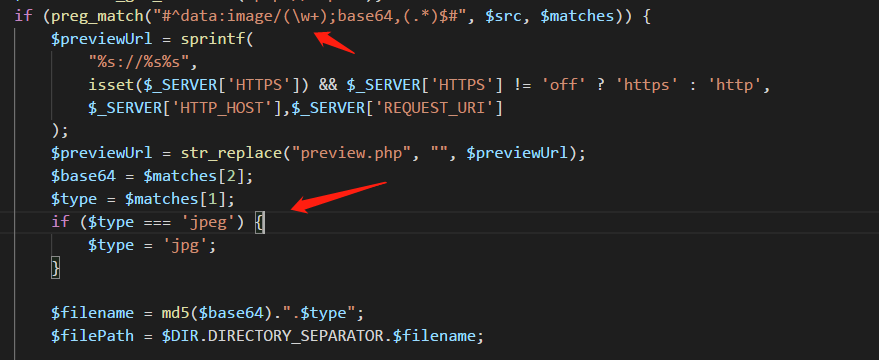

$src = file_get_contents('php://input');

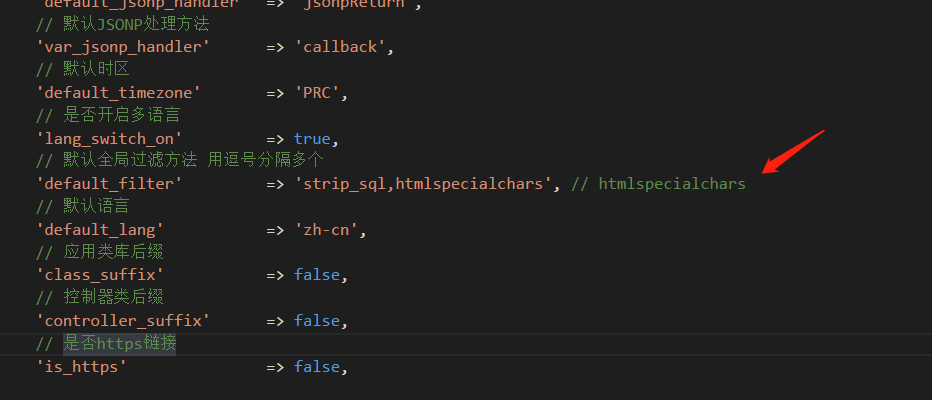

if (preg_match("#^data:image/(\w+);base64,(.*)$#", $src, $matches)) {

$previewUrl = sprintf(

"%s://%s%s",

isset($_SERVER['HTTPS']) && $_SERVER['HTTPS'] != 'off' ? 'https' : 'http',

$_SERVER['HTTP_HOST'],$_SERVER['REQUEST_URI']

);

$previewUrl = str_replace("preview.php", "", $previewUrl);

$base64 = $matches[2];

$type = $matches[1];

if ($type === 'jpeg') {

$type = 'jpg';

}

$filename = md5($base64).".$type";

$filePath = $DIR.DIRECTORY_SEPARATOR.$filename;

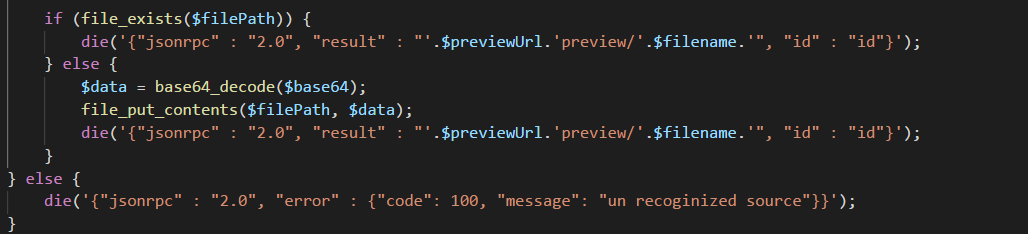

if (file_exists($filePath)) {

die('{"jsonrpc" : "2.0", "result" : "'.$previewUrl.'preview/'.$filename.'", "id" : "id"}');

} else {

$data = base64_decode($base64);

file_put_contents($filePath, $data);

die('{"jsonrpc" : "2.0", "result" : "'.$previewUrl.'preview/'.$filename.'", "id" : "id"}');

}

} else {

die('{"jsonrpc" : "2.0", "error" : {"code": 100, "message": "un recoginized source"}}');

}

}

这是一个图片预览的接口,通过php://input接收图片base64编码数据,然后解码,写入文件。返回图片路径。

正则获取了图片的后缀之后,简单判断了一下就没有下文了。然后将获取到的文件后缀,与base64文件数据的md5值拼接成为文件名。最后解码数据,写入。返回路径

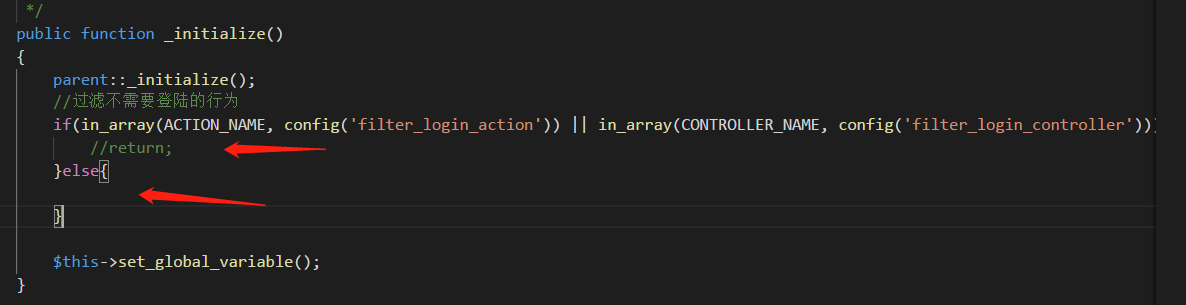

追溯一下这个api是否需要登录?(=>等于extends)

app\api\controller\Uploadify =>app\api\controller\Base => app\common\controller\Common =>think\Controller

看了一下没有发现有判断权限或认证的代码,在 app\api\controller\Base 类里面看到似乎是权限判断的代码:

但这里的代码都是空的。。。

那么,整个漏洞的利用逻辑就是往http://www.example.com/index.php/api/Uploadify/preview 打一个base64的post数据包。

漏洞原理很简单。我想这里会出现这么一个问题,大概是作者认为data:image/ 这样的数据,只能是图片?

0x03 漏洞影响

在官网下了一个1.0版本的,对比了一下发现,1.0版本也是存在该漏洞。左1.1.3 ,右1.0

这里的差异只是我添加的一个备注。

昨晚用fofa跑了一下,发现存在该漏洞的网站有50%以上。

0x04 漏洞修复建议

使用白名单判断文件后缀名。

在Uploadify.php中213行到214行的代码修改为如下:

if ($type !== 'jpeg' || $type !=='png' || $type !=='gif' || $type!=='jpg') {

exit();

}

if ($type === 'jpeg') {

$type = 'jpg';

}

0x05 总结

搜了一下这个CMS的历史漏洞,发现只有seebug上面的一个后台任意文件读取漏洞。这个洞藏了很久啊。。

整个漏洞很简单,写篇文章记录一下,除除博客上面的草。

之后想总结一下tp框架二次开发CMS的奇葩漏洞,不知道什么时候能总结出来。。

声明:本文章只用于学习研究之用,禁止用于违法犯罪。

[代码审计]eyoucms前台未授权任意文件上传的更多相关文章

- 代码审计之XiaoCms(后台任意文件上传至getshell,任意目录删除,会话固定漏洞)

0x00 前言 这段时间就一直在搞代码审计了.针对自己的审计方法做一下总结,记录一下步骤. 审计没他,基础要牢,思路要清晰,姿势要多且正. 下面是自己审计的步骤,正在逐步调整,寻求效率最高. 0x01 ...

- 【代码审计】QYKCMS_v4.3.2 任意文件上传漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

- 【代码审计】CLTPHP_v5.5.3 前台任意文件上传漏洞

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chichu/ ...

- [代码审计]XiaoCms(后台任意文件上传至getshell,任意目录删除,会话固定漏洞)

0x00 前言 这段时间就一直在搞代码审计了.针对自己的审计方法做一下总结,记录一下步骤. 审计没他,基础要牢,思路要清晰,姿势要多且正. 下面是自己审计的步骤,正在逐步调整,寻求效率最高. 0x01 ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件上传漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- PHP代码审计笔记--任意文件上传

0x01 最简单的文件上传 未进行文件类型和格式做合法性校验,任意文件上传 漏洞代码示例: 新建一个提供上传文件的 upload.html <html> <body> < ...

- [红日安全]Web安全Day5 - 任意文件上传实战攻防

本文由红日安全成员: MisakiKata 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目 ...

- WebLogic 两处任意文件上传漏洞动态分析(CVE-2018-2894)

0x01 前言 CNCERT前几天发公告称发现Oracle公司出品的基于JavaEE结构的中间件WebLogic产品存在一个远程上传漏洞,并得到了厂商的确认,危害程度评分高达9.8分.鉴于厂商已进行了 ...

随机推荐

- Hadoop Yarn源码 - day2

接着昨天的继续看hadoop-yarn-api,昨天看了api package下的4个协议,今天来看下con package下的代码 conf目录下的内容比较少,就4个文件分别是Configurati ...

- 前端 ajax 改写登录界面

SSM 整合项目开发到一个阶段,想慢慢地把前台框架等技术引入进来 突然碰到一个困惑好久的问题: ajax 替换原本 form 表单 post 提交登录: 一直 404 错误,心塞.... 最后发现原来 ...

- HDU 4508 湫湫系列故事——减肥记I (完全背包)

题意:有n种食物,每种食物可以给湫湫带来一个幸福感a,同时也会给她带来b的卡路里的摄入,然后规定她一天摄入的卡路里的量不能超过m,一共有n种食物,问可以得到的 最大的幸福感是多少? 解题报告:一开始以 ...

- Django之初始庐山真面目

Django可以说是基于Python语言的一款非常成熟的框架,其功能之强大,应用之广泛,开发之便捷,可以说每一个细节都值得一赞 最重要的是,Django其实是我们学习Python过程中非常重要的部分之 ...

- 关于gb2312编码和utf8码的一个问题

ANSI(注意拼写不是ASCII)并不是“一种”编码,而是“多种”编码的统称.在简体中文Windows上,ANSI指GBK编码:在繁体中文Windows上,ANSI指Big5编码:在英文Windows ...

- 02 workerman之GatewayWorker简单的demo 实现两端发送消息

前端代码: <!DOCTYPE html> <html> <head> <meta charset="utf-8" /> <t ...

- 因子分析(Factor analysis)

1.引言 在高斯混合和EM算法中,我们运用EM算法拟合混合模型,但是我们得考虑得需要多少的样本数据才能准确识别出数据中的多个高斯模型!看下面两种情况的分析: 第一种情况假如有 m 个样本,每个样本的维 ...

- 【坐在马桶上看算法】算法6:只有五行的Floyd最短路算法

暑假,小哼准备去一些城市旅游.有些城市之间有公路,有些城市之间则没有,如下图.为了节省经费以及方便计划旅程,小哼希望在出发之前知道任意两个城市之前的最短路程. 上图中有 ...

- nginx:支持跨域访问

在http节点中配置: #支持跨域访问 add_header Access-Control-Allow-Origin *; add_header Access-Control-Allow-Header ...

- selenium用jquery改变元素属性

一.jQuery 语法 jQuery 语法是通过选取 HTML 元素,并对选取的元素执行某些操作. 1.基础语法: $(selector).action() 选择符(selector)即," ...