DNP3协议解析 —— 利用Wireshark对报文逐字节进行解析详细解析Modbus所含功能码

现在网上有很多类似的文章、其实这一篇也借鉴了很多其他博主的文章。

写这篇文章的重点是在于解析功能和报文、对Dnp3这个协议并不会做很多介绍。

那我们就开始吧

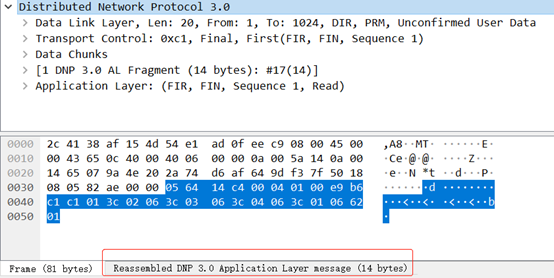

上图则为dnp3协议整体的报文模型(点击红框部分可以直接跳转至应用层的hex流)

Dnp3协议 一共分为三层 链路层、传输层、应用层。

Dnp3看似很臃肿、但是他的报文格式倒是很简洁。

Dnp3 协议并没有对特定的功能做特定的结构、而它的结构基本都可以共用

Dnp3 真正决定功能的功能码处于应用层、其他层的功能码只能算是一个大体的范围

接下来 还是从Wireshark 解析的报文进行出发

read功能

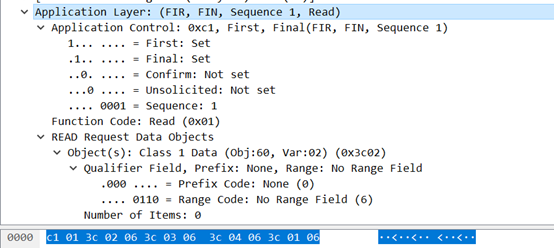

发包

我分部分介绍吧

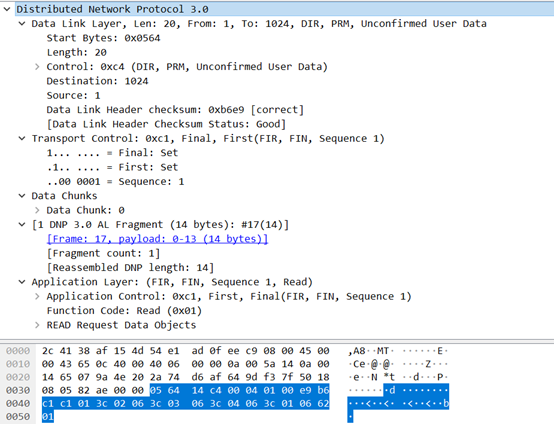

下图为链路层

Start Bytes byte[0][1] 05 64 为数据开始的字节 固定为0x0564就可以

Length byte[2] 14为长度、Dnp3的长度计算有一些独特、 它包括链路报文头中的5个字节,超出5个字节的部分为传输层报文的长度,也就是说,链路层报文长度计数中不含CRC校验码字节。链路层报文长度的最小值为5,最大值为255。一条DNP链路层报文的最短长度为链路报文头的长度:10个字节。一条DNP链路层报文的最大长度为10+(250/16)×18+(250+2)=292字节

Control byte[3] c4 链路控制字节

第一位为 表明发送的方向

第二位为 表示发送的设备是主设备还是从设备

第三位为 如果是请求则为纠错,如果是回应则为保留位

第四位为 这一位是说明第三位是否有效、在图上为0则为Frame count bit(意译为计数但实为纠错)未开启。

后四位为 功能码(这个功能码则是规定了大体的方向,更像是包的类型)

对于主设备来说

0,链路重置

1,进程重置

3,请求发送数据

4,直接发送数据

9,查询当前链路的状态

对于从设备来说

0,同意

1,拒绝

11,回应当前链路状态

Destination byte[4][5] 00 04 目标的地址

Source byte[6][7] 01 00 源地址

Checksum byte[8]byte[9] e9 b6 为校验码、DNP3用的是Crc算法

到这里整个链路层已经介绍完毕了、后续的其他功能的链路层也都是一致的。

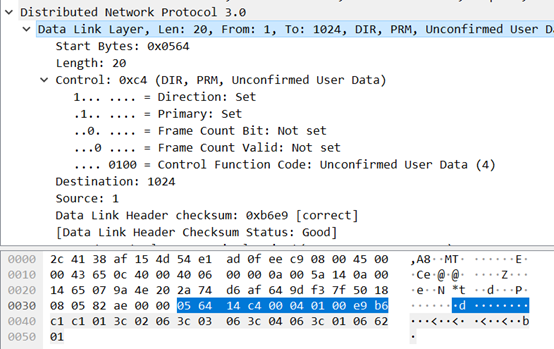

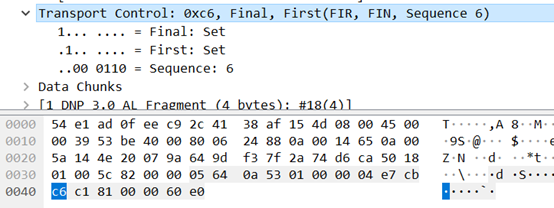

下图为传输层

很简单…只有一个字节

第一位是final,标识是否为最后一个包

第二位是first,标识是否为最后一个包

后六位为seq,表明当前是第几个包

Data chunks 与 [1 DNP 3.0 AL Fragment 14(bytes): #17(14)]

这些就不用去研究它、它所包含的字节是应用层的。只不过是Wireshark把它解析出了一栏(我并不能说是Wireshark解析错误还是别有用意但是这些不重要、不用在意这两块就对了)

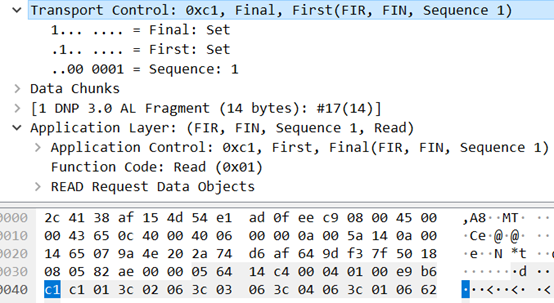

下图为应用层

Control byte[0] c1 这里一共是八个位

第一位为 表明是否为第一个

第二位为 表明是否为最后一个

第三位为 表明是否需要回复,图中即表示不需要回复

第四位为 表明是否为主动提出的

后四位为 为队列号,这里的设计和上面传输层的类似

Function Code byte[1] 01 这里就是控制功能的具体方向、若是读则01 若是写则02(也有其他类型的功能码)

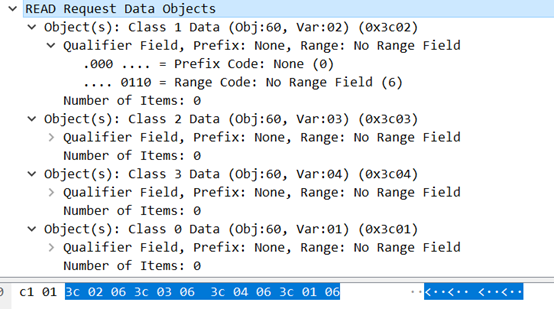

那接下来看Read Request这个结构体内的数据

这个结构体内的数据还是共处于应用层结构之内

这一块的意思也就是为 要去读取什么(限制对象读取什么)

Object byte[2] (这里是Wireshark解析有些问题、obj和var解析到一块了实际是为分开的) 3c 这里表达的意思为 要读取的数据的基本类型

Object byte[3] 02 进一步说明数据的类型,比如是模拟的话,那你是32位还是64位 (有一份表格说明类这些数据类型,请搜附录一 数据类型)

Qualifier field byte[4] 06 为限定词

第一位为 保留,wireshark同样没有给出解析信息

第三位为 限定码,这个不太好理解,简单点说是表明一个数据对象的索引的字节数

后四位为 也就是指定的范围的意思,图中6即为读取所需类型的全部数据。往后就是最后的对象了,这个包中并没有。

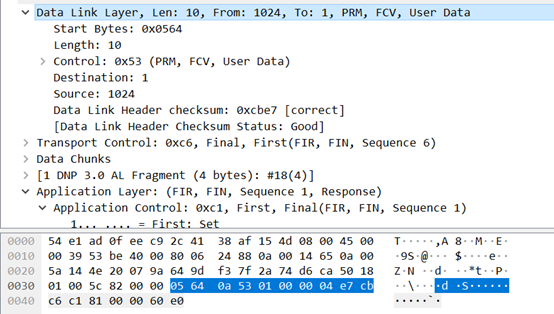

回包

还是分层吧 这一层与发包是一样的 为链路层 所回应hex字节类型也都是一样

传输层的结构也是一样

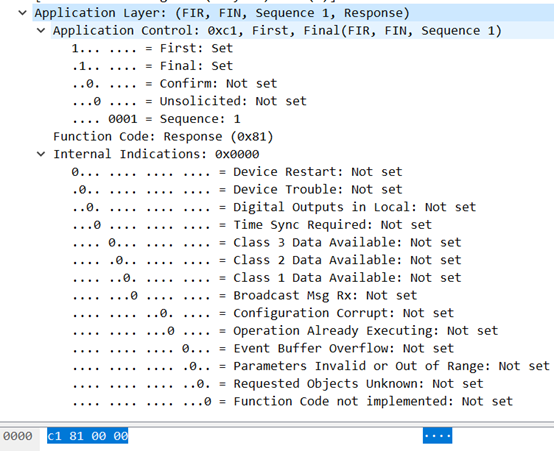

应用层会有一些少许的不同

Control byte[0] c1 这里一共是八个位

第一位为 表明是否为第一个

第二位为 表明是否为最后一个

第三位为 表明是否需要回复,图中即表示不需要回复

第四位为 表明是否为主动提出的

后四位为 为队列号,这里的设计和上面传输层的类似与发包是一样的

Function code byte[1] 81 功能码 这里就是代表回应的意思

Internal byte[2]byte[3] 00 00 可以看到这个很杂乱,其实也只是表明的是从设备的“状态”问题,包括像是设备是否重启、设备是否有问题、时间同步等等,这里就不在一一说明了。

但是细心的就就可以发现、dnp3整体的报文最后是包含了60 e6 这两个字节,但是在Wireshark 解析中 并没有解析到 那么这两位是干什么的呢。我也查了很多资料也对这最后两位并没有确切的解释、姑且认为他只是dnp3携带的数据元素吧。

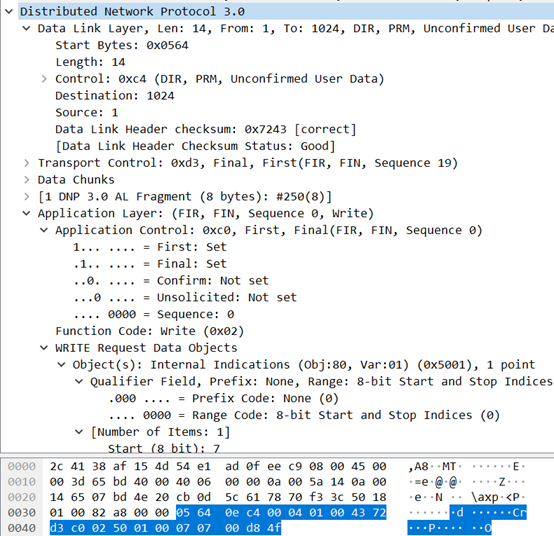

Write

发包

整体来看 链路层和传出层都是一致的还是依旧说应用这一层吧。

Control byte[0] c0 这里一共是八个位

第一位为 表明是否为第一个

第二位为 表明是否为最后一个

第三位为 表明是否需要回复,图中即表示不需要回复

第四位为 表明是否为主动提出的

后四位为 为队列号,这里的设计和上面传输层的类似

Function code byte[1] 02 功能码 这里所代表的意思的就写了

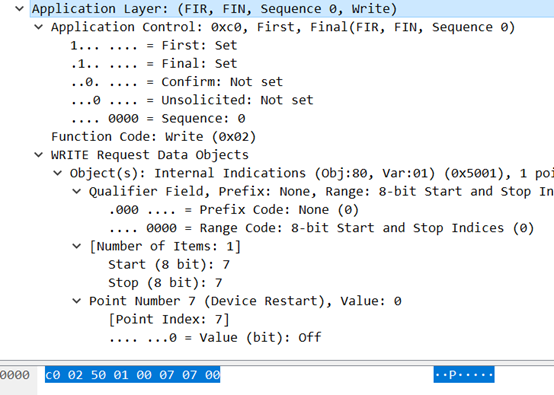

接下来就是Write Request 这个结构体内的数据

Object byte[2] (这里是Wireshark解析有些问题、obj和var解析到一块了实际是为分开的,而且也没有给他确切的字段名) 50 这里表达的意思为 要读取的数据的基本类型

Object byte[3] 01 进一步说明数据的类型,比如是模拟的话,那你是32位还是64位

Qualifier field byte[4] 00

第一位为 保留,wireshark同样没有给出解析信息(而且解析到了一起)

第三位为 限定码,这个不太好理解,简单点说是表明一个数据对象的索引的字节数

后四位为 也就是指定的范围的意思

接着往下 number of items这个结构体内

Start byte[5] 07 如子译一样 只是为要写的项目的开始位置

Stop byte[6] 07 在哪里停

Proint number 7 这个结构体

这个结构体也很明了 7号设备是否重启,那么它的值为00 就是不重启。。

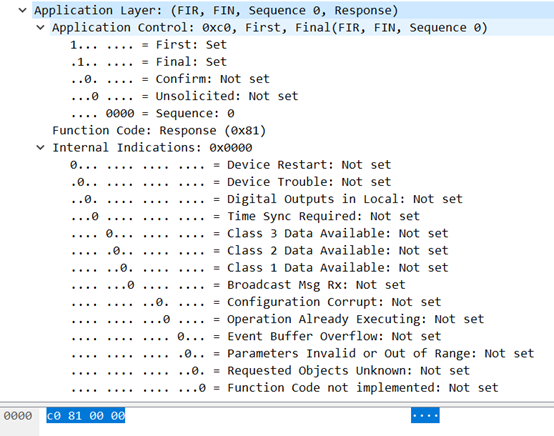

回包

与之前的都一样= = 其实这个dnp3协议它的报文结构基本都是一样的。

剩下的就不在累述了,基本上你能看懂一个报文,其他的也都可以看懂。

DNP3协议解析 —— 利用Wireshark对报文逐字节进行解析详细解析Modbus所含功能码的更多相关文章

- ModbusTCP协议解析 —— 利用Wireshark对报文逐字节进行解析详细解析Modbus所含功能码

现在网上有很多类似的文章.其实这一篇也借鉴了很多其他博主的文章. 写这篇文章的重点是在于解析功能和报文.对Modbus这个协议并不会做很多介绍. 好了,我们开始吧. 常用的功能码其实也没多少.我也就按 ...

- 欧姆龙FinsTCP与FinsUDP协议解析 —— 利用Wireshark对报文逐字节进行解析详细解析附含报文模拟器等

前言 – Fins欧姆龙这个协议网上极少有相关的模拟器.Tcp的这一块倒是有但是Udp的基本都是不可用 1. Fins协议结构也很简单 协议分为两种 一种tcp一种udp 2. Tcp比Udp的报文会 ...

- 西门子S7comm协议解析 —— 利用Wireshark对报文逐字节进行解析详细解析S7comm所含功能码以及UserData功能

又一次成为懒蛋了,标题就这么改了改又是一篇新文章. 网上也有很多S7comm协议的解析,但还是如同我上一篇一样我只是做报文的解析对于S7comm的原理并进行阐述. 有些地方有错误的地方尽请大家指出,共 ...

- 哈工大 计算机网络 实验四 利用 Wireshark 进行协议分析

计算机网络实验代码与文件可见github:计算机网络实验整理 实验名称 利用 Wireshark 进行协议分析 实验目的: 本次实验的主要目的. 熟悉并掌握Wireshark的基本操作,了解网络协议实 ...

- TCP\IP协议实践:wireshark抓包分析之链路层与网络层

目录 TCP\IP协议实践:wireshark抓包分析之链路层与网络层 从ping开始 链路层之以太网封装 ip首部 开启ping程序,开始抓包 由一个ping的结果引出来的两个协议ARP ICMP ...

- 利用Wireshark抓取并分析OpenFlow协议报文

OpenFlow 交换机与控制器交互步骤 1. 利用Mininet仿真平台构建如下图所示的网络拓扑,配置主机h1和h2的IP地址(h1:10.0.0.1,h2:10.0.0.2),测试两台主机之间的网 ...

- php伪协议,利用文件包含漏洞

php支持多种封装协议,这些协议常被CTF出题中与文件包含漏洞结合,这里做个小总结.实验用的是DVWA平台,low级别,phpstudy中的设置为5.4.45版本, 设置allow_url_fopen ...

- 如何利用wireshark对TCP消息进行分析

原文:https://www.cnblogs.com/studyofadeerlet/p/7485298.html 如何利用wireshark对TCP消息进行分析 (1) 几个概念介绍 1 seq ...

- 利用wireshark抓取远程linux上的数据包

原文发表在我的博客主页,转载请注明出处. 前言 因为出差,前后准备总结了一周多,所以博客有所搁置.出差真是累人的活计,不过确实可以学习到很多东西,跟着老板学习做人,学习交流的技巧.入正题~ wires ...

随机推荐

- AndroidCamera开发学习笔记01

概述 Android框架支持设备的相机拍照和录像功能 可以直接调用系统的Camera应用来拍照或录像 也可以利用Adroid系统提供的API开发Camera应用来实现拍照和录像的功能 注意事项 需要硬 ...

- bootargs说明 和 下位机静态ip的设置

setenv bootargs root=/dev/nfs nfsroot=192.168.1.8:/opt/rootfs ip=192.168.1.110:192.168.1. ...

- CGAL代码阅读跳坑指南

CGAL代码阅读跳坑指南 整体框架介绍 CGAL中的算法和数据结构由它们使用的对象类型和操作参数化.它们可以处理满足特定语法和语义需求的任何具体模板参数.为了避免长参数列表,参数类型被收集到一个单独的 ...

- STL容器操作

目录 1. 数组 2. Vector 3. List 3.1. std::forward_list 4. Tuple 4.1. 运行期索引 4.2. 元组合并 4.3. 元祖遍历 5. Pair 6. ...

- min_25筛入门

目录 1.什么是min_25筛 2.前置知识 2.1.数论函数 2.2.埃拉托色尼筛 2.3.欧拉筛 3.min_25筛 3.1.计算质数贡献 3.2.计算总贡献 3.3.实现 4.例题 4.1.[L ...

- 五个Taurus垃圾回收compactor优化方案,减少系统资源占用

简介 TaurusDB是一种基于MySQL的计算与存储分离架构的云原生数据库,一个集群中包含多个存储几点,每个存储节点包含多块磁盘,每块磁盘对应一个或者多个slicestore的内存逻辑结构来管理. ...

- Oracle连接Db2

因为有个业务场景需要访问客户DB2数据库的数据,我们使用的Oracle,百度一下是有方法的,本来以为很简单,没想到搞了一天,因为数据库版本都太老,使用的也少走了不少弯路,在此记录下来给需要的人借鉴. ...

- 通过char与varchar的区别,学习可变长的字符类型

转自http://www.uphtm.com/database/232.html 在mysql教程中char与varchar的区别呢,都是用来存储字符串的,只是他们的保存方式不一样罢了,char有固定 ...

- typedef 定义指针数组和数组指针及其使用。

#include<stdio.h> typedef char arr[][]; typedef char *name[]; // 指针数组 typedef char (*lan)[]; / ...

- docker在配置tomcat和spring boot远程调试

服务器部署项目后又时可能与本地开发效果不一致,怎么实现远程调试配置? docker中怎么进行配置? docker中tomcat实现远程调试配置 1. 配置docker-compose.yml CATA ...