记得ajax中要带上AntiForgeryToken防止CSRF攻击

经常看到在项目中ajax post数据到服务器不加防伪标记,造成CSRF攻击

在Asp.net Mvc里加入防伪标记很简单在表单中加入Html.AntiForgeryToken()即可。

Html.AntiForgeryToken()会生成一对加密的字符串,分别存放在Cookies 和 input 中。

我们在ajax post中也带上AntiForgeryToken

@model WebApplication1.Controllers.Person

@{

ViewBag.Title = "Index";

} <h2>Index</h2>

<form id="form1">

<div class="form-horizontal">

<h4>Persen</h4>

<hr />

@Html.ValidationSummary(true, "", new { @class = "text-danger" })

<div class="form-group">

@Html.LabelFor(model => model.Name, htmlAttributes: new { @class = "control-label col-md-2" })

<div class="col-md-10">

@Html.EditorFor(model => model.Name, new { htmlAttributes = new { @class = "form-control" } })

@Html.ValidationMessageFor(model => model.Name, "", new { @class = "text-danger" })

</div>

</div>

<div class="form-group">

@Html.LabelFor(model => model.Age, htmlAttributes: new { @class = "control-label col-md-2" })

<div class="col-md-10">

@Html.EditorFor(model => model.Age, new { htmlAttributes = new { @class = "form-control" } })

@Html.ValidationMessageFor(model => model.Age, "", new { @class = "text-danger" })

</div>

</div>

<div class="form-group">

<div class="col-md-offset-2 col-md-10">

<input type="button" id="save" value="Create" class="btn btn-default" />

</div>

</div>

</div> </form>

<script src="~/Scripts/jquery-1.10.2.min.js"></script>

<script src="~/Scripts/jquery.validate.min.js"></script>

<script src="~/Scripts/jquery.validate.unobtrusive.min.js"></script>

<script type="text/javascript">

$(function () { //var token = $('[name=__RequestVerificationToken]');

//获取防伪标记

var token = $('@Html.AntiForgeryToken()').val();

var headers = {};

//防伪标记放入headers

//也可以将防伪标记放入data

headers["__RequestVerificationToken"] = token; $("#save").click(function () {

$.ajax({

type: 'POST',

url: '/Home/Index',

cache: false,

headers: headers,

data: { Name: "yangwen", Age: "1" },

success: function (data) {

alert(data)

},

error: function () {

alert("Error")

}

});

}) })

</script>

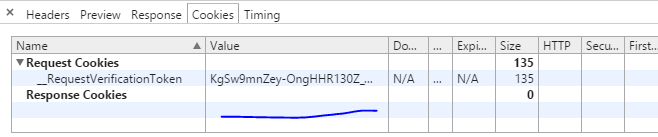

放在cookies里面的加密字符串

控制器中代码

using System;

using System.Collections.Generic;

using System.Linq;

using System.Net;

using System.Web;

using System.Web.Helpers;

using System.Web.Mvc; namespace WebApplication1.Controllers

{

public class HomeController : Controller

{

public ActionResult Index()

{ return View();

}

[HttpPost]

[MyValidateAntiForgeryToken]

public ActionResult Index(Person p)

{

return Json(true, JsonRequestBehavior.AllowGet);

}

}

public class Person

{

public string Name { get; set; } public int Age { get; set; }

} public class MyValidateAntiForgeryToken : AuthorizeAttribute

{

public override void OnAuthorization(AuthorizationContext filterContext)

{

var request = filterContext.HttpContext.Request; if (request.HttpMethod == WebRequestMethods.Http.Post)

{

if (request.IsAjaxRequest())

{

var antiForgeryCookie = request.Cookies[AntiForgeryConfig.CookieName]; var cookieValue = antiForgeryCookie != null

? antiForgeryCookie.Value

: null;

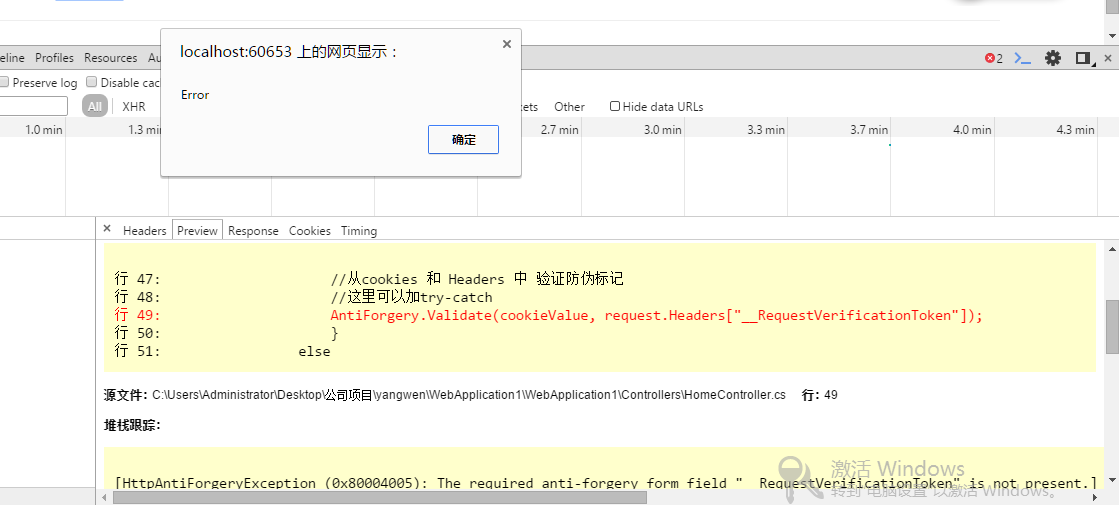

//从cookies 和 Headers 中 验证防伪标记

//这里可以加try-catch

AntiForgery.Validate(cookieValue, request.Headers["__RequestVerificationToken"]);

}

else

{

new ValidateAntiForgeryTokenAttribute()

.OnAuthorization(filterContext);

}

}

}

} }

这里注释掉ajax中防伪标记在请求

$("#save").click(function () {

$.ajax({

type: 'POST',

url: '/Home/Index',

cache: false,

// headers: headers,

data: { Name: "yangwen", Age: "" },

success: function (data) {

alert(data)

},

error: function () {

alert("Error")

}

});

})

默认返回500的状态码。

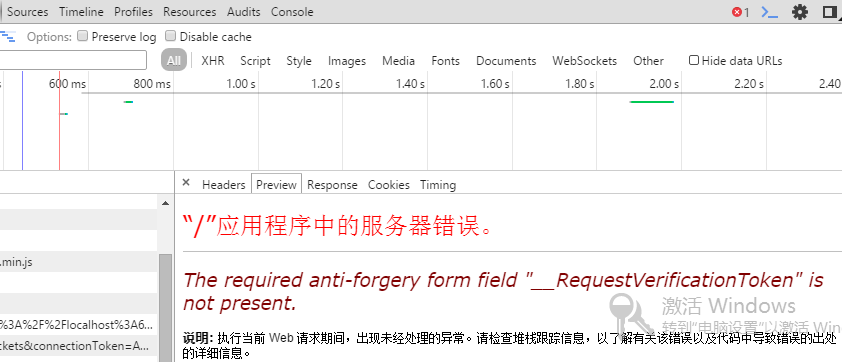

这里修改ajax中的防伪标记

$(function () {

//var token = $('[name=__RequestVerificationToken]');

//获取防伪标记

var token = $('@Html.AntiForgeryToken()').val();

var headers = {};

//防伪标记放入headers

//也可以将防伪标记放入data

headers["__RequestVerificationToken"] = token+;

$("#save").click(function () {

$.ajax({

type: 'POST',

url: '/Home/Index',

cache: false,

headers: headers,

data: { Name: "yangwen", Age: "" },

success: function (data) {

alert(data)

},

error: function () {

alert("Error")

}

});

})

})

也是500的状态码。

记得ajax中要带上AntiForgeryToken防止CSRF攻击的更多相关文章

- 切记ajax中要带上AntiForgeryToken防止CSRF攻击

在程序项目中经常看到ajax post数据到服务器没有加上防伪标记,导致CSRF被攻击,下面小编通过本篇文章给大家介绍ajax中要带上AntiForgeryToken防止CSRF攻击,感兴趣的朋友一起 ...

- ajax中加上AntiForgeryToken防止CSRF攻击

经常看到在项目中ajax post数据到服务器不加防伪标记,造成CSRF攻击 在Asp.net Mvc里加入防伪标记很简单在表单中加入Html.AntiForgeryToken()即可. Html.A ...

- 转:MVC Html.AntiForgeryToken() 防止CSRF攻击

(一)MVC Html.AntiForgeryToken() 防止CSRF攻击 MVC中的Html.AntiForgeryToken()是用来防止跨站请求伪造(CSRF:Cross-site requ ...

- MVC Html.AntiForgeryToken() 防止CSRF攻击 - CSDN博客

原文:MVC Html.AntiForgeryToken() 防止CSRF攻击 - CSDN博客 (一)MVC Html.AntiForgeryToken() 防止CSRF攻击 MVC中的Html.A ...

- [ASP.NET MVC]@Html.AntiForgeryToken() 防止CSRF攻击

MVC Html.AntiForgeryToken() 防止CSRF攻击 MVC中的Html.AntiForgeryToken()是用来防止跨站请求伪造(CSRF:Cross-site request ...

- [转]MVC Html.AntiForgeryToken() 防止CSRF攻击

[转]MVC Html.AntiForgeryToken() 防止CSRF攻击 本文转自:http://blog.csdn.net/luck901229/article/details/8261640 ...

- MVC Html.AntiForgeryToken() 防止CSRF攻击

转自:http://blog.csdn.net/cpytiger/article/details/8781457 一.MVC中的Html.AntiForgeryToken()是用来防止跨站请求伪造(C ...

- Html.AntiForgeryToken() 防止CSRF攻击 的AJaX应用

有关Html.AntiForgeryToken()的使用其实网上的说明很多了,比如http://blog.csdn.net/cpytiger/article/details/8781457 那么我们写 ...

- 转载MVC Html.AntiForgeryToken() 防止CSRF攻击

MVC中的Html.AntiForgeryToken()是用来防止跨站请求伪造(CSRF:Cross-site request forgery)攻击的一个措施,它跟XSS(XSS又叫CSS:Cross ...

随机推荐

- Windows Security 学习笔记

对于Windows 在 Security 方面的学习. 纯兴趣. UNIX 的另外开一条路线学习. 话说今天查gpedit.msc的资料的时候发现 M$ 官网上怎么连个文档都没有. 后来才点了 gpe ...

- 解决:打开OleView报错 dllregisterserver in iviewers failed

用管理员权限运行OleView.exe即可(Visual Studio Tools\VS20XX开发人员命令提示 -> 用管理员权限运行 -> 输入OleView) http://stac ...

- Unable to get setting value Parameter name: profileName

Today when I am building my application, everything works well but when I try to run Azure Worker Ro ...

- zoj The 12th Zhejiang Provincial Collegiate Programming Contest Beauty of Array

http://acm.zju.edu.cn/onlinejudge/showContestProblem.do?problemId=5496 The 12th Zhejiang Provincial ...

- android studio不能创建android项目,或者不能识别android项目的解决方法

1.先点击file->close project回到android studio 欢迎界面,然后按如下图步骤添加相关的plugin就行了,然后重启. 2.如图 3. 4.

- Hbase HRegionServer启动后自动关闭

突然发现HBASE无法使用了. 然后看到在分布式的情况下,节点上的HRegionServer启动后自动关闭. 同步时间就能解决这个问题. 网上同步时间 1. 安装ntpdate工具 sudo apt ...

- Dr.Kong的艺术品

题目 Dr.Kong设计了一件艺术品,该艺术品由N个构件堆叠而成,N个构件从高到低按层编号依次为1,2,……,N.艺术品展出后,引起了强烈的反映.Dr.Kong观察到,人们尤其对作品的高端部分评价甚多 ...

- XMLHttpRequest Level2实现跨域

Html5提供的XMLHttpRequest Level2已经实现的跨域访问以及一些新功能 1.ie10以下版本不支持 2.在服务器端做一些小改动即可: header("Access-Con ...

- ASP.NET MVC WebApi 返回数据类型序列化控制(json,xml)

我们都知道在使用WebApi的时候Controller会自动将Action的返回值自动进行各种序列化处理(序列化为json,xml等),但是如果Controller的自动序列化后的结果不是我们想要的该 ...

- 某硕笔试题mysql数据库部分(较为全面)

Student(S#,Sname,Sage,Ssex) 学生表 Course(C#,Cname,T#) 课程表 SC(S#,C#,score) 成绩表 Teacher(T#,Tname) 教师表 ...