基于python的堡垒机

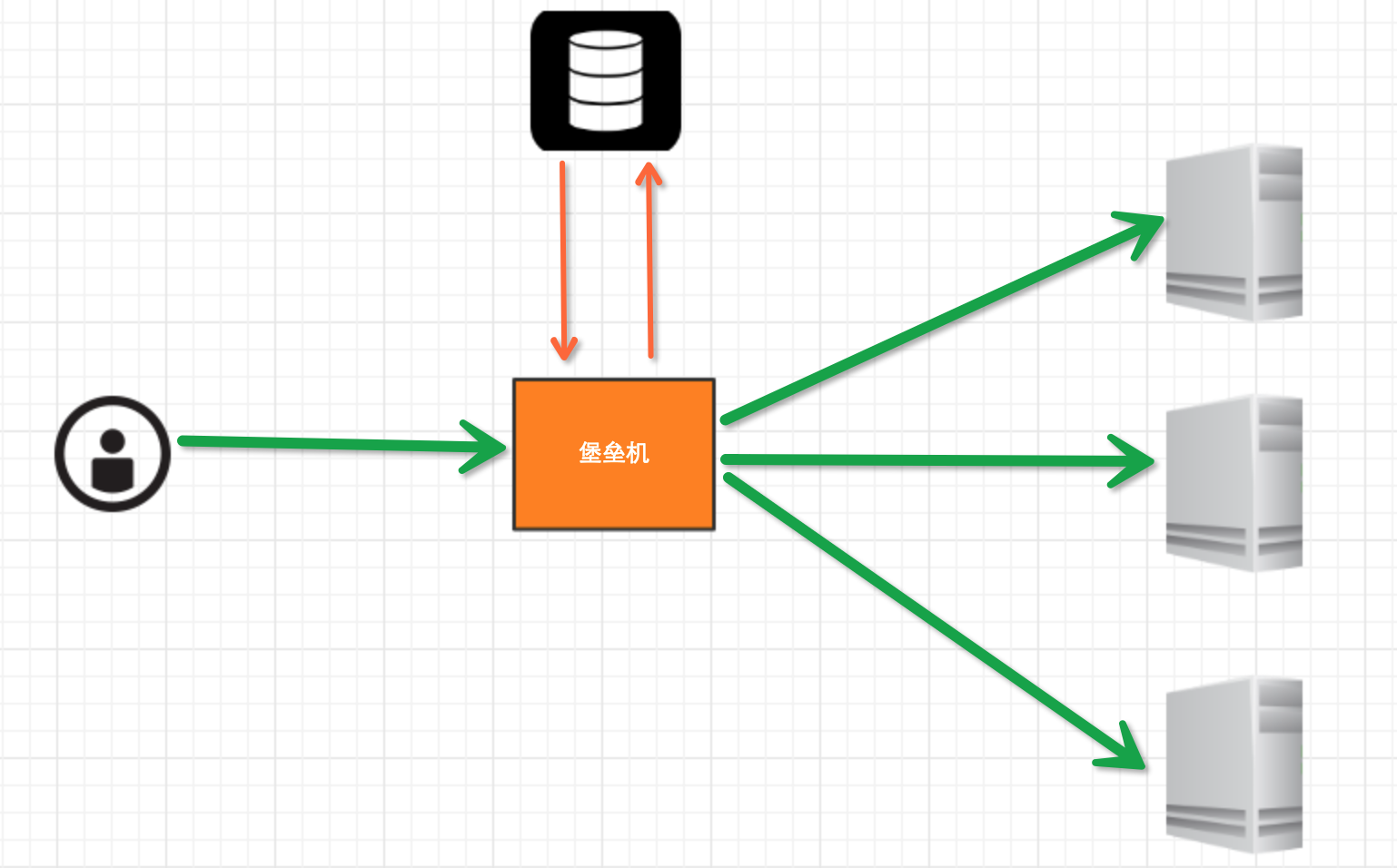

一 堡垒机的架构

堡垒机的核心架构通常如下图所示:

二、堡垒机的一般执行流程

- 管理员为用户在服务器上创建账号(将公钥放置服务器,或者使用用户名密码)

- 用户登陆堡垒机,输入堡垒机用户名密码,显示当前用户可管理的服务器得列表

- 用户选择服务器,并自动登陆

- 执行操作并同时将用户操作记录

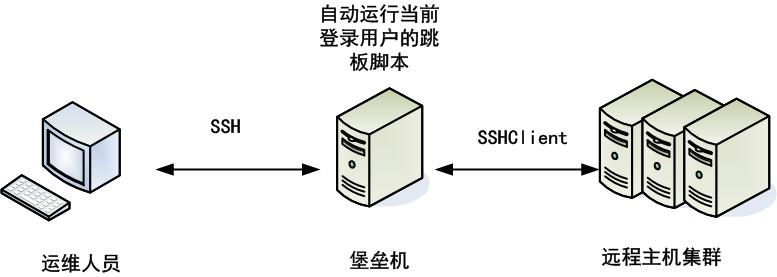

注:在linux中,通过配置用户的.brashrc文件,实现ssh登陆后自动执行脚本,如:/usr/bin/env python /home/jack/jump.py,完成业务操作后logout自动退出。

另外,想要正确可靠的发挥堡垒机的作用,只靠堡垒机本身是不够的, 还需要对用户进行安全上的限制,堡垒机部署后,要确保你的系统达到以下条件:

- 所有人包括运维、开发等任何需要访问业务系统的人员,只能通过堡垒机访问业务系统

- 回收所有对业务系统的访问权限,做到除了堡垒机管理人员,没有人知道业务系统任何机器的登录密码

- 网络上限制所有人员只能通过堡垒机的跳转才能访问业务系统

- 确保除了堡垒机管理员之外,所有其它人对堡垒机本身无任何操作权限,只有一个登录跳转功能

- 确保用户的操作纪录不能被用户自己以任何方式获取到并篡改,达到安全审计的作用。

三、python实现堡垒机

通过第三方模块paramiko,在python中可以很方便的实现堡垒机的基础功能,还可以通过django框架实现web管理和维护。

基本架构如下:

1. 简单的实现版本

该版本较简单,只能输入一行命令,回车,然后接收主机返回的信息,并打印。

#!/usr/bin/env python

# -*- coding:utf-8 -*- import paramiko

import sys

import os

import socket

import select

import getpass

from paramiko.py3compat import u # python2.x中不需要这一行 default_username = getpass.getuser()

username = input('Username [%s]: ' % default_username)

if len(username) == 0:

username = default_username hostname = input('Hostname: ')

if len(hostname) == 0:

print('*** Hostname required.')

sys.exit(1) tran = paramiko.Transport((hostname, 22,))

tran.start_client() default_auth = "p"

auth = input('Auth by (p)assword or (r)sa key[%s] ' % default_auth)

if len(auth) == 0:

auth = default_auth if auth == 'r':

default_path = os.path.join(os.environ['HOME'], '.ssh', 'id_rsa')

path = input('RSA key [%s]: ' % default_path)

if len(path) == 0:

path = default_path

try:

key = paramiko.RSAKey.from_private_key_file(path)

except paramiko.PasswordRequiredException:

password = getpass.getpass('RSA key password: ')

key = paramiko.RSAKey.from_private_key_file(path, password)

tran.auth_publickey(username, key)

else:

pw = getpass.getpass('Password for %s@%s: ' % (username, hostname))

tran.auth_password(username, pw) # 打开一个通道

chan = tran.open_session()

# 获取一个终端

chan.get_pty()

# 激活器

chan.invoke_shell() while True:

# 监视用户输入和服务器返回数据

# sys.stdin 处理用户输入

# chan 是之前创建的通道,用于接收服务器返回信息

# select模块是IO多路复用模块,功能强大,无处不在,你值得学习和记忆!

readable, writeable, error = select.select([chan, sys.stdin, ],[],[],1)

if chan in readable:

try:

x = u(chan.recv(1024)) # python2.x中直接接收就可以,不要u

if len(x) == 0:

print('\r\n*** EOF\r\n')

break

sys.stdout.write(x)

sys.stdout.flush()

except socket.timeout:

pass

if sys.stdin in readable:

inp = sys.stdin.readline() # 一行一行的读取用户在终端输入的命令

chan.sendall(inp) chan.close()

tran.close()

简单版本

2. 逐个字符发送的版本

上面是一行一行的命令执行方式,下面这个是一个按键一个按键的读取并发送方式。

# 从chan.invoke_shell()这一句往上省略,和上面的例子相同 import termios # 导入python的终端模块。注意,windows系统没有这个模块。 # 获取原tty属性,用于在退出时恢复原始状态

oldtty = termios.tcgetattr(sys.stdin)

try:

# 为tty设置新属性

# 默认当前tty设备属性:

# 输入一行回车,执行

# CTRL+C 进程退出,遇到特殊字符,特殊处理。 # 这是为原始模式,不认识所有特殊符号

# 放置特殊字符应用在当前终端,如此设置,将所有的用户输入均发送到远程服务器

tty.setraw(sys.stdin.fileno())

chan.settimeout(0.0) while True:

# 监视 用户输入 和 远程服务器返回数据(socket)

# 阻塞,直到句柄可读

r, w, e = select.select([chan, sys.stdin], [], [], 1)

if chan in r:

try:

x = u(chan.recv(1024))

if len(x) == 0:

print('\r\n*** EOF\r\n')

break

sys.stdout.write(x)

sys.stdout.flush()

except socket.timeout:

pass

if sys.stdin in r:

x = sys.stdin.read(1) # 用户每在键盘上敲击一个按键,就读取一下,并发送到主机

if len(x) == 0:

break

chan.send(x) finally:

# 重新设置终端属性为原状

termios.tcsetattr(sys.stdin, termios.TCSADRAIN, oldtty) chan.close()

tran.close()

逐个字符

3. 更高级的版本

在linux中有tab键补全功能,要实现它,需要按键读取的方式,接收主机返回的tab补齐信息,最后组合成完整的命令,并执行。另外由于windows操作系统没有termios模块,因此使用多线程的方式。

import paramiko

import sys

import os

import socket

import getpass from paramiko.py3compat import u # windows does not have termios...

try:

import termios

import tty

has_termios = True

except ImportError:

has_termios = False def interactive_shell(chan):

if has_termios:

posix_shell(chan)

else:

windows_shell(chan) def posix_shell(chan):

import select oldtty = termios.tcgetattr(sys.stdin)

try:

tty.setraw(sys.stdin.fileno())

tty.setcbreak(sys.stdin.fileno())

chan.settimeout(0.0)

log = open('handle.log', 'a+', encoding='utf-8')

flag = False

temp_list = []

while True:

r, w, e = select.select([chan, sys.stdin], [], [])

if chan in r:

try:

x = u(chan.recv(1024))

if len(x) == 0:

sys.stdout.write('\r\n*** EOF\r\n')

break

if flag:

if x.startswith('\r\n'):

pass

else:

temp_list.append(x)

flag = False

sys.stdout.write(x)

sys.stdout.flush()

except socket.timeout:

pass

if sys.stdin in r:

x = sys.stdin.read(1)

import json if len(x) == 0:

break if x == '\t':

flag = True

else:

temp_list.append(x)

if x == '\r':

log.write(''.join(temp_list))

log.flush()

temp_list.clear()

chan.send(x) finally:

termios.tcsetattr(sys.stdin, termios.TCSADRAIN, oldtty) def windows_shell(chan):

import threading sys.stdout.write("Line-buffered terminal emulation. Press F6 or ^Z to send EOF.\r\n\r\n") def writeall(sock):

while True:

data = sock.recv(256)

if not data:

sys.stdout.write('\r\n*** EOF ***\r\n\r\n')

sys.stdout.flush()

break

sys.stdout.write(data)

sys.stdout.flush() writer = threading.Thread(target=writeall, args=(chan,))

writer.start() try:

while True:

d = sys.stdin.read(1)

if not d:

break

chan.send(d)

except EOFError:

# user hit ^Z or F6

pass def run():

default_username = getpass.getuser()

username = input('Username [%s]: ' % default_username)

if len(username) == 0:

username = default_username hostname = input('Hostname: ')

if len(hostname) == 0:

print('*** Hostname required.')

sys.exit(1) tran = paramiko.Transport((hostname, 22,))

tran.start_client() default_auth = "p"

auth = input('Auth by (p)assword or (r)sa key[%s] ' % default_auth)

if len(auth) == 0:

auth = default_auth if auth == 'r':

default_path = os.path.join(os.environ['HOME'], '.ssh', 'id_rsa')

path = input('RSA key [%s]: ' % default_path)

if len(path) == 0:

path = default_path

try:

key = paramiko.RSAKey.from_private_key_file(path)

except paramiko.PasswordRequiredException:

password = getpass.getpass('RSA key password: ')

key = paramiko.RSAKey.from_private_key_file(path, password)

tran.auth_publickey(username, key)

else:

pw = getpass.getpass('Password for %s@%s: ' % (username, hostname))

tran.auth_password(username, pw) # 打开一个通道

chan = tran.open_session()

# 获取一个终端

chan.get_pty()

# 激活器

chan.invoke_shell() interactive_shell(chan) chan.close()

tran.close() if __name__ == '__main__':

run()

Tab键补全

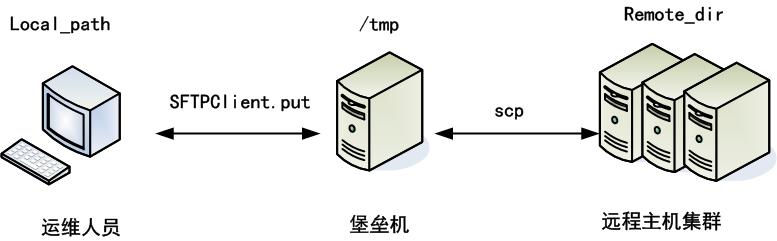

三、通过堡垒机实现SCP

#!/usr/bin/env python

import paramiko

import os,sys,time hostname="192.168.1.111" # 远程主机

username="root" # 远程主机的用户名

password="SKJh935yft#" blip="192.168.1.1" # 堡垒机

bluser="root" #堡垒机用户名

blpasswd="SKJh935yft#" tmpdir="/tmp" # 客户机源文件路径、堡垒机临时路劲和远程主机目标文件路径

remotedir="/data"

localpath="/home/nginx_access.tar.gz"

tmppath=tmpdir+"/nginx_access.tar.gz"

remotepath=remotedir+"/nginx_access_hd.tar.gz" port=22

passinfo='\'s password: ' # 这是密码信息

paramiko.util.log_to_file('syslogin.log') # paramiko自带的日志功能 t = paramiko.Transport((blip, port)) # 创建连接对象

t.connect(username=bluser, password=blpasswd) #建立连接

sftp =paramiko.SFTPClient.from_transport(t) # 创建SFTP连接

sftp.put(localpath, tmppath) # 利用put方法上传文件 sftp.close() # 关闭sftp连接 ssh=paramiko.SSHClient()

ssh.set_missing_host_key_policy(paramiko.AutoAddPolicy())

ssh.connect(hostname=blip,username=bluser,password=blpasswd) #创建一个新的会话

channel=ssh.invoke_shell()

channel.settimeout(10) buff = ''

resp = ''

# 利用linux原生的scp功能将堡垒机上的临时文件传送到远程主机上面

channel.send('scp '+tmppath+' '+username+'@'+hostname+':'+remotepath+'\n') while not buff.endswith(passinfo):

try:

resp = channel.recv(9999)

except Exception,e:

print 'Error info:%s connection time.' % (str(e))

channel.close()

ssh.close()

sys.exit()

buff += resp

if not buff.find('yes/no')==-1:

channel.send('yes\n')

buff='' channel.send(password+'\n') buff=''

while not buff.endswith('# '):

resp = channel.recv(9999)

if not resp.find(passinfo)==-1:

print 'Error info: Authentication failed.'

channel.close()

ssh.close()

sys.exit()

buff += resp print buff

channel.close()

ssh.close()

SCP

基于python的堡垒机的更多相关文章

- python之堡垒机(第九天)

本节作业: 通过使用paramiko和sqlalchemy实现堡垒机功能 主要功能实现: 1.用户登录堡垒机后,无需知道密码或密钥可以SSH登录远端服务器: 2.用户对一个组内所有主机批量执行指定命令 ...

- python作业堡垒机(第十三周)

作业需求: 1. 所有的用户操作日志要保留在数据库中 2. 每个用户登录堡垒机后,只需要选择具体要访问的设置,就连接上了,不需要再输入目标机器的访问密码 3. 允许用户对不同的目标设备有不同的访问权限 ...

- Python之堡垒机

本节内容 项目实战:运维堡垒机开发 前景介绍 到目前为止,很多公司对堡垒机依然不太感冒,其实是没有充分认识到堡垒机在IT管理中的重要作用的,很多人觉得,堡垒机就是跳板机,其实这个认识是不全面的,跳板功 ...

- (转)用Python写堡垒机项目

原文:https://blog.csdn.net/ywq935/article/details/78816860 前言 堡垒机是一种运维安全审计系统.主要的功能是对运维人员的运维操作进行审计和权限控制 ...

- python 有关堡垒机的那些事

堡垒机为了保证系统或服务器的安全性,防止运维和开发人员胡乱操作服务器,导致不必要的损失,使用堡垒机来完成对运维和开发人员的授权.用户统一登录堡垒机账号来操作系统或服务器.堡垒机等于成了生产系统的SSO ...

- 开发基于Django和Websocket的堡垒机

WebSSH有很多,基于Django的Web服务也有很多,使用Paramiko在Python中进行SSH访问的就更多了.但是通过gevent将三者结合起来,实现通过浏览器访问的堡垒机就很少见了.本文将 ...

- IronFort---基于Django和Websocket的堡垒机

WebSSH有很多,基于Django的Web服务也有很多,使用Paramiko在Python中进行SSH访问的就更多了.但是通过gevent将三者结合起来,实现通过浏览器访问的堡垒机就很少见了.本文将 ...

- Python_基于Python同Linux进行交互式操作实现通过堡垒机访问目标机

基于Python同Linux进行交互式操作实现通过堡垒机访问目标机 by:授客 QQ:1033553122 欢迎加入全国软件测试交流群:7156436 实现功能 1 测试环境 1 代码实践 2 注 ...

- python之实现基于paramiko和mysql数据库的堡垒机

一.堡垒机结构 堡垒机执行流程: 管理员为用户在服务器上创建账号(将公钥放置服务器,或者使用用户名密码) 用户登陆堡垒机,输入堡垒机用户名密码,现实当前用户管理的服务器列表 用户选择服务器,并自动登陆 ...

随机推荐

- writel(readl(&pwm_timer->tcfg0) | 0xff, &pwm_timer->tcfg0);

解析这句代码什么意思! 神说:选定预分频器0 为什么? 神说:因为实验中选的是timer1,在预分频器0下: 若选择timer4,该如何写这句代码? 首先看tcfg0中选择预分频器1,在看tcfg1里 ...

- mysql分区研究

表分区学习 1. 概述 1.1. 优点: l 将表分区比一个表在单个磁盘或者文件系统存储能够存储更多数据 l 可以通过drop分区删除无用数据,也可以通过增加分区添加数据 l 查询可以通过分区裁剪进行 ...

- WEB服务器、应用程序服务器、HTTP服务器区别

很清晰的解释了WEB服务器.应用程序服务器.HTTP服务器区别 转载自 http://www.cnblogs.com/zhaoyl/archive/2012/10/10/2718575.html WE ...

- zabbix通过curl命令判断web服务是否正常并自动重启服务

zabbix通过curl命令判断web服务是否正常并自动重启服务 主要思路: 通过curl命令获取服务器响应码,如果正常返回200,不正常返回000 具体命令: curl -I -s -w " ...

- oracle根据分隔符将字符串分割成数组函数

--创建表类型 create or replace type mytype as table of number;--如果定义成varchar--CREATE OR REPLACE type myty ...

- iOS应用之微信支付集成-直接前端集成

所有信息的生成都在前端完成,包括对订单进行sign签名以及MD5签名加密(此方法相对来说有些复杂,没有官方给的方法简单).注:官方给的是v3&v4支付流程,签名和加密都是在服务器端进行,由于没 ...

- AESwithJCE http://www.coderanch.com/how-to/content/AES_v1.html

Using AES with Java Technology By Rags SrinivasJune 2003 In September 2000, the National Institute o ...

- Java核心知识点学习----使用Condition控制线程通信

一.需求 实现线程间的通信,主线程循环3次后,子线程2循环2次,子线程3循环3次,然后主线程接着循环3次,如此循环3次. 即:A->B->C---A->B->C---A-> ...

- shell脚本学习(一)

Shell脚本最常用于系统管理工作,或者用于结合现有的程序以完成小型.特定的工作. Shell的特点有: 1. 简单性 2. 可移植性 3. 开发容易 [什么是shell] 简单点理解,就是系统跟计算 ...

- 简易版CMS后台管理系统开发流程

目录 简易版CMS后台管理系统开发流程 MVC5+EF6 简易版CMS(非接口) 第一章:新建项目 MVC5+EF6 简易版CMS(非接口) 第二章:建数据模型 MVC5+EF6 简易版CMS(非接口 ...