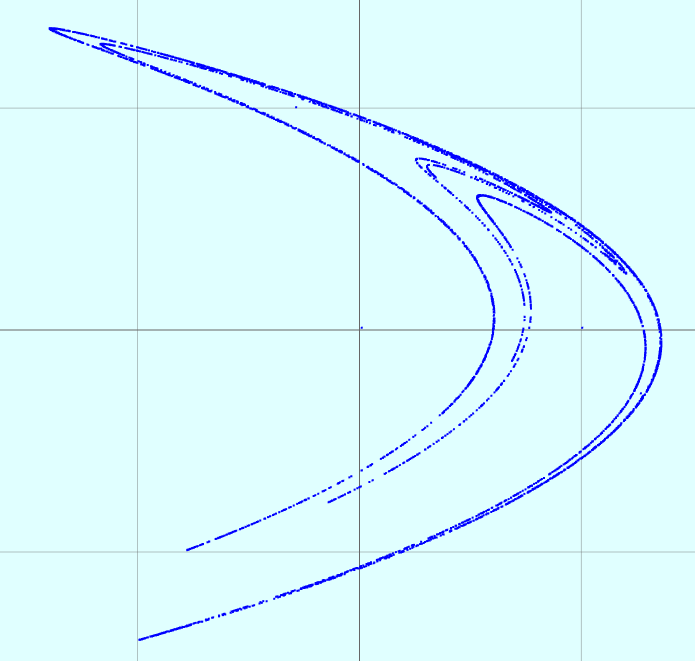

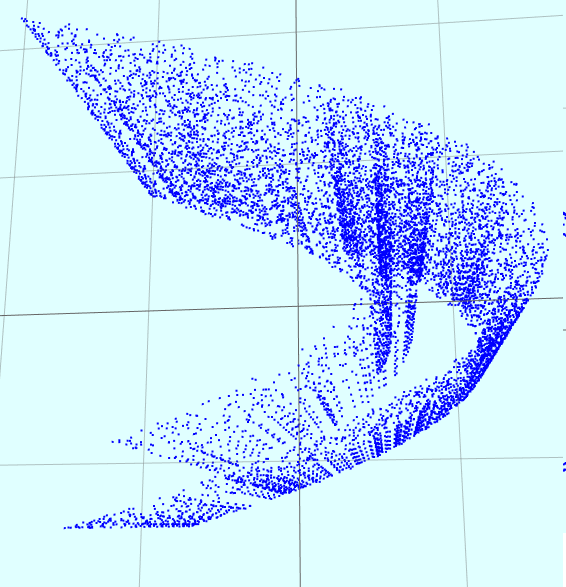

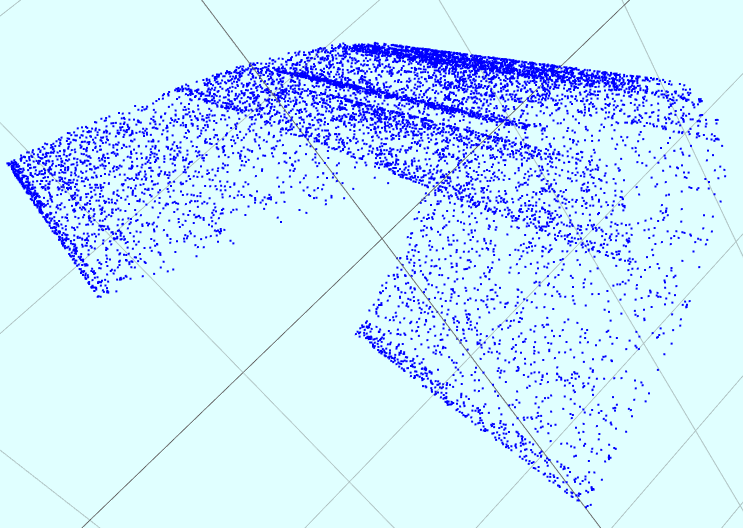

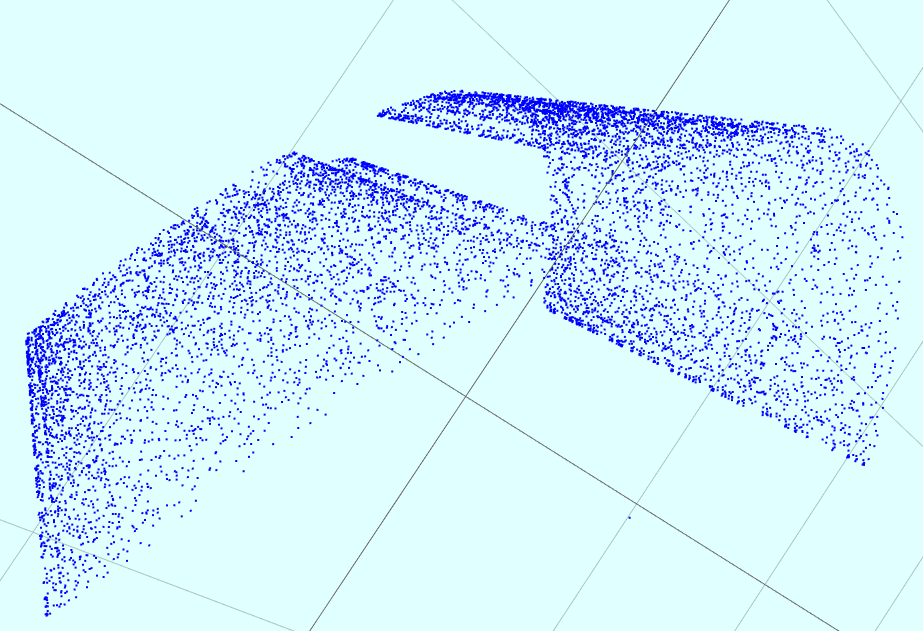

混沌数学之Henon模型

相关DEMO参见:混沌数学之离散点集图形DEMO

相关代码:

// http://wenku.baidu.com/view/d51372a60029bd64783e2cc0.html?re=view

// http://wenku.baidu.com/view/ac9b57ea172ded630b1cb65b.html

class HenonEquation : public DiscreteEquation

{

public:

HenonEquation()

{

m_StartX = 0.01f;

m_StartY = 0.01f; m_ParamA = 1.28f;

m_ParamB = 0.3f;

} void IterateValue(float x, float y, float& outX, float& outY) const

{

outX = - m_ParamA*x*x + m_ParamB*y;

outY = x;

} bool IsValidParamA() const {return true;}

bool IsValidParamB() const {return true;}

};

相关截图:

混沌数学之Henon模型的更多相关文章

- 混沌数学之logistic模型

logistic回归又称logistic回归分析,主要在流行病学中应用较多,比较常用的情形是探索某疾病的危险因素,根据危险因素预测某疾病发生的概率. 相关DEMO参见:混沌数学之离散点集图形DEMO ...

- 混沌数学之Henon吸引子

Henon吸引子是混沌与分形的著名例子. 相关软件:混沌数学及其软件模拟相关代码: // http://wenku.baidu.com/view/d51372a60029bd64783e2cc0.ht ...

- 混沌数学之ASin模型

相关软件:混沌数学之离散点集图形DEMO 相关代码: class ASinEquation : public DiscreteEquation { public: ASinEquation() { m ...

- 混沌数学之Kent模型

相关软件:混沌数学之离散点集图形DEMO 相关代码: // http://wenku.baidu.com/view/7c6f4a000740be1e650e9a75.html // 肯特映射 clas ...

- 混沌数学之Feigenbaum模型

1975年,物理学家米切尔·费根鲍姆(Mitchell Feigenbaum)发现,一个可用实验加以测 量的特殊数与每个周期倍化级联相联系.这个数大约是4.669,它与π并列成为似乎在数学 ...

- 混沌数学之Standard模型

相关软件混沌数学之离散点集图形DEMO 相关代码: class StandardEquation : public DiscreteEquation { public: StandardEquatio ...

- 混沌数学之Arnold模型

相关软件混沌数学之离散点集图形DEMO 相关代码: class ArnoldEquation : public DiscreteEquation { public: ArnoldEquation() ...

- 混沌数学之Baker模型

相关DEMO参见:混沌数学之离散点集图形DEMO 相关代码: // http://wenku.baidu.com/view/ac9b57ea172ded630b1cb65b.html class Ba ...

- 混沌数学之离散点集图形DEMO

最近看了很多与混沌相关的知识,并写了若干小软件.混沌现象是个有意思的东西,同时混沌也能够生成许多有意思的图形.混沌学的现代研究使人们渐渐明白,十分简单的数学方程完全可以模拟系统如瀑布一样剧烈的行为.输 ...

随机推荐

- win7下docker环境搭建nginx+php-fpm+easyswoole+lavarel+mysql开发环境

win7环境基础在上一篇win7下docker环境搭建nginx+php-fpm+easyswoole开发环境中已经详细叙述搭建完成 本篇文章将叙述如何在上述基础上搭建laravel开发环境,这个其实 ...

- Thymeleaf(Java模板引擎)

一.概念 1.Thymeleaf是Web和独立环境的开源的Java模板引擎,能够处理HTML,XML,JavaScript,CSS甚至纯文本:2.Thymeleaf可以在Web(基于Servlet)和 ...

- 有关FPGA

在FPGA发展历史上,前后共有过超过50家厂商,在国外目前剩下不到10家,除赛灵思和ALTERA两家持续不断地军备竞赛,其它的都有着各自固守的市场定位.即使是有新进入者,例如受英特尔新工艺支 ...

- modCount干嘛的

在ArrayList.LinkedList.HashMap等等的内部增删改中我们总能看到modCount的身影,modCount字面意思就是修改次数,但为什么要记录modCount的修改次数呢? 大家 ...

- jupyter notebook 小技巧

Converting notebooks to other formats¶ !pip install https://github.com/ipython-contrib/jupyter_contr ...

- OpenContrail 体系

OpenContrail 体系架构文档 1 概述1.1 使用案例1.2 OpenContrail控制器和vRouter1.3 虚拟网络1.4 Overlay Networking1.5 ...

- python 对字典"排序"

对字典进行排序?这其实是一个伪命题,搞清楚python字典的定义---字典本身默认以key的字符顺序输出显示---就像我们用的真实的字典一样,按照abcd字母的顺序排列,并且本质上各自没有先后关系,是 ...

- [ 原创 ]学习笔记-Android 中关于Cursor类的介绍

此博文转载自:http://www.cnblogs.com/TerryBlog/archive/2010/07/05/1771459.html 主讲Cursor的用法 使用过 SQLite 数据库的童 ...

- JavaSE基础之矩阵运算

JavaSE基础之矩阵运算 1.矩阵类:Matrix.java 包括矩阵的加.乘运算,行列式的求解,最大最小元素等 package cn.com.zfc.help; import java.text. ...

- BZOJ.3991.[SDOI2015]寻宝游戏(思路 set)

题目链接 从哪个点出发最短路径都是一样的(最后都要回来). 脑补一下,最短路应该是按照DFS的顺序,依次访问.回溯遍历所有点,然后再回到起点. 即按DFS序排序后,Ans=dis(p1,p2)+dis ...