SQL注入实验

看到他们黑站感觉很有意思的样子,于是我也玩了一下午,虽然都是些狠狠狠简单的东西,不过还是记录下来啦。

虽然和我现在做的没啥关系,不过,,,挺好

浏览器的“工具”——“internet选项”——“高级”——“显示友好http错误信息”(里的勾给去掉哦)注明:就是显示页面出错的信息。

2通过在搜索框中输入inurl:asp?id= (筛选出url中带有asp?id= 字段的所有结果),然后慢慢试。

3、找到一个能注入的点。

具体的操作过程是: 在id=N(N为任意一个数字)。在后面添加 1=1 与 1=2

与

当添加 and1=1时候 一切正常

当添加 and 1=2 时候出现问题:报错

当在后面添加 and 1=1 和1=2 的时候,若有一个报错,则说明该站点有注入点。,如果在后面添加 and 1=1 和1=2 的时候,如果两个都正常或者都不正常。这个不知道。

4 判断数据库类型:

在这个链接的最后加上一个; (分号)返回不正常的时候,说明是access类型的。反之,则是mssiql类型的。

5猜表名

一般都是在id=N后面加上 exists (select * from 你要猜测的表段)

一般猜测的字段为:users ,user 。password。admin等

如果猜测成功有这个字段则不会报错而是到和刚才差不多的界面。

6然后再猜字段:

之前 exists(select * from users)中的*就是字段,所以这次就应该固定users 然后继续猜测 * 到底是什么。,然后就开始猜、

这里我尝试的是id 然后成功 了。返回到之前的页面,并没有报错~

然后说明这个是正确的。

补充:常用的表名:admin user news manage a_admin x_admin m_admin adminuser admin_user article_admin administrator manager member memberlist users Manage_User user_info admin_userinfo login new用户会员

常用的列名:username password id adminusername admin_username adminname admin_name admin adminuser admin_user user_name user_admin administrator administrators adminpassword admin_pwd adminpass userpass user_pass admin_passwod 用户 用户名 密码 帐号

7然后猜测上面的长度:

在网址最后输入:order by N(N代表自然数可以做任何的改变)

最后测出来字符长度为13 (20%是空格编码)

8、然后用语句union查询

方法:union select 1,2,3,4,5,6.....from admin 然后数字到 之前猜测长度的数字。

然后网站崩溃了?!

然后重新找了个网站试一试。

前面的步骤省略了。从第八个开始。:

根据第七个猜测出的 长度为13

然后重新输入:

D就是在后面添加上: union select 1,2,3,4……9 from admin

(这里 是from admin 说明是猜测的是表段admin中的字段以及长度还有具体内容?)

然后回车

报错啦。然后出现数字的地方,有2,4,5,7 还有3

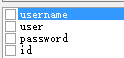

这些在网页中出现数字就是对应的admin中通过6猜测字段猜测出来的。通过啊D,测试出的字段有:

这四个,对应了上面24573 这几个数字,有一一映射的关系,然后就是将url中的数字(网页中出现的数字),一一换成admin的字段:

将数字2换成username

然后在网页中:

已经暴露了username:huqiang1268 然后继续尝试“

最后只找到了id,username 和 password 然后全部在网页中暴露出来了。

不过密码还是经过加密处理了。具体怎么判断密码我也不清楚,不过我菜是md5

然后到网上找翻译:然后,,,,妈的要钱

然后就 - - 没有进行下去了。

不过大致方法就是这样子的。

SQL注入实验的更多相关文章

- 搭建sql注入实验环境(基于windows)

搭建服务器环境 1.下载xampp包 地址:http://www.apachefriends.org/zh_cn/xampp.html 很多人觉得安装服务器是件不容易的事,特别是要想添加MySql, ...

- 20169205 2016-2017-2 实验四 SQL注入实验

20169205 2016-2017-2 实验四 SQL注入实验 实验介绍 SQL注入技术是利用web应用程序和数据库服务器之间的接口来篡改网站内容的攻击技术.通过把SQL命令插入到Web表单提交框. ...

- 20169219 SEED SQL注入实验

实验环境SEED Ubuntu镜像 环境配置 实验需要三样东西,Firefox.apache.phpBB2(镜像中已有): 1.运行Apache Server:只需运行命令sudo service a ...

- 20169219 SQL注入实验报告

实验介绍 SQL注入技术是利用web应用程序和数据库服务器之间的接口来篡改网站内容的攻击技术.通过把SQL命令插入到Web表单提交框.输入域名框或页面请求框中,最终欺骗服务器执行恶意的SQL命令. 在 ...

- SQL注入实验,PHP连接数据库,Mysql查看binlog,PreparedStatement,mysqli, PDO

看到有人说了判断能否sql注入的方法: 简单的在参数后边加一个单引号,就可以快速判断是否可以进行SQL注入,这个百试百灵,如果有漏洞的话,一般会报错. 下面内容参考了这两篇文章 http://blog ...

- 第一次MySQL的SQL注入实验

测试平台:https://www.mozhe.cn/news/detail/324 上完SQL注入的第一节课过来对着笔记一步一步来做.. 1.首页面上没有id=XXX的东西,看见“平台维护通知”,点开 ...

- Collabtive 系统 SQL 注入实验(补充)

SQL Injection:就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令. 具体来说,它是利用现有应用程序,将(恶意)的SQL命令注 ...

- 类型SQL注入实验 Part1

准备为PHPstudy环境 <?php $id = $_GET['t']; $conn = mysql_connect("127.0.0.1","root" ...

- 《Web安全攻防渗透测试实战指南》 各类型 SQL注入 实验过程整理

Union注入 https://www.jianshu.com/p/8a11bf55aaee Boolean注入 https://www.jianshu.com/p/e4086f59812d 报错注入 ...

随机推荐

- [HNOI2008]越狱 题解(容斥原理+快速幂)

[HNOI2008]越狱 Description 监狱有连续编号为1...N的N个房间,每个房间关押一个犯人,有M种宗教,每个犯人可能信仰其中一种.如果相邻房间的犯人的宗教相同,就可能发生越狱,求有多 ...

- Linux基础-vim编辑器

使用vi编辑器编辑文件/1.txt进入编辑模式写入内容“hello world” 命令行模式输入i,进入编辑模式 写入HelloWorld,按ESC进入命令行模式,输入:进入扩展模式输入wq保存退出 ...

- 关于在函数中使用Array.prototype.slice.call而不是直接用slice

arguments是每个函数在运行的时候自动获得的一个近似数组的对象(除了length外没有其他属性),这个arguments对象其实并不是Array,所以没有slice方法. Array.proto ...

- 文件操作fstream

c++文件操作详解 2009-04-16 20:46:35| 分类: C/C++|举报|字号 订阅 C++ 通过以下几个类支持文件的输入输出: ofstream: 写操作(输出)的文件类 (由ost ...

- Activity相关知识点总结

一.Activity状态 Activity有三种状态:active/running.paused.stopped. 1.active/running状态,在当前屏幕时,即用户可见的Activity,位 ...

- Win7下VS2010不能链接问题

装了2012准备学VC++窗体开发,然后发现手边只有VS2010的教程,于是卸掉VS2012改装VS2010,结果发现不管写啥,链接时都报错“error Link1123 转到coff期间失败”. 于 ...

- Shiro认证的另一种方式

今天在学习shiro的时候使用另一种shiro验证的方式. 总体的思路是: (1)先在自己的方法中进行身份的验证以及给出提示信息.(前提是将自己的验证方法设为匿名可访问) (2)当验证成功之后到Shi ...

- 【Git】Git与GitHub 入门【转】

转自:http://www.cnblogs.com/lcw/p/3394545.html GitHub GitHub是一个基于git的代码托管平台,付费用户可以建私人仓库,我们一般的免费用户只能使用公 ...

- Docker技术这些应用场景【转】

场景一:节省项目环境部署时间 1.单项目打包 每次部署项目到测试.生产等环境,都要部署一大堆依赖的软件.工具,而且部署期间出现问题几率很大,不经意就花费了很长时间. Docker主要理念就是环境打包部 ...

- CSS锚伪类顺序需注意的几点

CSS锚伪类有以下几种: a:link{color:pink} /*未访问的链接*/ a:visited{color:red} /*已访问的链接*/ a:hover{color:blue} /*鼠标移 ...