Kali-linux使用Wifite破解无线网络

一些破解无线网络程序是使用Aircrack-ng工具集,并添加了一个图形界面或使用文本菜单的形式来破解无线网络。这使得用户使用它们更容易,而且不需要记住任何命令。本节将介绍使用命令行工具Wifite,来扫描并攻击无线网络。

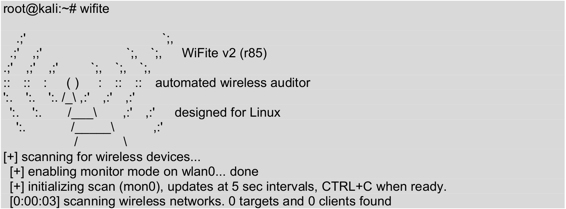

(1)启动wifite。执行命令如下所示:

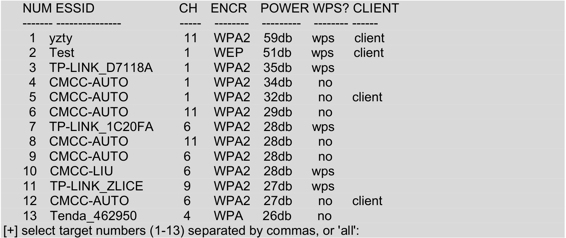

(2)停止扫描无线网络,将显示如下所示的信息:

从以上信息中,可以看到扫描到13个无线接入点。

(3)选择攻击的目标。这里选择第二个无线接入点,它是使用WEP方式加密的。所以,应该比较容易攻击,如下所示:

[+] select target numbers (1-13) separated by commas, or 'all': 2

[+] 1 target selected.

[0:10:00] preparing attack "Test" (14:E6:E4:AC:FB:20)

[0:10:00] attempting fake authentication (5/5)… failed

[0:10:00] attacking "Test" via arp-replay attack

[0:09:06] started cracking (over 10000 ivs)

[0:09:00] captured 12492 ivs @ 418 iv/sec

[0:09:00] cracked Test (14:E6:E4:AC:FB:20)! key: "6162636465"

[+] 1 attack completed:

[+] 1/1 WEP attacks succeeded

cracked Test (14:E6:E4:AC:FB:20), key: "6162636465"

[+] disabling monitor mode on mon0… done

[+] quitting

从以上输出信息中,可以看到攻击成功。其中,Test无线接入点的密码是6162636465。

Kali-linux使用Wifite破解无线网络的更多相关文章

- kali 系列学习12-使用Wifite破解无线网络

一些破解无线网络程序是使用Aircrack-ng工具集,并添加了一个图形界面或使用文本菜单的形式来破解无线网络.这使得用户使用它们更容易,而且不需要记住任何命令.本节将介绍使用命令行工具Wifite, ...

- 跑PIN码破解无线网络WIFI密码的原理分析(转)

你们家用的无线路由器安全吗?有人蹭网吗?无线路由器的漏洞在哪里?这么避免蹭网? 想要了解这些,必须要了解加密以及破解原理. 工具/原料 电脑 足够多足够好的wifi信号源 usb无线网卡(非必需) 一 ...

- Kali-linux使用Aircrack-ng工具破解无线网络

Aircrack-ng是一款基于破解无线802.11协议的WEP及WPA-PSK加密的工具.该工具主要用了两种攻击方式进行WEP破解.一种是FMS攻击,该攻击方式是以发现该WEP漏洞的研究人员名字(S ...

- Kali-linux Gerix Wifi Cracker破解无线网络

Gerix Wifi Cracker是另一个aircrack图形用户界面的无线网络破解工具.本节将介绍使用该工具破解无线网络及创建假的接入点. 9.3.1 Gerix破解WEP加密的无线网络 在前面介 ...

- 破解无线网络密码-BT3如何使用3

BT3 虚拟机 SNOOPWEP2 破解无线网络WEP密钥图解 1.下载BT3 光盘映像文件(ISO格式),比如:bt3-final.iso: 用WinISO 或 UltraISO(这个还支持DVD ...

- 破解无线网络密码-BT3如何使用2

本教程只作学习和交流使用,任何其它商用与本人无关, 在开始教程之前, 首先需要用到几个软件,感兴趣的朋友看完贴子后可以去百度搜一下下载地址, 虚拟机: VMware Workstation 6.5 正 ...

- 使用Nethunter(Kali黑客手机)wifite破解无线密码

简介: NetHunter是一个基于Kali Linux为Nexus设备构建的Android渗透测试平台,其中包括一些特殊和独特的功能. NetHunter支持无线802.11注入,一键MANA AP ...

- 关于如何通过kali linux 攻击以及破解WPA/WPA2无线加密

http://blog.csdn.net/wingstudio_zongheng/article/details/51435212 1.前期准备 1)打开一个终端 执行命令: ifconfig ...

- Kali-linux在树莓派上破解无线网络

大部分的命令可以正常的运行在BackTrack5或Kali上.在Kali上可以实现的无线渗透测试,在树莓派上也可以运行.在第1章中介绍了在树莓派上安装Kali Linux操作系统,下面将介绍在树莓派上 ...

随机推荐

- Java学习--jsp内置对象

九个内置对象,其中Out,request,response,session,application常用 get与post区别: request对象: response对象: 请求转发与请求重定向的区别 ...

- 二:SpringCloud-Eureka

五:Eureka服务注册与发现 1. 是什么 Spring Cloud 封装了 Netflix 公司开发的 Eureka 模块来实现==服务注册和发现==(请对比Zookeeper). Eureka ...

- 九、curator recipes之不可重入锁InterProcessSemaphoreMutex

简介 recipes的InterProcessSemaphoreMutex是一种不可重入的互斥锁,也就意味着即使是同一个线程也无法在持有锁的情况下再次获得锁,所以需要注意,不可重入的锁很容易在一些情况 ...

- 查看SQLServer数据库表占用大小

查看数据库mdf 文件中 各个表数据占用大小. create table #t(name varchar(255), rows bigint, reserved varchar(20), ...

- bnu 10805 矩形神码的 平面向量的运行

矩形神码的 Time Limit: 1000ms Memory Limit: 65536KB Special Judge 64-bit integer IO format: %lld J ...

- VS2012 常用配置

一. 整合svn版本控制 1. 点击此 下载与SVN版本相对应的ankhsvn插件,本人用的是Subversion 1.8 2. 安装ankhsvn插件,打开VS2012,右键任一工程,有显示如下图, ...

- mybatis oracle 顺序模糊匹配

前言:有时需要顺序模糊匹配字段. 用一半的 % 就好: t.item like #{item}||'%'

- Spring中的BeanFactory和ApplicationContext的区别

我用一个例子去测试BeanFactory和ApplicationContext的区别 首先建立一个bean public class User { //声明无参构造,打印一句话,监测对象创建时机 pu ...

- Excel Metadata

using System; using System.Collections.Generic; using System.ComponentModel; using System.Data; usin ...

- Date()函数的用法