Pwnable-leg

Download : http://pwnable.kr/bin/leg.c

Download :http://pwnable.kr/bin/leg.asm

友链

https://blog.csdn.net/lee_ham/article/details/78398551

下载之后,看看C的源码

if( (key1()+key2()+key3()) == key ){

printf("Congratz!\n");

int fd = open("flag", O_RDONLY);

char buf[];

int r = read(fd, buf, );

write(, buf, r);

(key1()+key2()+key3()) == key就可以获得flag

之后打开另一个文件,是asm汇编语言,一个main函数和三个小部分key

来逐一看看key的数值

key1

(gdb) disass key1

Dump of assembler code for function key1:

0x00008cd4 <+>: push {r11} ; (str r11, [sp, #-]!)

0x00008cd8 <+>: add r11, sp, #

0x00008cdc <+8>: mov r3, pc

0x00008ce0 <+12>: mov r0, r3

0x00008ce4 <+>: sub sp, r11, #

0x00008ce8 <+>: pop {r11} ; (ldr r11, [sp], #)

0x00008cec <+>: bx lr

End of assembler dump.

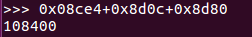

将PC赋值给r3,然后r3在给r0,而r0是函数的返回值,PC(program point)指向的是执行语句地址+8,即0x08cdc+8=0x08ce4,所以key1是0x08ce4

key2

(gdb) disass key2

Dump of assembler code for function key2:

0x00008cf0 <+>: push {r11} ; (str r11, [sp, #-]!)

0x00008cf4 <+>: add r11, sp, #

0x00008cf8 <+>: push {r6} ; (str r6, [sp, #-]!)

0x00008cfc <+12>: add r6, pc, #1

0x00008d00 <+16>: bx r6

0x00008d04 <+20>: mov r3, pc

0x00008d06 <+22>: adds r3, #4

0x00008d08 <+24>: push {r3}

0x00008d0a <+26>: pop {pc}

0x00008d0c <+28>: pop {r6} ; (ldr r6, [sp], #4)

0x00008d10 <+32>: mov r0, r

0x00008d14 <+>: sub sp, r11, #

0x00008d18 <+>: pop {r11} ; (ldr r11, [sp], #)

0x00008d1c <+>: bx lr

先看到pc和r6相加 0x08d04+0x1,然后再bx r6变成thumb状态(根据地址的最低位确定是否状态切换。如果末尾是1则切换到thumb状态,否则保留在asm状态)

之后pc+4赋值给r3(thumb状态,pc+4,asm状态则+8) 再通过adds把r3再加0x4,通过两次相加使得r3=PC+4+4,再赋值给r0 ,

所以r0=PC+4+4=0x8d0c, 即key2=0x8d0c

key3

Dump of assembler code for function key3:

0x00008d20 <+>: push {r11} ; (str r11, [sp, #-]!)

0x00008d24 <+>: add r11, sp, #

0x00008d28 <+8>: mov r3, lr

0x00008d2c <+12>: mov r0, r3

0x00008d30 <+>: sub sp, r11, #

0x00008d34 <+>: pop {r11} ; (ldr r11, [sp], #)

0x00008d38 <+>: bx lr

lr(link register)寄存器存储的是函数的返回地址,指向main函数,看看main函数

0x00008d7c <+>: bl 0x8d20 <key3>

0x00008d80 <+>: mov r3, r0

key3=0x8d80

之后相加即可

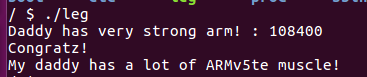

执行获取flag

My daddy has a lot of ARMv5te muscle!

Pwnable-leg的更多相关文章

- 【pwnable.kr】leg

pwnable从入门到放弃第八题. Download : http://pwnable.kr/bin/leg.cDownload : http://pwnable.kr/bin/leg.asm ssh ...

- pwnable.kr leg之write up

看代码: #include <stdio.h> #include <fcntl.h> int key1(){ asm("mov r3, pc\n"); } ...

- pwnable.kr之leg

查看原题代码: #include <stdio.h> #include <fcntl.h> int key1(){ asm("mov r3, pc\n"); ...

- pwnable.kr详细通关秘籍(二)

i春秋作家:W1ngs 原文来自:pwnable.kr详细通关秘籍(二) 0x00 input 首先看一下代码: 可以看到程序总共有五步,全部都满足了才可以得到flag,那我们就一步一步来看 这道题考 ...

- pwnable.kr的passcode

前段时间找到一个练习pwn的网站,pwnable.kr 这里记录其中的passcode的做题过程,给自己加深印象. 废话不多说了,看一下题目, 看到题目,就ssh连接进去,就看到三个文件如下 看了一下 ...

- I had lots of shrapnel in my leg

People were running up to us, and screaming and hitting us, and throwing stones and eggs. "They ...

- pwnable echo2

pwnable echo2 linux 32位程序 涉及FSB和UAF漏洞的利用,先%x泄露地址,然后利用UAF漏洞进行利用 code:

- pwnable.kr-bof

.Nana told me that buffer overflow is one of the most common software vulnerability. Is that true? D ...

- pwnable.kr-collision

题目: 链接后登陆 ssh col@pwnable.kr -p2222 查看文件以及权限 Ls –al 查看代码 cat col.c 根据 if(strlen(argv[1]) != 20){ pri ...

- pwnable.kr-fd

题目: 链接登录: ssh fd@pwnable.kr -p2222 查看文件及权限: ls –al 看到flag文件,但是当前用户fd并没有读权限. cat fd.c 分析程序: int argc ...

随机推荐

- Linux-3.14.12内存管理笔记【伙伴管理算法(1)】

前面分析了memblock算法.内核页表的建立.内存管理框架的构建,这些都是x86处理的setup_arch()函数里面初始化的,因地制宜,具有明显处理器的特征.而start_kernel()接下来的 ...

- go语言设计模式之Strategy

package main import ( "flag" "fmt" "image" "image/color" &qu ...

- AtCoder Regular Contest 103

传送门 C - /\/\/\/ 题意: 给出一个序列\(\{a_i\}\),先要求其满足以下条件: \(a_i=a_{i+2}\) 共有两个不同的数 你现在可以修改任意个数,现问最少修改个数为多少. ...

- cmd如何跨盘cd切换路径

cmd跨盘cd要加参数 /d ,难怪,我还以为电脑有问题呢~

- linux 安装程序的方式

linux 安装程序的方式 通用二进制格式(绿色软件,打开即用) 软件包管理器(rpm) 软件包管理器的前端工具(yum) 源代码编译

- JDBC数据库连接(二)

要想在编程语言中操作数据库,就必须与数据库建立连接. 建立JDBC连接的步骤如下: 导入JDBC包:使用Java语言的import语句在Java代码开头位置导入所需的类. 注册JDBC驱动程序:使JV ...

- A bean with that name has already been defined in class path resource [org/springframework/transaction/annotation/ProxyTransactionManagementConfiguration.class] and overriding is disabled

2019-12-19 13:26:17.594 WARN [main] o.s.boot.web.servlet.context.AnnotationConfigServletWebServerApp ...

- nodejs的require是如何执行的

通常,在Node.js里导入是通过 require函数调用进行的. Node.js会根据 require的是相对路径还是非相对路径做出不同的行为. 相对路径 相对路径很简单. 例如,假设有一个文件路径 ...

- 15-Django开发REST接口

使用Django开发REST接口 我们以在Django框架中使用的图书以及书中人物案例来写一套支持图书数据增删改查的REST API接口,来理解REST API的开发(前后端均发送JSON格式数据) ...

- Netty — 心跳检测和断线重连

一.前言 由于在通信层的网络连接的不可靠性,比如:网络闪断,网络抖动等,经常会出现连接断开.这样对于使用长连接的应用而言,当突然高流量冲击势必会造成进行网络连接,从而产生网络堵塞,应用响应速度下降,延 ...