1. csrf 简介

浅谈CSRF

CSRF是什么?

(Cross Site Request Forgery, 跨站域请求伪造)是一种网络的攻击方式,它在 年曾被列为互联网 大安全隐患之一,

也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。尽管听起来像跨站脚

本(XSS),但它与XSS非常不同,并且攻击方式几乎相左。XSS利用站点内的信任用户,而CSRF则通过伪装来自受信任用户的请求来利

用受信任的网站。与XSS攻击相比,CSRF攻击往往不大流行(因此对其进行防范的资源也相当稀少)和难以防范,所以被认为比XSS更具

危险性。

CSRF可以做什么?

你这可以这么理解CSRF攻击:攻击者盗用了你的身份,以你的名义发送恶意请求。CSRF能够做的事情包括:以你名义发送邮件,发消息,

盗取你的账号,甚至于购买商品,虚拟货币转账......造成的问题包括:个人隐私泄露以及财产安全。

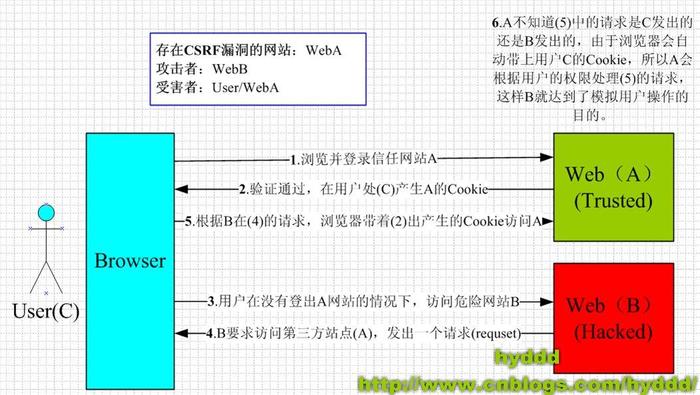

它这么厉害,那它的原理是什么?

- 登录受信任网站A,并在本地生成Cookie。

- 在不登出A的情况下,访问危险网站B。

看到这里,你也许会说:“如果我不满足以上两个条件中的一个,我就不会受到CSRF的攻击”。是的,确实如此,但你不能保证以下情况不会发生:

几种常见的攻击类型

GET类型的CSRF

<img src=http://wooyun.org/csrf?xx=11 />

POST类型的CSRF

<form action="http://wooyun.org/csrf.php" method=POST>

<input type="text" name="xx" value="" />

</form>

<script>

document.forms[].submit();

</script>

其他其他猥琐流CSRF

<img src=http://admin:admin@192.168.1.1 />

防御CSRF的策略

验证 HTTP Referer 字段;

在请求地址中添加 token 并验证;

在 HTTP 头中自定义属性并验证。

验证 HTTP Referer 字段

http://bank.example/withdraw?account=bob&amount=1000000&for=Mallory

在请求地址中添加 token 并验证

在 HTTP 头中自定义属性并验证

防御实例

Sailajs框架中的JavaScript 代码示例

// 从 HTTP 头中取得 Referer 值

var referer=req.headers.Referer;

// 判断 Referer 是否以 test.example 开头

if((referer!=null) && (_.startsWith(referer, “test.example ”))

{

// 验证通过

}

else

{

// 验证失败,返回错误

}

2.验证请求中的 token

var session = req.session; // 从 session 中得到 csrftoken 属性

var token = session.csrftoken;

if(token == null)

{

// 产生新的 token 放入 session 中

token = generateToken();

token.csrftoken = token ;

return ....

}

else

{

// 从 HTTP 头中取得 csrftoken

var token = req.headers.csrftoken;

// 从请求参数中取得 csrftoken

var xhrToken = req.param('csrftoken'); if(token != null && xhrToken != null && token.equals(xhrToken))

{

return ...

}

else

{

return ... // ERROR

}

}

3. HTTP 头中自定义属性(网上例子)

var plainXhr = dojo.xhr; // 重写 dojo.xhr 方法

dojo.xhr = function(method,args,hasBody) {

// 确保 header 对象存在

args.headers = args.header || {};

tokenValue = '<%=request.getSession(false).getAttribute("csrftoken")%>';

var token = dojo.getObject("tokenValue");

// 把 csrftoken 属性放到头中

args.headers["csrftoken"] = (token) ? token : " ";

return plainXhr(method,args,hasBody);

};

总结

1. csrf 简介的更多相关文章

- python之csrf简介

django为用户实现防止跨站请求伪造的功能,通过中间件 django.middleware.csrf.CsrfViewMiddleware 来完成.而对于django中设置防跨站请求伪造功能有分为全 ...

- CSRF 漏洞测试

CSRF简介: CSRF中文名:跨站请求伪造,英文译为:Cross-site request forgery,CSRF攻击就是attacker(攻击者)利用victim(受害者)尚未失效的身份认证信息 ...

- 信息安全学习笔记--CSRF

一.CSRF简介 CSRF(Cross-site request forgery)跨站请求伪造,也被称为“one click attack”或者“session riding”,通常缩写为CS ...

- 关于CSRF的那点事儿

0x01 CSRF简介 CSRF,也称XSRF,即跨站请求伪造攻击,与XSS相似,但与XSS相比更难防范,是一种广泛存在于网站中的安全漏洞,经常与XSS一起配合攻击. 0x02 CSRF原理 ...

- 安全漏洞XSS、CSRF、SQL注入以及DDOS攻击

随着互联网的普及,网络安全变得越来越重要,程序员需要掌握最基本的web安全防范,下面列举一些常见的安全漏洞和对应的防御措施. 0x01: XSS漏洞 1.XSS简介 跨站脚本(cross site s ...

- 程序员常用的3大Web安全漏洞防御解决方案:XSS、CSRF及SQL注入(图文详解)

https://blog.csdn.net/ChenRui_yz/article/details/86489067 随着互联网的普及,网络安全变得越来越重要,程序员需要掌握最基本的web安全防范,下面 ...

- Web安全之跨站伪造请求(CSRF)

CSRF简介 CSRF全称跨站伪造请求(Cross-site request forgery)也称为one click attack/session riding,还可以缩写为XSRF 通俗说就是利用 ...

- CSRF 详解:攻击,防御,Spring Security应用等

本文原创,更多内容可以参考: Java 全栈知识体系.如需转载请说明原处. CSRF(Cross-site request forgery跨站请求伪造,也被称成为"one click att ...

- 【网络安全】——客户端安全(浏览器安全、XSS、CSRF、Clickjacking)

近在学习网络安全相关的知识,于是先从业内一本系统讲Web安全的书<白帽子讲Web安全>系统学习Web安全的相关知识.在此整理书中的知识层次,不求详尽,只求自己对整个Web安全梗概有所了 ...

随机推荐

- [算法]旋转矩阵问题(Spiral Matrix)

题目一: Given a matrix of m x n elements (m rows, n columns), return all elements of the matrix in spir ...

- POJ 1068 Parencodings (类似括号的处理问题)

Pare ...

- js中的可枚举属性与不可枚举属性

在JavaScript中,对象的属性分为可枚举和不可枚举之分,它们是由属性的enumerable值决定的.可枚举性决定了这个属性能否被for…in查找遍历到. 一.怎么判断属性是否可枚举 js中基本包 ...

- vue2.0 构建单页应用最佳实战

vue2.0 构建单页应用最佳实战 前言 我们将会选择使用一些 vue 周边的库vue-cli, vue-router,vue-resource,vuex 1.使用 vue-cli 创建项目2.使 ...

- MySQL查询in操作 查询结果按in集合顺序显示

偶尔看到的...或许有人会注意过,但我以前真不知道 SQL: select * from table where id IN (3,6,9,1,2,5,8,7); 这样的情况取出来后,其实,id还是按 ...

- Delphi中那些容易混淆的基础

@.^.Addr.Pointer Delphi(Pascal)中有几个特殊的符号,如@.^等,弄清楚这些符号的运行,首先要明白Delphi指针的一些基础知识:指针,是一个无符号整数(unsigned ...

- php 简单笔记

1.时间 $date1 = "2014-11-11"; echo date('Y-m-d',strtotime("$date1 +5 day")); //输出结 ...

- (转)#ifndef的用法

原文链接:http://wenku.baidu.com/link?url=c4doqVo3U429RkwTN5eaJIfD2rEu-1bLKKQXuqO8drmL359PhUjVmzC7P94wBY9 ...

- 【leetcode刷题笔记】Remove Duplicates from Sorted Array II

Follow up for "Remove Duplicates":What if duplicates are allowed at most twice? For exampl ...

- bzoj 3530: [Sdoi2014]数数 数位dp

题目 我们称一个正整数N是幸运数,当且仅当它的十进制表示中不包含数字串集合S中任意一个元素作为其子串.例如当S=(22,333,0233)时,233是幸运数,2333.20233.3223不是幸运数. ...