kubernets集群的安全防护(下)

一 集群角色以及集群角色绑定

1.1 前面我们提到过角色以及角色绑定,那么现在为什么会出现集群级别的角色以及角色绑定,作用有如下所示

- 我们如果需要在所有的命名的空间创建某个角色或者角色绑定的时候,按照目前已经学习的方法只能将现有的命名空间里一个一个的去创建,并且这种办法只能创建已经存在的命名空间,对于那些即将创建的命名空间也还需要等待创建完成之后在去创建角色以及角色绑定

- API服务器存储的有2类URL,第一类是资源类型的URL,另一种是非资源性的URL

- 利用角色,以及角色绑定需要明确指出需要访问的集群资源的名称service等是无法访问到非资源形URL

- 再有一点,如果命名空间想要访问集群级别的资源,也只能通过绑定集群角色来访问

1.2 让某个命名空间的pod访问集群级别的资源

k create clusterrole pv-reader --verb=get,list --resource=persistentvolumes

1.3 它的yaml形式如下所示

[root@node01 Chapter12]# k get clusterrole pv-reader -o yaml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

name: pv-reader

rules:

- apiGroups:

- ""

resources:

- persistentvolumes

verbs:

- list

- get

1.4 此时来通过wdm的pod来访问集群级别的资源persistentvolumes,结果如下所示

/ # curl localhost:8001/api/v1/persistentvolumes

{

"kind": "Status",

"apiVersion": "v1",

"metadata": { },

"status": "Failure",

"message": "persistentvolumes is forbidden: User \"system:serviceaccount:wdm:default\" cannot list resource \"persistentvolumes\" in API group \"\" at the cluster scope",

"reason": "Forbidden",

"details": {

"kind": "persistentvolumes"

},

"code": 403

1.5 现在我们将这个集群资源绑定到wdm这个命名空间的SA上面去,执行的命令如下所示

k create rolebinding pv-test --cluster-role=pv-reader --serviceaccount=wdm:default

1.6 之后继续进入wdm命名空间所在的pod来访问集群资源persistentvolumes

/ # curl localhost:8001/api/v1/persistentvolumes

{

"kind": "Status",

"apiVersion": "v1",

"metadata": { },

"status": "Failure",

"message": "persistentvolumes is forbidden: User \"system:serviceaccount:wdm:default\" cannot list resource \"persistentvolumes\" in API group \"\" at the cluster scope",

"reason": "Forbidden",

"details": {

"kind": "persistentvolumes"

},

"code": 403

- 很是奇怪,明明创建了rolebinding并将其具有访问集群资源persistentvolumes的clusterrole,但是还是访问失败

- 说明虽然rolebinding能够将clusterrole绑定到命名空间role上面,但是却无法对集群资源进行访问

1.7 创建一个clusterrolebinding来与clusterrole进行相关绑定

k create clusterrolebinding pv-test --clusterrole=pv-reader --serviceaccount=wdm:default

1.8 之后在wdm的命名空间里面pod访问集群资源

/ # curl localhost:8001/api/v1/persistentvolumes

{

"kind": "PersistentVolumeList",

"apiVersion": "v1",

"metadata": {

"selfLink": "/api/v1/persistentvolumes",

"resourceVersion": "3570872"

},

"items": [

{

"metadata": {

"name": "pv-a",

"selfLink": "/api/v1/persistentvolumes/pv-a",

"uid": "17346ca6-53e0-11eb-ae9a-5254002a5691",

"resourceVersion": "3033946",

"creationTimestamp": "2021-01-11T07:39:09Z",

"labels": {

"type": "local"

},

......

- 可以看到已经成功的查询到了集群级别的信息PV

- 综上所叙,即使给role绑定了集群级别的资源,也无法去访问集群级别的资源

- 集群级别的资源只能通过clusterrolebinding来关联到某个命名空间的pod才能进行访问

1.9 对于非资源类型的URL,集群给其system:discovery的clusterrole,并且将其绑定到了未被认证和已经被认证的组了,即集群内部的任何pod都可以对其进行访问

1.10 集群中也有些clusterrolebinding不仅仅可以与clusterrole进行绑定,同时也可以与role进行绑定,其中有一个名字为view的clusterrole,里面包含了集群内部所有的命名空间的资源相关信息,所有它会具有以下2个特点

- 当它与集群角色绑定进行绑定的时候,那么集群绑定下面的账户就拥有访问这个集群的权限

- 当它与某个命名空间里面的角色绑定的时候进行绑定,那么角色绑定下面的用户或组或serviceaccount则可以访问这个命名空间的资源

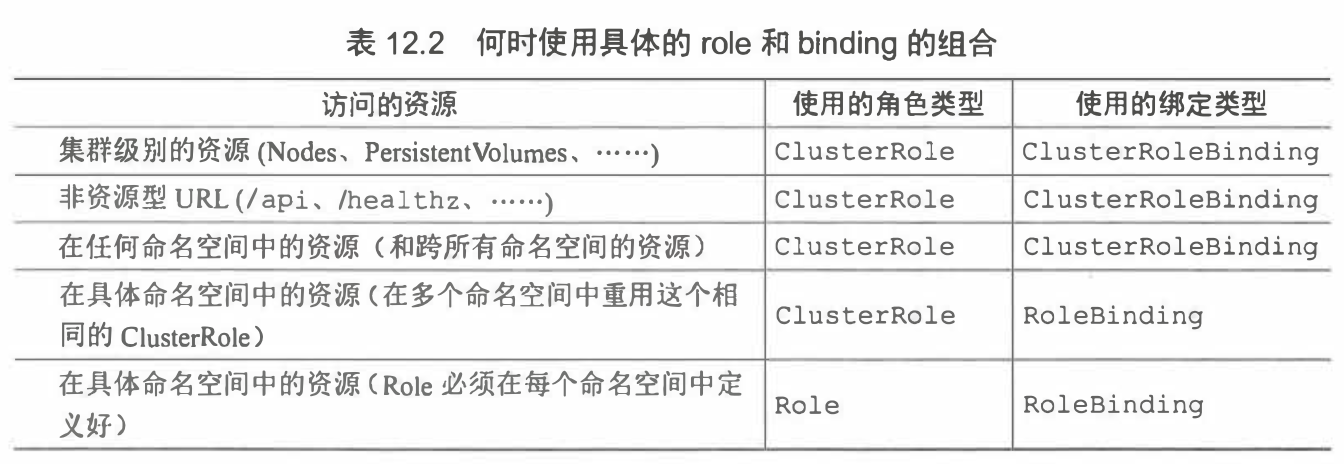

总结角色,角色绑定,集群角色,集群角色绑定的一些规律如下图所示:

1.11 介绍集群默认的clusterrolebinding

- admin的clusterrole允许访问某个命名空间的所有资源(除了role,以及rolebinding)

- cluster-admin允许访问整个集群的所有资源

kubernets集群的安全防护(下)的更多相关文章

- kubernets集群的安全防护(上)

一 了解认证机制 1.1 API的服务器在接收来自客户端的请求的时候会对发起的用户进行几个步骤 认证插件进行认证,确认发起的用户是外部用户,还是集群中的某个命名空间里面的pod 确认用户属于哪个 ...

- 利用Redis实现集群或开发环境下SnowFlake自动配置机器号

前言: SnowFlake 雪花ID 算法是推特公司推出的著名分布式ID生成算法.利用预先分配好的机器ID,工作区ID,机器时间可以生成全局唯一的随时间趋势递增的Long类型ID.长度在17-19位. ...

- ASP.NET Core 数据保护(Data Protection 集群场景)【下】

前言 接[中篇],在有一些场景下,我们需要对 ASP.NET Core 的加密方法进行扩展,来适应我们的需求,这个时候就需要使用到了一些 Core 提供的高级的功能. 本文还列举了在集群场景下,有时候 ...

- Kafka集群在空载情况下Cpu消耗比较高的问题

线上kafka与storm的空载情况下负载都比较高, kafka达到122%, storm平均负载达到, 20%, 当前是通过Ambari下管理kafka的, a. 先停止s5的kafka进程.b. ...

- 使用kubeadm创建kubernets集群

参考: http://docs.kubernetes.org.cn/459.html https://blog.csdn.net/gui951753/article/details/833169 ...

- Redis 集群方案什么情况下会导致整个集群不可用?

有 A,B,C 三个节点的集群,在没有复制模型的情况下,如果节点 B 失败了, 那么整个集群就会以为缺少 5501-11000 这个范围的槽而不可用.

- rancher部署kubernets集群

docker的安装 先添加docker源 sudo apt update sudo apt install docker.io docker更换国内镜像 1.配置脚本如下: #!/bin/bashca ...

- 集群/分布式环境下5种session处理策略

转载自:http://blog.csdn.net/u010028869/article/details/50773174?ref=myread 前言 在搭建完集群环境后,不得不考虑的一个问题就是用户访 ...

- Centos7下部署ceph 12.2.1 (luminous)集群及RBD使用

前言 本文搭建了一个由三节点(master.slave1.slave2)构成的ceph分布式集群,并通过示例使用ceph块存储. 本文集群三个节点基于三台虚拟机进行搭建,节点安装的操作系统为Cento ...

随机推荐

- 基于nacos注册中心的ribbon定制规则

前面说到基于nacos的注册发现有可以扩展实现我们自己的负载均衡算法(Nacos数据模型),来实现同集群调用,是基于spring.cloud.nacos.discovery.cluster-name参 ...

- Flink开发中的问题

1. 流与批处理的区别 流处理系统 流处理系统,其节点间数据传输的标准模型是:当一条数据被处理完成后,序列化到缓存中,然后立刻通过网络传输到下一个节点,由下一个节点继续处理. 批处理系统 批处理系统, ...

- TP学习—第一天:框架的简单学习;创建应用;

一.框架目录文件的介绍 common 核心函数库目录 conf 框架的核心配置文件 lang 语言包目录 library 核心资源库目录 tpl 不用管,就是几个模板 Thin ...

- Excel 冻结窗口

1.冻结前五行 鼠标选中第六行,点击视图----> 冻结窗口 ----> 冻结拆分窗口 2.冻结第一列窗口 鼠标选中第1列,点击视图----> 冻结窗口 ----> 冻结首列窗 ...

- 面试官让你讲讲Linux内核的竞争与并发,你该如何回答?

@ 目录 内核中的并发和竞争简介 原子操作 原子操作简介 整型原子操作函数 位原子操作函数 原子操作例程 自旋锁 自旋锁简介 自旋锁操作函数 自旋锁例程 读写自旋锁 读写锁例程 顺序锁 顺序锁操作函数 ...

- 远程调用post请求和get请求

/** * 获取用户 */ @RequestMapping("getUserMassages") public Map<String,Object> getuserMa ...

- HashMap的循环姿势你真的掌握了吗?

hashMap 应该是java程序员工作中用的比较多的一个键值对处理的数据的类型了.这种数据类型一般都会有增删查的方法,今天我们就来看看它的循环方法以前写过一篇关于ArrayList的循环效率问题&l ...

- shell编程-bash教程入门

Shell脚本与Windows/Dos下的批处理相似,也就是用各类命令预先放入到一个文件中,方便一次性执行的一个程序文件,主要是方便管理员进行设置或者管理用的.但是它比Windows下的批处理更强大, ...

- JavaSwing实现的文本比较软件

先看效果:截图1 截图2: 实现思路: 1.界面UI设计 2.功能点 : a 打开文件进行比较 b 粘贴内容进去比较 c 提示帮助 d 窗口可以任意拖动 3.文本比较算法 java类 : ...

- SpringBoot全局异常拦截

SpringBoot全局异常捕获 使用到的技能 @RestControllerAdvice或(@ControllerAdvice+@ResponseBody) @ExceptionHandler 代码 ...