附025.kubeadm部署Kubernetes更新证书

一 查看证书

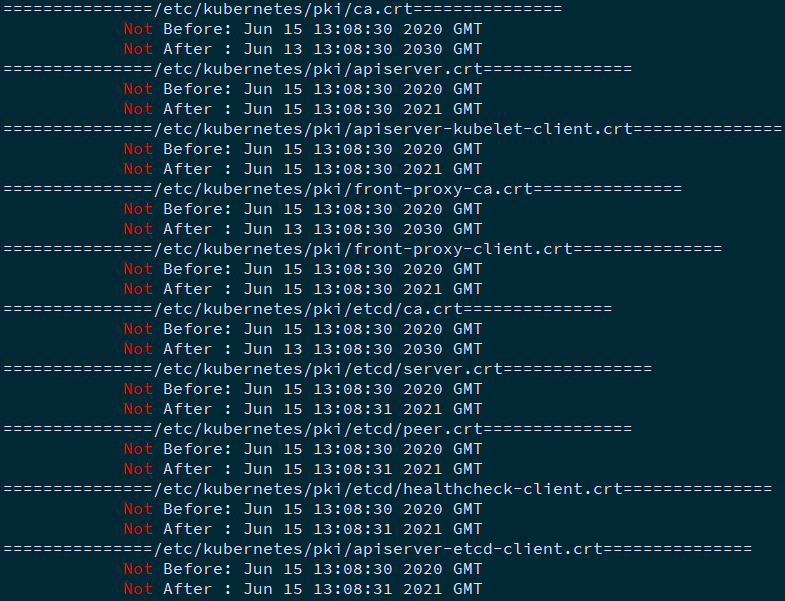

1.1 查看过期时间-方式一

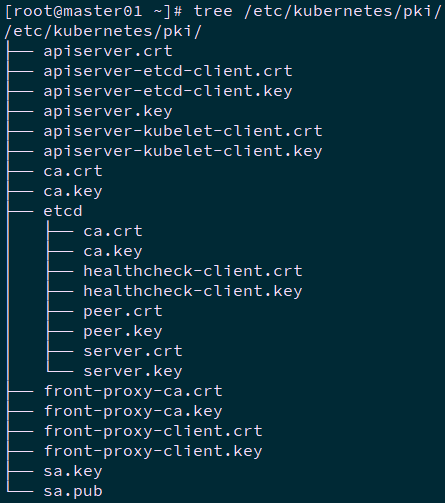

1 [root@master01 ~]# tree /etc/kubernetes/pki/

2 [root@master01 ~]# for tls in `find /etc/kubernetes/pki -maxdepth 2 -name "*.crt"`; \

3 do echo ===============$tls===============; \

4 openssl x509 -in $tls -text| grep Not; \

5 done

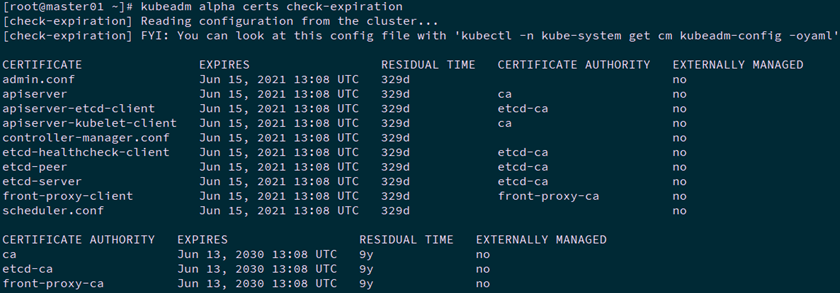

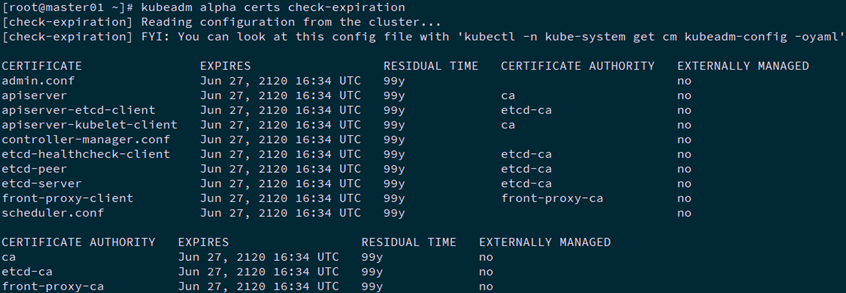

1.1 查看过期时间-方式二

1 [root@master01 ~]# tree /etc/kubernetes/pki/

1 [root@master01 ~]# kubeadm alpha certs check-expiration

二 证书类别

2.1 集群根证书

1 [root@master01 ~]# ll /etc/kubernetes/pki/ca*

2 -rw-r--r-- 1 root root 1.1K Jun 15 21:08 /etc/kubernetes/pki/ca.crt

3 -rw------- 1 root root 1.7K Jun 15 21:08 /etc/kubernetes/pki/ca.key

- kube-apiserver 组件持有的服务端证书

1 [root@master01 ~]# ll /etc/kubernetes/pki/apiserver.*

2 -rw-r--r-- 1 root root 1.3K Jun 15 21:08 /etc/kubernetes/pki/apiserver.crt

3 -rw------- 1 root root 1.7K Jun 15 21:08 /etc/kubernetes/pki/apiserver.key

- kubelet 组件持有的客户端证书

1 [root@master01 ~]# ll /etc/kubernetes/pki/apiserver-kubelet-client.*

2 -rw-r--r-- 1 root root 1.1K Jun 15 21:08 /etc/kubernetes/pki/apiserver-kubelet-client.crt

3 -rw------- 1 root root 1.7K Jun 15 21:08 /etc/kubernetes/pki/apiserver-kubelet-client.key

2.2 汇聚层证书

1 [root@master01 ~]# ll /etc/kubernetes/pki/front-proxy-ca.*

2 -rw-r--r-- 1 root root 1.1K Jun 15 21:08 /etc/kubernetes/pki/front-proxy-ca.crt

3 -rw------- 1 root root 1.7K Jun 15 21:08 /etc/kubernetes/pki/front-proxy-ca.key

1 [root@master01 ~]# ll /etc/kubernetes/pki/front-proxy-client.*

2 -rw-r--r-- 1 root root 1.1K Jun 15 21:08 /etc/kubernetes/pki/front-proxy-client.crt

3 -rw------- 1 root root 1.7K Jun 15 21:08 /etc/kubernetes/pki/front-proxy-client.key

4

2.3 etcd集群根证书

1 [root@master01 ~]# ll /etc/kubernetes/pki/etcd/ca.*

2 -rw-r--r-- 1 root root 1017 Jun 15 21:08 /etc/kubernetes/pki/etcd/ca.crt

3 -rw------- 1 root root 1.7K Jun 15 21:08 /etc/kubernetes/pki/etcd/ca.key

4

- etcd server服务端证书

1 [root@master01 ~]# ll /etc/kubernetes/pki/etcd/server.*

2 -rw-r--r-- 1 root root 1.2K Jun 15 21:08 /etc/kubernetes/pki/etcd/server.crt

3 -rw------- 1 root root 1.7K Jun 15 21:08 /etc/kubernetes/pki/etcd/server.key

4

- etcd 集群中peer节点互相通信使用的客户端证书

1 [root@master01 ~]# ll /etc/kubernetes/pki/etcd/peer.*

2 -rw-r--r-- 1 root root 1.2K Jun 15 21:08 /etc/kubernetes/pki/etcd/peer.crt

3 -rw------- 1 root root 1.7K Jun 15 21:08 /etc/kubernetes/pki/etcd/peer.key

4

- pod 中定义 Liveness 探针使用的客户端证书

1 [root@master01 ~]# ll /etc/kubernetes/pki/etcd/healthcheck-client.*

2 -rw-r--r-- 1 root root 1.1K Jun 15 21:08 /etc/kubernetes/pki/etcd/healthcheck-client.crt

3 -rw------- 1 root root 1.7K Jun 15 21:08 /etc/kubernetes/pki/etcd/healthcheck-client.key

4

- 配置在 kube-apiserver 中用来与 etcd server 做双向认证的客户端证书

1 [root@master01 ~]# ll /etc/kubernetes/pki/apiserver-etcd-client.*

2 -rw-r--r-- 1 root root 1.1K Jun 15 21:08 /etc/kubernetes/pki/apiserver-etcd-client.crt

3 -rw------- 1 root root 1.7K Jun 15 21:08 /etc/kubernetes/pki/apiserver-etcd-client.key

4

2.4 Serveice Account密钥

1 [root@master01 ~]# ll /etc/kubernetes/pki/sa.*

2 -rw------- 1 root root 1.7K Jun 15 21:08 /etc/kubernetes/pki/sa.key

3 -rw------- 1 root root 451 Jun 15 21:08 /etc/kubernetes/pki/sa.pub

4

三 更新证书方法一

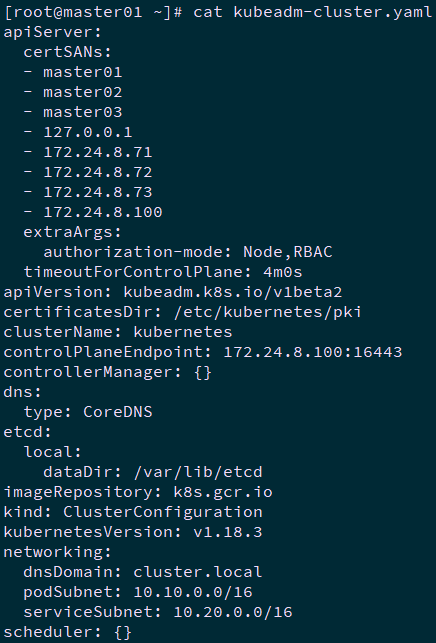

3.1 备份集群配置

1 [root@master01 ~]# kubeadm config view > kubeadm-cluster.yaml

3.2 更新证书

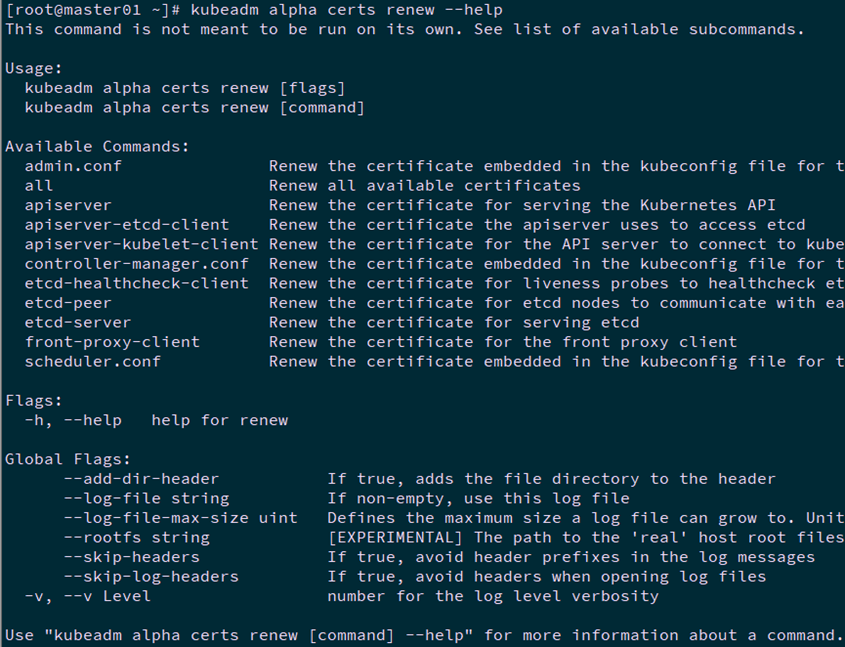

1 [root@master01 ~]# kubeadm alpha certs renew --help #查看帮助

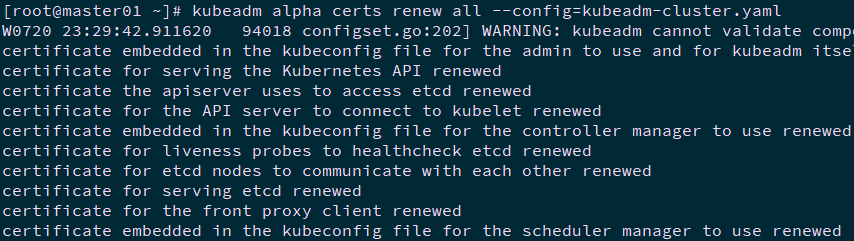

1 [root@master01 ~]# kubeadm alpha certs renew all --config=kubeadm-cluster.yaml #更新所有证书

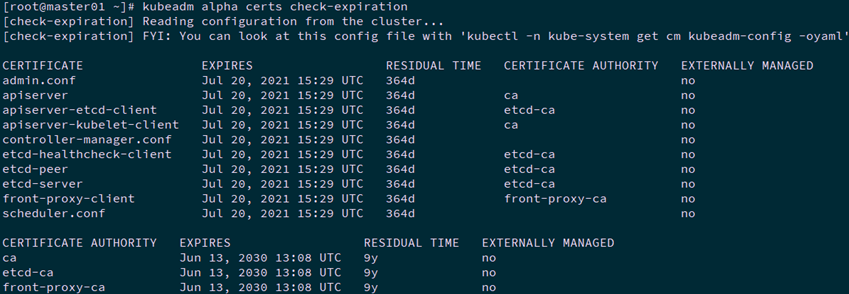

1 [root@master01 ~]# kubeadm alpha certs check-expiration #确认验证

1 [root@master01 ~]# scp -rp kubeadm-cluster.yaml root@master02:/root/

2 [root@master01 ~]# scp -rp kubeadm-cluster.yaml root@master03:/root/

3 [root@master02 ~]# kubeadm alpha certs renew all --config=kubeadm-cluster.yaml

4 [root@master03 ~]# kubeadm alpha certs renew all --config=kubeadm-cluster.yaml

5

3.3 启用证书

1 [root@master01 ~]# docker ps |grep -E 'k8s_kube-apiserver|k8s_kube-controller-manager|k8s_kube-scheduler|k8s_etcd_etcd' | awk -F ' ' '{print $1}' |xargs docker restart

2 [root@master02 ~]# docker ps |grep -E 'k8s_kube-apiserver|k8s_kube-controller-manager|k8s_kube-scheduler|k8s_etcd_etcd' | awk -F ' ' '{print $1}' |xargs docker restart

3 [root@master03 ~]# docker ps |grep -E 'k8s_kube-apiserver|k8s_kube-controller-manager|k8s_kube-scheduler|k8s_etcd_etcd' | awk -F ' ' '{print $1}' |xargs docker restart

四 更新证书方法二

4.1 备份集群配置

4.2 查看当前版本

1 [root@master01 ~]# kubectl version

4.3 获取源码

1 [root@master01 ~]# wget https://github.com/kubernetes/kubernetes/archive/v1.18.3.tar.gz

2 [root@master01 ~]# tar -zxvf v1.18.3.tar.gz

3

4.4 修改CA证书时间

1 [root@master01 ~]# vi kubernetes-1.18.3/staging/src/k8s.io/client-go/util/cert/cert.go

2 ……

3 57 func NewSelfSignedCACert(cfg Config, key crypto.Signer) (*x509.Certificate, error) {

4 ……

5 65 NotBefore: now.UTC(),

6 66 NotAfter: now.Add(duration365d * 100).UTC(),

7 ……

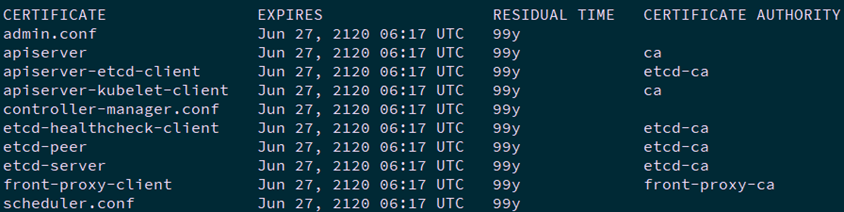

4.5 修改其他证书时间

1 [root@master01 ~]# vi kubernetes-1.18.3/cmd/kubeadm/app/constants/constants.go

2 ……

3 39 const (

4 48 // CertificateValidity defines the validity for all the signed certificates generated by kubeadm

5 49 CertificateValidity = time.Hour * 24 * 365 * 100

6 ……

7 [root@master01 kubernetes-1.18.3]# cat build/build-image/cross/VERSION

8 v1.13.9-5 #使用官方corss版本

4.6 编译kubeadm方式一

1 [root@master01 kubernetes-1.18.3]# docker pull us.gcr.io/k8s-artifacts-prod/build-image/kube-cross:v1.13.9-5

2 [root@master01 ~]# docker run --rm -v /root/kubernetes-1.18.3/:/go/src/k8s.io/kubernetes -it us.gcr.io/k8s-artifacts-prod/build-image/kube-cross:v1.13.9-5 bash

3 root@51e96585ea73:/go# cd /go/src/k8s.io/kubernetes

4 root@51e96585ea73:/go/src/k8s.io/kubernetes# make all WHAT=cmd/kubeadm GOFLAGS=-v

# make all WHAT=cmd/kubelet GOFLAGS=-v

# 编译kubectl

# make all WHAT=cmd/kubectl GOFLAGS=-v

1 root@51e96585ea73:/go/src/k8s.io/kubernetes# exit #退出容器

2 [root@master01 ~]# mv /usr/bin/kubeadm /usr/bin/kubeadm_backup #备份原kubeadm

3 [root@master01 ~]# cp kubernetes-1.18.3/_output/local/bin/linux/amd64/kubeadm /usr/bin/kubeadm

4 [root@master01 ~]# kubeadm version #查看版本

5

4.7 编译kubeadm方式二

1 [root@master01 ~]# yum -y install gcc make rsync jq

2 [root@master01 ~]# wget https://dl.google.com/go/go1.13.9.linux-amd64.tar.gz

3 [root@master01 ~]# tar zxvf go1.13.9.linux-amd64.tar.gz -C /usr/local/

4 [root@master01 ~]# vi /etc/profile.d/goenv.sh

5 #go setting

6 export GOROOT=/usr/local/go

7 export GOPATH=/usr/local/gopath

8 export PATH=$PATH:$GOROOT/bin

9 [root@master01 ~]# source /etc/profile

10 [root@master01 ~]# go version

11 go version go1.13.9 linux/amd64

12 [root@master01 ~]# cd kubernetes-1.18.3/

13 [root@master01 kubernetes-1.18.3]# make all WHAT=cmd/kubeadm GOFLAGS=-v

14 [root@master01 kubernetes-1.18.3]# mv /usr/bin/kubeadm /usr/bin/kubeadm_backup #备份原kubeadm

15 [root@master01 kubernetes-1.18.3]# cp _output/local/bin/linux/amd64/kubeadm /usr/bin/kubeadm

4.8 备份集群配置

4.8 更新证书

1 [root@master01 ~]# ssh root@master02 "mv /usr/bin/kubeadm /usr/bin/kubeadm_backup"

2 [root@master01 ~]# ssh root@master03 "mv /usr/bin/kubeadm /usr/bin/kubeadm_backup"

3 [root@master01 ~]# scp -rp kubeadm-cluster.yaml root@master02:/root/

4 [root@master01 ~]# scp -rp kubeadm-cluster.yaml root@master03:/root/

5 [root@master01 ~]# kubeadm alpha certs renew all --config=kubeadm-cluster.yaml

6 [root@master02 ~]# kubeadm alpha certs renew all --config=kubeadm-cluster.yaml

7 [root@master03 ~]# kubeadm alpha certs renew all --config=kubeadm-cluster.yaml

8 [root@master01 ~]# kubeadm alpha certs check-expiration #确认验证

4.9 启用证书

附025.kubeadm部署Kubernetes更新证书的更多相关文章

- 附003.Kubeadm部署Kubernetes

一 kubeadm介绍 1.1 概述 Kubeadm 是一个工具,它提供了 kubeadm init 以及 kubeadm join 这两个命令作为快速创建 kubernetes 集群的最佳实践. k ...

- 附012.Kubeadm部署高可用Kubernetes

一 kubeadm介绍 1.1 概述 参考<附003.Kubeadm部署Kubernetes>. 1.2 kubeadm功能 参考<附003.Kubeadm部署Kubernetes& ...

- 02 . Kubeadm部署Kubernetes及简单应用

kubeadm部署Kubernetes kubeadm简介 # kubeadm是一位高中生的作品,他叫Lucas Kaldstrom,芬兰人,17岁用业余时间完成的一个社区项目: # kubeadm的 ...

- [转帖]CentOS 7 使用kubeadm 部署 Kubernetes

CentOS 7 使用kubeadm 部署 Kubernetes 关闭swap 执行swapoff临时关闭swap. 重启后会失效,若要永久关闭,可以编辑/etc/fstab文件,将其中swap分 ...

- Kubeadm部署Kubernetes

Kubeadm部署Kubernetes 1.环境准备 主机名 IP 说明 宿主机系统 k8s-master 10.0.0.101 Kubernetes集群的master节点 Ubuntu2004 k8 ...

- 使用kubeadm部署Kubernetes v1.13.3

kubeadm是官方社区推出的一个用于快速部署kubernetes集群的工具. 这个工具能通过两条指令完成一个kubernetes集群的部署: 1. 安装要求 在开始之前,部署Kubernetes集群 ...

- [原]使用kubeadm部署kubernetes(一)

####################### 以下为声明 ##################### 在公众号 木子李的菜田 输入关键词: k8s 有系列安装文档 此文档是之前做笔记在 ...

- 使用kubernetes 官网工具kubeadm部署kubernetes(使用阿里云镜像)

系列目录 kubernetes简介 Kubernetes节点架构图: kubernetes组件架构图: 准备基础环境 我们将使用kubeadm部署3个节点的 Kubernetes Cluster,整体 ...

- centos7.1使用kubeadm部署kubernetes 1.16.2的master高可用

机器列表,配置域名解析 cat /etc/hosts192.168.200.210 k8s-master1192.168.200.211 k8s-master2192.168.200.212 k8s- ...

随机推荐

- 计算机网络之tcp四次挥手

TCP的四次挥手(Four-Way Wavehand)1.前言对于"三次握手"我们耳熟能详,因为其相对的简单.但是,我们却不常听见“四次挥手”,就算听过也未必能详细地说明白它的具体 ...

- Salesforce LWC学习(十八) datatable展示 image

本篇参看: https://developer.salesforce.com/docs/component-library/bundle/lightning-datatable/documentati ...

- 【floyd+矩阵乘法】POJ 3613 Cow Relays

Description For their physical fitness program, N (2 ≤ N ≤ 1,000,000) cows have decided to run a rel ...

- P2629 【好消息,坏消息】

其实刚开始看到这道题,应该很多都会想到区间DP中的合并石子,开一个2倍的空间(严格来说的话应该是2n-1),将本来的环变成一个链式的结构.然后对于得到的消息,可以预处理一个前缀和,这样就可以很方便的知 ...

- NOIp (on line) 入门组 2020 总结

得分情况 : 估分: 100+30+30=160: 实际: 95+70+25=190: T1 : 题意: 有n块钱,买三种文具,分别为 a:7元.b:4元.c:3元,问怎么买能让n元钱全部用完,而且使 ...

- 「单调队列优化DP」P2034 选择数字

「单调队列优化DP」P2034 选择数字 题面描述: 给定一行n个非负整数a[1]..a[n].现在你可以选择其中若干个数,但不能有超过k个连续的数字被选择.你的任务是使得选出的数字的和最大. 输入格 ...

- 读CSAPP第一章的收获

这个系列只写了CSAPP第三版对于我的收获. 里面的内容很多,我只写我以前不知道的,然后现在又觉得挺有用的内容. 没有很好的排版,将就看. Amadhl定律:主要观点,想要显著加速整个系统,必须提升全 ...

- PLSQL导入dmp文件完整步骤(附图)

导入dmp文件分为三大步:创建表空间.创建用户.导入dmp文件 一.创建表空间: 点击new,新建一个sql window 语句为: create tablespace "表空间名" ...

- postman-4-响应内容

通过响应报文来检测接口的正确性:响应由正文,响应头和状态码组成 Pretty模式可以格式化JSON或XML响应报文,以便更容易查看.突出显示Pretry模式中的链接,点击它们, 可以通过链接URL在P ...

- Oracle数据库期末总结

目录 基础内容-服务相关 Oracle体系结构: 表空间与数据文件之间的关系: 内存结构(SGA ,PGA) 表空间(大题)(tablespace) 数据文件(大题)(.dbf) 控制文件,记录和维护 ...