脚本病毒分析扫描专题2-Powershell代码阅读扫盲

4.2、PowerShell

为了保障木马样本的体积很小利于传播。攻击者会借助宏->WMI->Powershell的方式下载可执行文件恶意代码。最近也经常会遇见利用Powershell通过Windows自带的组件执行系统命令绕过UAC下载文件手法的文章。

UAC:用户帐户控制(User Account Control,简写作UAC)是微软公司在其Windows Vista及更高版本操作系统中采用的一种控制机制。其原理是通知用户是否对应用程序使用硬盘驱动器和系统文件授权,以达到帮助阻止恶意程序(有时也称为“恶意软件”)损坏系统的效果。

PowerShell:Windows PowerShell是一种命令行外壳程序和脚本环境,使命令行用户和脚本编写者可以利用 .NET Framework的对象,在病毒样本传播与渗透测试场景中用于下载第二阶段的病毒文件和执行文件。

4.2.1 Powershell代码阅读扫盲

(1) 环境介绍

- 开发工具

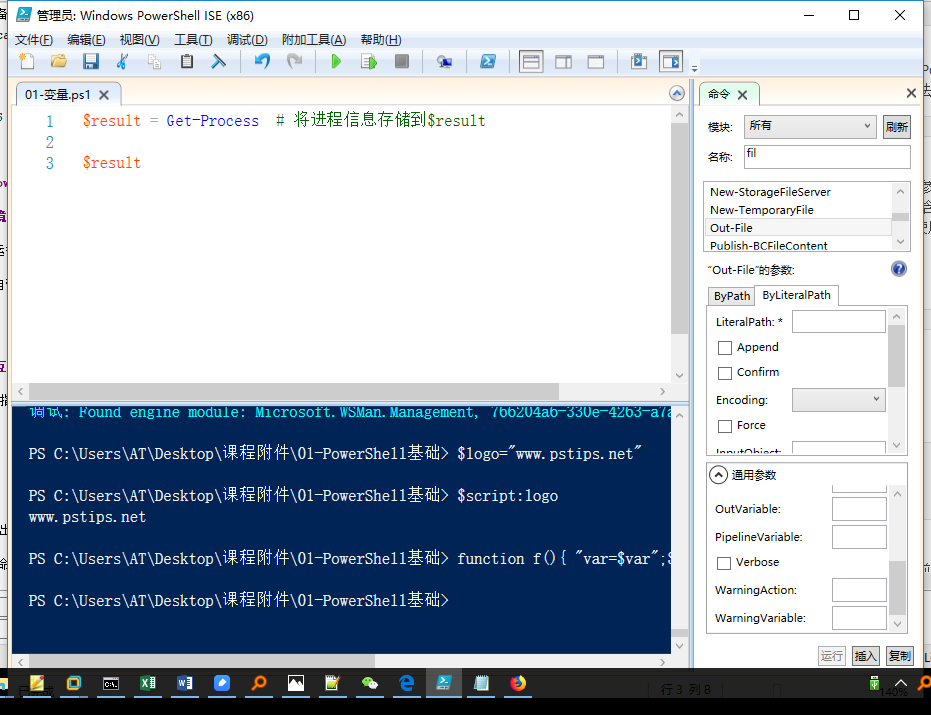

开发工具可以使用自带的Windows PowerShell ISE。

PowerShell的运行后缀为.ps1,也可以通过交互式运行。

注:Windows下PowerShell默认的权限级别是Restricted,如果在Restricted权限运行PowerShell会提示错误信息:

- 代码调试

自带的编译器常用快捷键:F9下断点、F5执行、F10单步执行

PS C:\WINDOWS\system32> xx.ps1

有关详细信息,请参阅 https:/go.microsoft.com/fwlink/?LinkID=135170 中的 about_Execution_Policies。

+ CategoryInfo : SecurityError: (:) [],ParentContainsErrorRecordException

+ FullyQualifiedErrorId : UnauthorizedAccess

解决方案

将执行权限修改为RemoteSigned或者Unrestricted:

Set-ExecutionPolicy RemoteSigned

(2) Powershell启动命令参数

- EncodedCommand

使用此参数向PowerShell传递base64编码字符串并运行。

变种使用方法:

方式1:"-enc"

方法2:"-Enc"

方法3:"-EncodedCommand"

方法4:"-encodedcommand"

方法5:"-encodedCommand"

方法6:"-ec"

方法7:"-en"

方法8:"-ENC"

- WindowStyle Hidden

使用此参数避免PowerShell执行时显示运行窗口。其中“-window hidden”方法使用最多主要与前文提到的Cerber勒索软件有关。

变种使用方法:

方式1 :"-window hidden"

方法2 :"-W Hidden"

方法3 :"-w hidden"

方法4 :"-windowstyle hidden"

方法5 :"-win hidden"

方法6 :"-WindowStyle Hidden"

方法7 :"-win Hidden"

方法8 :"-wind hidden"

方法9 :"-WindowStyle hidden"

方法10:"-WindowStyle hiddeN"

方法11:"-windows hidden"

方法12:"-WindowStyle hiddeN"

方法13:"-windows hidden"

方法14:"-Win Hidden"

方法15:"-win hid"

方法16:"-Windows hidden"

方法17:"-Wind Hidden"

方法18:"-Win hidden"

- NonInteractive

使用此参数避免显示一个交互对话窗口。此方法与WindowStyle隐藏方法配合使用以隐藏执行痕迹。

其中使用“-noni”的变种中76%是通用型的shellcode注入代码或SET工具,而使用“-NonI”的变种主要是PowerShell Empire工具。

变种使用方法:

方式1 :"-noni"

方法2 :"-Nonl"

方法3 :"-noninteractive"

方法4 :"-Nonlnteractive"

方法5 :"-nonl"

- NoProfile

使用此参数阻止PowerShell在开机时加载配置文件脚本,以避免载入非预期的命令或设置。与非交互方式类似,“-nop”方法主要由SET和通用型shellcode注入变种采用,而“-NoP”方法主要由PowerShell Empire使用。

变种使用方法:

方式1 :"-nop"

方法2 :"-NoP"

方法3 :"-noprofile"

方法4 :"-NoProfile"

方法5 :"-noP"

- ExecutionPolicy ByPass

使用此参数绕过默认的PowerShell脚本执行策略(即受限策略),可以执行任何代码。有趣的是,使用EncodedCommand参数执行的代码不受执行策略影响。

变种使用方法:

方式1: "-ep bypass"

方式2: "-exec bypass"

方式3: "-executionpolicy bypass"

方式4: "-Exec Bypass"

方式5: "-ExecutionPolicy ByPass"

方式6: "-Exec ByPass"

方式7: "-ExecutionPolicy Bypass"

方式8: "-ExecuTionPolicy ByPasS"

方式9: "-exe byPass"

方式10: "-ep Bypass"

方式11: "-ExecutionPolicy BypasS"

方式12: "-Exe ByPass"

- Sta

使用单线程模式(现在是PowerShell 3.0的默认模式)。此参数基本上是PowerShell Empire在使用。

变种使用方法:

方法1:"-sta"

- NoExit

使用此参数阻止PowerShell在运行启动命令后退出。这是PowerWorm恶意软件除EncodedCommand参数外使用的唯一参数。

变种使用方法:

方法1:"-noexit"

- ExecutionPolicy Hidden

这实际上不是一个有效的参数,因此PowerShell会忽略该参数。使用该参数的每个样本我都标记为与“TXT C2”脚本有关,该脚本试图加载一个包含另一段PowerShell脚本的DNS TXT记录,与PowerWorm类似。可能攻击者本来想使用的是ByPass参数,因为他们的后续命令中使用了“-w hidden”参数。

变种使用方法:

方法1:"-ep hidden"

- NoLogo

避免PowerShell启动时显示版权信息。

变种使用方法:

方式1: "-Nol"

方式2: "-NoL"

方式3: "-nologo"

方式4: "-nol"

- ExecutionPolicy Unrestricted

与ByPass类似,但会在运行从Internet下载的未签名脚本前警告用户。使用此参数的脚本在试图执行从Internet下载的脚本时会触发警告信息。

变种使用方法:

方式1: "-ExecutionPolicy Unrestricted"

- Command

利用该参数可以执行参数后面的命令,就如同直接在PowerShell提示符下输入命令一样。我只捕捉到一个样本,它直接附加到某个恶意软件中,该恶意软件在FireEye发布的一篇关于绕过基于签名的检测方法的博文中提到过。该PowerShell脚本包含在一个DOCM文件的“Comments“域中,通过Word文档的宏加载执行。以下是该样本的恶意PowerShell代码片段,通过将多条命令组合在一起,可以实现FTP传输和NetCat建连目的。

变种使用方法:

方式1: "-c"

常见组合示例代码:

方式1: "-window hidden -enc"

方式2: "-enc"

方式3: "-nop -noni -enc"

方式4: "-NoP -sta -Nonl -W Hidden -Enc"

方式5: "-EncodedCommand"

方式6: "-ep bypass -noni -W Hidden -Enc"

方式7: "-Nop -Nonl -W Hidden -Enc"

方式8: "-nop -win hidden -noni -enc"

方式9: "-executionpolicy bypass -windowstyle hidden -enc"

方式10: "-nop -exec bypass -win Hidden -noni -enc"

测试下载本地计算器示例代码:

1)下载文件:在捕获到的样本中最常用的办法就是使用.net框架下的System.Net.WevClient类的DownloadFile()方法来下载文件。

2)运行文件:运行计算机上的可执行文件或文档,例如.exe或.txt文件。

示例代码:01-PowerShell基本语句.ps1

# 1、下载文件

pOWErsHell.ExE -exEcUTIonPOLICy BYpAsS -nOprOFile -winDOWStyLE HiDden (NEW-objeCt SYSTeM.Net.weBCLIEnT).DOWNloaDfIlE('file://C:\Windows\System32\calc.exe','D:\powershell_calc.EXE');

# 1.1 拆分代码

$client = new-object System.Net.WebClient

$client.DownloadFile(‘file://C:\Windows\System32\calc.exe’, ‘D:\powershell_calc.EXE’)

# 2、运行文件

sTArt-PrOCeSS 'D:\powershell_calc.EXE'

(3) 交互式SHELL

与Office Macor的不同,Powershell有许多内置的交互式Shell命令。

- 01 获取帮助命令

Get-Help

- 02 查找实现指定任务的命令

Get-Command

Get-command pwd # 查看pwd对应的Powershell命令

Get-command ls # 查看ls对应的Powershell命令

Get-command cd # 查看cd对应的Powershell命令

- 03 将管道输出的结果保存到文件中

通过Out-File命令或者重定向>>操作符将输出结果保存到文件中。

Get-Command | Out-File D:\unicodefile.txt

- 04 获取进程信息

Get-Process

- 05 环境变量

dir ENV: # 查看所有环境变量

$ENV:COMPUTERNAME # 查看计算机名

- 06 获取历史命令

Get-History

- 07 向文件的结尾处加入信息

Get-Process >> D:\files.txt

Get-Process | Out-File -Append D:\files.txt

"Hello zzzhhh" >> D:\files.txt

(4) 变量

初始化变量的方式,是在变量后加入$+变量名,其次是除了花括号字符{}和冒号(

脚本病毒分析扫描专题2-Powershell代码阅读扫盲的更多相关文章

- 脚本病毒分析扫描专题1-VBA代码阅读扫盲、宏病毒分析

1.Office Macor MS office宏的编程语言是Visual Basic For Applications(VBA). 微软在1994年发行的Excel5.0版本中,即具备了VBA的宏功 ...

- 【病毒分析】对一个vbs脚本病毒的分析

[病毒分析]对一个vbs脚本病毒的分析 本文来源:i春秋社区-分享你的技术,为安全加点温度 一.前言 病毒课老师丢给我们一份加密过的vbs脚本病毒的代码去尝试分析,这里把分析过程发出来,供大家参考,如 ...

- Ramnit蠕虫病毒分析和查杀

Ramnit是一种蠕虫病毒.拥有多种传播方式,不仅可以通过网页进行传播,还可以通过感染计算机内可执行文件进行传播.该病毒在2010年第一次被安全研究者发现,从网络威胁监控中可以看出目前仍然有大量的主机 ...

- VBS脚本病毒特点及如何防范3(转)

5.Vbs病毒生产机的原理介绍 所谓病毒生产机就是指可以直接根据用户的选择产生病毒源代码的软件.在很多人看来这或许不可思议,其实对脚本病毒而言它的实现非常简单. 脚本语言是解释执行的.不需要编译,程序 ...

- 猪懂傻改之《powershell 代码规范》

猪懂傻改之<powershell 代码规范> 脚本程序员或许都经历过这样的场景:接手别人的代码时,因为没有注释,变量名五花八门,模块之间逻辑关系如麻,弄得满头雾水,一脸茫然,痛定思痛之后不 ...

- spo0lsv病毒分析

1.样本概况 1.1 样本信息 病毒名称:spo0lsv.exe 所属家族:Worm MD5值:512301C535C88255C9A252FDF70B7A03 SHA1值:CA3A1070CFF31 ...

- [FreeBuff]Trojan.Miner.gbq挖矿病毒分析报告

Trojan.Miner.gbq挖矿病毒分析报告 https://www.freebuf.com/articles/network/196594.html 竟然还有端口转发... 这哥们.. 江民安全 ...

- 一份通过IPC$和lpk.dll感染方式的病毒分析报告

样本来自52pojie论坛,从事过两年渗透开始学病毒分析后看到IPC$真是再熟悉不过. 1.样本概况 1.1 样本信息 病毒名称:3601.exe MD5值:96043b8dcc7a977b16a28 ...

- 小技巧——病毒分析中关闭ASLR

原文来自:https://bbs.ichunqiu.com/thread-41359-1-1.html 病毒分析中关闭ASLR 分析病毒的时候,尽可能用自己比较熟悉的平台,这样可以大大地节省时间,像我 ...

随机推荐

- Java将其他数据类型转换成JSON字符串格式

Student.java package com.demo.servlet; import java.util.List; import java.util.Map; public class Stu ...

- Charles的HTTPS抓包方法及原理分析

原文地址:http://www.jianshu.com/p/870451cb4eb0 背景 作为移动平台的RD,项目开发过程中一项比较重要的甩锅技能——抓包应该大家都比较熟悉了,毕竟有些bug可能是由 ...

- Scrapy初尝试

,python3.6版本 在看网上的安装的时候下一堆依赖,其实没有必要一个个的去装,pip直接分析依赖一块下载安装下来! 已经安装了pip模块 直接上 pip install scrapy 安装twi ...

- Business Cards UVALive - 4384(画图看图。。)

只能由三种情况 都横着放 都竖着放 横和竖交错放 那就去判断好了... 具体看代码 #include <iostream> #include <cstdio> #inclu ...

- 洛谷 P3942 将军令 解题报告

P3942 将军令 题目描述 又想起了四月. 如果不是省选,大家大概不会这么轻易地分道扬镳吧? 只见一个又一个昔日的队友离开了机房. 凭君莫话封侯事,一将功成万骨枯. 梦里,小\(F\)成了一个给将军 ...

- Python 使用CPickle和pickle模块进行序列化和反序列化

#Cpickle使用C语言进行编写的相比pickle来说效率高很多 #-*-coding:utf-8-*-'''序列化操作'''try: import cPickle as pickleexce ...

- java堆溢出

java堆是用来存储对象实例的:只要不断创建对象,GC Roots到对象之间有可达路径来避免垃圾回收机制清除这些对象,当对象数量达到最大堆的容量限制的时候就会产生内存溢出异常.异常对战信息为OutOf ...

- 解题:POI 2012 Well

题面 比较明显地能看出二分来,但是检查函数很难写.对于二分出的一个$mid$,我们要让它满足在$m$次操作内令序列中存在一个为零的位置,同时使得任意相邻的两项之差不超过$mid$ 第二项的检查比较好做 ...

- k最近邻算法(kNN)

from numpy import * import operator from os import listdir def classify0(inX, dataSet, labels, k): d ...

- 关于nodejs的几个干货(读中文文件编码问题/发送邮件/定时任务)

关于nodejs读取中文文件真是折腾了不少时间,网上各种方案,最后没有一个适用我,好在解决了. 下面的三个知识点都是从项目中抽出的,要单独运行脚本的话需要用全局模式来安装模块,比如安装中文转换模块(后 ...