MSF——信息收集(四)

MSF系列:

发现和端口扫描

Nmap扫描

db_nmap -sV 192.168.1.0/

Auxiliary模块

RHOSTS在指定目标时可以指定多个目标

指定IP范围:192.168.171.1.20-192.168.171.30

指定两个主机段:192.168.1.0/24,192.168.11.0/24

导入文件中的IP:file:/rooot/host.txt

search arp

arp扫描

INTERFACE可以指定使用哪个网卡发包,SHOST可以伪装成别的IP,SMAC可以伪装成别的MAC地址,THREADS设置扫描的线程数

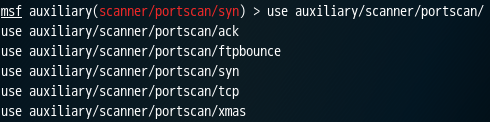

search portscan

端口扫描有以下几个模块,我们这里用syn扫描

步骤都差不多,show options查看要填写的参数信息,然后run运行

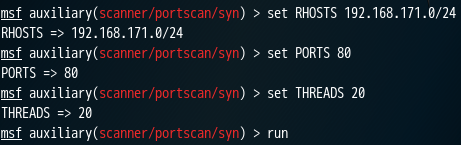

IPID Idle扫描

向一个空闲主机发包,这个空闲主机必须要有一个特点,它的IP包头里的ID值是顺序增长的,假如发给它第一个包的响应ID是1,下一次响应的ID就是2

根据它这个变化的IPID的值,伪装扫描的源IP地址,把源IP改成目标的IP,以目标IP为源IP向这个空闲主机发包,根据这个ID的值判断目标主机是否活着,目标端口是否开放

用这种方法的关键是找到一台空间的机器。首先它很少跟网络中的其他机器通信,还有IPID是递增的。

下面这个模块可以帮助我们找到空闲主机

auxiliary/scanner/ip/ipidseq

测试结果

UDP扫描

auxiliary/scanner/discovery/udp_sweep

auxiliary/scanner/discovery/udp_probe

密码嗅探

auxiliary/sniffer/psnuffle

不仅支持实时抓取密码,也支持从pcap抓包文件中提取密码

功能类似dsniff

目前只支持pop3、imap、ftp、HTTP GET协议

可以什么都不配置,直接run,默认抓取本机的流量,也可以分析pcap文件里面可能存在的密码

set PCAPFILE /root/pcap

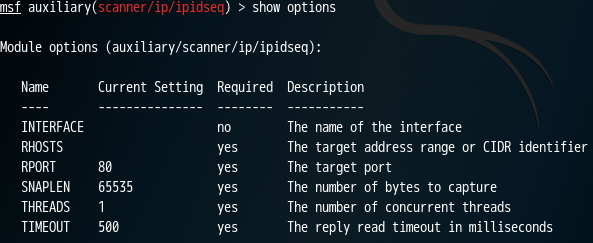

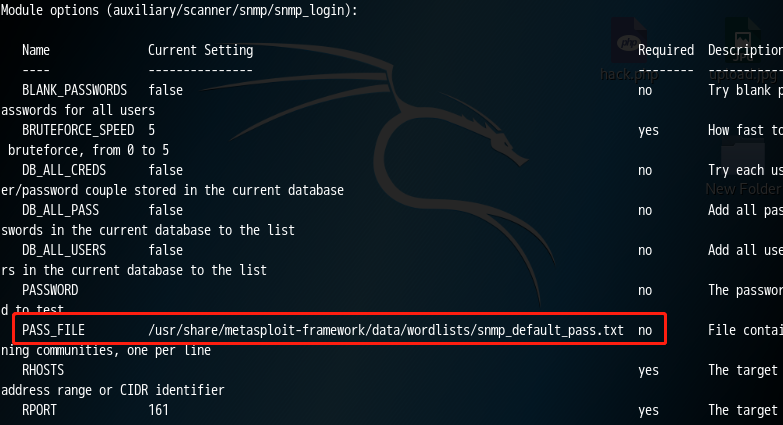

SNMP扫描

auxiliary/scanner/snmp/snmp_login

SNMP中Community其实就相当于PASSWORD,如果是可读的,就能读取服务器上的配置,如果是可写的,那就可以更改这些配置。

这个模块就是用来破解SNMP的Community,默认使用了一个密码字典

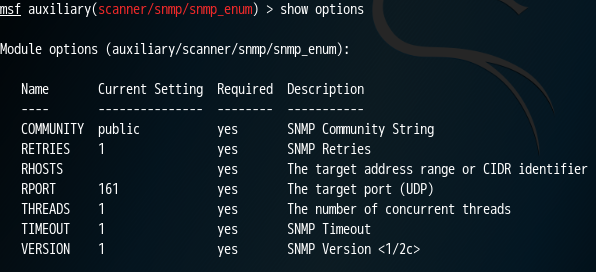

auxiliary/scanner/snmp/snmp_enum

如果破解出来了密码,我们可以用这个模块来读取SNMP的配置

设置这里破解出来的COMMUNITY和RHOSTS然后就可以了

auxiliary/scanner/snmp/snmp_enumusers

用这个可以枚举Winodws上面有多少个用户和用户账号

auxiliary/scanner/snmp/snmp_enumshares

用这个可以枚举Windows上开了多少个文件共享,隐藏的共享不能枚举出来

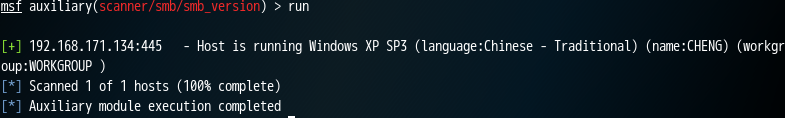

SMB服务扫描

SMB版本扫描

auxiliary/scanner/smb/smb_version

扫描命名管道,判断SMB服务类型

扫描命名管道,判断SMB服务类型

auxiliary/scanner/smb/pipe_auditor

扫描通过SMB管道可以访问的DCERPC服务

auxiliary/scanner/smb/pipe_dcerpc_auditor

SMB共享枚举

auxiliary/scanner/smb/smb_enumshares

SMB用户枚举

auxiliary/scanner/smb/smb_enumusers

SID枚举

- SID是安全标识符,每安装一个操作系统就会根据系统时间之类的随机数生成一个SID

- 在一个系统上有账号A,删除之后再创建一个A,我们看来是一样的,但是操作系统看来是不一样的,它们SID不同

auxiliary/scanner/smb/smb_lookupsid

SSH服务扫描

ssh版本扫描

auxiliary/scanner/ssh/ssh_version

ssh密码爆破

auxiliary/scanner/ssh/ssh_login

/usr/share/metasploit-framework/data/wordlists/root_userpass.txt 是msf自带的“用户-密码”文件,格式为“账号 密码”,账号和密码以空格分隔

/usr/share/metasploit-framework/data/wordlists下面有许多msf自带的字典

ssh公钥登录

ssh可以不使用账号密码登录

auxiliary/scanner/ssh/ssh_login_pubkey

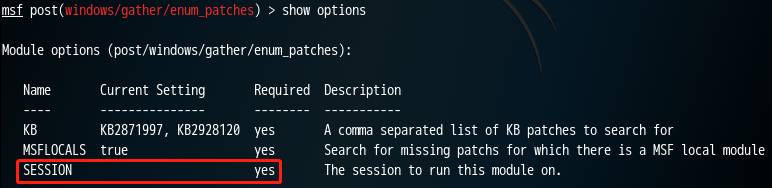

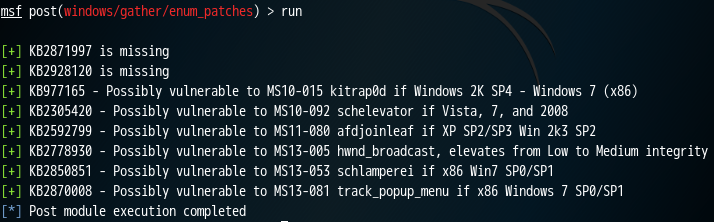

系统补丁

基于已取得的sessions进行检测

post/windows/gather/enum_patches

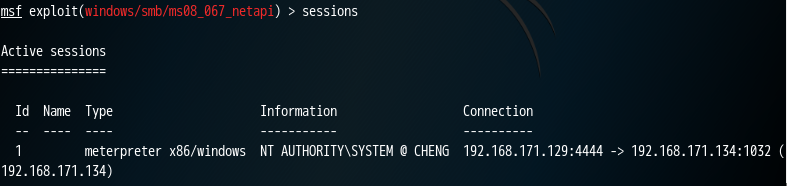

我们用ms80_067取得XP SP3上一个sessions

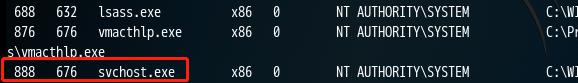

进入sessions中,将Meterpreter Shell迁移到别的进程中,比如迁移到下图中的进程

然后用这个sessions查目标系统上的补丁

SQL server

Mssql扫描端口:

一般是TCP 1433,也可以用动态端口(随机生成的端口),如果是动态端口我们可能就错过了Mssql服务

也可以通过UDP 1434判断是否开起了SQL server,我们可以通过连接UDP的1434端口查询TCP的动态端口

auxiliary/scanner/mssql/mssql_ping

爆破密码:

一般爆破的mssql用户名是sa

auxiliary/scanner/mssql/mssql_login

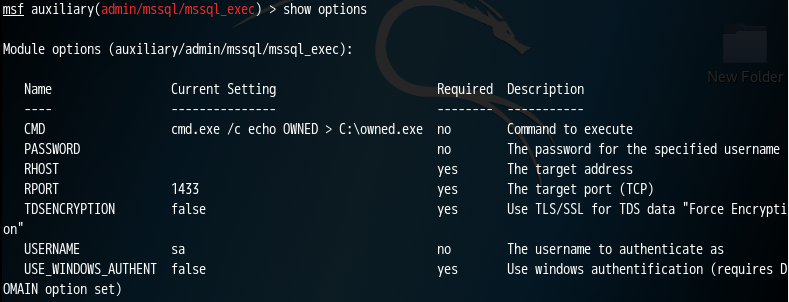

远程代码执行:

auxiliary/admin/mssql/mssql_exec

CMD可以设置为自己想要执行的命令

FTP服务

FTP版本扫描:

auxiliary/scanner/ftp/ftp_version

FTP是否支持匿名登录:

auxiliary/scanner/ftp/anonymous

暴力破解

auxiliary/scanner/ftp/ftp_login

MSF——信息收集(四)的更多相关文章

- msf 信息收集

MSF信息收集 转载自天堂空气 一 MSF主机发现 0x1:搜索arp 0x2:使用use auxiliary/scanner/discovery/arp_sweep 模块,然后show option ...

- python写一个信息收集四大件的脚本

0x0前言: 带来一首小歌: 之前看了小迪老师讲的课,仔细做了些笔记 然后打算将其写成一个脚本. 0x01准备: requests模块 socket模块 optparser模块 time模块 0x02 ...

- kali linux之msf信息收集

nmap扫描 Auxiliary 扫描模块 目前有557个扫描方式

- 内网横向渗透 之 ATT&CK系列一 之 信息收集

前言 靶机下载地址:ATT&CK 拓扑图: 通过模拟真实环境搭建的漏洞靶场,完全模拟ATK&CK攻击链路进行搭建,形成完整个闭环.虚拟机默认密码为hongrisec@2019. 环境搭 ...

- 小白日记5:kali渗透测试之被动信息收集(四)--theHarvester,metagoofil,meltag,个人专属密码字典--CUPP

1.theHarvester theHarvester是一个社会工程学工具,它通过搜索引擎.PGP服务器以及SHODAN数据库收集用户的email,子域名,主机,雇员名,开放端口和banner信息. ...

- Spark(四十八):Spark MetricsSystem信息收集过程分析

MetricsSystem信息收集过程 参考: <Apache Spark源码走读之21 -- WEB UI和Metrics初始化及数据更新过程分析> <Spark Metrics配 ...

- MSF魔鬼训练营-3.1.1信息收集-通过DNS和IP地址挖掘目标网络信息

情报搜集环境站渗透测试全过程的80%~90% 一.外围信息搜集(公开渠道信息搜集OSINT open source intelligence) 3.1.1信息收集-通过DNS和IP地址挖掘目标网 ...

- 2018-2019-2 20165205 《网络对抗技术》 Exp6 信息收集与漏洞扫描

2018-2019-2 20165205 <网络对抗技术> Exp6 信息收集与漏洞扫描 实验目标 掌握信息收集的最基本技能与常用工具的方式 实验内容 各种搜索技巧的应用 DNS IP注册 ...

- 20155302《网络对抗》Exp6 信息收集与漏洞扫描

20155302<网络对抗>Exp6 信息收集与漏洞扫描 实验内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测 ...

随机推荐

- 克隆虚拟机(centos7)

当我们做分布式测试时,需要多个节点(虚拟机),除了一个个虚拟机重新安装外,还可以从一个虚拟机镜像克隆出新的虚拟机 本例中要从名为master1的虚拟机克隆一个名为node1的 输入新的虚拟机名称和文件 ...

- bzoj2176 Strange string(字符串最小表示法)

Time Limit: 10 Sec Memory Limit: 259 MB 给定一个字符串S = {S1, S2, S3 … Sn}, 如果在串SS中, 子串T(|T| = n)为所有长度为n的 ...

- Zookeeper之启动常见错误及解决方法

Zookeeper启动后,有时候没有真正的启动,那我们如何查找错误呢,就可以查看zookeeper目录下面的zookeeper.out文件,就可以查看到错误了.zookeeper.out文件比较的重要 ...

- JVM(7)之 从GC日志分析堆内存

开发十年,就只剩下这套架构体系了! >>> 在前面的文章中,我们只设置了整个堆的内存大小.但是我们知道,堆又分为了新生代,年老代.他们之间的内存怎么分配呢?新生代又分为Eden和 ...

- iview table列中根据不同的状态显示不同的颜色,显示图片

使用reder可以实现 1.显示不同状态 2.显示图片

- Electron 无边框窗口最大化最小化关闭功能

Electron 无边框窗口最大化最小化关闭功能 目的 实现无边框窗口,并添加最大化最小化和关闭功能 前提 了解Electron 主进程和渲染进程的通讯 了解 BrowserWindow相关功能 操作 ...

- Solr的学习使用之(四)建数据库(添加Core)、表(配置schema.xml)

1.数据库数据库就相当于solr里面的核.solr4.6不能使用界面提供的的Core Admin/Add Core来建立,会报错,不懂为啥:那就采用最 简单的办法:把solr下载包里面的\solr-4 ...

- Tomcat的用途

总结: 这篇文章主要反思了Tomcat的作用.本文主要是自己的一个思考过程,不是严谨地介绍和详细总结Tomcat使用方法的文章.最后尝试利用tomcat的知识,以URL的形式来访问文件夹(在浏览器的地 ...

- post请求中的参数形式和form-data提交数据时取不到的问题

@Controller页面form表单请求时不会丢数据返回json数据时需要加 注解@ResponseBody请求格式如下 @ResponseBody public Object login(Sign ...

- ltp-ddt eth_iperf_tcp iperf dualtest遇到的问题

ltp-ddt eth_iperf_tcp server端:iperf -s -i 5 -w 1M client端将ddt的核心代码抠出来: iperf -c 1921.68.40.41 -m -M ...