DVWA(二): Brute Force(全等级暴力破解)

tags:

DVWA Brute Force

Burp Suite

Firefox

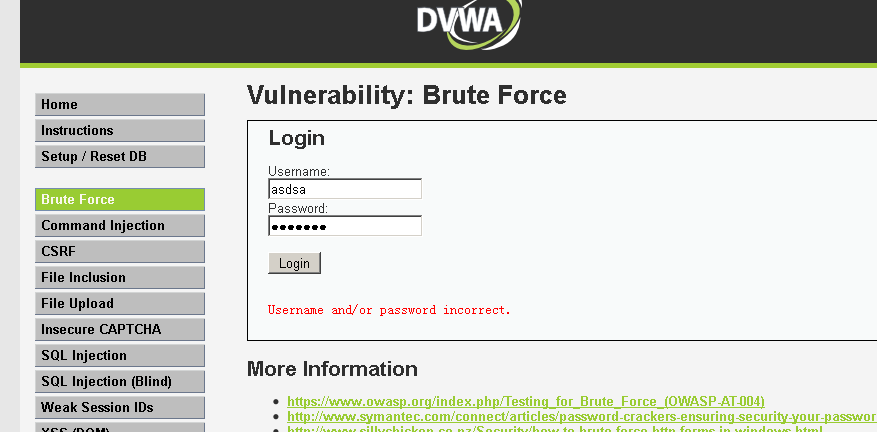

windows2003

暴力破解基本利用密码字典使用穷举法对于所有的账号密码组合全排列猜解出正确的组合。

LEVEL: Low

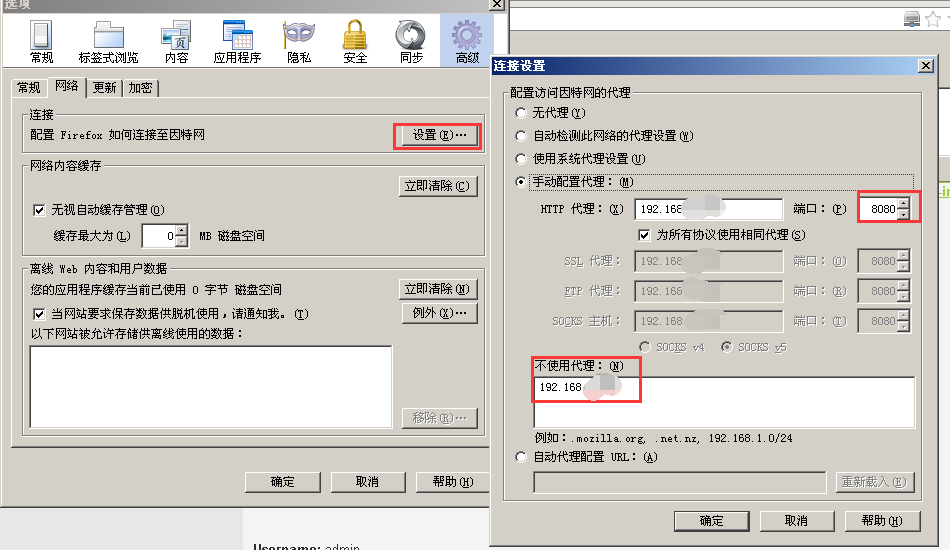

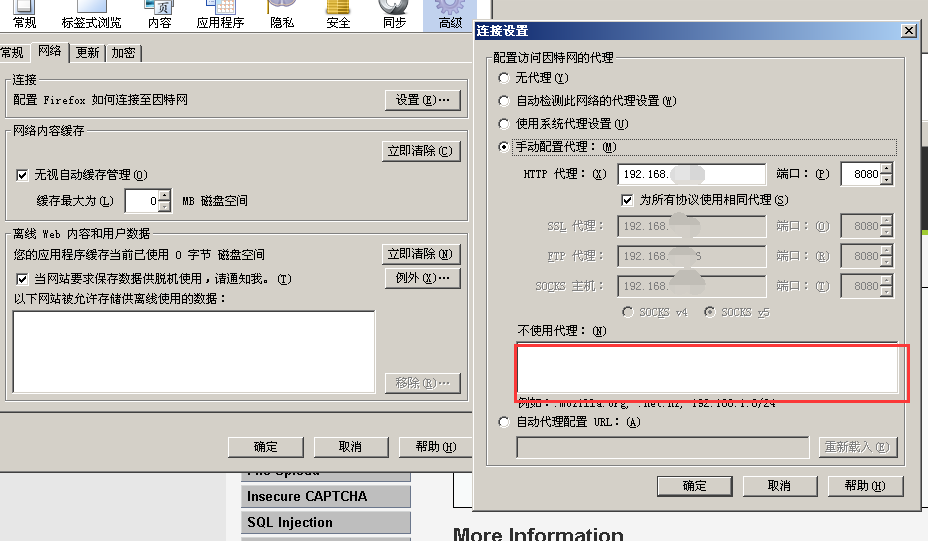

1.配置firefox代理服务器:

我这里用的是本机ip,也可以用127.0.0.1代理。(这里不使用代理那部分我写上了本机IP,设置127.0.0.1的时候那里也会自动出现localhost和127.0.0.1,如果这个框里是空的就登陆不上DVWA,如果不是空的用burp suite抓包的时候抓不到网页上的包。很奇怪)

2.登录DVWA 设置level等级为low,点击submit。

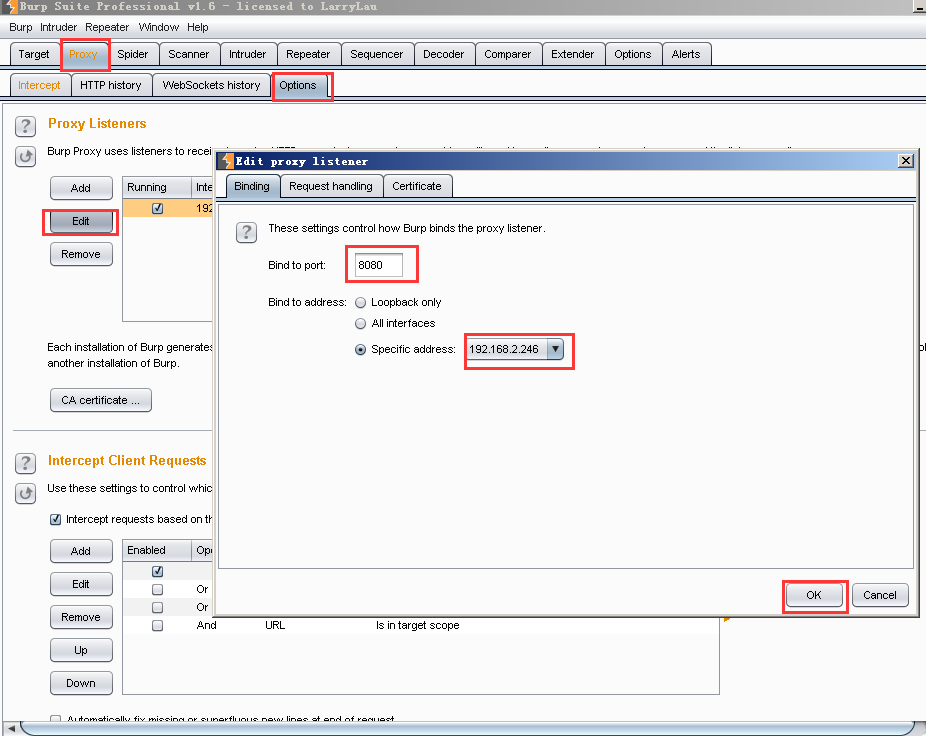

3.设置burpsuite,进入options选项卡,选中那一栏IP点击edit,调整需要拦截的代理服务器IP和端口。点击OK

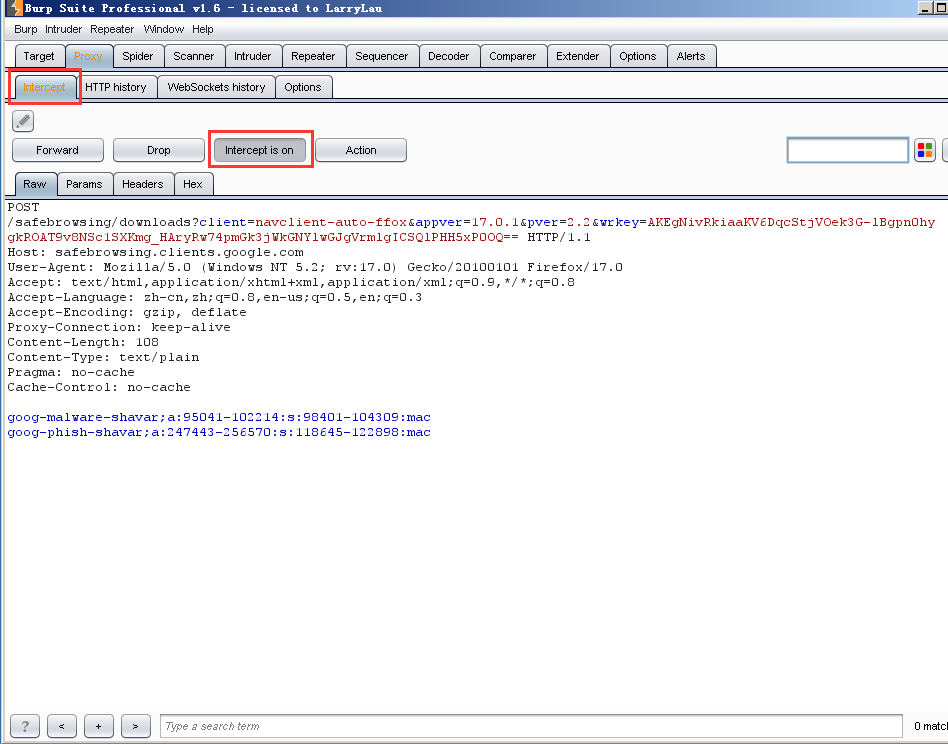

4.进入intercept选项卡点击intercept is on打开拦截

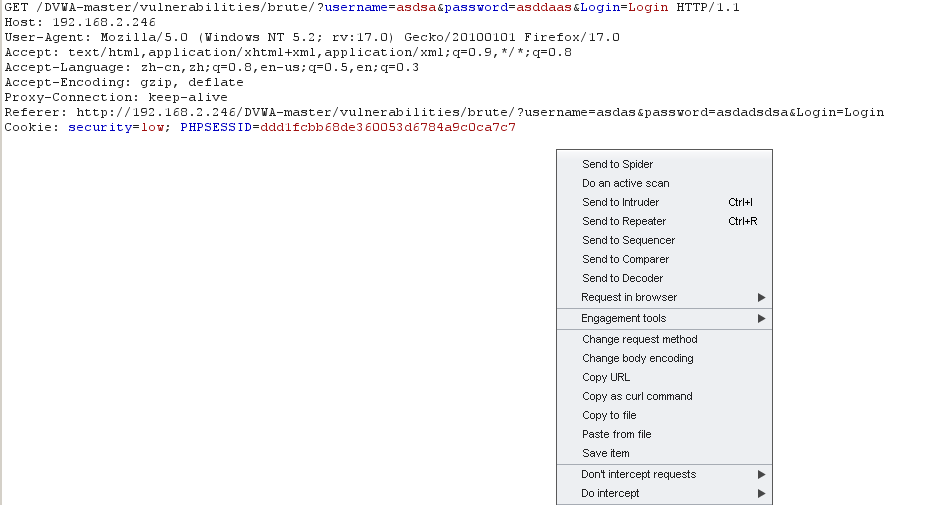

5.返回DVWA界面的Brute Force模块,随便输入一个账号和密码然后返回burp suite界面查看是否已经拦截到代理服务器的数据包。(如果没抓到包尝试把不使用代理的IP去掉)

6.成功抓到包后,右键空白部分Send to Intruder发送到intruder暴力破解模块(或者ctrl+i)

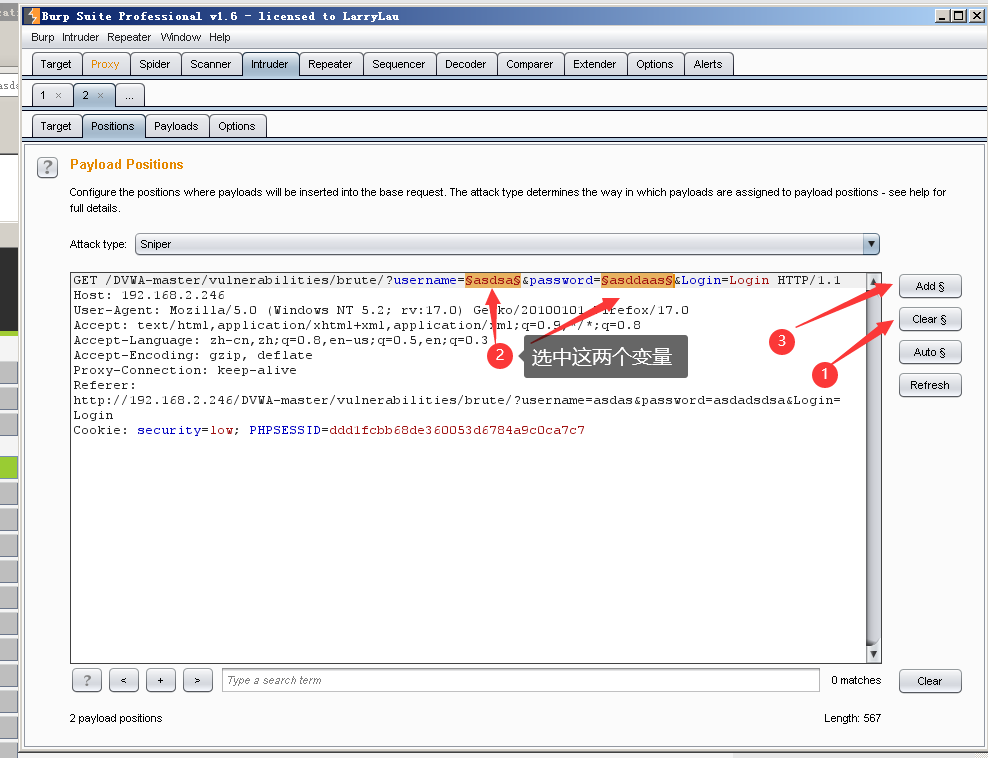

7.进入Intruder选项卡下的Positions模块先clear掉所有变量,再把username和password后的变量add进去。(注意选中的顺序,比如我先选的username后的值,第二个选的password后的值,软件会自己标记你选择的变量的顺序)

关于attack type中有4个选项,(Sniper为对变量依次进行破解、Battering Ram为对变量同时进行破解、Pitch fork为每个变量将会对应一个字典,Cluster bomb为每个变量将会对应一个字典,并且交集破解,尝试每一个组合)。我选择的是第四项 ,图里没有截到

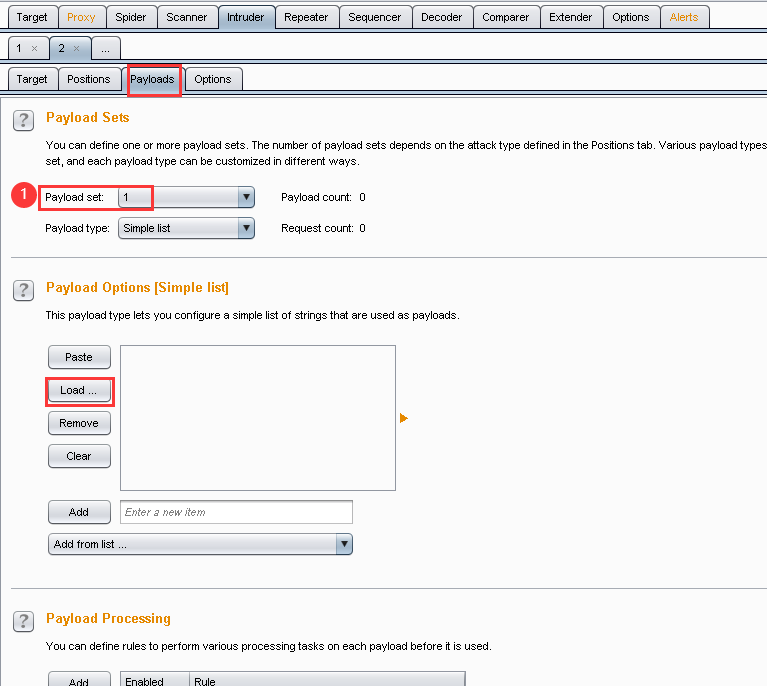

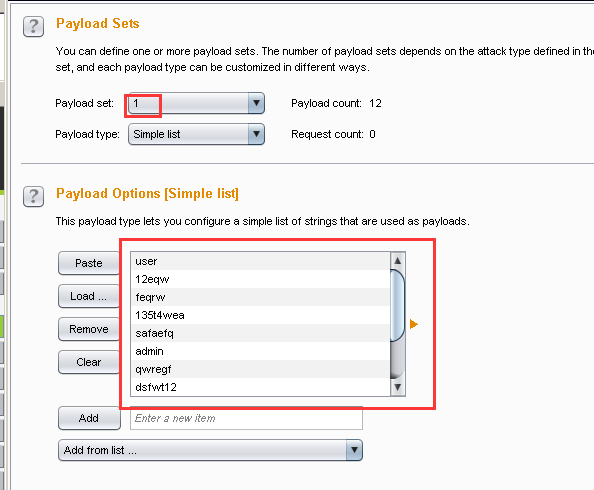

8.进入Payloads选项卡,如下图payload set①代表第1个变量也就是我们上面选择的username变量,点击load...加载用户名文件,之后在payload set模块选择2变量,同理load...加载密码字典

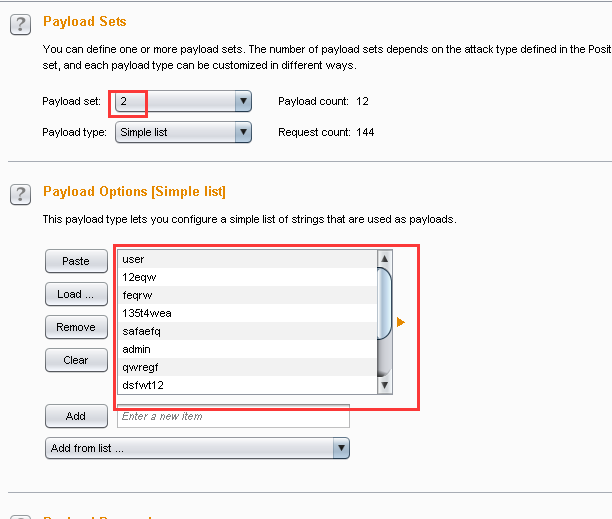

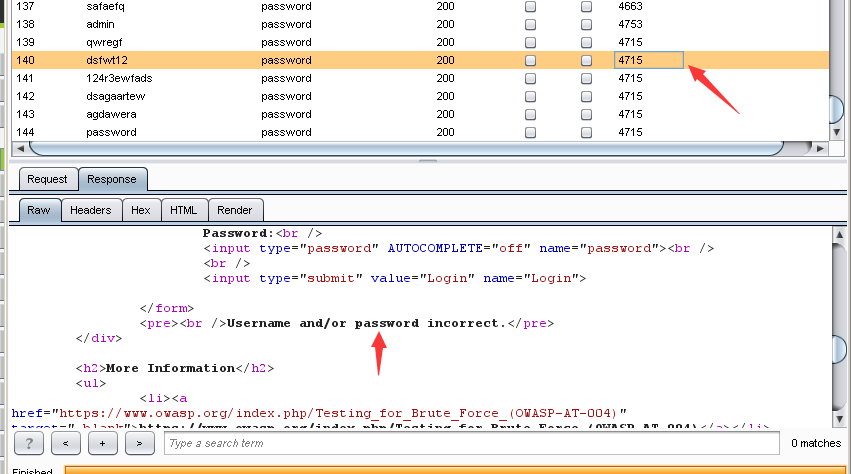

9.点击start attack进行爆破

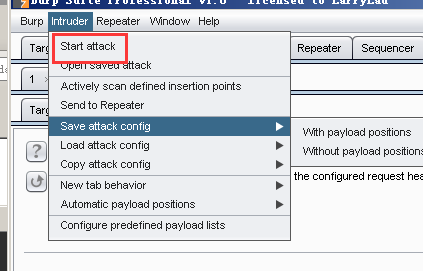

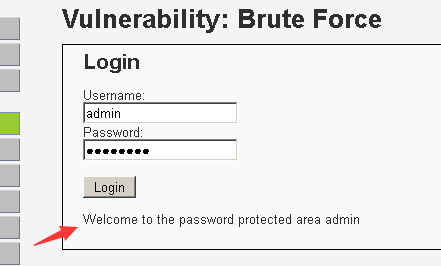

找到length中最长的值,可以看到因为代码中返回了welcome to the password protected area admin这句话,而别的组合只是返回了 username and/or password incorrect 所以造成了响应时间length不一样。

9.返回DVWA验证

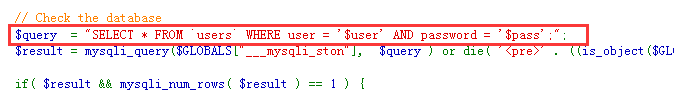

下面附上low等级的Brute Force的php代码:

<?php

if( isset( $_GET[ 'Login' ] ) ) {

// Get username

$user = $_GET[ 'username' ];

// Get password

$pass = $_GET[ 'password' ];

$pass = md5( $pass );

// Check the database

$query = "SELECT * FROM `users` WHERE user = '$user' AND password = '$pass';";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $query ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

if( $result && mysqli_num_rows( $result ) == 1 ) {

// Get users details

$row = mysqli_fetch_assoc( $result );

$avatar = $row["avatar"];

// Login successful

echo "<p>Welcome to the password protected area {$user}</p>";

echo "<img src=\"{$avatar}\" />";

}

else {

// Login failed

echo "<pre><br />Username and/or password incorrect.</pre>";

}

((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

}

?>

其中 isset函数是检测变量是否设置。这里存在明显的sql注入漏洞,可以使用SQL注入绕过的方法进行破解。(这里先空着,不定期更新)

所以用户名可以用 admin'# 或者 admin'or'1'='1 密码随意也可登录

(二)LEVEL Medium Brute Force

附上Medium的php代码

<?php

if( isset( $_GET[ 'Login' ] ) ) {

// Sanitise username input

$user = $_GET[ 'username' ];

$user = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $user ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

// Sanitise password input

$pass = $_GET[ 'password' ];

$pass = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$pass = md5( $pass );

// Check the database

$query = "SELECT * FROM `users` WHERE user = '$user' AND password = '$pass';";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $query ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

if( $result && mysqli_num_rows( $result ) == 1 ) {

// Get users details

$row = mysqli_fetch_assoc( $result );

$avatar = $row["avatar"];

// Login successful

echo "<p>Welcome to the password protected area {$user}</p>";

echo "<img src=\"{$avatar}\" />";

}

else {

// Login failed

sleep( 2 );

echo "<pre><br />Username and/or password incorrect.</pre>";

}

((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

}

?>

''相比Low级别的代码,Medium级别的代码主要增加了mysql_real_escape_string函数,这个函数会对字符串中的特殊符号(x00,n,r,,’,”,x1a)进行转义,基本上能够抵御sql注入攻击,说基本上是因为查到说 MySQL5.5.37以下版本如果设置编码为GBK,能够构造编码绕过mysql_real_escape_string 对单引号的转义(因实验环境的MySQL版本较新,所以并未做相应验证);同时,$pass做了MD5校验,杜绝了通过参数password进行sql注入的可能性。但是,依然没有加入有效的防爆破机制(sleep(2)实在算不上)。''

但是依然可以用暴力破解的方式,步骤与上面完全一样,所以不再赘述。

(三)LEVEL High Brute Force

vulnerabilities/brute/source/impossible.php

<?php

if( isset( $_POST[ 'Login' ] ) && isset ($_POST['username']) && isset ($_POST['password']) ) {

// Check Anti-CSRF token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

// Sanitise username input

$user = $_POST[ 'username' ];

$user = stripslashes( $user );

$user = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $user ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

// Sanitise password input

$pass = $_POST[ 'password' ];

$pass = stripslashes( $pass );

$pass = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$pass = md5( $pass );

// Default values

$total_failed_login = 3;

$lockout_time = 15;

$account_locked = false;

// Check the database (Check user information)

$data = $db->prepare( 'SELECT failed_login, last_login FROM users WHERE user = (:user) LIMIT 1;' );

$data->bindParam( ':user', $user, PDO::PARAM_STR );

$data->execute();

$row = $data->fetch();

// Check to see if the user has been locked out.

if( ( $data->rowCount() == 1 ) && ( $row[ 'failed_login' ] >= $total_failed_login ) ) {

// User locked out. Note, using this method would allow for user enumeration!

//echo "<pre><br />This account has been locked due to too many incorrect logins.</pre>";

// Calculate when the user would be allowed to login again

$last_login = strtotime( $row[ 'last_login' ] );

$timeout = $last_login + ($lockout_time * 60);

$timenow = time();

/*

print "The last login was: " . date ("h:i:s", $last_login) . "<br />";

print "The timenow is: " . date ("h:i:s", $timenow) . "<br />";

print "The timeout is: " . date ("h:i:s", $timeout) . "<br />";

*/

// Check to see if enough time has passed, if it hasn't locked the account

if( $timenow < $timeout ) {

$account_locked = true;

// print "The account is locked<br />";

}

}

// Check the database (if username matches the password)

$data = $db->prepare( 'SELECT * FROM users WHERE user = (:user) AND password = (:password) LIMIT 1;' );

$data->bindParam( ':user', $user, PDO::PARAM_STR);

$data->bindParam( ':password', $pass, PDO::PARAM_STR );

$data->execute();

$row = $data->fetch();

// If its a valid login...

if( ( $data->rowCount() == 1 ) && ( $account_locked == false ) ) {

// Get users details

$avatar = $row[ 'avatar' ];

$failed_login = $row[ 'failed_login' ];

$last_login = $row[ 'last_login' ];

// Login successful

echo "<p>欢迎使用密码保护区 <em>{$user}</em></p>";

echo "<img src=\"{$avatar}\" />";

// Had the account been locked out since last login?

if( $failed_login >= $total_failed_login ) {

echo "<p><em>警告</em>: 有人可能暴力破解你的帐户.</p>";

echo "<p>登录尝试次数: <em>{$failed_login}</em>.<br />上次登录尝试时间: <em>${last_login}</em>.</p>";

}

// Reset bad login count

$data = $db->prepare( 'UPDATE users SET failed_login = "0" WHERE user = (:user) LIMIT 1;' );

$data->bindParam( ':user', $user, PDO::PARAM_STR );

$data->execute();

} else {

// Login failed

sleep( rand( 2, 4 ) );

// Give the user some feedback

echo "<pre><br />用户名或密码不正确.<br /><br/>或者,由于登录失败太多,帐户已被锁定.<br />如果是这样的话, <em>请在 {$lockout_time} 分钟后尝试</em>.</pre>";

// Update bad login count

$data = $db->prepare( 'UPDATE users SET failed_login = (failed_login + 1) WHERE user = (:user) LIMIT 1;' );

$data->bindParam( ':user', $user, PDO::PARAM_STR );

$data->execute();

}

// Set the last login time

$data = $db->prepare( 'UPDATE users SET last_login = now() WHERE user = (:user) LIMIT 1;' );

$data->bindParam( ':user', $user, PDO::PARAM_STR );

$data->execute();

}

// Generate Anti-CSRF token

generateSessionToken();

?>

代码解析:下面给个传送门,大家可以一起学习!

(关于High等级的代码解释不定期更新)

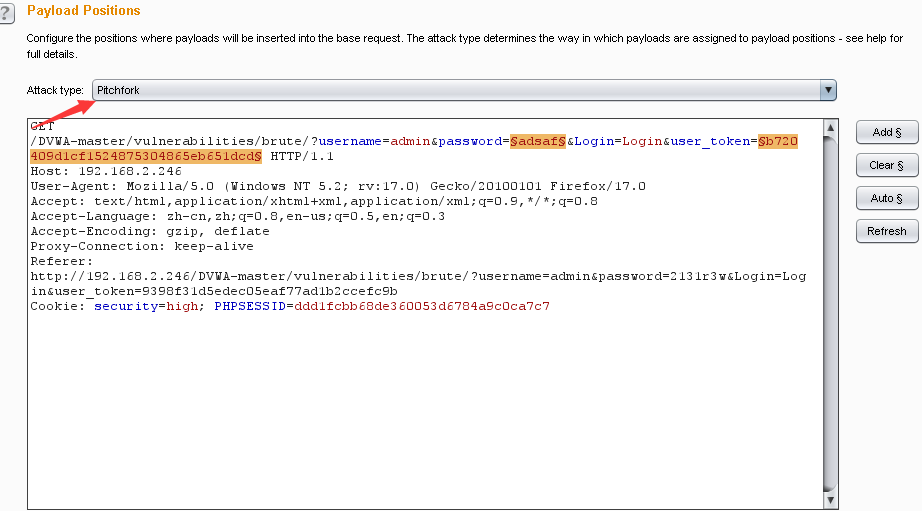

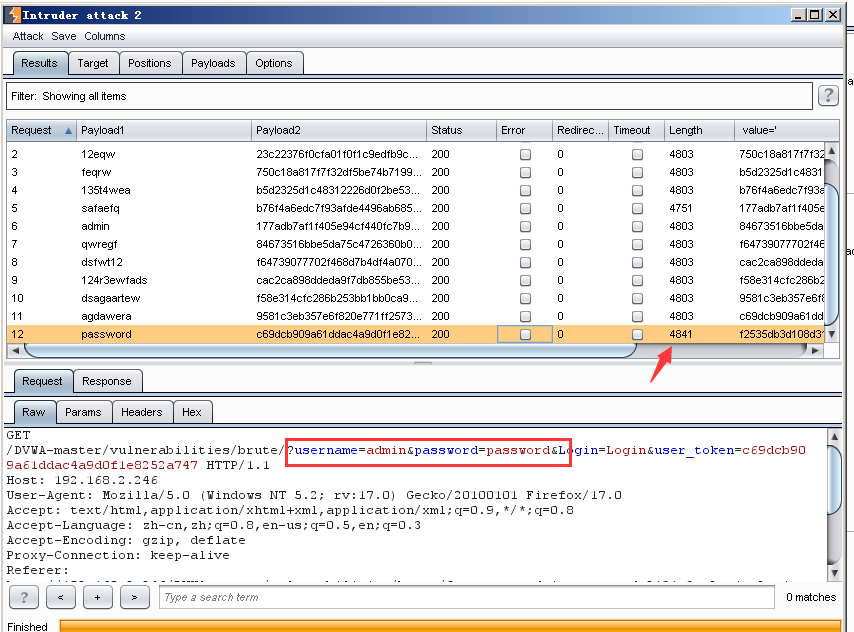

通过抓包可以看到登录时需要4个参数:username password login user_token

将DVWA调至high级别,发现用之前的暴力破解就不好使了,因为其使用了随机token机制来防止CSRF,从而在一定程度上防止了重放攻击,增加了爆破难度。但是依然可以使用burpsuite来爆破。

这里我们还是先使用burp suite:

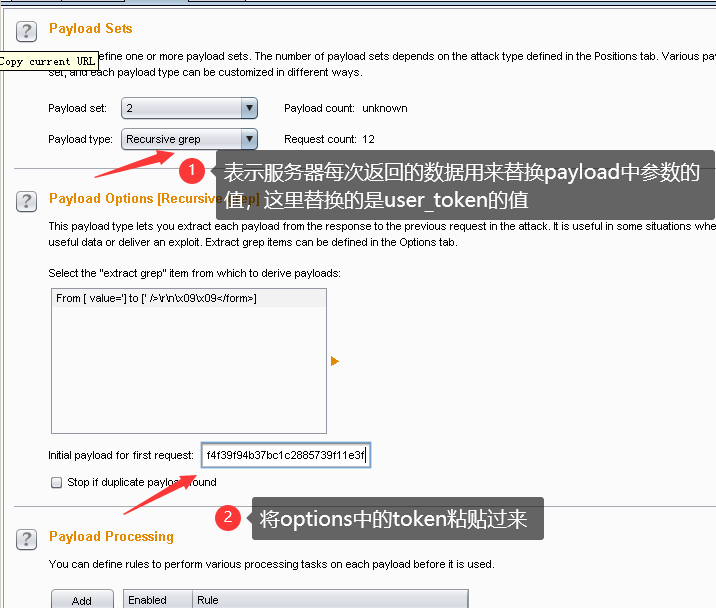

设置 password user_token为参数,使用Pitchfork模式。

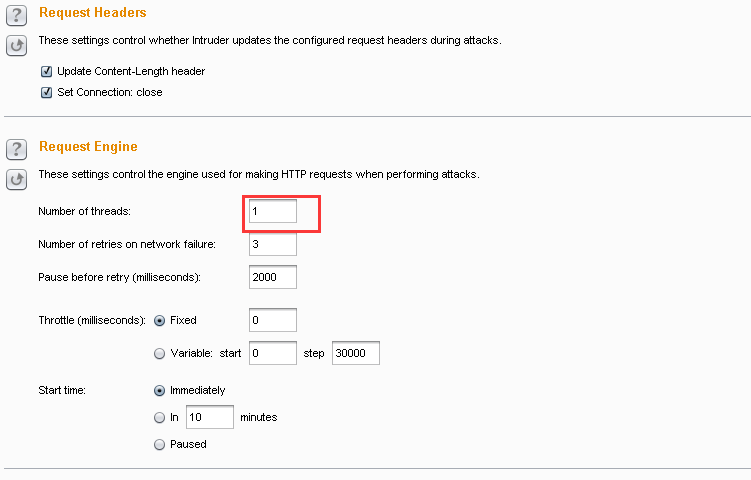

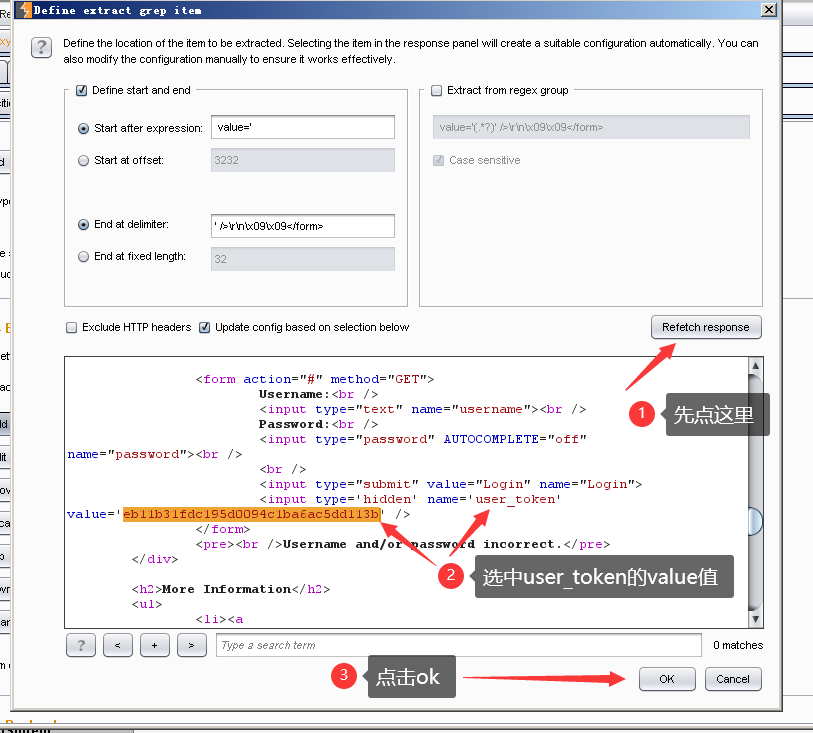

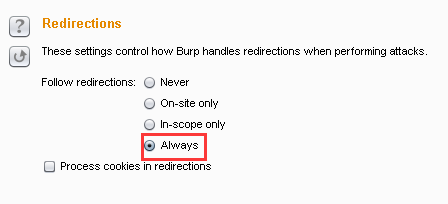

设置参数,在option选项卡中将攻击线程thread设置为1,因为Recursive_Grep模式不支持多线程攻击,然后选择Grep-Extract,意思是用于提取响应消息中的有用信息,点击Add,如下图进行设置,最后将Redirections设置为Always

设置payloads,第一个参数(password)不再赘述,主要讲一下第二个,

start attack

DVWA(二): Brute Force(全等级暴力破解)的更多相关文章

- DVWA-全等级暴力破解

之前写了dvwa的sql注入的模块,现在写一下DVWA的其他实验步骤: 环境搭建参考:https://www.freebuf.com/sectool/102661.html DVWA简介 DVWA(D ...

- DVWA之Brute Force

DVWA简介 DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法 ...

- 【DVWA】Brute Force(暴力破解)通关教程

日期:2019-08-01 14:49:47 更新: 作者:Bay0net 介绍:一直以为爆破很简单,直到学习了 Burp 的宏录制和匹配关键词,才发现 burp 能这么玩... 0x01. 漏洞介绍 ...

- DVWA之Brute Force(暴力破解)

目录 Low Medium High Impossible 暴力破解是指使用穷举法,举出所有的可能的结果,然后逐一验证是否正确! Low 源代码: <?php if( isset( $_GET[ ...

- DVWA之Brute Force教程

---恢复内容开始--- Brute Force暴力破解模块,是指黑客密码字典,使用穷举的方法猜出用户的口令,是一种广泛的攻击手法. LOW low级别的漏洞利用过程 1.使用burp suite工具 ...

- 安全性测试入门:DVWA系列研究(一):Brute Force暴力破解攻击和防御

写在篇头: 随着国内的互联网产业日臻成熟,软件质量的要求越来越高,对测试团队和测试工程师提出了种种新的挑战. 传统的行业现象是90%的测试工程师被堆积在基本的功能.系统.黑盒测试,但是随着软件测试整体 ...

- 新萌渗透测试入门DVWA 教程2:DWVA 的配置和暴力破解靶机

啊呀,上周忘了更新了.开篇时分,简短的深表歉意. 好了,现在开始配置DWVS. 0x00 配置DWVS 首先输入密码登陆,用户名admin,密码password 进入界面后选择,DVWA Securi ...

- DVWA全级别之Brute Force(暴力破解)

Brute Force Brute Force,即暴力(破解),是指黑客利用密码字典,使用穷举法猜解出用户口令. 首先我们登录DVWA(admin,password),之后我们看网络是否为无代理,: ...

- DVWA 黑客攻防演练(二)暴力破解 Brute Froce

暴力破解,简称"爆破".不要以为没人会对一些小站爆破.实现上我以前用 wordpress 搭建一个博客开始就有人对我的站点进行爆破.这是装了 WordfenceWAF 插件后的统计 ...

随机推荐

- 资源:Redis下载地址

Redis的下载路径 http://download.redis.io/releases/ 3.x(支持集群) 2.x不支持集群 (推荐使用3.0+版本) 副版本号为偶数时,表示是稳定 ...

- MyEclipse中,编写properties文件,输入中文显示乱码

我在properties文件中输出中文,结果显示的是乱码,额......好吧,其实不是乱码,哪有这么规范的乱码 其实是在输入中文时发生了转码,就是下面这个样子: 字符集不支持中文,修改方法: 选中你工 ...

- 经典论文系列 | 目标检测--CornerNet & 又名 anchor boxes的缺陷

前言: 目标检测的预测框经过了滑动窗口.selective search.RPN.anchor based等一系列生成方法的发展,到18年开始,开始流行anchor free系列,CornerNe ...

- Java | 集合(Collection)和迭代器(Iterator)

集合(Collection) 集合就是Java中提供的一种 空器,可以用来存储多个数据. 集合和数组都是一个容器,它们有什么区别呢? 数组的长度是固定的,集合的长度是可变的. 数组中存储的是同一类型的 ...

- flutter实战demo,仿luckin coffee。

flutter_luckin_coffee flutter luckin coffee application(仿瑞幸咖啡) 目录 前言 安卓扫码体验 flutter版本信息 安装 相关插件 维护者 ...

- Spring RestTemplate 之中文乱码

由于RestTemplate的默认构造方法初始化的StringHttpMessageConverter的默认字符集是ISO-8859-1,所以导致RestTemplate请求的响应内容会出现中文乱码. ...

- 微信小程序云开发-数据库-用户删除数据

一.在商品详情页添加[删除单条数据]按钮 进入goodDetail.wxml页面,添加[删除单条数据]按钮,绑定点击事件removeGood() 二.进入goodDetail.js文件,定义remo ...

- maven解析依赖报错:Cannot resolve com.baomidou:mybatis-plus-generator:3.4.2

不能解析依赖: <dependency> <groupId>com.baomidou</groupId> <artifactId>mybatis-plu ...

- 使用turtle库画一朵玫瑰花带文字

参考链接:https://jingyan.baidu.com/article/d169e18689f309026611d8c8.html https://blog.csdn.net/weixin_41 ...

- 第九篇 -- 可以上网,连WIFI弹出网页

最近在调试WIFI模块时,程序路径没走对,导致运行了其他的函数,修改了配置文件,之后每次连接WIFI时都会弹出网页,并且明明可以上网,下面电脑符号那儿还会出现黄标,甚是心烦.上网搜索一番,终是解决了. ...