HCIP-进阶实验03-网络流量路径控制

HCIP-进阶实验03-网络流量路径控制

实验需求

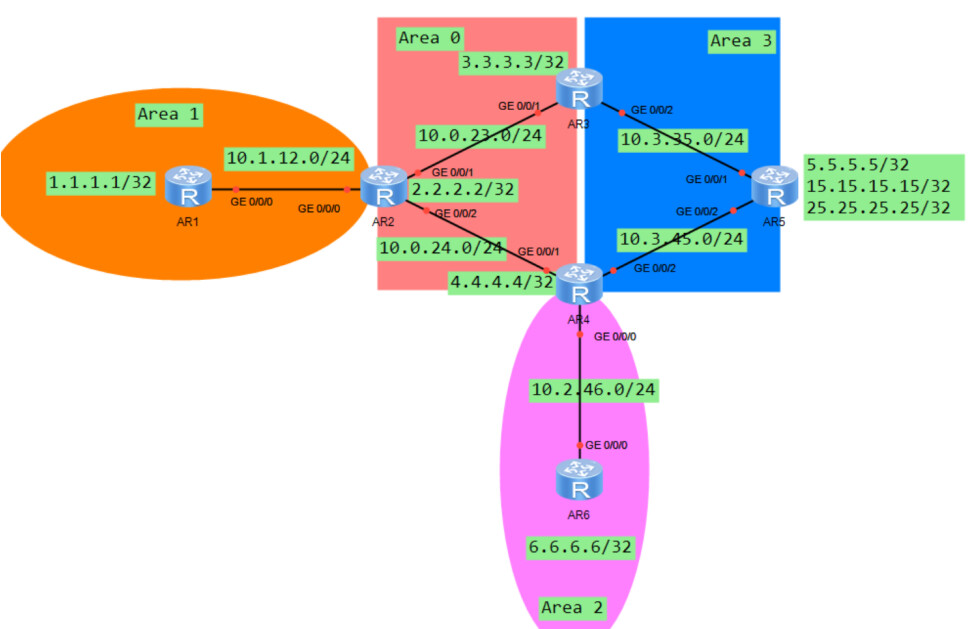

某城域网网络环境部署规划如图所示,该网络通过OSPF协议进行部署设计,分为四个区域,分别为骨干区域0、普通区域1.2.3。其中普通区域1为特殊区域NSSA,普通区域2为Stub区域。由于网络中部分设备存在性能不足情况,需要对网络中的路由进行控制。你作为该网络部署负责人,请根据需求完成项目部署:

| 设备名 | 接口号 | IP地址 | 备注 |

|---|---|---|---|

| AR1 | G0/0/0 | 10.1.12.1/24 | |

| Loopback 0 | 1.1.1.1/32 | 属于区域1 | |

| AR2 | G0/0/0 | 10.1.12.2/24 | |

| G0/0/1 | 10.0.23.2/24 | ||

| G0/0/2 | 10.0.24.2/24 | ||

| Loopback 0 | 2.2.2.2/32 | 属于区域0 | |

| AR3 | G0/0/1 | 10.0. 23.3/24 | |

| G0/0/2 | 10.3.35.3/24 | ||

| Loopback 0 | 3.3.3.3/32 | 属于区域0 | |

| AR4 | G0/0/0 | 10.2.46.4/24 | |

| G0/0/1 | 10.0.24.4/24 | ||

| G0/0/2 | 10.3.45.4/24 | ||

| Loopback 0 | 4.4.4.4/32 | 属于区域0 | |

| AR5 | G0/0/1 | 10.3.35.5/24 | |

| G0/0/2 | 10.3.45.5/24 | ||

| Loopback 0 | 5.5.5.5/32 | 引入外部路由 | |

| Loopback 1 | 15.15.15.15/32 | 引入外部路由 | |

| Loopback 2 | 25.25.25.25/32 | 引入外部路由 | |

| AR6 | G0/0/0 | 10.2.46.6/24 | |

| Loopback 0 | 6.6.6.6/32 | 属于区域2 |

IP地址已预配

实验内容

1 根据IP规划表配置相应接口IP地址,并测试直连网段的连通性(已预配);

配置验证

简单两两间ping一下就好, 这里不做展示.

2 根据拓扑图及IP规划表,在各个设备上部署OSPF协议,手动指定OSPF的Router-ID,ID为各自的路由器编号,如R1为1.1.1.1。其他需求如下

a) 在路由器R1,R2上运行OSPF进程1,区域1,并通告相应网段;

b) 在路由器R2,R3,R4上运行OSPF进程1,区域0,并通告相应网段;

c) 在路由器R4,R6上运行OSPF进程1,区域2,并通告相应网段;

d) 在路由器R3,R4,R5上运行OSPF进程1,区域3,并通告相应网段,注意环回口通过import-route direct方式通告;

配置命令

R1:

sy

ospf 1 router-id 1.1.1.1

area 1

network 1.1.1.1 0.0.0.0

network 10.1.12.1 0.0.0.0

qu

qu

R2:

sy

ospf 1 router-id 2.2.2.2

area 1

network 10.1.12.2 0.0.0.0

area 0

network 10.0.23.2 0.0.0.0

network 10.0.24.2 0.0.0.0

network 2.2.2.2 0.0.0.0

qu

qu

R3:

sy

ospf 1 router-id 3.3.3.3

area 0

network 10.0.23.3 0.0.0.0

network 3.3.3.3 0.0.0.0

area 3

network 10.3.35.3 0.0.0.0

qu

qu

R4:

sy

ospf 1 router-id 4.4.4.4

area 0

network 10.0.24.4 0.0.0.0

network 4.4.4.4 0.0.0.0

area 2

network 10.2.46.4 0.0.0.0

area 3

network 10.3.45.4 0.0.0.0

qu

qu

R5:

sy

ospf 1 router-id 5.5.5.5

area 3

network 10.3.35.5 0.0.0.0

network 10.3.45.5 0.0.0.0

qu

import-route direct

qu

R6:

sy

ospf 1 router-id 6.6.6.6

area 2

network 10.2.46.6 0.0.0.0

network 6.6.6.6 0.0.0.0

qu

qu

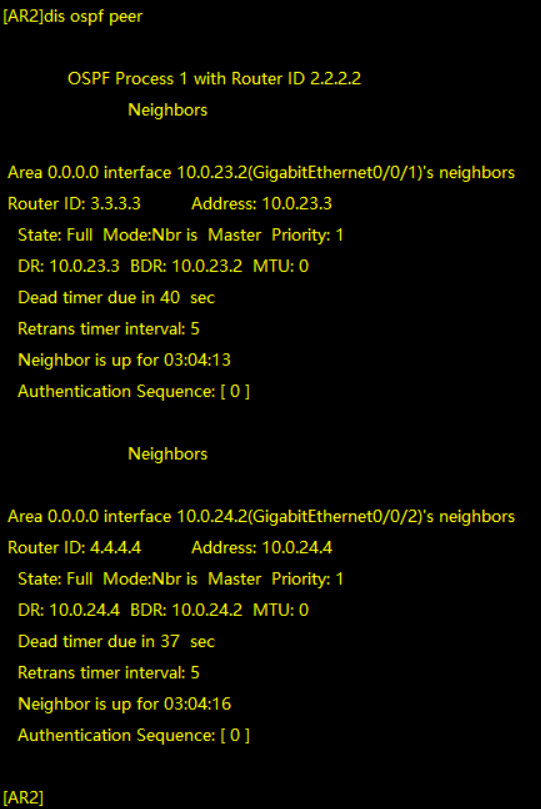

验证配置

dis ospf peer

dis ospf lsdb

dis ip routing-table

ping

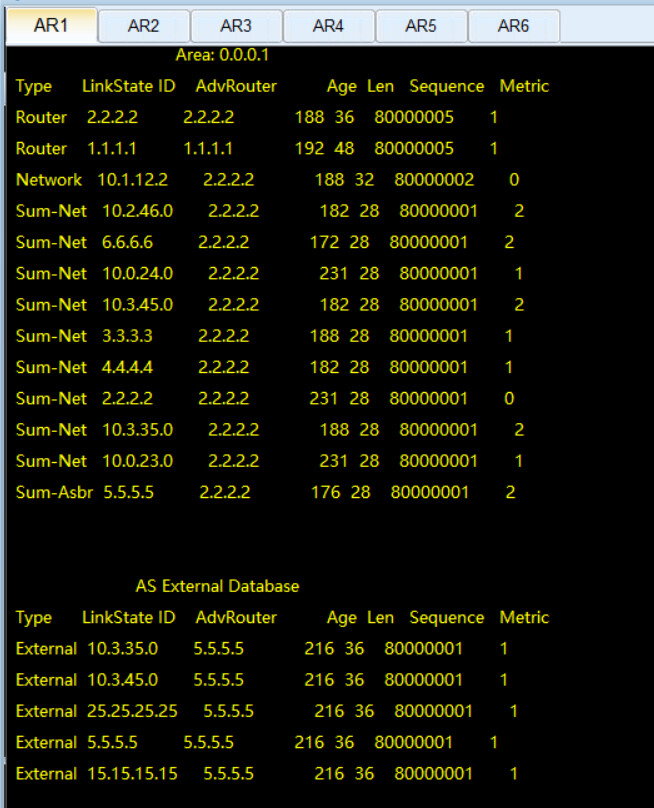

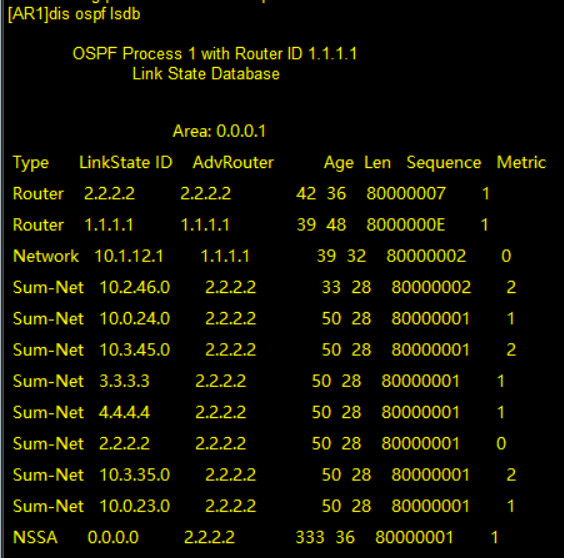

查看R1 ospf lsdb:

其余的挨个检查的结果就不展示了, 总之是没问题的.

3 由于区域1和区域2的路由器性能相对不足,需要进行设置路由条目减少,需求如下:

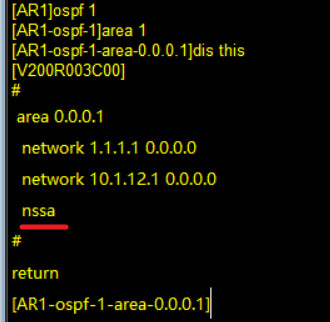

a) 区域1设置为NSSA区域;

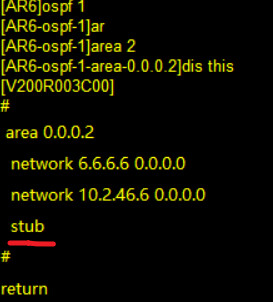

b) 区域2设置为Stub区域;

c) 在边界路由器R2的OSPF区域0中,通过Filter和ACL,减少向普通区域1的三类LSA发送,只发送环回口路由即可;

d) 在边界路由器R4的OSPF区域2中,通过Filter和IP-prefix,减少普通区域2的三类LSA接收,只接收环回口路由即可;

配置命令

R1:

ospf 1

area 1

nssa

qu

qu

R2:

ospf 1

area 1

nssa

qu

qu

acl 2000

rule permit source 2.2.2.2 0.0.0.0

rule permit source 3.3.3.3 0.0.0.0

rule permit source 4.4.4.4 0.0.0.0

rule permit source 6.6.6.6 0.0.0.0

rule 1000 deny

qu

ospf 1

area 0

filter 2000 export

qu

qu

R5上的三个回环口是五类LSA

R4:

ospf 1

area 2

stub

qu

qu

ip ip-prefix loopback permit 0.0.0.0 0 gr 32

ip ip-prefix loopback index 1000 deny 0.0.0.0 0 le 32

ospf 1

area 2

filter ip-prefix loopback import

R6:

ospf 1

area 2

stub

qu

qu

验证配置

在R1上查看ospf-area1的信息:

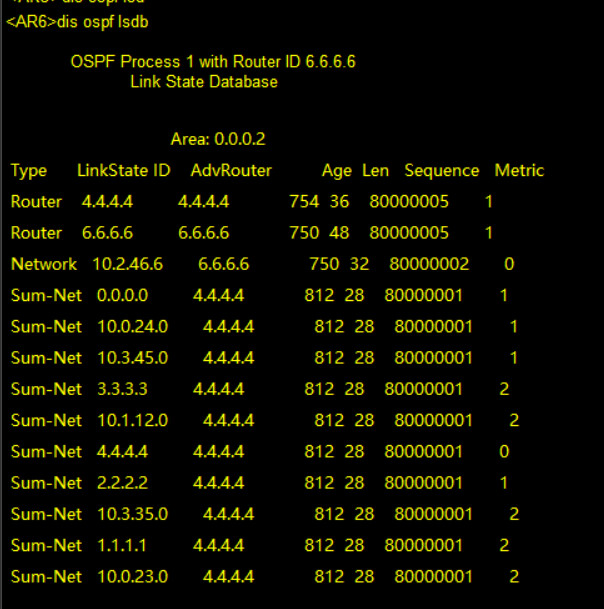

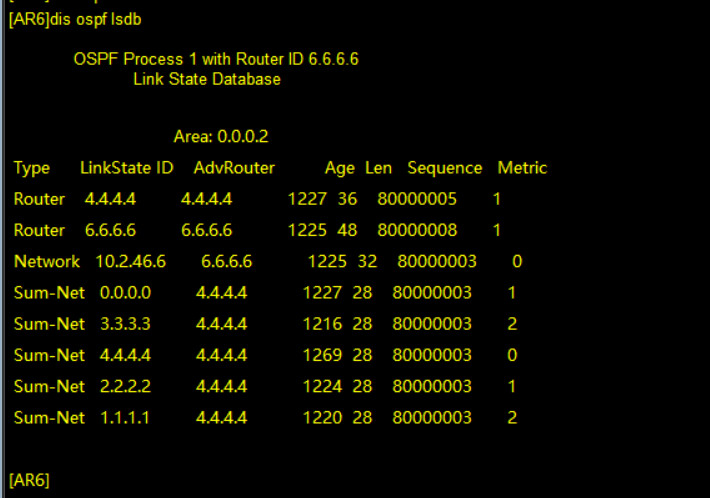

在R6上查看ospf-area2的信息:

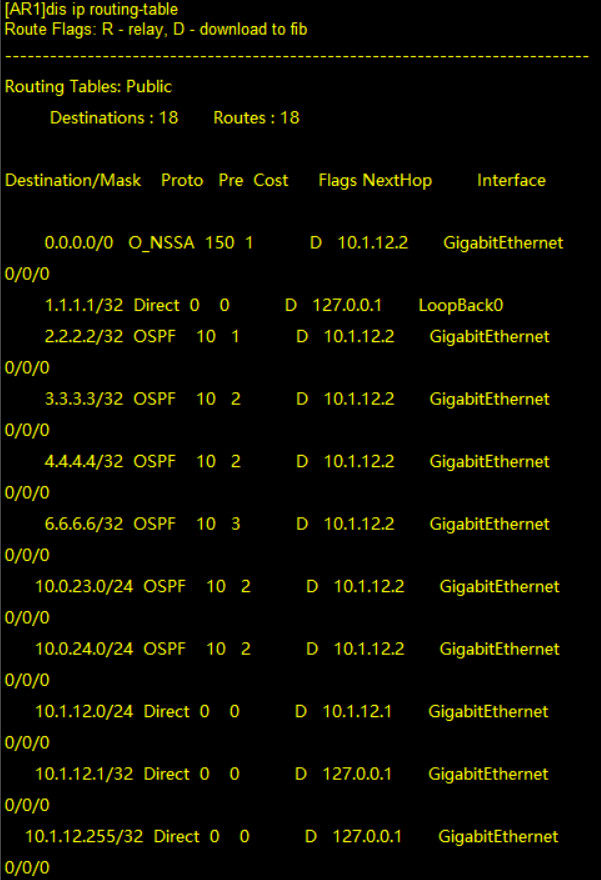

R1配置特殊区域后五类LSA减少:

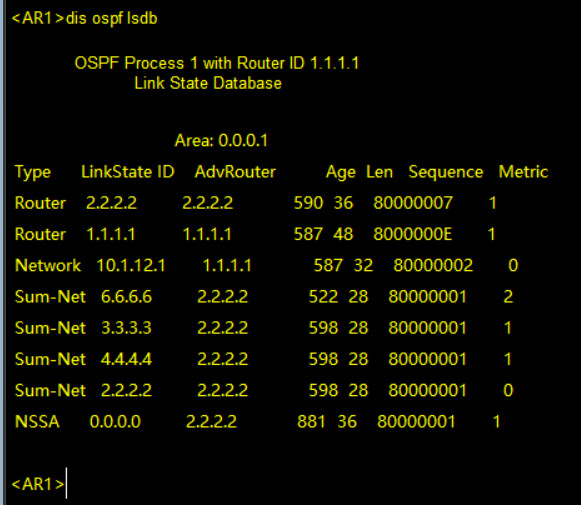

在R1上检查R2对于三类LSA的过滤情况:

在R6上检查R4对三类LSA的过滤情况:

减少接收三类LSA之前:

过滤三类LSA之后:

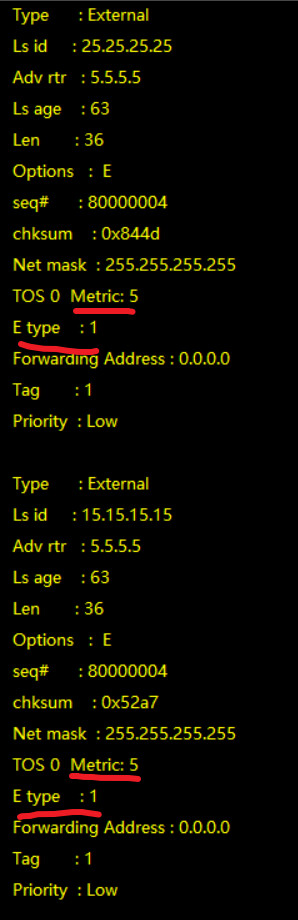

4 根据业务需求、现需要调整导入条目属性信息,需求如下:

a) 在路由器R5上将环回口条目引入的时候,将部分路由进行过滤,只保留15.15.15.15/32和25.25.25.25/32的两条路由,同时将条目的cost修改为5,type类型为1;

b) 注意所有的修改操作通过route-policy实现;

配置

R5:

acl 2000

rule permit source 15.15.15.15 0

rule permit source 25.25.25.25 0

rule 1000 deny

qu

route-policy import permit node 10

if-match acl 2000

apply cost 5

apply cost-type type-1

qu

ospf 1

import-route direct route-policy import

qu

acl也能换成IP-Prefix

ip ip-prefix test permit 15.15.15.15 32

ip ip-prefix test permit 25.25.25.25 32

ip ip-prefix test dent 0.0.0.0 0 le 32

验证配置

在R5上查看ospf的lsdb:

dis ospf lsdb ase self-originate

5 在网络的数据通信过程中,由于业务需要,需要对路径进行调整,需求如下:

a) 在路由器R2上,通过使用MQC配置方式,实现当路由器R1环回口访问15.15.15.15/32的网络时,数据从R2-R3-R5走。当路由器R1访问25.25.25.25/32网络时,数据从R2-R4-R5走;

b) 在路由器R5上,通过PBR配置方式,实现当15.15.15.15/32需要访问路由器R1环回口时,数据从R5-R3-R2走。当25.25.25.25/32需要访问路由器R1环回口时,数据从R5-R4-R2走。

R2 MQC配置

acl 3000

rule permit ip source 1.1.1.1 0 des 15.15.15.15 0

qu

acl 3001

rule permit ip source 1.1.1.1 0 des 25.25.25.25 0

rule permit ip source 10.1.12.1 0 des 25.25.25.25 0

qu

traffic classifier 235

if-match acl 3000

qu

traffic classifier 245

if-match acl 3001

qu

traffic behavior 235

redirect ip-nexthop 10.0.23.3

qu

traffic behavior 245

redirect ip-nexthop 10.0.24.4

qu

traffic policy test

classifier 235 behavior 235

classifier 245 behavior 245

qu

int g0/0/0

traffic-policy test inbound

qu

R5 PBR配置

acl 3000

rule permit ip source 15.15.15.15 0 des 1.1.1.1 0

qu

acl 3001

rule permit ip source 25.25.25.25 0 des 1.1.1.1 0

qu

policy-based-route test permit node 10

if-match acl 3000

apply ip-address next-hop 10.3.35.3

qu

policy-based-route test permit node 20

if-match acl 3001

apply ip-address next-hop 10.3.45.4

qu

ip local policy-based-route test

验证配置

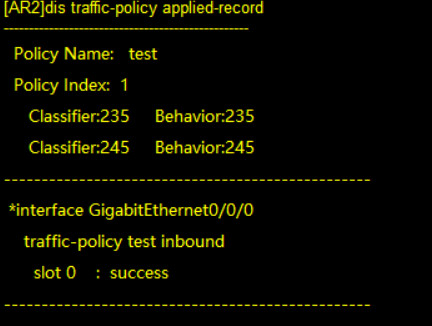

在R1上查看配置的traffic-policy:

dis traffic-policy applied-record

在R5上查看配置的PBR:

dis policy-based-route test

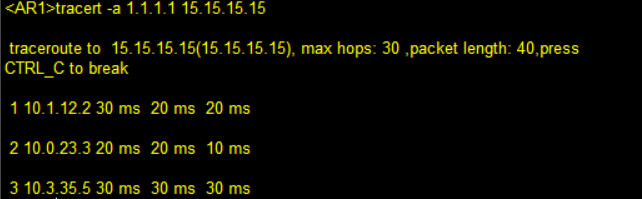

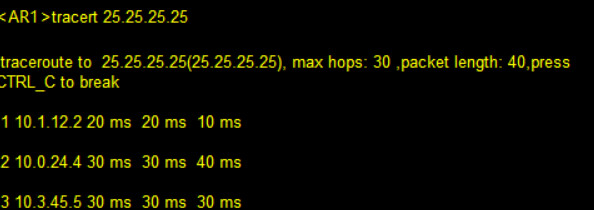

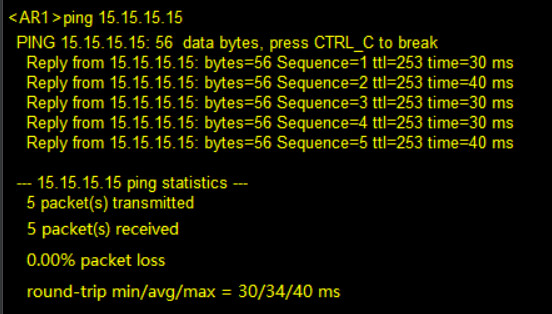

在R1上tracert验证:

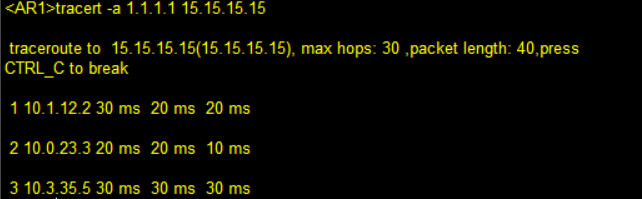

环回口tracert 15.15.15.15:

tracert -a 1.1.1.1 15.15.15.15

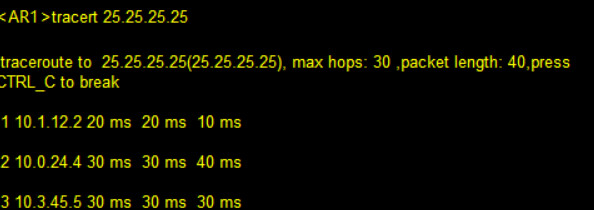

R1 tracert 25.25.25.25:

tracert 25.25.25.25

成功:

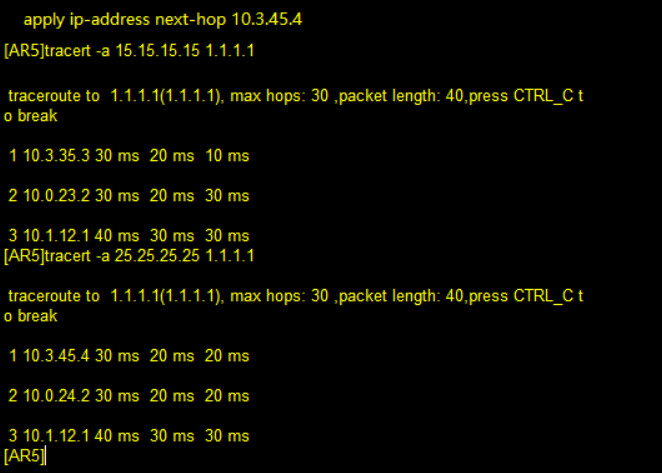

在R5上tracert验证:

tracert -a 15.15.15.15 1.1.1.1

15.15.15.15 tracert 1.1.1.1

tracert -a 25.25.25.25 1.1.1.1

25.25.25.25 tracert 1.1.1.1

成功:

遇到问题

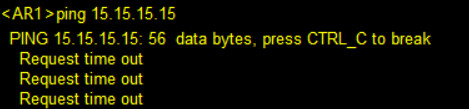

步骤5中, 在完成R2上的MQC配置后, 想要使用R1 tracert R5的两个环回口, 发现不通.

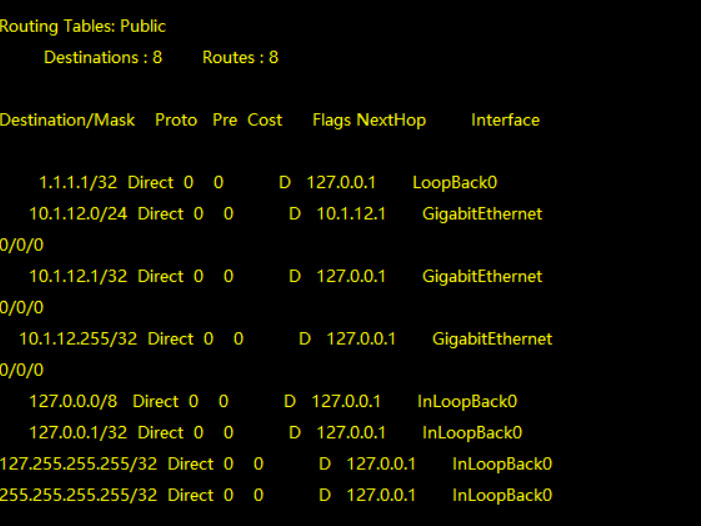

检查路由表发现七类LSA生成的默认路由消失了:

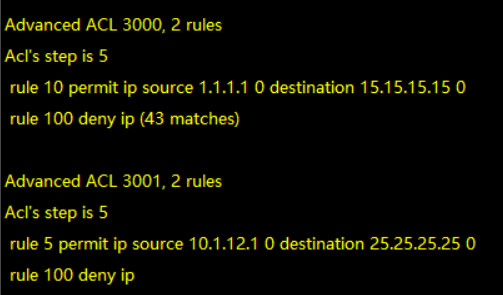

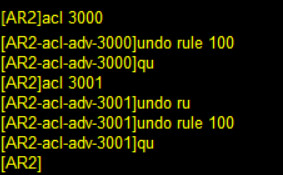

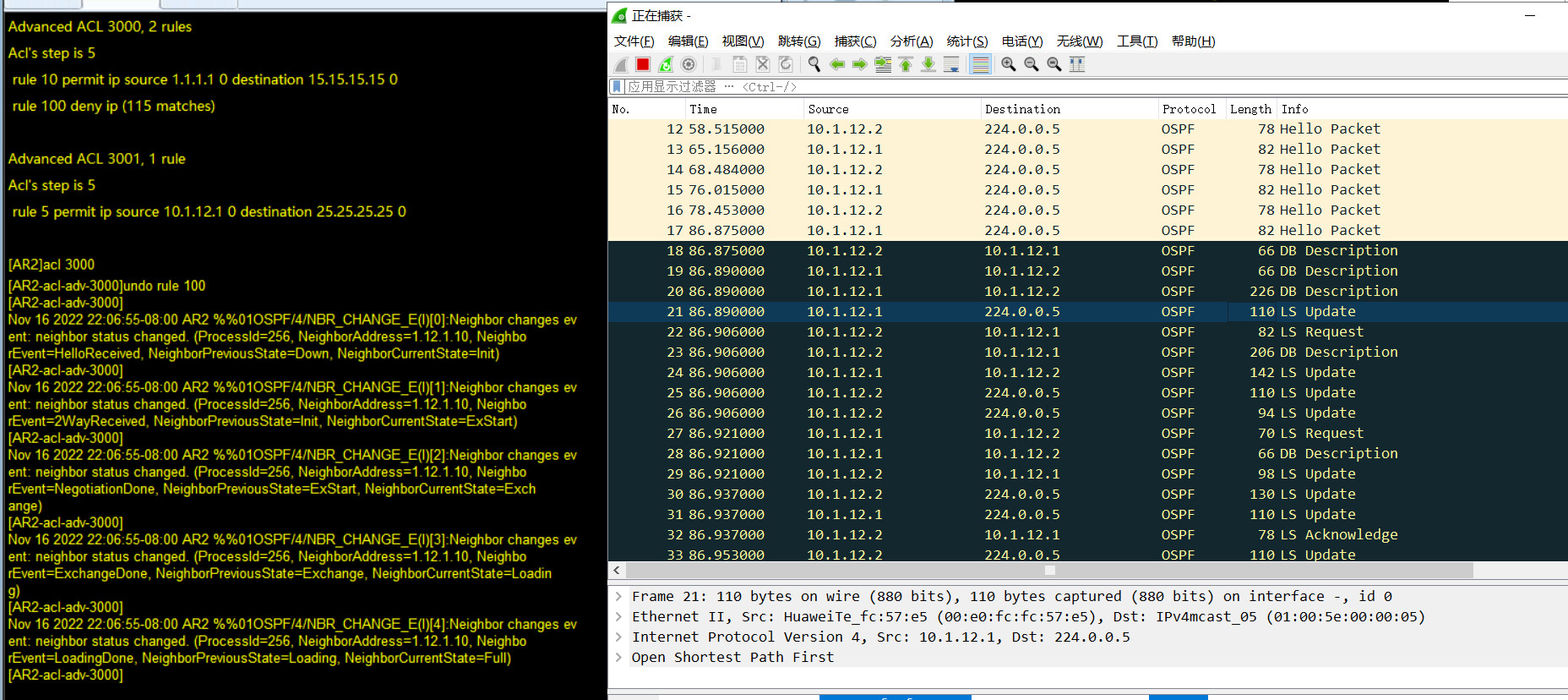

查看acl, 猜想是两条rule 100的问题:

取消这俩条规则:

R1与外部的连接重新恢复:

实验验证通过:

实验完成后再次在R2的ACL 3000中加入rule deny ip用来不匹配其他的路由/数据, 只对1.1.1.1/32->15.15.15.15/32进行匹配:

R1再次出现这种情况:

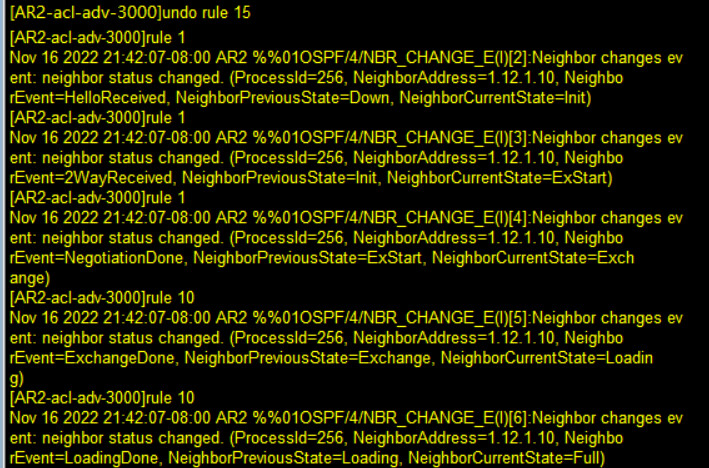

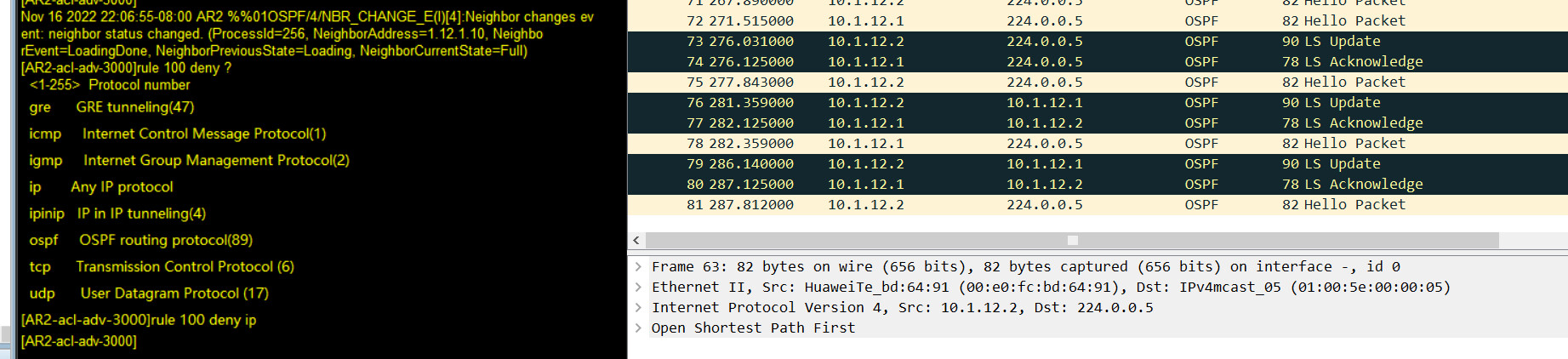

无奈只能删除rule deny ip, 但就在这时, 设备上出现了ospf的邻居建立信息:

猜想是这条acl中断了R1与R2之间的OSPF邻居关系, 再次验证:

果然如此, 抓包进一步看看情况:

基本确认了是ospf报文被拦截

再次deny ip:

出现了几条关键报文, 都是R2发给R1的更新报文, R1回复了但R2没收到, 一直进行重传.

到这里基本确定R2将R1的ip流量全过滤掉了.

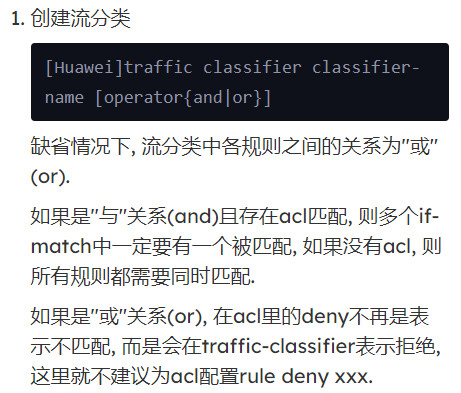

翻了翻之前路由策略的笔记, 发现这样一条说法:

行吧.

HCIP-进阶实验03-网络流量路径控制的更多相关文章

- 20145236《网络对抗》进阶实验——64位Ubuntu 17.10.1 ROP攻击

20145236<网络对抗>进阶实验--64位Ubuntu 17.10.1 ROP攻击 基础知识 ROP攻击 ROP全称为Retrun-oriented Programmming(面向返回 ...

- 20145236《网络对抗》进阶实验——Return-to-libc攻击

20145236<网络对抗>进阶实验--Return-to-libc攻击 基础知识 Return-into-libc攻击方式不具有同时写和执行的行为模式,因为其不需要注入新的恶意代码,取而 ...

- linux系统CPU,内存,磁盘,网络流量监控脚本

前序 1,#cat /proc/stat/ 信息包含了所有CPU活动的信息,该文件中的所有值都是从系统启动开始累积到当前时刻 2,#vmstat –s 或者#vmstat 虚拟内存统计 3, #cat ...

- mrtg监控网络流量简单配置

Mrtg服务器搭建(监控网络流量) [日期:2012-07-03] 来源:Linux社区 作者:split_two [字体:大 中 小] [实验环境] 监控机:Red Hat linux 5.3 ...

- [转]HTTPS网络流量解密方法探索系列(一)

前言 分析网络流量总是绕不开HTTPS,因其广泛使用甚至是强制使用逐渐被大众熟知,在保证其安全的同时也提高了对流量进行研究的难度.目前解析HTTPS协议的文章很多,有很多不错的文章可以带着入门,老实说 ...

- 网络流量分析——NPMD关注IT运维、识别宕机和运行不佳进行性能优化。智能化分析是关键-主动发现业务运行异常。科来做APT相关的安全分析

科来 做流量分析,同时也做了一些安全分析(偏APT)——参考其官网:http://www.colasoft.com.cn/cases-and-application/network-security- ...

- Linux服务器上监控网络带宽的18个常用命令nload, iftop,iptraf-ng, nethogs, vnstat. nagios,运用Ntop监控网络流量

Linux服务器上监控网络带宽的18个常用命令 本文介绍了一些可以用来监控网络使用情况的Linux命令行工具.这些工具可以监控通过网络接口传输的数据,并测量目前哪些数据所传输的速度.入站流量和出站流量 ...

- 运用Ntop监控网络流量(视频Demo)

运用Ntop监控网络流量 ____网络流量反映了网络的运行状态,是判别网络运行是否正常的关键数据,在实际的网络中,如果对网络流量控制得不好或发生网络拥塞,将会导致网络吞吐量下降.网络性能降低.通过流量 ...

- Ntop监控网络流量

运用Ntop监控网络流量 ____ 网络流量反映了网络的运行状态,是判别网络运行是否正常的关键数据,在实际的网络中,如果对网络流量控制得不好或发生网络拥塞,将会导致网络吞吐量下降. 网络性能降低.通过 ...

- ntopng网络流量实时监控

ntopng is the next generation version of the original ntop, a network traffic probe that monitors ne ...

随机推荐

- Nacos注册中心 (介绍与配置)

Nacos注册中心 和Euraka一样都是注册中心,但Nacos不需要注册Nacos,因为阿里巴巴已经注册在好了.只需要下载安装后打开即可 Windows安装 开发阶段采用单机安装即可 1.1.下载安 ...

- 梳理selenium的鼠标方法

梳理selenium的鼠标方法 你需要有一定的selenium基础 基本用法 包导入 from selenium.webdriver import ActionChains 调用方式一:链式调用 ...

- spring in action day-06 JMS -ActiveMQ Artemi

JMS -ActiveMQ Artemi JMS:它是一个规范,类似于jdbctemplate Spring提供了jmstemplate来发送和接收消息. 搭建JMS环境 1.引入依赖 我们要使用的消 ...

- Mockito单元测试 初试

Mockito单元测试相对于Spring Boot 自带的好处理在于,单元测试不需要加载注入Spring Boot 启动项目. 1.需要注入的东西如下,@InjectMocks是注入需要测试的类,@S ...

- sort()排序以及多个属性数组对象排序(按条件排序)

原生排序 let arr = [5,2,1,4,9,8] for(let i = 0 ; i < arr.length ; i ++) { for(let j = 0 ; j < arr. ...

- C语言-三子棋项目

开源地址 https://kxd.lanzoul.com/iLwHG0e4nupc 肯定有大量BUG 求指出 电脑自动下棋的算法很差 毕竟我也没特意去研究

- CSS动画,盒子爬坡源码

html: <!DOCTYPE html> <html lang="en"> <head> <meta charset=" ...

- JZOJ 5033. 【NOI2017模拟3.28】A

A 题面 思路 非常抽象地让你构造树,很容易想到 \(prufer\) 序列(如果你会的话) 说明一下:\(prufer\) 序列可以唯一确定一颗树的形态 若树的节点个数为 \(n\),那么 \(pr ...

- WPF BasedOn 自定义样式 例:ComboBox 组合框

自定义样式 ComboBox 组合框 <Window.Resources> <Style x:Key="ComboBox01" TargetType=" ...

- PyOpenGL的安装与错误解决

1. 引言 OpenGL,一般它被认为是一个API(Application Programming Interface, 应用程序编程接口),包含了一系列可以操作图形.图像的函数.然而,OpenGL本 ...